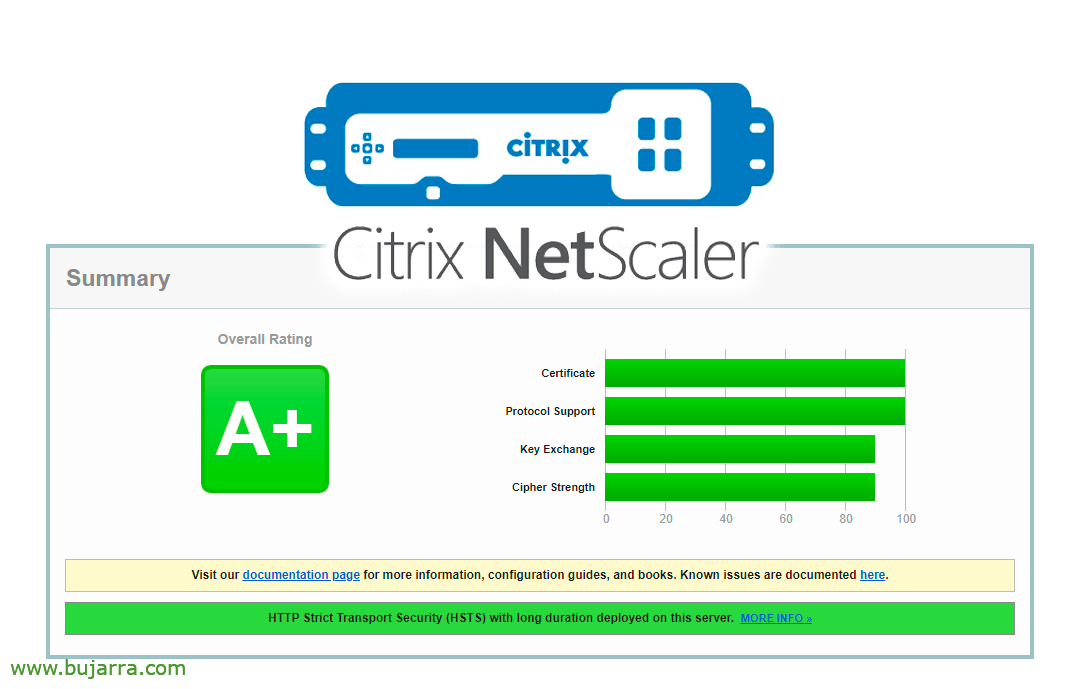

NetScalerを使用して公開されたサイトのSSLABSでA+を獲得

この記事は、NetScalerで公開されているサービスがある場合に非常に役立ちます, ゲートウェイ自体から, たとえば、私たちが持っているコンテンツスイッチに, 問題は、脆弱な古い暗号を回避しながら、必要な暗号化のレベルを上げることです.

長い間、私たちは知っており、私はあなたに素晴らしいウェブサイトで楽しみを与えます SSLラボ, 当社が公開したサービスを証明書で検証するウェブサイトであり、したがって安全であると考えています. SSL Labsは、色を表示し、セキュリティ上の欠陥の可能性を示します. 問題は、それに耳を傾け、今日安全でない暗号を使用しないことです.

開始, もし私たちがそうするつもりなら “トラフィック管理” > “SSLについて” > “暗号グループ” そして、私たちはから作成します “足す” 新しい暗号グループ, 最新の暗号化を追加し、もちろん、それらをサポートしていない古いマシンへのアクセスを削除します, Windowsなど 7. 名前を付けて、次の暗号を追加します:

- TLS1.2-ECDHE-RSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

- TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384

今, SSLプロファイルを作成します, から “制” > “プロファイル” > “SSL プロファイル”. そして、私たちはセットアップします:

- 私たちはあなたに名前を付けます.

- 「SSL 再ネゴシエーションの拒否」’ 「NONSECURE」にチェックを入れます.

- 「HSTS」をチェックし、「Max Age」と表示します’ '15552000 まで’

- 「プロトコル」で’ 「SSLv3」のチェックを外します, 'TLSv1', と 'TLSv11'. 少なくとも「TLSv12」は残します.

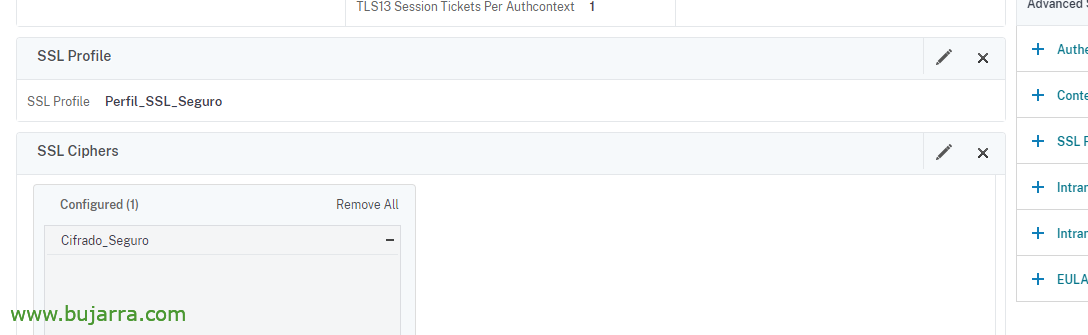

次に、暗号化グループとSSLプロファイルを仮想サーバーに関連付ける必要があります, GSLBになる, コンテンツスイッチング, ゲートウェイ…

理想的には、NetScalerで変更する前と後にテストを行う必要があります, すべてがうまくいったかどうかは後で覚えておいて, 設定を保存する. だから, SSL Labsのキャッシュをクリアして、再試行できます, すべてがうまくいけば、最高の安全対策が講じられます, これで、安全なチャネルはより高いレベルの暗号化を使用します.