Protection antivirus pour nos données Nextcloud

La protection est un élément fondamental de notre vie informatique, Essayez de sécuriser nos données autant que possible, Non? Dans cet article, nous allons ajouter une couche de sécurité supplémentaire à notre environnement Nextcloud, De manière simple, nous allons ajouter une protection antivirus aux fichiers qui sont stockés dans notre cloud privé, Nous empêcherons le téléchargement de fichiers infectés!

Comment nous allons procéder? Très simple, Installation d’un antivirus, dans ce cas, ClamAV. Nous le ferons sur notre machine Nextcloud, puis en activant une application qui nous montrera des rapports ou des messages de manière entièrement intégrée dès qu’elle détectera un virus ou tout type de logiciel malveillant dans les documents des utilisateurs. Ainsi, ils ne pourront pas télécharger de fichiers infectés, puisqu’il sera analysé à ce moment-là!

Nous procédons à l’installation de l’antivirus ClamAV, nous mettons à jour la base de données de signatures et pour finir, Nous commençons les services!

[Code source]sudo apt-get install clamav clamav-daemon

sudo freshclam

sudo /etc/init.d/clamav-daemon start

sudo /etc/init.d/clamav-freshclam start[/Code source]

Pour intégrer l’antivirus ClamAV avec Nextcloud, nous le ferons en téléchargeant une petite application que nous activerons plus tard:

[Code source]git clone https://github.com/nextcloud/files_antivirus.git

mv files_antivirus/ /var/www/nextcloud/apps/[/Code source]

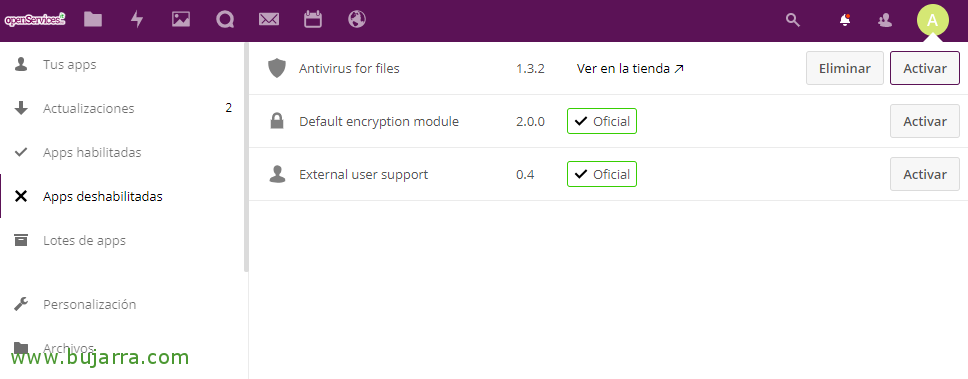

Pas mal, il est temps de vous connecter en tant qu’administrateur à Nextcloud et d’aller dans le “Apps”, De là, nous verrons dans “Applications désactivées” que nous avons un nouveau, nous devons activer l’antivirus pour les fichiers.

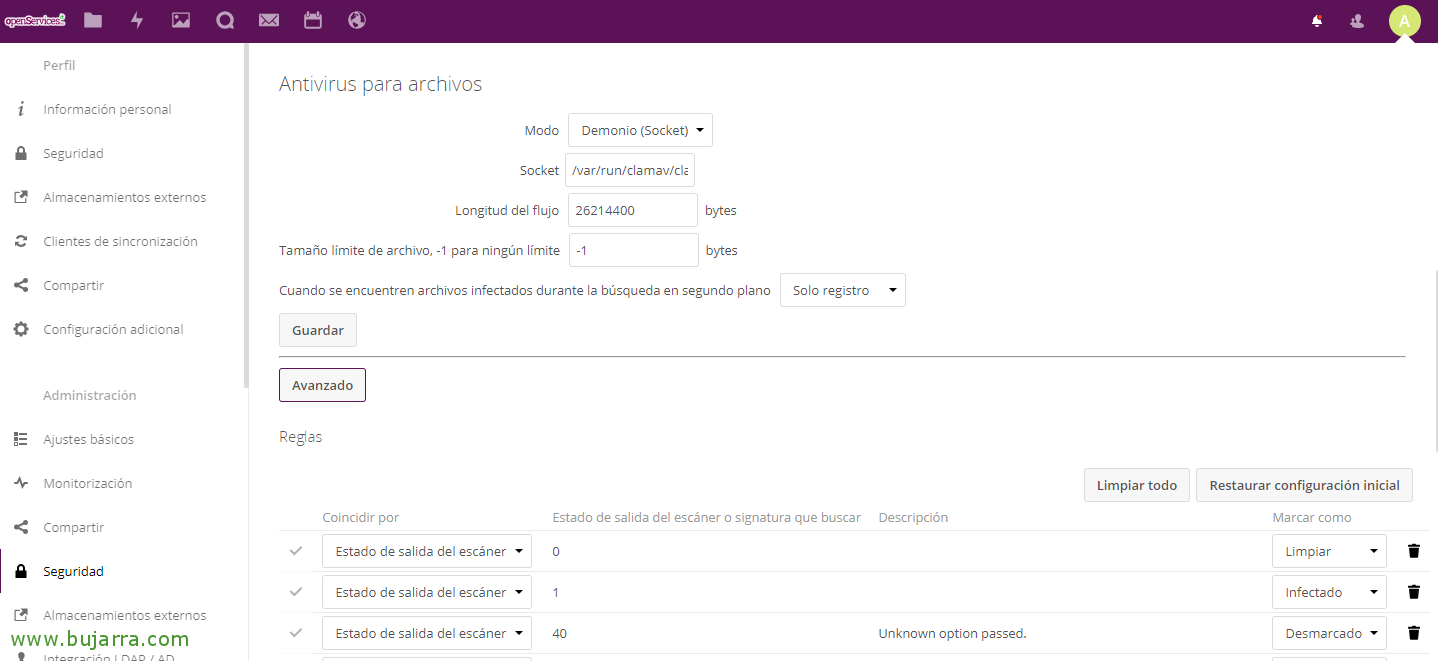

Après avoir activé l’application antivirus, de la “Configuration” > cil “Sécurité”, nous serons en mesure de configurer l’AV de la meilleure façon en fonction de notre environnement. Il faut préciser la manière dont cela va fonctionner, Faire défaut “Démon (Prise)”, s’exécutera sur le même serveur Nextcloud et ClamAV. Si nous avons une charge élevée de fichiers/utilisateurs, nous pouvons sélectionner la deuxième option “Démon” indiquant le serveur sur lequel ClamAV s’exécute. Le dernier mode serait “Exécutable”, Quelque chose de moins recommandé où le Clamscan commence et s’arrête à chaque fichier qu’ils téléchargent.

Nous vous indiquerons également le chemin de la Socket, Si nous ne savons pas, Nous pouvons exécuter ce qui suit pour le localiser:

[Code source]netstat -a|Palourde grep

Unix 2 [ ACC ] FLUX D’ÉCOUTE 2117964 /var/run/clamav/clamd.ctl[/Code source]

Si vous voulez plus d’informations, visitez le Web Configuration.

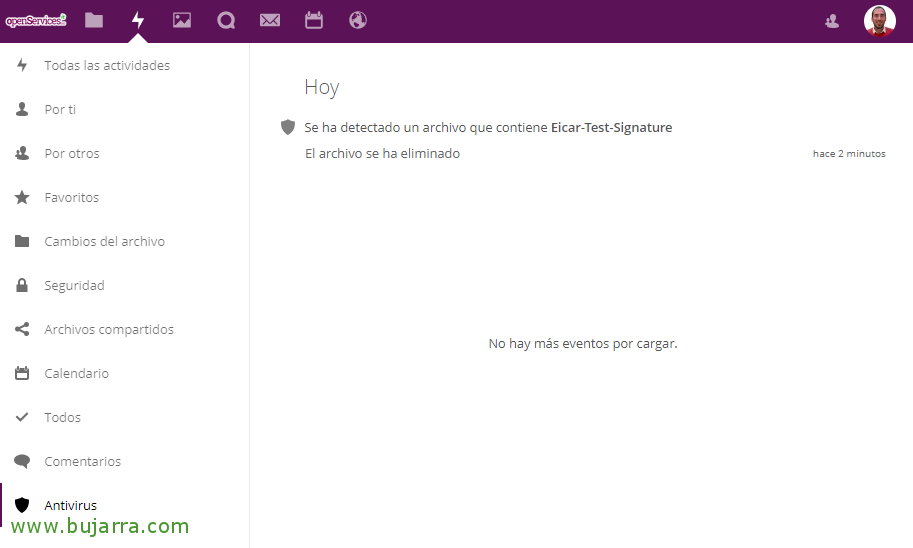

Et avec cela, tout serait prêt! Si vous voulez essayer de télécharger l’exemple typique d’Eicar pour voir s’il le détecte! Si vous avez suivi correctement toutes les étapes, vous pourrez voir comment l’antivirus les détecte, il ne vous permettra pas de télécharger des fichiers et également dans le panneau d’activité, Vous pourrez voir le journal des incidents!