Remplacement des certificats dans vSphere 6.5

Pour pouvoir gérer les certificats dans vSphere 6.5, nous allons voir comment utiliser l’outil dont nous disposons pour gérer l’autorité de certification vCenter Server. Nous devons faire de l’autorité de certification qui apporte le PSC une entité subordonnée de notre propre autorité de certification du domaine et générer des certificats dans lesquels nous faisons confiance et donc même les navigateurs ne feront pas confiance et d’autres dépendances. À la fin du document, nous verrons comment modifier les certificats ESXi et vCenter.

Dans ce document, nous allons utiliser l’autorité de certification VMware ou VMCA intégrée à vCenter Server Appliance!

vCenter CA en tant que subordonné à la nôtre

La première chose à faire sera d’avoir un serveur dans le rôle d’une autorité de certification installé et configuré, nous allons ouvrir la console d’administration dans Windows et vérifier que nous avons le modèle « Subordinate Certificate Authority » disponible dans les modèles.

Le processus sera effectué dans un vCSA, mais le processus sous vCenter avec Windows est similaire, Nous avons le même outil. Puits, nous nous connectons en SSH sur l’appliance virtuelle, Nous créons un dossier pour déposer les certificats et exécuter l’outil de gestion des certificats:

[Code source]mkdir /root/SSLCerts</p>

/usr/lib/vmware-vmca/bin/certificate-manager[/Code source]

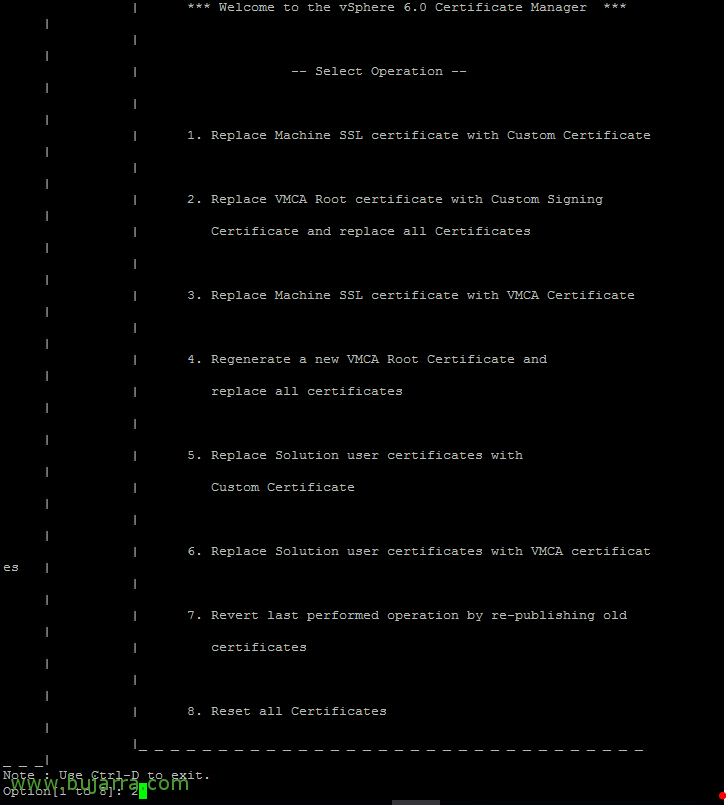

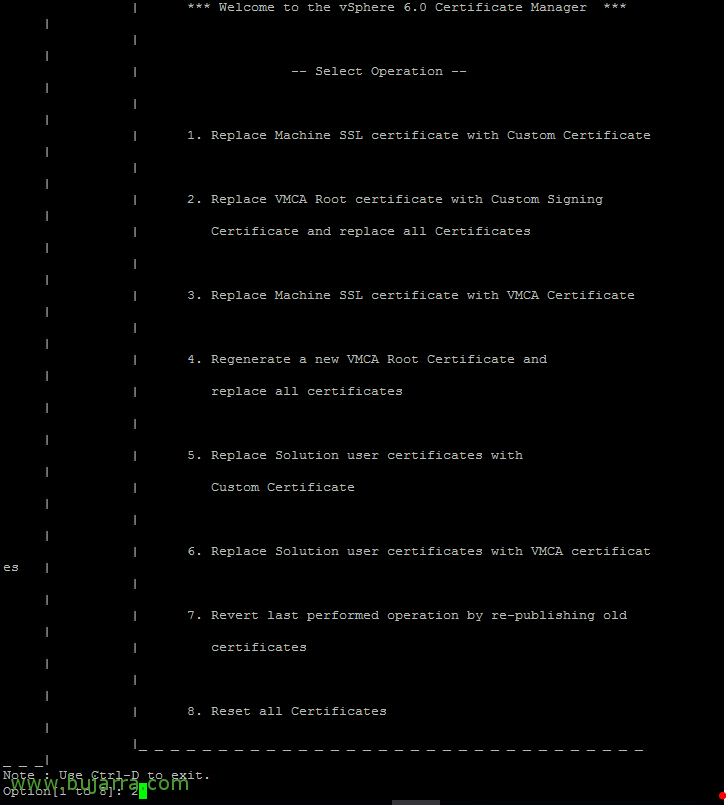

Dans l’outil de gestion des certificats, nous appuyons sur « 2 » pour remplacer le certificat racine VMCA par le nôtre,

Options:

N – Pour ne pas générer le certificat avec les données du fichier de configuration.

Nous saisissons les informations d’identification de Annonce***********@*****re.local

Et on rentre les données du certificat qu’il nous demande et on n’oublie pas de bien écrire le Hostname qui correspond au FQDN

Et sélectionnez « 1 » pour générer le CSR

Nous spécifions le répertoire dans lequel vous laisserez les certificats: /root/SSLCerts

Et appuyez sur « 2 » pour quitter,

Nous vérifions ce qu’il nous a laissé, nous avons un fichier avec la clé privée et un autre avec le CSR, nous faisons un chat sur le fichier CSR et copions la demande de certificat!

À propos du site Web de gestion des certificats Active Directory, HTTP://FQDN/CERTSRV normalement. Nous irons à « Demander un certificat »,

Nous collons la CSR que nous avons copiée et sélectionnons « Autorité de certification subordonnée » comme modèle de certificat & cliquez sur « Envoyer »,

Nous devrons également « Télécharger le certificat CA » dans Base 64, nous pouvons le trouver sur la « Page d’accueil » du portail de certificats AD.

À propos du dossier /root/SSLCerts/

[Code source]Touchez vmca_signing_cert.cer</p>

J’ai vu vmca_signing_cert.cer[/Code source]

Nous modifions, comme nous pouvons le voir, avec 'vi' un fichier dans lequel nous devons coller les certificats que nous avons générés dans les étapes précédentes. Nous allons d’abord coller le certificat vCenter, puis le certificat CA de notre domaine.

Enregistré & Nous sortons avec :WQ

Nous vérifions les fichiers que nous avons... Avec 'ls -ll'.

Et nous avons relancé le gestionnaire de certificats vSphere pour terminer le processus et installer le certificat que nous venons de créer

[Code source]/usr/lib/vmware-vmca/bin/certificate-manager[/Code source]

Option « 2 » pour remplacer le certificat racine VMCA.

Nous entrons un utilisateur privilégié, généralement ceux de Annonce***********@*****re.local

Option « 2 » pour importer le certificat que nous venons de générer.

Entrez le fichier de certificat: /root/CertSSL/vmcsa_signing_cert.cer

Entrez le fichier de clé privée: /root/CertSSL/vmcsa_issued_key.key

O – Pour confirmer et remplacer le certificat par ce.

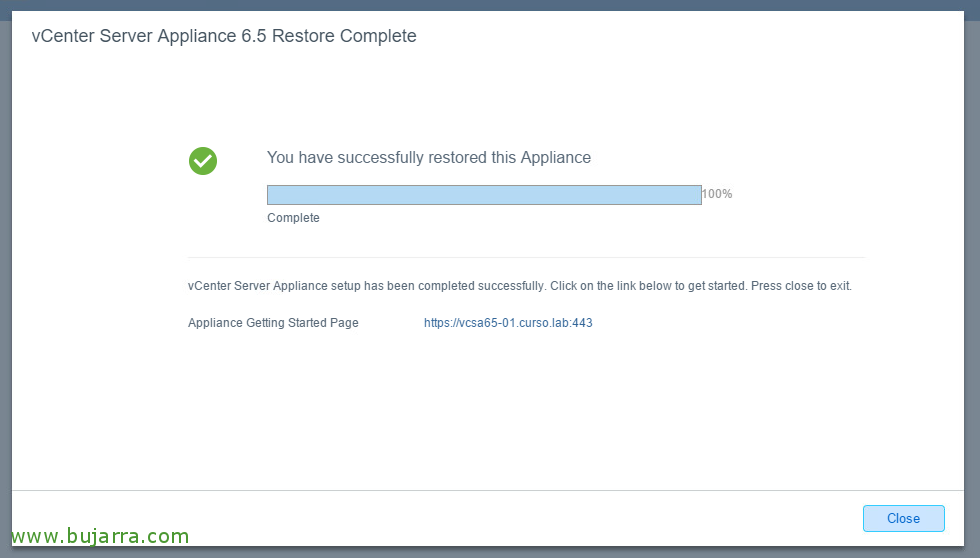

Et nous attendons quelques minutes pendant que le processus d’installation du certificat se termine dans tous les services et les redémarre pour les recharger!

Nous serons en mesure de vérifier que le navigateur ne donne plus d’erreurs et que le certificat est entièrement valide! On voit aussi la chaîne de certification,

Quel œil, le certificat de l’AC subordonnée doit être installé sur tous les ordinateurs du domaine afin qu’ils lui fassent confiance, ou l’installer manuellement, mais c’est plus facile avec un GPO!

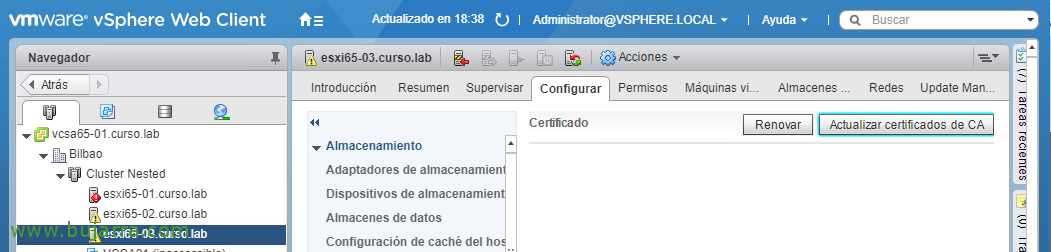

Remplacement du certificat sur les hôtes

Pour remplacer un certificat sur un hôte, Nous le ferons de manière très simple, sélectionnez-le et dans « Configurer » > « Système » > « Certificats », cliquez sur « Mettre à jour les certificats CA »,

Sélectionnez « Oui »,

Et maintenant, nous pouvons cliquer sur « Renouveler » pour remplacer le certificat!

« Oui » pour continuer,

Si nous ouvrons un navigateur sur un hôte ESXi que nous avons modifié, Nous pourrons voir comment nous disposons d’un certificat entièrement valide et fiable, lorsqu’il a été signé par l’AC VMCA de notre PSC!