Utilisation de l’authentification Fortigate contre Active Directory à l’aide de LDAP

Ce document explique comment configurer un Fortigate pour utiliser LDAP sur un service d’annuaire, dans ce cas contre un Microsoft Windows Active Directory 2003. En savoir plus sur LDAP – ICI.

La première chose à faire est de se connecter au FW, et allez à “Utilisateur” > “LDAP” et créer une nouvelle connexion à l’aide de LDAP, Pour ce faire, cliquez sur “Créer un nouveau”,

Nous devons remplir les données pour le serveur LDAP:

“Nom”: Nom de cette connexion au serveur LDAP

“Nom du serveur/IP”: L’IP du serveur sur lequel nous allons effectuer des requêtes LDAP

“Port du serveur”: Il s’agit du port LDAP pour se connecter audit serveur.

“Identificateur de nom commun”: Faire défaut “Cn” ce qui signifie que les utilisateurs mettront leur “Nom complet”, Si nous le laissons vide, les utilisateurs devront s’authentifier en mettant leur “Nom d’affichage” ou “NOUS*****@*****io.eso”

“Nom distinctif”: Il s’agit du chemin d’accès au conteneur utilisateur dans l’annuaire actif. Nous prendrons en compte s’il s’agit d’une unité organisationnelle à mettre en “OU” ou s’il s’agit d’un contenant normal d’indiquer “CN”. Il devrait s’agir d’un itinéraire comme celui-ci: “UO = Unité organisationnelle,DC=domaine,DC=domaine”. Nous verrons le cas spécifique dans mon Active Directory ci-dessous., À quoi ressemblera la configuration que j’ai.

Et si nous sommes intéressés par, nous pourrions assurer la connectivité entre le micrologiciel et le contrôleur de domaine. Cliquez sur “D’ACCORD”.

Nous voyons que c’est correct.

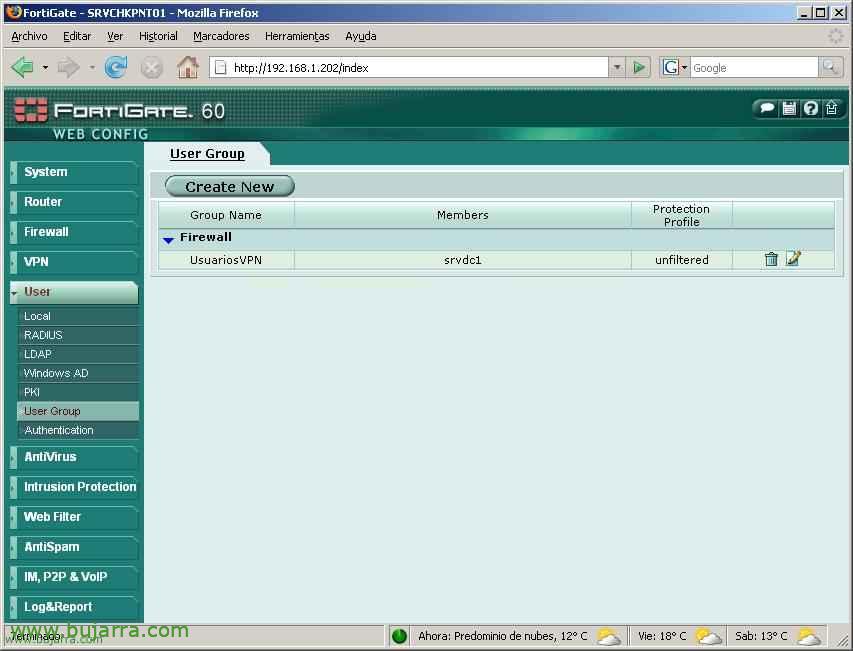

Maintenant, ce que nous devons faire est de créer un groupe d’utilisateurs indiquant le groupe d’utilisateurs précédent. Pour ce faire,, Nous allons “Utilisateur” > “Groupe d’utilisateurs” > “Créer un nouveau”.

Nous donnons un nom au groupe d’utilisateurs dans “Nom”, Par exemple “UtilisateursVPN”. Et nous avons ajouté sur le côté droit à “Membres” Le groupe que nous venons de créer en “Utilisateurs sur les serveurs RADIUS/LDAP”, Nous donnons “D’ACCORD”.

Et nous vérifions que le groupe y est déjà créé. Maintenant, il ne nous resterait plus qu’à l’ajouter à ce qui nous intéresse, à une politique de pare-feu pour l’accès VPN IPSec, S.A.… ou pour tout ce qui nous intéresse.

Il s’agit de mon répertoire actif, avec cette UO appelée: Utilisateurs de VPN et avec ces utilisateurs à l’intérieur, Ce serait les utilisateurs qui ont accès pour se connecter à Tonde Appliquer ce que nous venons de faire.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0