Utilisation de Brutus – Craqueur de mot de passe

Décharge – ICI

C’est assez rapide et très facile à manipuler, Les cols qui peuvent se fissurer sont: HTTP (Authentification de base), HTTP (Formulaire HTML/CGI), POP3, FTP, SMB, Telnet, d’autres types tels que IMAP, NNTP, NetBus, etc. . Et cette version contient ces fonctionnalités: Moteur d’authentification progressive, 60 Connexions simultanées par cible, Pas de nom d’utilisateur, Modes de nom d’utilisateur unique et de nom d’utilisateur multiple, Liste des mots de passe, Liste combo (Utilisateur/Mot de passe) et modes de force brute configurables, Séquences d’authentification hautement configurables, Importez et exportez des types d’authentification personnalisés sous forme de fichiers BAD en toute transparence, Pouvoir utiliser le proxy SOCKS pour chaque session, Fonctionnalité de génération et de manipulation de listes de noms d’utilisateur et de mots de passe, Interprétation des formulaires HTML pour les types d’authentification HTML Form/CGI, Être en mesure de sauvegarder la session de craquage et pouvoir y revenir quand on le souhaite. Configuration système requise: Windows 95, Windows 98, Windows NT 4 o Fenêtres 2000. 24 Mo de RAM, 5Mb gratuit dans votre HD (disque dur) et une connexion Internet claire. COMMENT COMMENCER À CRAQUER La première chose que nous devons faire est d’ouvrir Brutus AET2, et une fenêtre comme celle-ci apparaîtra:

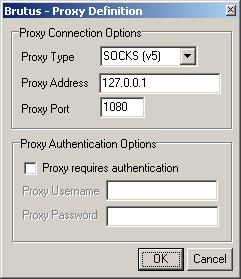

Ci-dessous, je vais expliquer à quoi sert chaque section du programme: Dans “Lime” Si nous cliquons dessus, nous obtenons une fenêtre détachable avec plusieurs options, Service d’importation, qui sert à importer un Service qui n’est pas inclus dans le programme, tel que…HTTP (Authentification de base), HTTP (Formulaire HTML/CGI), POP3, FTP, SMB, Telnet, IMAP, NNTP, NetBus, etc.. Service d’exportation, Il est utilisé pour exporter si vous avez un nouveau service pour le programme. Charger la session, Il sert à charger une session que l’on quitte à mi-chemin. Save Session est utilisé pour sauvegarder la session que nous sommes en train d’exécuter et pour pouvoir y revenir quand nous le souhaitons, Restore Last est utilisé pour restaurer tout ce que nous avons précédemment choisi. Dans “Outils”, Nous avons trouvé Word List Generator qui sert comme son nom l’indique à générer, gérer et optimiser votre liste de mots (Liste de mots de passe). Et je pense qu’il y a peu de choses à expliquer. Dans “Cible” il sert à mettre la classe Target que l’on veut craquer, c’est-à-dire l’IP, s’il s’agit de HTML, nous mettrons l’adresse URL et le programme la convertira en IP, la même chose se produira si on met un FTP que l’on va craquer. Dans “Type” Vous sélectionnez le type d’auto-identification que vous allez craquer et nous avons déjà vu ci-dessus tous les types qu’il y a, il est donc superflu de les expliquer à nouveau. Dans “Port”, Vous n’aurez pas à y prêter beaucoup d’attention, puisqu’en sélectionnant l’icône “Type” Qu’est-ce que vous voulez changer seul, si vous sélectionnez Telnet, le port sera automatiquement mis 23 et ainsi de suite avec tous les. Le “Utiliser un proxy” est d’utiliser des proxys SOCKS lors du craquage voir cette image:

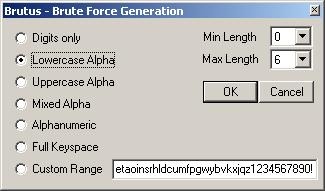

Je pense qu’il y a peu de choses à expliquer, dans “Proxy Type” Vous devez sélectionner le type de proxy, Dans “Adresse proxy” l’IP ou, à défaut, l’hôte Proxy et “Proxy Port” le numéro du port que vous allez connecter en vous souvenant que, si vous analysez HTTP (Authentification de base) ou HTTP, vous devez utiliser l’icône 80 ou 8080 et si vous scannez, FTP, Telnet, etc. utiliser un SOCKET proxy ou par le 1080. Dans “Options d’authentification” Plusieurs options s’offrent à vous, Commencer: Si nous ne connaissons pas non plus l’Usermane de la victime lorsque nous essayons de pirater du HTML, Telnet, FTP, etc. Nous pouvons utiliser un fichier dans lequel nous avons des noms d’utilisateur possibles, nous laissons donc l’option “Nom d’utilisateur de l’utilisateur” activé et sur le “Parcourir” Vous recherchez sur votre disque dur le fichier contenant les noms d’utilisateur possibles.. Mais si vous connaissez le nom de l’utilisateur, vous activez l’option “Utilisateur unique”et la boîte “Fichier utilisateur” se transformera en “Identifiant” Et c’est là que vous devez mettre le nom d’utilisateur que vous connaissez. Dans “Mode Passe” Sélectionnez le type de fichier que nous allons utiliser: “Liste de mots” est l’option dans laquelle nous choisirons un fichier que nous avons avec des mots de passe possibles et nous le rechercherons sur le disque dur avec le bouton “Parcourir” et apparaissent dans le “Fichier de réussite” l’adresse complète où se trouve le fichier Passwords. Vous pouvez également sélectionner l’icône “Liste déroulante”, Cette option nous permet d’utiliser la même liste de mots de passe pour obtenir le nom d’utilisateur et le mot de passe. L’autre option est “Brute Force” qu’il n’a pas besoin de fichiers avec des mots de passe ou quoi que ce soit, c’est-à-dire qu’il le fait par la force brute , C’est un peu plus lent que les autres options car il faudra un peu plus de temps pour trouver les cols, mais c’est plus efficace, Si vous souhaitez configurer les plages de mots de passe que vous allez utiliser par force brute alors appuyez sur le bouton “Gamme” et une fenêtre comme celle-ci apparaîtra:

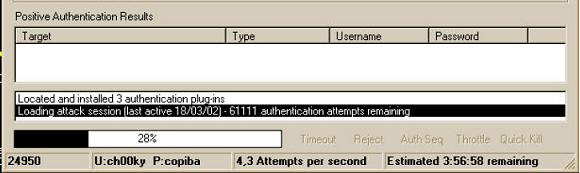

Dans cette fenêtre, vous pouvez choisir le type de mot de passe que vous allez utiliser par force brute, La première chose que vous devez faire est de choisir si vous allez commencer par 0 aux chiffres occupés par les mots de passe, C’est pourquoi nous allons “Durée minimale” et à “Longueur maximale” Et il y a un choix d’où cela va commencer, Exemple: si vous sélectionnez Longueur minimale 0 et Longueur maximale 6 Eh bien, cela commencera par un seul chiffre ou une seule lettre (depuis “À” jusqu’à “zzzzzz”) et il passera par toutes les lettres et tous les symboles, si vous choisissez Durée minimale 6 et Longueur maximale 6 Eh bien, cela commencera par 6 Chiffres ou lettres (“Abdelkrim” jusqu’à “zzzzzzz”) et ainsi de suite avec le numéro que vous choisissez. Ensuite, sur le côté gauche, c’est là que nous allons choisir le type de mot de passe que vous souhaitez craquer, s’il s’agit de lettres, nombre, Chiffres et lettres….. Je l’explique ci-dessous, “Chiffres uniquement” Seuls les chiffres osent, qui recherchera par force brute les passes qui ne contiennent que des nombres, s’il s’agit d’un rendez-vous, etc. “Alpha minuscule” Cette option est composée uniquement de lettres minuscules, “Réveiller Alpha” le même que le précédent mais en majuscules, “Alpha mixte” Je chercherais des lettres, mais pas par ordre alphabétique, “Alphanumérique” Entre le mélange des chiffres et des lettres, “Espace de clés complet” Comme son nom l’indique, Utiliser toutes les touches du clavier, paroles, Symboles, Chiffres, etc.. “Gamme personnalisée” Utilisez tout, paroles, Nombres, symboles, etc.. “Résultats positifs de l’authentification” est l’endroit où il marquera comment se déroule la progression de la recherche de mots de passe et ceux qu’il trouve, voir cet exemple

Et un peu plus à expliquer sur ce programme, j’espère que ce manuel vous aidera et si je ne l’explique pas très bien, je l’améliorerai dans les 🙂 futures éditions