VPN mit Citrix NetScaler II – Anfordern des Zugriffs auf Zertifikate

Im vorherigen Beitrag haben wir gesehen, wie wir den VPN-Zugang für unsere Benutzer über unser Citrix NetScaler Gateway sicher konfigurieren können; Im heutigen Beitrag werden wir weiter an einigen Muttern festziehen. Wir stellen sicher, dass, wenn auf den Remote-Computern kein Zertifikat installiert ist, Sie werden nicht einmal in der Lage sein, die NetScaler Gateway-Website zu sehen!

So bieten wir Ihnen mehr Sicherheit, Die Website für den Zugriff auf die Organisation ist nicht vorhanden, wenn Sie zuvor kein Zertifikat auf den Computern installiert haben, Es wird nichts angezeigt. Meiden von neugierigen Menschen und Klatsch und Tratsch, Wir können verlangen, dass das, was gesagt wurde,, Wenn auf Ihrem Computer kein Zertifikat installiert ist (oder auf Ihrem Smartcard-Lesegerät), Sie greifen nicht auf, Sie können nicht einmal die Zugangswebsite öffnen.

Dieses Dokument ist wie folgt aufgebaut:

- Importieren des Stamms der Zertifizierungsstelle in den NetScaler

- Generieren eines Client-Zertifikats

- Testen

Importieren des Stamms der Zertifizierungsstelle in den NetScaler

Wir werden die Zertifizierungsstelle in unserem Active Directory verwenden, um das Zertifikat zu erstellen und für Benutzer auszustellen, Wir werden NetScaler auch den Status des Zertifikats gegen unsere Zertifizierungsstelle validieren lassen.

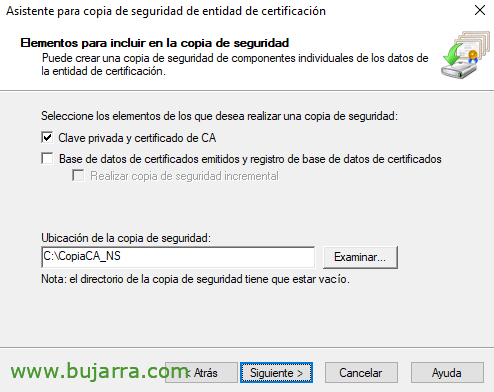

Also beginnen wir damit, ein Backup unserer Klimaanlage zu erstellen, unsere Active Directory-Zertifizierungsstelle, Über sie, Sicherung, Weisen Sie an, den privaten Schlüssel und das CA-Zertifikat mit sich zu führen, Wir wählen einen Ordner aus und das war's,

Wir importieren das CA-Zertifikat aus “Verkehrsmanagement” > “SSL-Verbindung” > “PKCS#12 importieren”, Wir geben Ihnen einen Namen, und wählen Sie die P12-Datei aus, die die vorherige Sicherung erstellt hat, sowie das Passwort, das wir dafür festgelegt haben, “OKAY”,

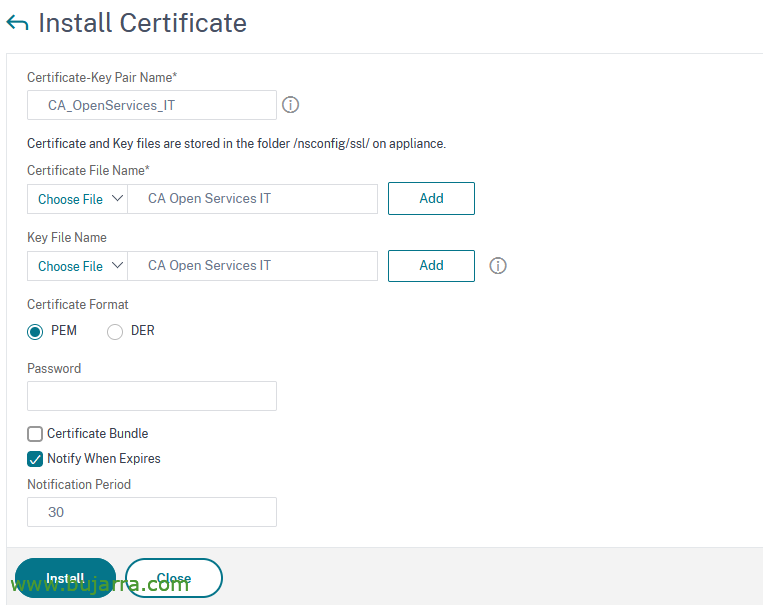

So installieren Sie das Zertifikat, Wir werden “Verkehrsmanagement” > “SSL-Verbindung > “SSL-Zertifikat” > “SSL-Zertifikate” > “Installieren”. Wir geben einen Namen an, und wir wählen das Zertifikat und seinen privaten Schlüssel, beide aus der Datei, die wir gerade importiert haben.

“

Wir werden die CRL registrieren (Liste der Zertifikatssperren) damit Sie NetScaler überprüfen können, ob das Zertifikat auf der Zertifizierungsstelle gültig ist (o CA) ob es gut ist oder nicht. Seit “Verkehrsmanagement” > “SSL-Verbindung” > “ZERTIFIKATSPERRLISTE” > “Hinzufügen”.

Wir geben ihm einen Namen, und die URL der CRL-Verbindung (So etwas in der Art: HTTP (Englisch)://DIRECCION_IP_CA/certenroll/Name of tu CA.crl) Darüber hinaus “Intervall” wir wählen JETZT, Wenn wir die korrekte Synchronisierung überprüft haben, werden wir sie täglich einfügen.

Verknüpfen Sie nun das Zertifizierungsstellenzertifikat und die Zertifikatsperrliste auf dem virtuellen Gatewayserver., seit “Zertifikat” > “CA-Zertifikat” und wir weisen die CRL als obligatorisch an. “BINDEN”,

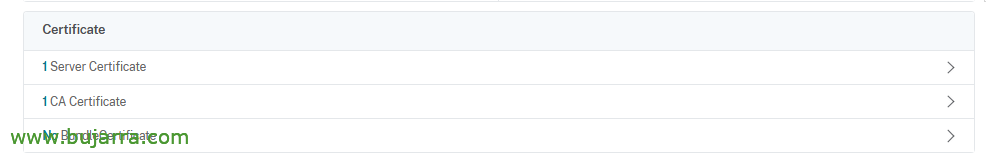

So etwas in der Art, 1 CA-Zertifikat,

Und in den SSL-Parametern des Gateway Virtual Servers aktivieren wir “Client-Authentifizierung” und wir weisen darauf hin, dass das Zertifikat obligatorisch ist. OK und “Spenden”.

Generieren eines Client-Zertifikats

Wir generieren weiterhin ein Zertifikat, um darauf zugreifen zu können, Dies sind die Schritte, die wir ausführen müssen, um das Zertifikat zu generieren und es an der Position zu installieren, an der wir auf die NetScaler Gateway-Site zugreifen möchten, ohne sie, nicht aufgerufen.

Wir werden “Verkehrsmanagement” > “SSL-Verbindung” > “Assistent für Clientzertifikate”

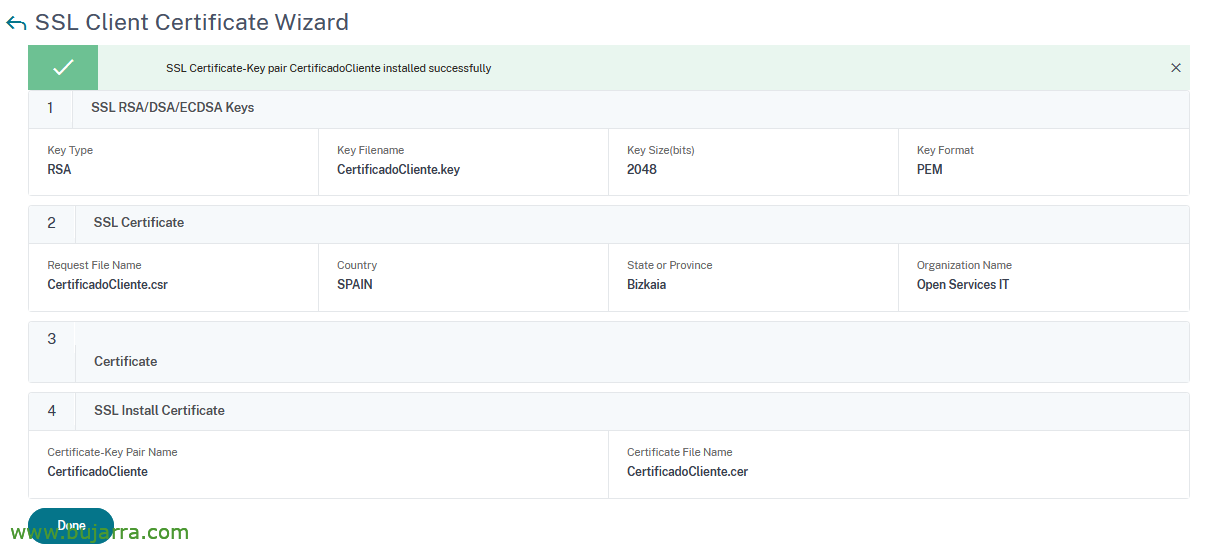

Ein Assistent beginnt zunächst mit der Erstellung des privaten Schlüssels, zu dem wir einen Dateinamen angeben, eine Schlüssellänge, Format und Passwort, “Schaffen”,

Im nächsten Schritt müssen wir die Daten eingeben, die für die Generierung der CSR erforderlich sind (Anforderung zum Signieren von Zertifikaten) oder Zertifikatsanforderung, Sobald wir sie abgeschlossen haben, klicken wir auf “Schaffen”,

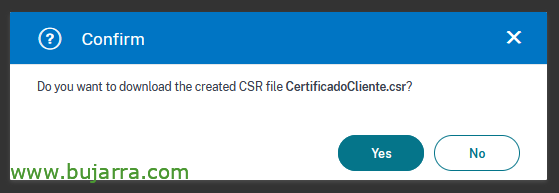

Das sagen wir Ihnen “Ja” so dass die Datei mit der CSR generiert wird,

Wir verlassen den Assistenten für einen Moment und generieren das Zertifikat in unserem AD.

Wenn Sie auf die Active Directory-Zertifikatdienste-Website zugreifen, Wir werden in der Lage sein, eine erweiterte Zertifikatsanforderung zu stellen, wo wir den Text des CSR, der uns in die Datei generiert hat, einfügen, sowie wir weisen darauf hin, dass die Zertifikatsvorlage von “Benutzer”, Anklicken “Senden”,

Wir laden in Base codiert herunter 64 Das Zertifikat.

Zurück zum Assistenten, Wir überspringen den Schritt 3 indem Sie direkt auf das Symbol 4 und wir vervollständigen auch das von unserer Zertifizierungsstelle ausgestellte Zertifikat. Anklicken “Schaffen”,

“Spenden”

Wir exportieren in PFX aus “Verkehrsmanagement” > SSL-Verbindung” > “PKCS#12 exportieren” und mit WinSCP laden wir es von /flash/nsconfig/ssl/ dem PFX auf unseren PC herunter.

Diese PFX müssen wir an der Stelle installieren, um darauf zugreifen zu können.

Testen

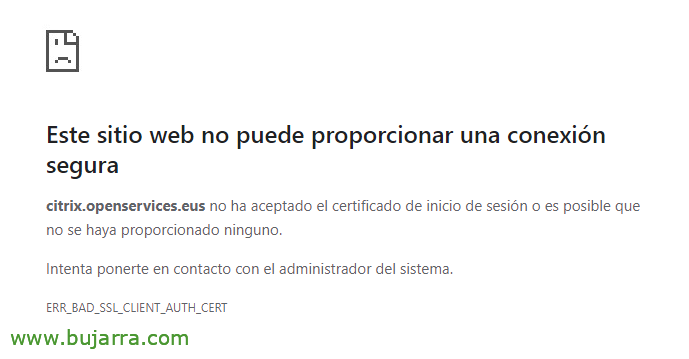

Und es ist an der Zeit, dies zu bestätigen, Wenn Sie nicht über das Zertifikat verfügen, können Sie die Citrix NetScaler Gateway-Website nicht öffnen.

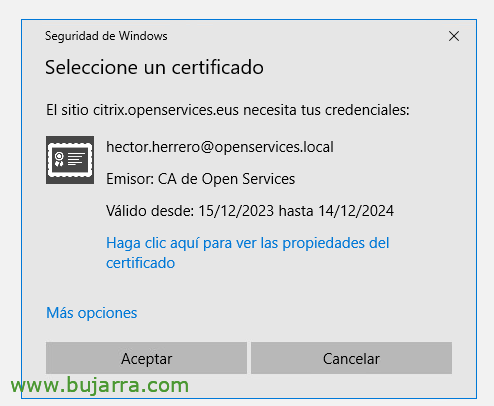

Und ob wir das Zertifikat installiert haben oder ob wir mehrere, Wir werden aufgefordert, sie zu verwenden, wenn Sie die Website öffnen,

Und es wird uns die Website korrekt anzeigen, auf der wir auf unser Portal für Unternehmensanwendungen und Desktops zugreifen können, oder über VPN, Wir werden in der Lage sein, uns zu validieren und!

Nicht sehr dichtes Dokument, in dem wir gesehen haben, wie wir unsere öffentliche Website vor unerwünschten Zugriffen schützen können, von Besuchern oder Neugierigen, Oder Marujos, was auch immer sie sind, Ohne Zertifikat können sie nicht hierher gelangen! Ich hoffe, Sie fanden es interessant, Weiter geht es in einem dritten Beitrag mit weiteren Dingen, Bis bald!