VPN mit Citrix NetScaler I – Einsatz & Vor der Authentifizierung

Wir beginnen mit einer Reihe von Dokumenten für die Zusammenstellung des VPN-Dienstes in unserem geliebten Citrix NetScaler; Ziel ist es, Benutzern außerhalb des Unternehmens die Möglichkeit zu geben, sich auf einfache und sichere Weise zu verbinden. Sein 4 Dokumente, bei denen wir verschiedene Komplexitäten hinzufügen werden, um den Zugriff so weit wie möglich zu sichern.

In diesem ersten Dokument sehen wir die Schritte, die erforderlich sind, um das VPN auf unserem Citrix NetScaler zusätzlich zu einigen Basiskonfigurationen zu aktivieren. Zum Schluss aktivieren wir Richtlinien vor der Authentifizierung, um einige Bedingungen zu erfordern, um eine Verbindung herstellen zu können, ist ein Eintrag in der Registry, Ein offenes Programm… Im zweiten Dokument zwingen wir Sie, ein Zertifikat auf der Workstation des Benutzers zu haben, um sogar die Citrix NetScaler-Website öffnen zu können, Ohne das Zertifikat sieht niemand unseren Service. Im dritten Dokument fügen wir die Möglichkeit hinzu, das VPN mithilfe von Benutzerzertifikaten mit einer Smartcard zu authentifizieren, und im letzten Dokument ermöglichen wir die Möglichkeit, dass das VPN automatisch mit der Position angehoben wird, dank Always On.

Dieses erste Dokument ist wie folgt aufgebaut:

- Aktivieren von Smart Access auf unserem NetScaler Gateway

- Sitzungsprofil und -richtlinie für VPN

- IP-Bereich für VPN-Clients

- Vorauthentifizierungsprofil und -richtlinie für die Vorauthentifizierung

- Ich versuche es zum ersten Mal

- Split-Tunnel aktivieren

Aktivieren von Smart Access auf unserem NetScaler Gateway

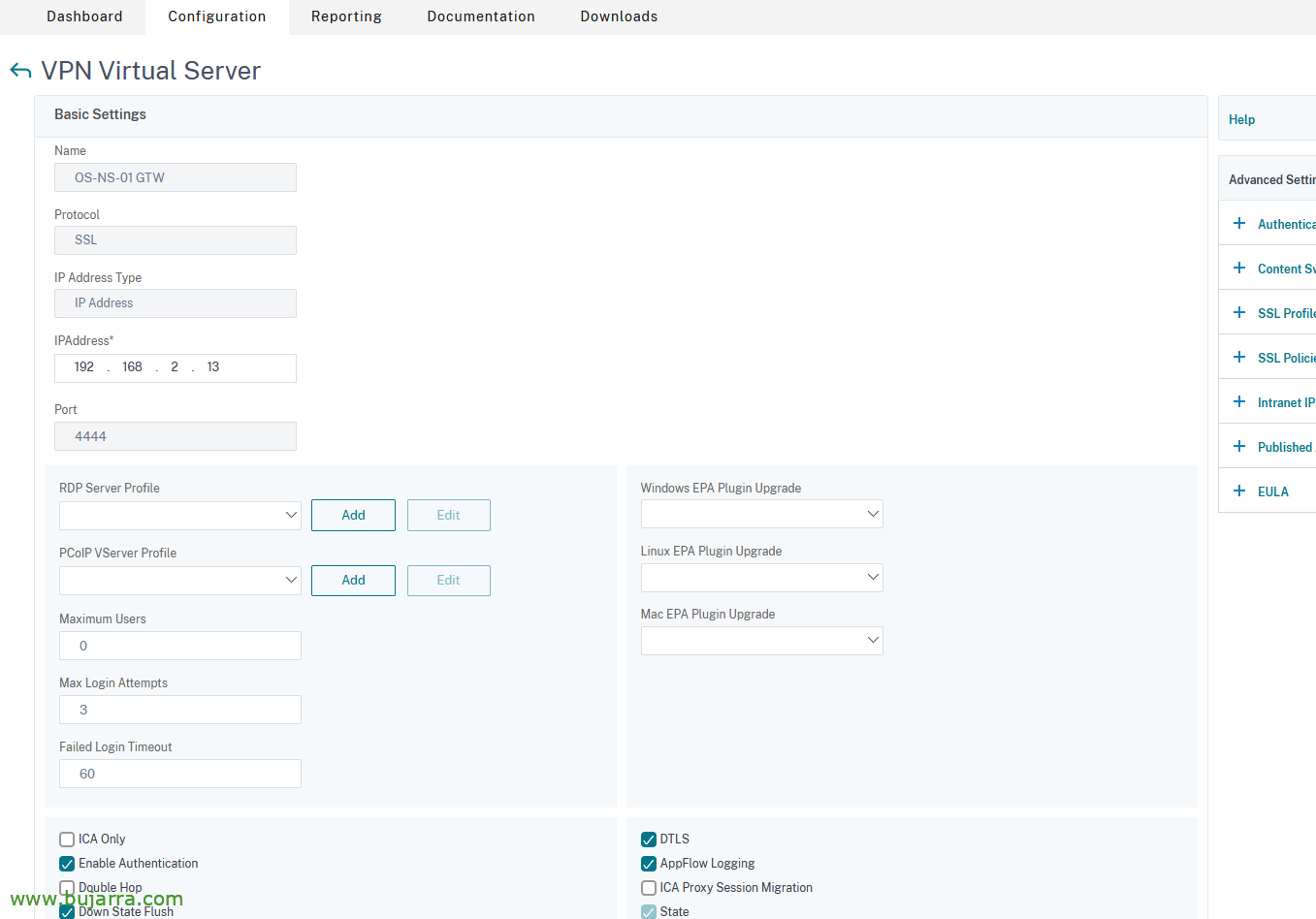

Erste Schritte, Es wird davon ausgegangen, dass NetScaler vollständig bereitgestellt und ein NetScaler Gateway Virtual Server bereitgestellt wurde, in diesem Fall war es das Gateway, das wir verwendet haben, um Anwendungen und Desktops im ICA-Modus zu präsentieren, und jetzt fügen wir VPN-Funktionen hinzu, damit sie sicher aus der Ferne darauf zugreifen können.

Wir müssen den Smart Access-Modus aktivieren, ist erforderlich, um das VPN zu verwenden. und daher werden wir nicht als ICA-Proxy fungieren, Genauso wie wir Universallizenzen brauchen werden. Um dies zu tun,, auf dem virtuellen Server des Gateways, in den 'Grundeinstellungen', die nicht "Nur ICA" verwendet, Deaktivieren Sie das Häkchen und speichern Sie.

Sitzungsprofil und -richtlinie für VPN

Wir müssen ein Sitzungsprofil und dann eine Richtlinie erstellen, um sie schließlich auf den virtuellen NetScaler Gateway-Server anzuwenden

Erstellen eines Sitzungsprofils für VPN

So erstellen Sie das Sitzungsprofil, Wir haben es erstellt aus “Citrix Gateway” > “Politik” > “Citrix Gateway” > “Sitzungsrichtlinien und -profile” > “Sitzungs-Profile” > “Hinzufügen”.

Wir werden einige Dinge berücksichtigen, in “Netzwerkkonfiguration“ > “Erweiterte Einstellungen”

- Zugeordnete IP verwenden: OFF, sodass Sie das IP-Subnetz nicht für Clients verwenden und dann ein bestimmter IP-Bereich verwendet wird.

- Intranet-IP verwenden: NOSPILLOVER, Wenn also keine freien IPs mehr im Bereich vorhanden sind, verwenden Sie die SNIP nicht zum Durchsuchen der Clients.

|

|

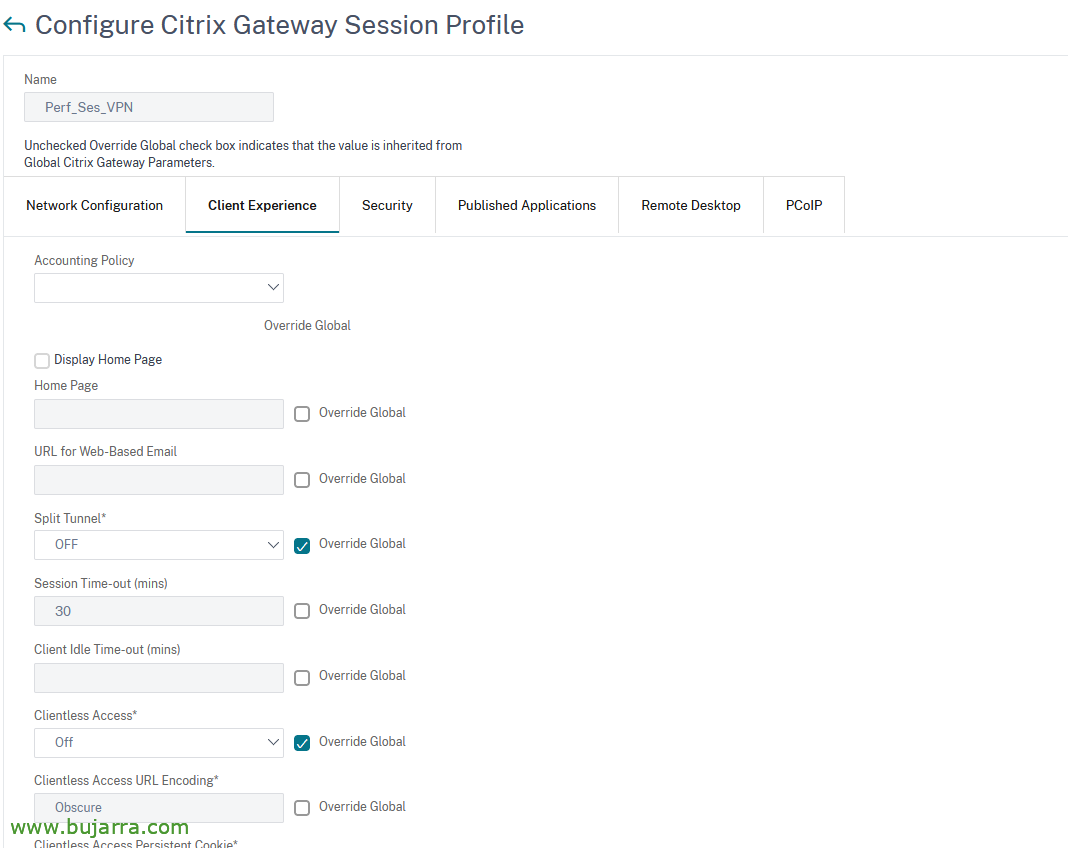

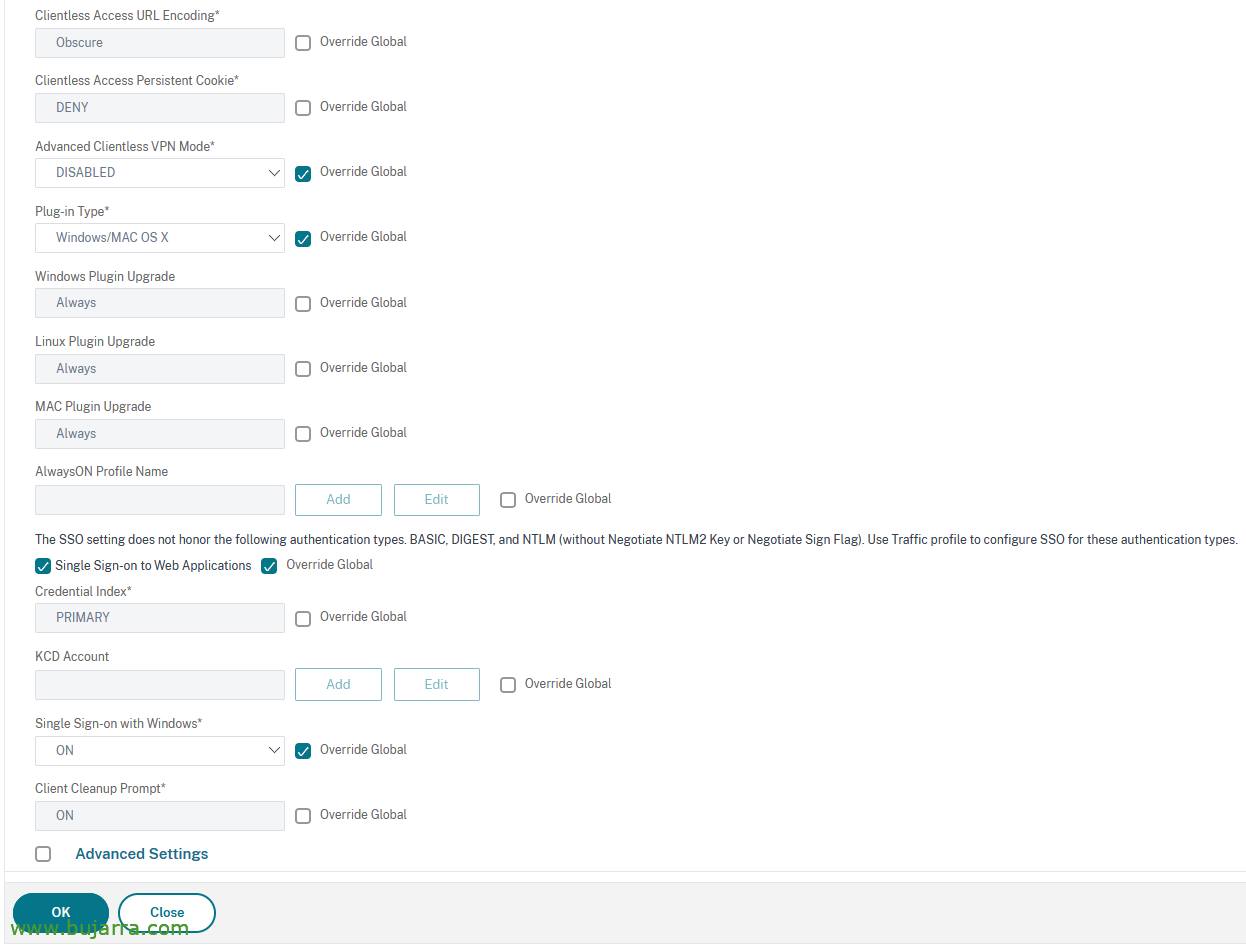

In “Kundenerfahrung”:

- Split-Tunnel: AUS (um den gesamten Datenverkehr hierher zu leiten)

- Clientloser Zugriff: Aus

- Plug-in-Typ: Windows/MAC OS X

- Single Sign-On für Webanwendungen: Ticken

- Single Sign-On mit Windows: AUF

In “Sicherheit”:

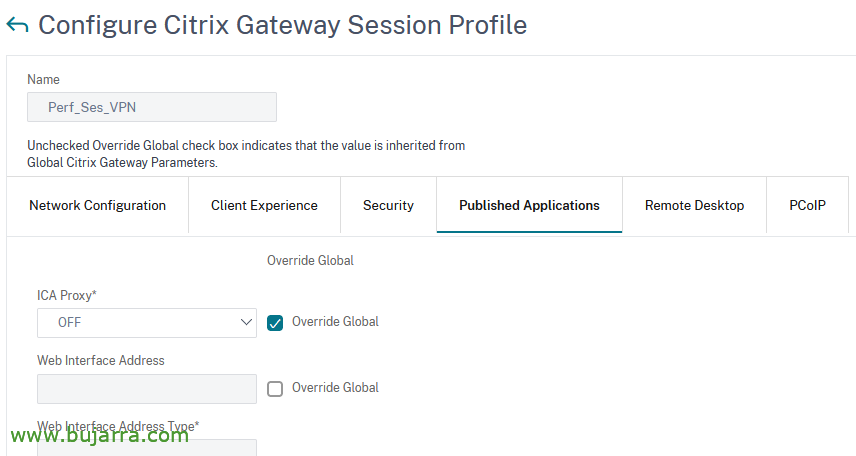

Und in “Veröffentlichte Anwendungen”:

- ICA-Proxy: AUS

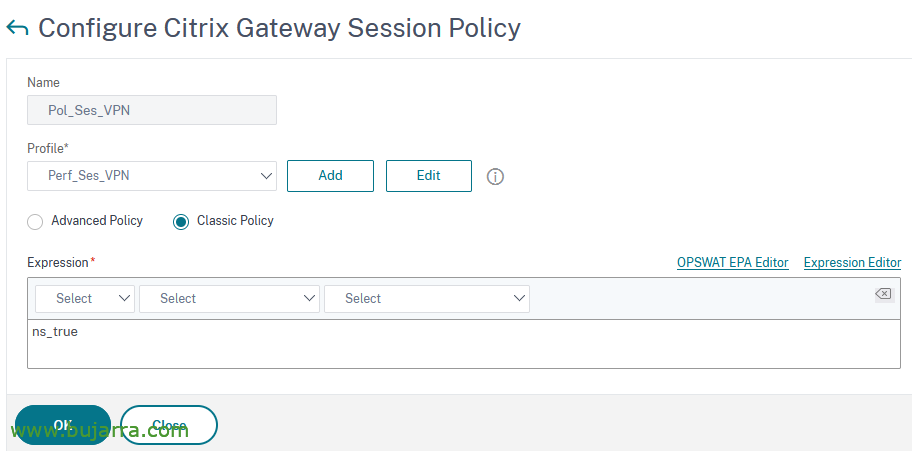

Erstellen einer Sitzungsrichtlinie für das VPN

Es ist an der Zeit, die Sitzungsrichtlinie zu erstellen und das Sitzungsprofil, das wir gerade erstellt haben, damit zu verknüpfen, um die Sitzungsrichtlinie zu erstellen, tun wir dies von “Citrix Gateway” > “Politik” > “Citrix Gateway-Sitzungsrichtlinien und -profile” > “Sitzungs-Richtlinien” > “Hinzufügen”.

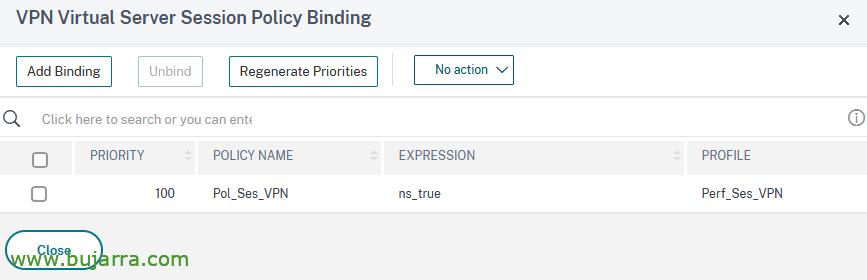

Verknüpfen der VPN-Sitzungsrichtlinie mit dem NS-Gateway

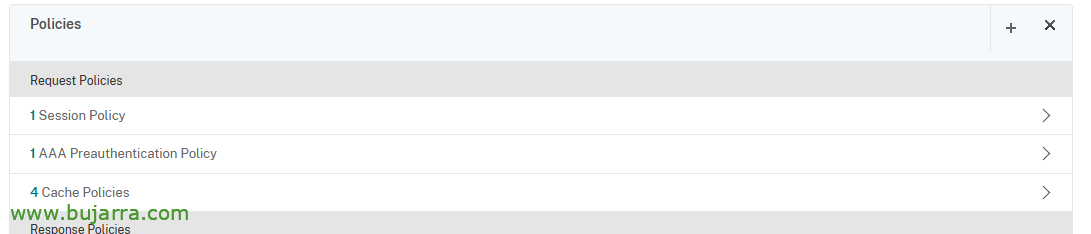

Und wir haben die neu erstellte Sitzungsrichtlinie auf unserem NetScaler Gateway Virtual Server verknüpft, seit “NetScaler Gateway” > “Virtuelle NetScaler Gateway-Server”, in unserem VS > “Politik” > “Sitzungs-Richtlinien” > “Bindung hinzufügen”, Wir wählen es aus und belassen es bei der Standardpriorität, “Schließen”,

Die Richtlinien, die wir auf dem virtuellen Server haben, bleiben in etwa so.

IP-Bereich für VPN-Clients

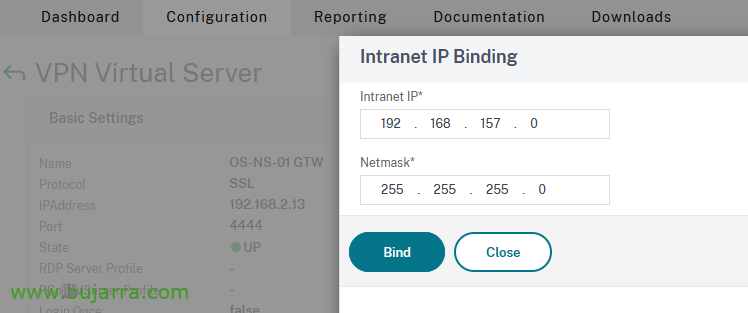

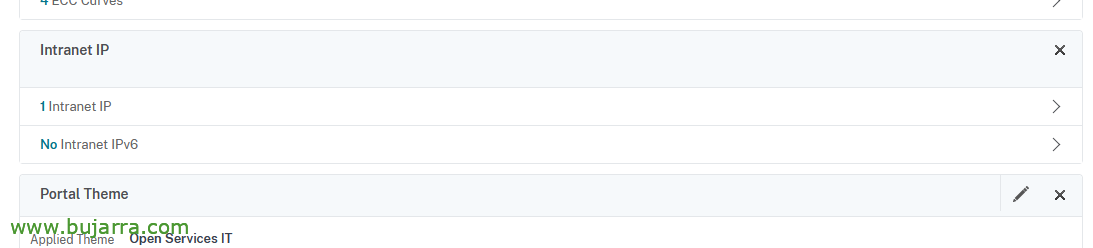

Als Nächstes konfigurieren wir den IP-Bereich für Clients, die eine Verbindung über VPN herstellen, Vom NS Gateway Virtual Server fügen wir ein IP-Intranet hinzu, seit “NetScaler Gateway” > “Virtuelle NetScaler Gateway-Server”, in unserem VS > “Intranet-IP-Adressen” > “Keine Intranet-IP”

So etwas hinterlassen.

Auge! wenn wir möchten, dass diese VPN-Maschinen Computer im internen Netzwerk erreichen. Diese Server im internen Netzwerk müssen über eine Route verfügen, die sie anweist, zum Poolbereich des VPNs zu wechseln, wird über die NetScaler-Subnetz-IP geleitet, das ist dasjenige, das Routen.

Individuell auf einem Linux des internen Netzwerks konnten wir:

Hinzufügen von IP-Routen 192.168.157.0/24 Via 192.168.2.12 dev ens160

Oder Sie können auch eine statische Route in der Firewall für alle Maschinen erstellen, in diesem Beispiel in einem Fortigate.

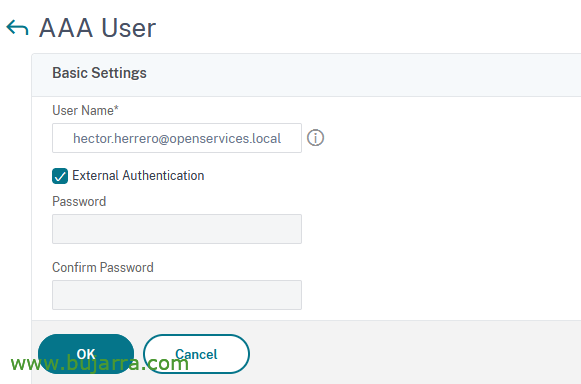

IP-Adressen, die Benutzern manuell zugewiesen werden

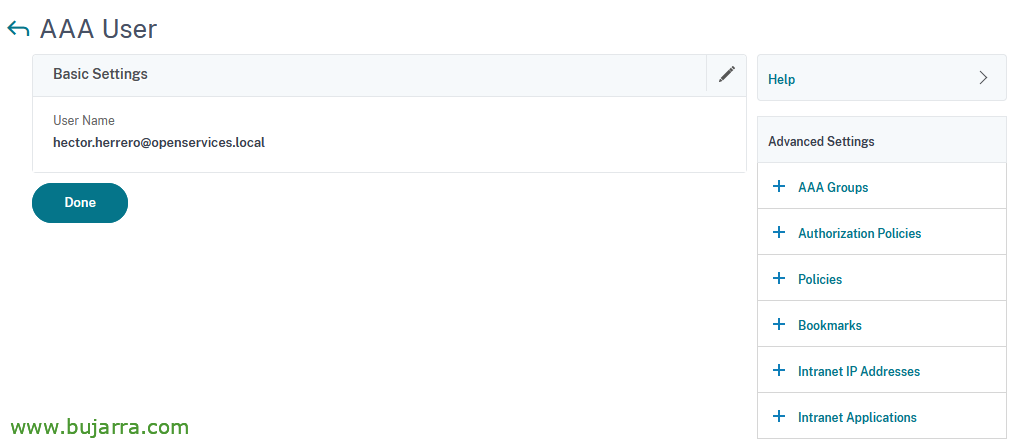

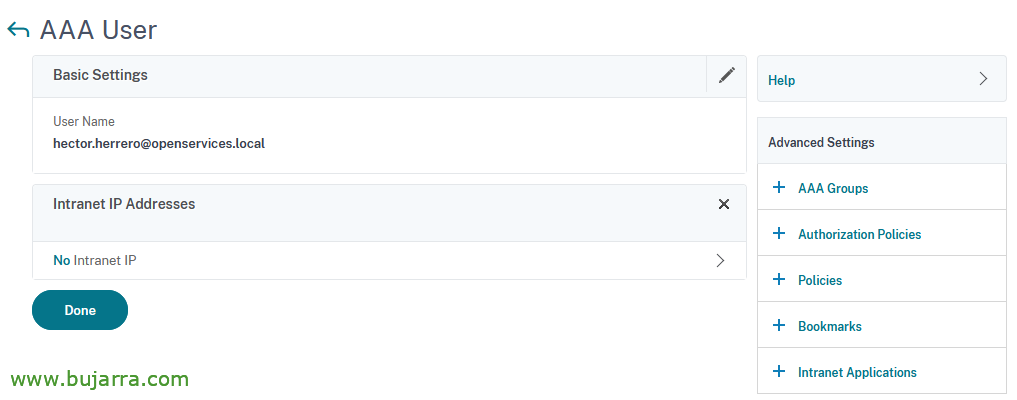

Wenn wir einem Benutzer eine statische IP-Adresse zuweisen möchten, Wir werden in der Lage sein, dies von “Citrix Gateway” > “Benutzerverwaltung” > “AAA-Benutzer” > “Hinzufügen”, Wir geben den Namen des Benutzers ein & OKAY,

Anklicken “Intranet-IP-Adressen”,

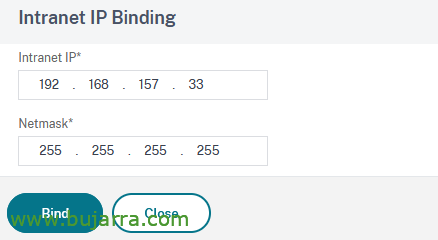

Wir klicken auf das Symbol “Nein” IP Intranet, um ihm eine,

BINDEN & Spenden

Und wenn wir uns mit dem Kunden verbinden, wir werden sehen, dass die IP es für uns speichert. Dass es nicht die Zeit ist, sich zu vernetzen, aber er hatte den Screenshot gespeichert und um zu bestätigen, dass er die IP nimmt, die ihm entspricht.

Vorauthentifizierungsprofil und -richtlinie für die Vorauthentifizierung

Nicht schlecht, Dies wäre optional, Es kann jedoch sein, dass wir bestimmte Anforderungen vor der Verbindung verlangen, Zu diesem Zweck können wir durch Vorauthentifizierungsrichtlinien einige Bedingungen auf der Clientseite anfordern, um die Verbindung zuzulassen. Beispiel: Sie haben einen bestimmten Eintrag in der Registrierung, der zuvor von uns erstellt wurde, auf dem ein Programm ausgeführt wird, eine Datei in einem Ordner, Der Status des Antivirenprogramms… Ich verlasse dich hier Einige Beispiele, die Sie verwenden könnten. Dies erfordert, dass der Benutzer Citrix Secure Access Endpoint Analysis installiert hat, wenn er eine Verbindung herstellt (EPA), , die diese Überprüfungen beim Verbinden durchführt und zulässt oder nicht, Um weiter voranzukommen.

Wir erstellen ein Beispiel, indem wir festlegen, dass der Benutzer, der eine Verbindung herstellen möchte, eine App geöffnet hat, speziell Microsoft Notepad (o Notizblock).

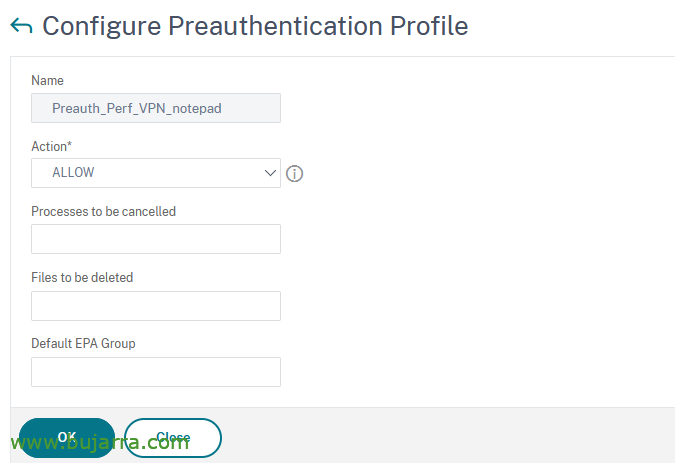

Erstellen des Vorauthentifizierungsprofils

Wir beginnen mit der Erstellung des Sitzungsprofils für die Vorauthentifizierung, seit “Citrix Gateway” > “Politik” > “Richtlinien und Profile für die Vorauthentifizierung” > “Profile vor der Authentifizierung” > “Hinzufügen”. Wir geben ihm einen Namen und wählen in Aktion ZULASSEN,

Erstellen der Richtlinie vor der Authentifizierung

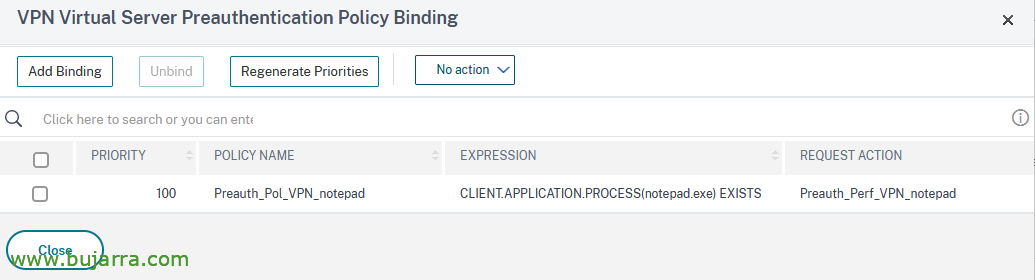

Anschließend erstellen wir die Sitzungsrichtlinie “Citrix Gateway” > “Politik” > “Richtlinien und Profile für die Vorauthentifizierung” > “Richtlinien für die Vorauthentifizierung” > “Hinzufügen”. Wir verknüpfen die Handlung und fügen die Ausdrücke hinzu, die uns interessieren, Dies ist ein Beispiel, Wie wir bereits erwähnt haben, Wenn Sie einen offenen Prozess haben, Notepad wird auf die NetScaler-Website zugreifen können, sonst würde ich ihm nichts zeigen.

Binden Sie die Richtlinie vor der Authentifizierung an das NS-Gateway

Und wie immer, Wir müssen es mit dem virtuellen Server unseres NetScaler Gateways verknüpfen, Wir suchen nach Vorauthentifizierungsrichtlinien und verknüpfen diese.

Somit bleibt die AAA-Vorauthentifizierungsrichtlinie bestehen,

Ich versuche es zum ersten Mal

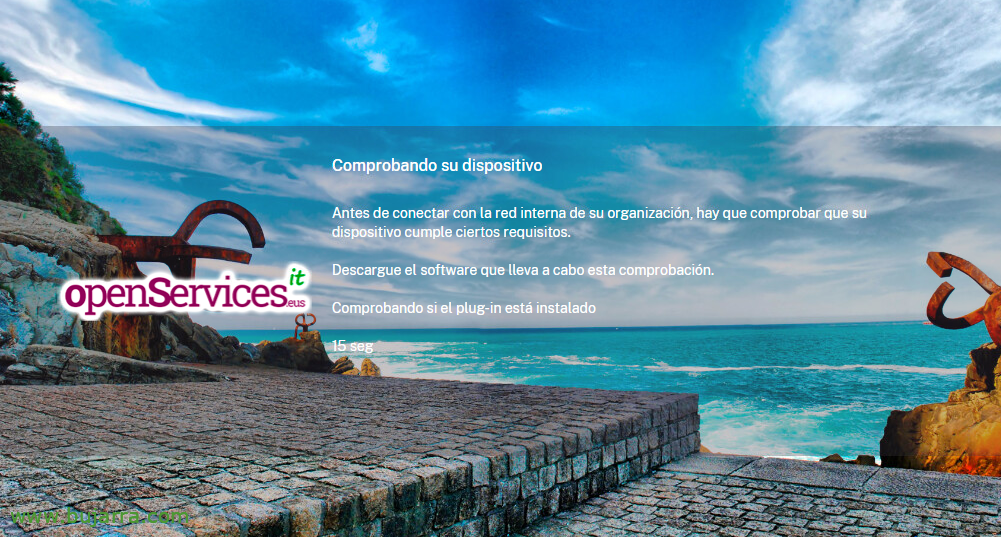

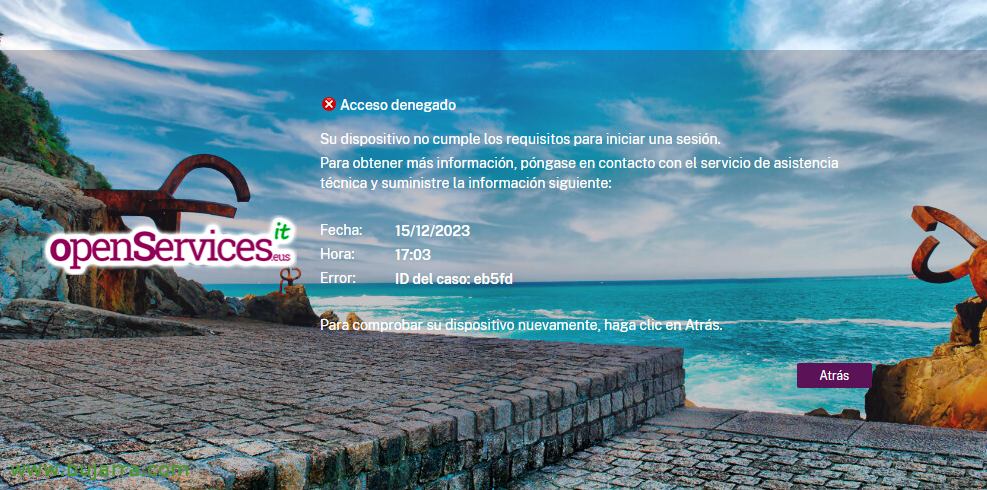

Es ist höchste Zeit, mit dem Testen unseres neuen VPN zu beginnen! Wenn wir die URL unseres Gateways zum ersten Mal öffnen, zeigt dies an, dass unser Gerät überprüft wird, und dass Sie vor dem Anschließen überprüfen müssen, ob das Gerät bestimmte Anforderungen erfüllt, Wir erwarten einen Countdown…

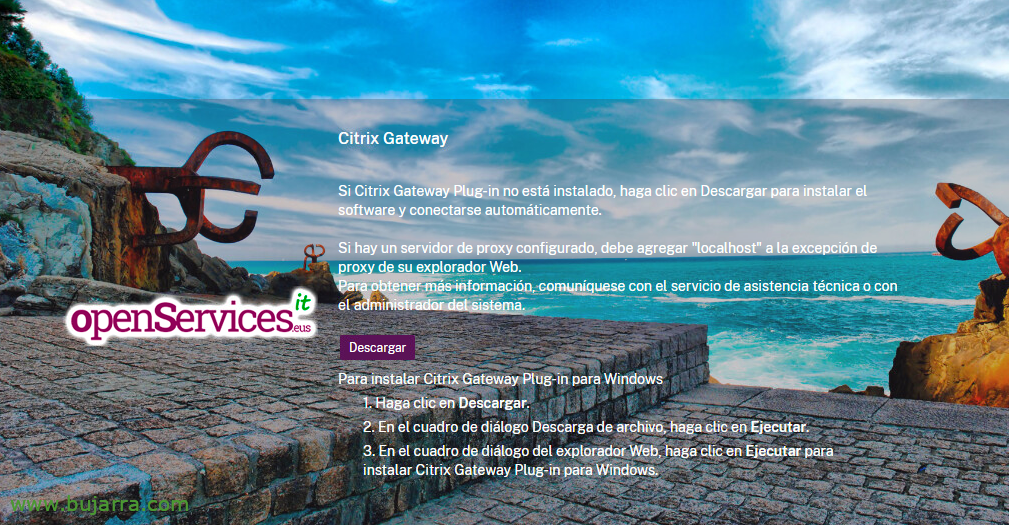

Und da wir die Software, die dies bisher überprüfen wird, nicht installiert haben,, Anklicken “Herunterladen”

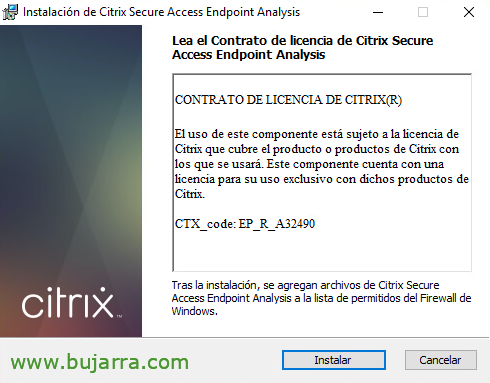

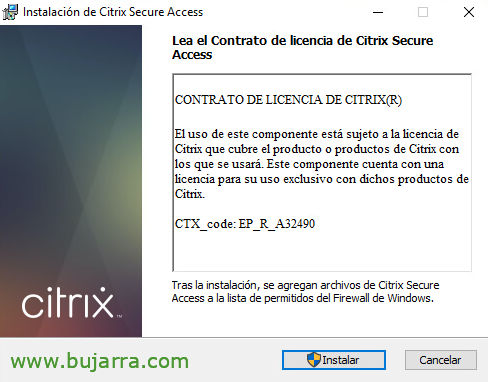

Installieren von Citrix Secure Access Endpoint Analysis,

Wir beginnen mit einer kurzen Installation an unserer Citrix Secure Access Endpoint Analysis Station, die das Gesagte bestätigen wird, alle Vorauthentifizierungsbedingungen, die wir möglicherweise benötigen. Anklicken “Installieren”,

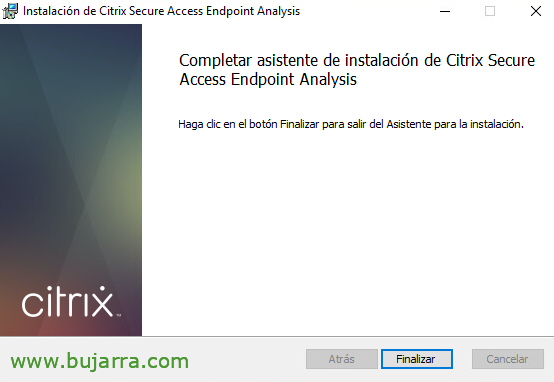

Nach der kurzen Installation klicken wir auf “Ende”. Für Massenbereitstellungen, Diese Software kann mit unbeaufsichtigten Parametern installiert werden.

Sobald wir den Scan-Agenten installiert haben, Fragen Sie uns, ob Sie unsere Ausrüstung analysieren können, um zu sehen, ob wir die Zugangsbedingungen erfüllen, Anklicken “Ja”, oder in “Immer”,

Nach der Analyse der Ausrüstung, Wenn wir die Bedingungen nicht erfüllen, wird uns der Zugang verweigert, was darauf hinweist, dass unser Gerät nicht berechtigt ist, sich anzumelden.

Stattdessen, Wenn wir sie einhalten, Es wird uns das Zugriffsfeld angezeigt, in dem wir uns anmelden können, In meinem Fall musste ich, um darauf zugreifen zu können, den Notepad öffnen, Im Hintergrund ausgeführt, Und so weiter, zeigt uns die Access Website.

Nachdem wir uns regelmäßig authentifiziert haben, mit Benutzername und Passwort, Es wird erkannt, dass wir den VPN-Client nicht installiert haben, das Citrix Gateway-Plug-In, Anklicken “Herunterladen”.

Installieren von Citrix Secure Access,

Wir fahren daher mit der Installation fort, in diesem Fall manuell., Es kann aber auch unbeaufsichtigt installiert werden, Anklicken “Installieren”,

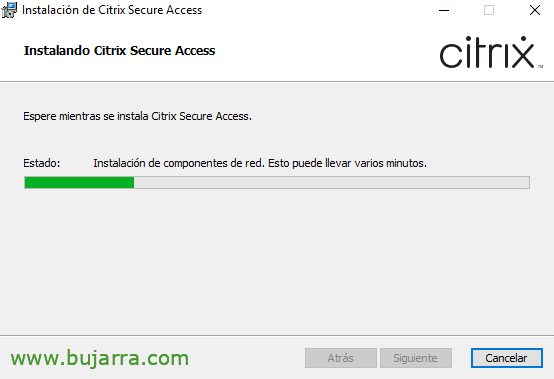

… Warten Sie einige Sekunden…

Klicken Sie nach der Installation auf “Ende”,

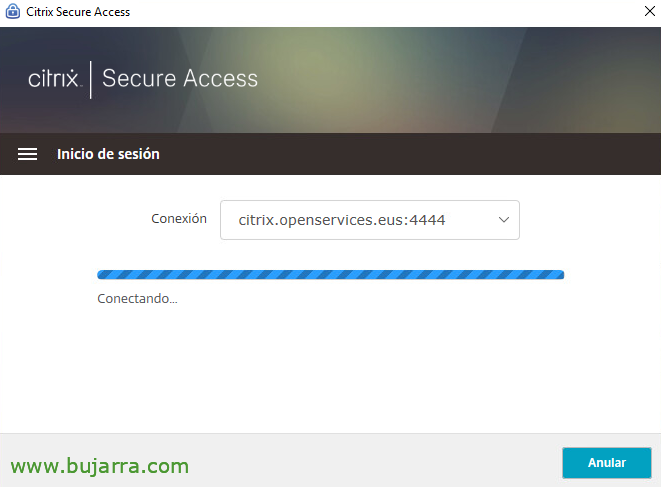

Der Secure Access öffnet sich direkt mit den bereits konfigurierten Verbindungsdaten, Wir werden nur nach einem Benutzernamen und einem Passwort gefragt, um eine sichere Verbindung mit dem VPN herzustellen, Anklicken “Anmelden”,

… Wir warten, bis eine Verbindung hergestellt wird….

Wir haben überprüft, ob wir bereits verbunden sind, hier ohne IP-Bereich, NetScaler SNIP verwenden und freigeben,

Oder wenn wir einen IP-Bereich haben,

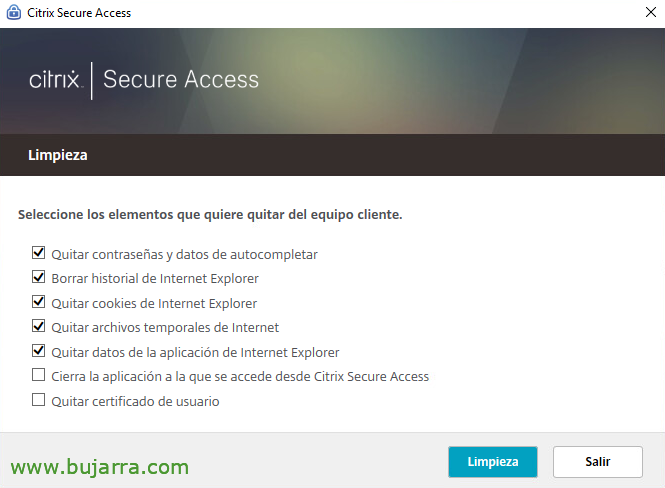

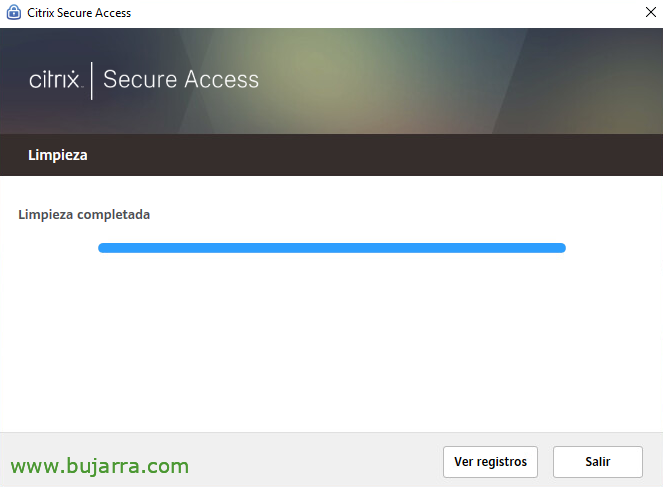

Wenn Sie sich von Citrix abmelden, Es werden automatisch gefragt, welche Elemente vom lokalen Computer entfernt werden sollen, um die Sicherheit zu gewährleisten und bestimmte gefährliche Elemente zu entfernen, Dies kann auch unbeaufsichtigt konfiguriert werden, indem Sie auf “Reinigung”,

“Raus hier”,

Split-Tunnel aktivieren

Wir müssen den Split-Tunnel aktivieren, wenn wir nicht möchten, dass der gesamte VPN-Datenverkehr über unseren NetScaler geleitet wird, aber wir möchten, dass jeder Client seine Verbindung durchsucht und nur den Datenverkehr, den wir in das VPN eingeben möchten.

Im Citrix Gateway-Sitzungsprofil, das wir zuvor erstellt haben, am “Kundenerfahrung”, Wir haben Split Tunnel nach ON markiert.

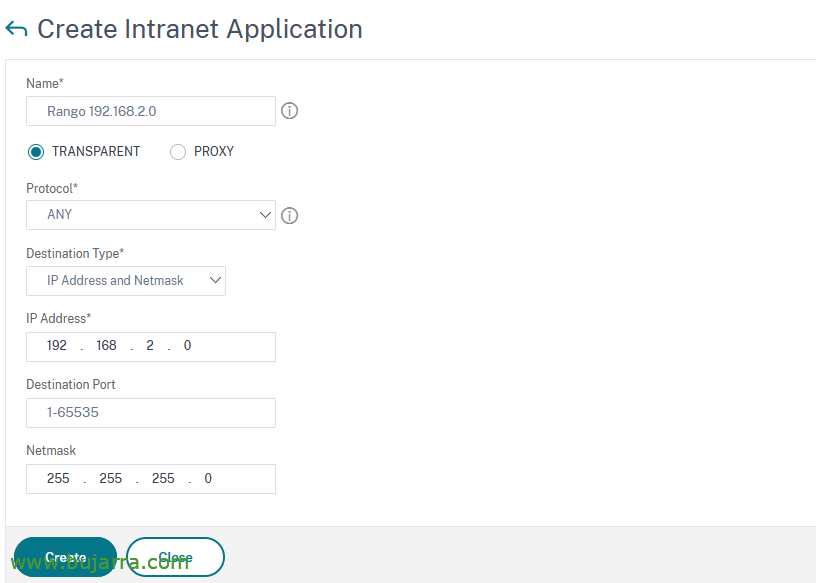

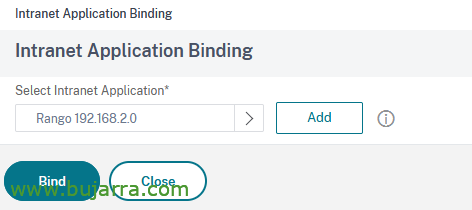

Wir müssen das Netzwerk oder die Netzwerke registrieren, zu denen wir Zugang gewähren möchten, hierfür, seit “Citrix Gateway” > “Betriebsmittel” > “Intranet-Anwendungen” > “Hinzufügen” Und wir schaffen das Ziel, auf das sie zugreifen können sollen, ein Gastgeber, Ein Netzwerk, Filtern nach Port…

Und zum Schluss verlinken wir uns mit dem virtuellen Server des NetScaler Gateways, in “Intranet-Anwendung”, Wir wählen unsere Intranet-Anwendungen aus und “BINDEN”.

Brunnen, Ich denke, es ist mehr als genug für ein erstes Dokument, in dem wir sehen können, wie wir unser Citrix NetScaler Gateway als VPN-Gateway konfigurieren und jedem externen Benutzer sicheren Zugriff auf die Organisation gewähren können, Wir haben gesehen, wie man ihnen IP-Adressen zuweist und wie man eine Vorauthentifizierungsregel erstellt, um zu überprüfen, ob der Benutzer bestimmte Anforderungen erfüllt, bevor er eine Verbindung herstellt! In zukünftigen Dokumenten werden wir verschiedene Elemente hinzufügen, die die Komplexität und Sicherheit erhöhen,

Eine Umarmung, Möge es gut gehen!