vShield Endpoint con Trend Micro Deep Security

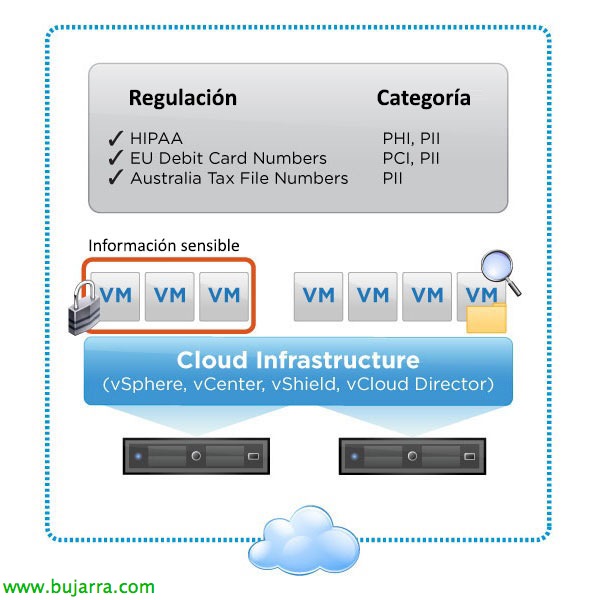

Dans ce document, nous allons voir le déploiement de vShield Endpoint avec l’antivirus Deep Security de Trend Micro, Comme nous le savons déjà, avec vShield Endpoint, nous pourrons éviter d’avoir sur chaque machine virtuelle (hébergé sur notre infrastructure vSphere) des logiciels antivirus/antimalware, grâce à cela, nous serons en mesure d’optimiser davantage nos environnements VDI en n’ayant pas autant d’AV que de MV, Le traitement de cette charge utile n’est exécuté qu’une seule fois par notre hyperviseur.

Traitement du déchargement de vShield Endpoint pour chaque agent (antivirus ou antimalware) de chaque machine virtuelle à une appliance de sécurité dédiée sur chaque hôte ESXi (Fourni par les partenaires VMware), donner cette sécurité au niveau de l’hyperviseur et décharger considérablement la charge de chaque MV et hôte. Il est installé en tant que module et distribué en tant qu’appliance tierce, sur chaque hôte ESXi.

Ce sera le schéma final qui sera assemblé, Dans ce document, nous utiliserons la version 8.0 Sécurité approfondie compatible avec ESXi 5.0 Mettre à jour 1, logiciel dont nous aurons besoin:

Gestionnaire de sécurité approfondie: Manager-Windows-8.0.1448.x64.exe ou Manager-Windows-8.0.1448.i386.exe

Agent de sécurité approfondie: Agent-Windows-8.0.0-1201.i386.msi ou Agent-Windows-8.0.0-1201.x86_64.msi

Notification de sécurité approfondie [optionnel]: Notifier-Windows-8.0.0-1201.i386.msi

Relais de sécurité profonde [optionnel]: Relay-Windows-8.0.0-1201.i386.msi ou Relay-Windows-8.0.0-1201.x86_64.msi

Appliance virtuelle de sécurité approfondie: Appliance-ESX-8.0.0-1199.x86_64.zip

Pilote de filtre de sécurité profonde: FilterDriver-ESX_5.0-8.0.0-1189.x86_64.zip

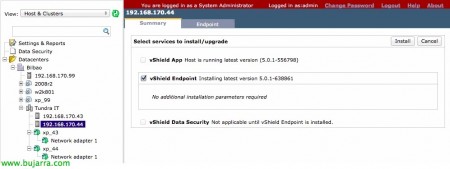

Commencé, à partir de la console de gestion de vShield Manager, nous déploierons le module sur chaque hôte à partir de la vue « Hôtes ». & Clusters' > Centre de données > Grappe > Hôte, à partir de l’onglet « Résumé » de vShield EndPoint « Installer »,

Sélectionnez 'vShield Endpoint'’ & “Installer”,

… Nous attendons pendant que vous installez & Charger le module…

D’ACCORD.

Sur une nouvelle machine, nous allons déployer Trend Micro Deep Security Manager, qui sera en charge de la gestion de notre infrastructure de sécurité profonde, en plus de télécharger les dernières définitions et de les afficher sur chaque hôte. Nous commençons par votre installation,

Nous acceptons le contrat de licence & “Prochain”,

Sélectionnez le chemin d’installation, par défaut dans ' %ProgramFiles %Trend MicroDeep Security Manager', “Prochain”,

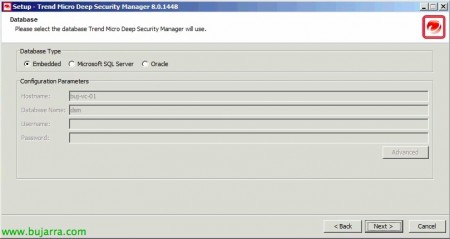

Sélectionnez le format de base de données que nous voulons générer, Peut être intégré (Apache Derby), Microsoft SQL Server ou Oracle, “Prochain”,

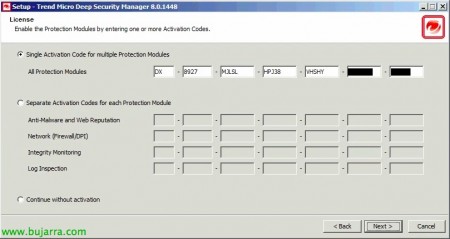

Entrez le code d’activation Trend Micro qui nous permettra d’exécuter différents modules, “Prochain”,

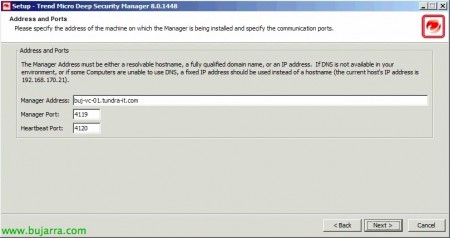

Entrez le nom du nom de domaine complet de l’hôte où nous installerons le gestionnaire, ainsi que le port de gestion par défaut (4119TCP) ou le battement de cœur (4120TCP), “Prochain”,

Nous spécifions un mot de passe pour 'MasterAdmin',

Marque “Mise à jour automatique des composants” & “Rechercher automatiquement de nouveaux logiciels” pour créer des tâches planifiées dans lesquelles vous mettrez à jour tous les composants de Trend Micro à tout moment, ainsi que les moteurs de définition, etc…

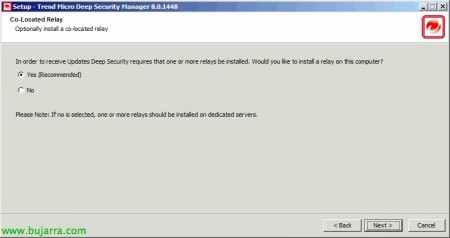

Nous pourrons installer le service de relais sur ce même ordinateur qui sera celui qui se connecte directement à Trend Micro

Active Update pour télécharger les mises à jour, sinon, nous pouvons l’installer sur un autre ordinateur, “Prochain”,

Si nous activons Trend Micro Smart Feedback, nous envoyons des rapports sur nos logiciels malveillants au Smart Protection Network à des fins d’analyse/journalisation, “Prochain”,

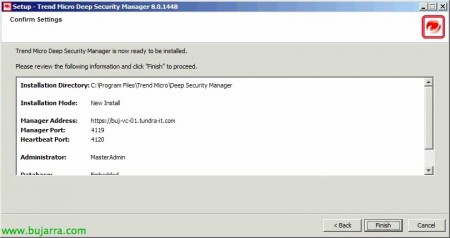

Nous confirmons les données & Pressé “Finir” pour commencer l’installation,

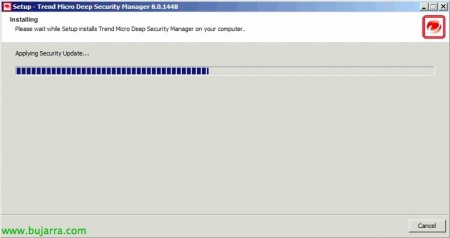

…

Nous laissons la coche pour pouvoir gérer la sécurité profonde immédiatement, “Finir”,

Un navigateur s’ouvrira ou nous l’ouvrirons pour: https://DEEP_SECURITY_MANAGER:4119, nous nous authentifions en tant que 'MasterAdmin’ et le mot de passe que nous avons défini précédemment,

La première chose à faire sera d’ajouter à notre serveur vCenter à partir du « Tableau de bord »’ > « Ordinateurs’ > « Nouveau’ > 'Ajouter VMware vCenter…’

Dans l’assistant Web, nous saisissons l’adresse IP/le nom d’hôte de notre vCenter, Votre port, Nous indiquons un nom & Une description, ainsi qu’un utilisateur administrateur et son mot de passe, “Prochain”,

Nous fournissons également les données de notre vShield Manager, nous vous fournirons votre adresse IP/nom d’hôte et vos informations d’identification, “Prochain”,

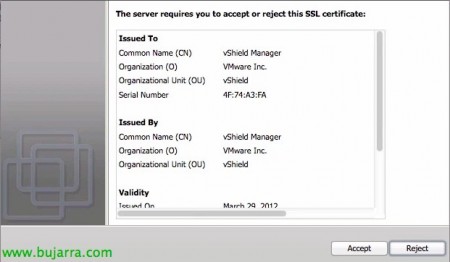

Présentez-nous le certificat vShield Manager, Nous allons cliquer sur “Accepter” de lui faire confiance.

Présentation du certificat VMware vCenter, Nous allons cliquer sur “Accepter” de lui faire confiance.

Nous confirmons que les données de notre vCenter sont correctes & “Finir”,

… nous attendons que les hôtes et les machines virtuelles soient ajoutés à la vue…

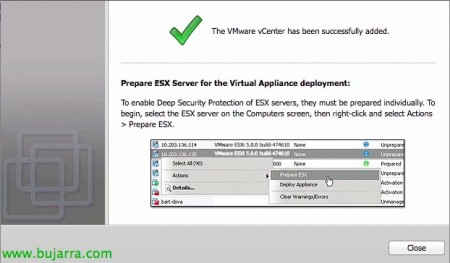

Prêt, Ajout de vCenter, “Fermer”.

La prochaine chose à faire sera de préparer les hôtes ESXi de notre organisation avec le pilote de filtre pour intercepter tout le trafic d’E/S de nos MV et être capable de l’analyser, À partir de la vue principale, « Ordinateurs’ > 'vCenter’ > 'Hôtes et clusters’ > « Centre de données’ > « Grappe », Nous sélectionnerons chaque hôte et à propos de celui-ci: « Actions »’ > “Préparer ESX…”,

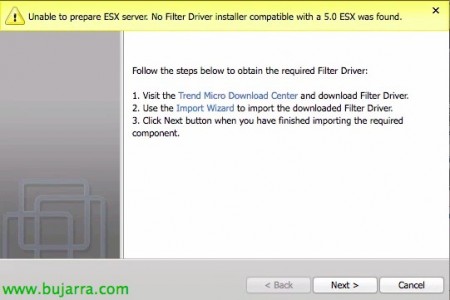

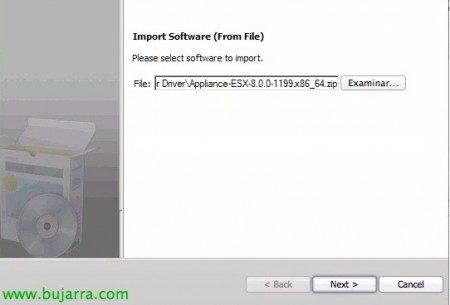

Si c’est la première fois que nous l’exécutons, il nous dira que nous n’avons pas le pilote de filtre et que nous devrons l’importer, Cliquez sur “Assistant d’importation”,

Ce nouvel assistant nous permettra d’importer le logiciel, Nous le cherchons depuis “Examiner” & “Prochain”,

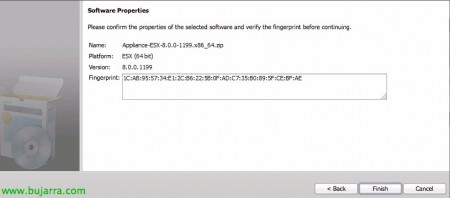

Nous confirmons qu’il s’agit du bon composant & “Finir”,

Pas mal, Retour dans l’assistant précédent, nous allons maintenant pouvoir poursuivre la préparation de nos hôtes ESXi, Avec cela, nous déploierons le composant nécessaire, “Prochain”,

Puits, Avant de commencer, Il faudra prendre en compte que notre hébergeur sera mis en mode maintenance, le pilote de filtre sera installé, puis redémarré, alors attention aux MV de production. “Finir”,

Ce que j’ai dit, d’abord, les VM seront désactivées/déplacées pour être placées en mode maintenance,

… Installer…

… et il redémarrera.

Prêt, Serveur correct! Il ne reste plus qu’à déployer l’appliance Deep Security, Nous avons donc coché la première option “Déployez dès maintenant une appliance virtuelle de sécurité approfondie” & “Prochain”,

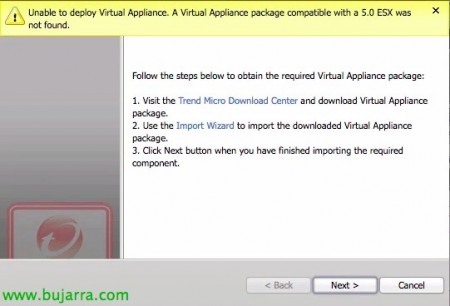

Tout comme nous n’avons pas trouvé le pilote de filtre, Cette fois, nous devrons importer l’appliance virtuelle, Alors on clique sur “Assistant d’importation”,

Nous sélectionnons parmi “Examiner” L’appareil & “Prochain”,

Nous confirmons qu’il s’agit du bon logiciel & “Finir” Pour fermer l’assistant d’importation,

D’accord, nous allons enfin pouvoir commencer avec le déploiement du vApp de Trend Micro, “Prochain”

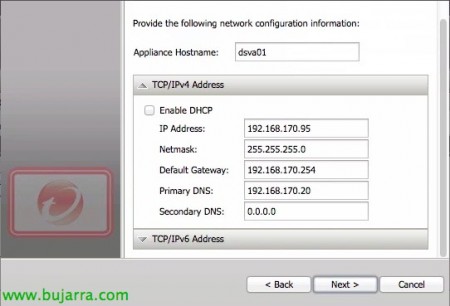

Attribution d’un nom à l’appliance virtuelle pour VMware, une banque de données où nous le stockerons, Votre dossier et votre réseau de gestion, “Prochain”,

Nous entrons le nom d’hôte du vapp, nous attribuerons votre réseau par DHCP ou nous pourrons spécifier une configuration manuelle, “Prochain”,

Nous allons choisir si nous voulons un disque mince ou épais & “Finir” Pour commencer si vous déployez,

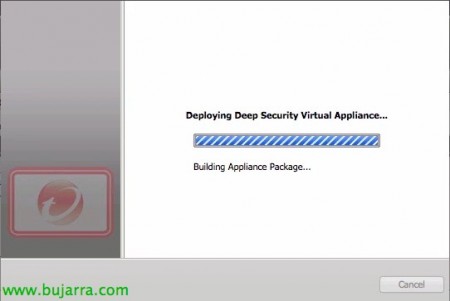

… nous attendons pendant la création de la VM & Configuré…

D’ACCORD, Nous acceptons le certificat de notre hôte,

… Nous attendons que l’appliance virtuelle soit déployée…

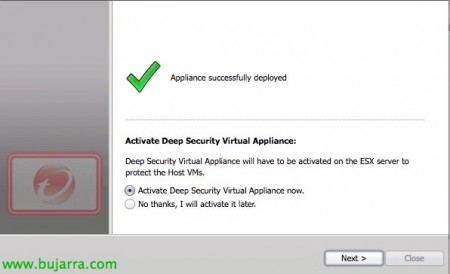

Cliquez sur “Activez l’appliance virtuelle Deep Security dès maintenant” & “Prochain”,

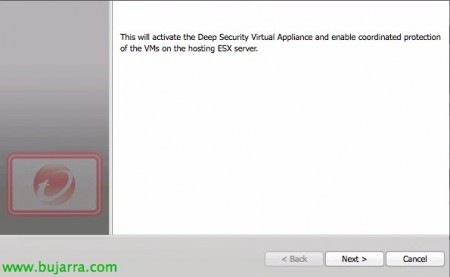

“Prochain”,

Eh bien, nous allons activer l’appliance virtuelle à laquelle nous devrons attribuer un profil de sécurité, dans ce cas, il devra s’agir de 'Deep Security Virtual Appliance’ & “Prochain”,

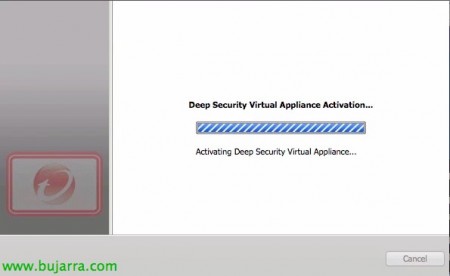

…

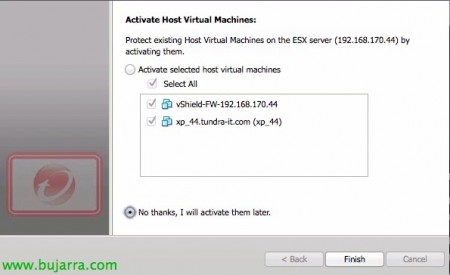

Et nous vérifions si nous voulons activer immédiatement les VM que l’hôte exécute, Nous marquerons “Non merci, Je les activerai plus tard”, Puisque nous ne sommes pas pressés.

Prêt, Cliquez sur “Fermer”.

Pas mal, Parlons maintenant des machines que nous voulons protéger avec cet appareil, à partir de la vue « Machines virtuelles » > « Centre de données », nous recherchons la VM qui nous intéresse, et faites un clic droit > « Actions »’ > 'Activer/Réactiver', avec cela, nous activerons cette VM pour qu’elle soit analysée par l’appliance Trend Micro.

Il faut l’associer à un profil de sécurité, Faites donc un clic droit > « Actions »’ > 'Attribuer un profil de sécurité…’

Nous sélectionnerons le profil de sécurité existant de votre système d’exploitation & “D’ACCORD”,

Nous verrons comment nous avons déjà protégé la machine, Si vous ne voyez pas les modifications reflétées, Nous allons le réactiver à nouveau.

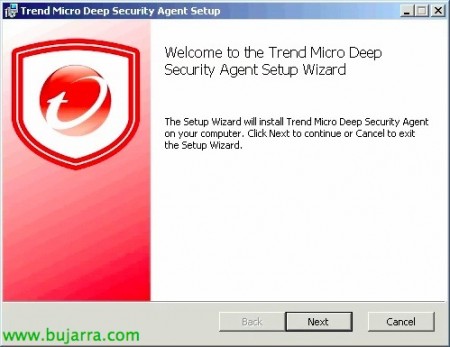

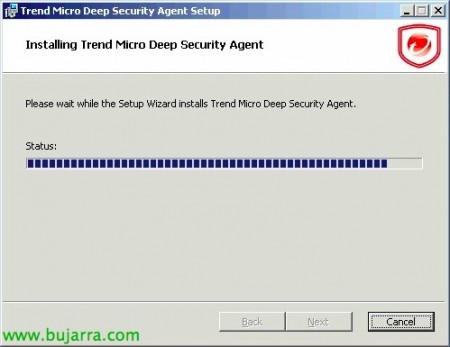

Nous installerons en outre l’agent Trend Micro sur chaque machine virtuelle, ou de manière manuelle comme c’est le cas cette, ou de manière automatisée avec le déploiement de logiciels via une politique Active Directory. Nous exécutons donc le programme d’installation de Trend Micro Deep Security Agent & “Prochain”,

“J’accepte les termes du contrat de licence” & “Prochain”,

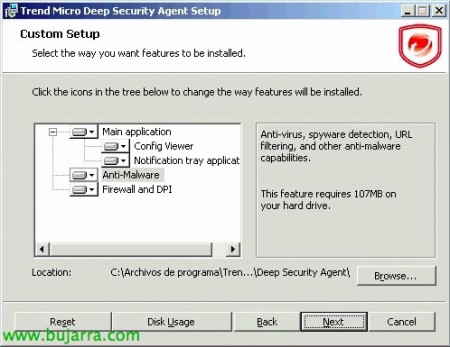

Nous sélectionnerons tous les composants que nous voulons, Dans mon cas, je vais faire une installation complète pour détecter les virus, logiciel espion, Filtrage d’URL, Anti-malware…

Et c’est tout, Cliquez sur “Installer” pour lancer l’installation de l’agent sur chaque VM à protéger,

… Attendez quelques secondes…

& Prêt.

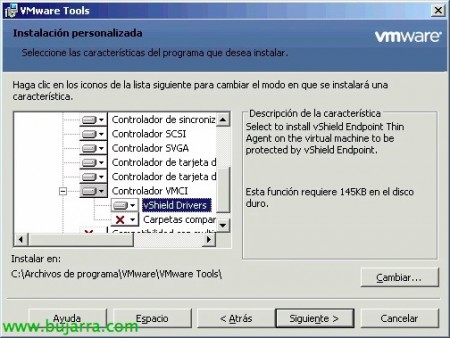

Pas mal, l’étape suivante consiste à installer vShield Endpoint Thin Agent sur les machines virtuelles qui seront protégées par vShield Endpoint, il est maintenant parfaitement intégré dans les outils VMware, afin que nous puissions personnaliser l’installation et vérifier 'vShield Drivers'’ à installer. Nous devrons redémarrer la VM plus tard.

Il serait nécessaire d’avoir le patch ESXi500-201109401-BG sur les hôtes ESXi 5 ou ESX410-201107001 sur ESX 4.1, qui nous permettra d’avoir des outils VMware mis à jour, nous avons pu télécharger les outils en plus de son dépôt.

Nous pourrons mettre à jour les outils dans les VM de différentes manières, manuellement (Mise à niveau des outils interactifs), semi-automatique (Mise à niveau automatique des outils) ou de manière entièrement automatisée s’exécutant soit sur la ligne de commande, soit via un GPO: PATH_TOOLSsetup.exe /S /V “/qn REBOOT=R ADDLOCAL=VMCI, SUPPRIMER=Hgfs”

Par exemple, si nous avons téléchargé le correctif ESXi500-201109001.zip, Nous le décompressons, nous pouvons trouver les binaires des outils dans: ESXi500-201109001vib20tools-lightVMware_locker_tools-light_5.0.0-0.3.XXXXX.Xtoolstools-light.tgz*.iso

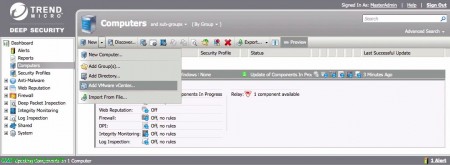

Nous serons en mesure de confirmer comment maintenant en plus d’avoir la protection de 'Appliance’ nous avons aussi celui de l’Agent, Nous verrons quelles fonctionnalités nous avons activées (qui dépendra du modèle appliqué: Anti-malware, Réputation Web, Pare-feu, DPI, Surveillance de l’intégrité ou inspection du journal).

Nous pourrons faire un test sur la machine pour confirmer qu’elle fonctionne en naviguant sur le site Web d’Eicar et nous verrons comment nous ne pourrons pas télécharger le fichier 'test'.

De même, la console elle-même nous avertira de tout ce qu’elle détecte!