Audit d’accès aux fichiers avec Elasticsearch et Grafana

Cet article est assez curieux, puisque nous pouvons auditer les accès aux fichiers de l’organisation gratuitement, collecter ces événements et les stocker dans Elasticsearch, Pour quoi, puis de manière magistrale notre Grafana nous permet de visualiser facilement les accès. Et voyez qui a ouvert un document, l’a modifié ou supprimé.

Si vous diffusez actuellement vos fichiers à vos utilisateurs via des serveurs Windows et que vous souhaitez savoir ce qui s’y passe, vous savez probablement qu’il est possible d’auditer les accès aux fichiers par le biais d’une politique ou d’un GPO, Pour voir qui fait quoi. Le problème est de comprendre que les données, puisque dans Windows, nous devrions utiliser Event Viewer et pour cela nous nous tirons nous-mêmes, vérité? Ainsi, Extrayons ces données. Nous savons qu’avec l’agent Winlogbeat, nous pouvons collecter des événements à partir d’une machine Windows et les stocker dans Elasticsearch, et bien sûr, Grafana est toujours là pour nous donner un coup de main et visualiser ces données de manière plus complète.

Eh bien, commençons par aller droit au but, puisque nous avons un article très similaire, celle de Audit de connexion des utilisateurs Active Directory avec Elasticsearch et Grafana, où nous avons déjà vu comment déployer la base ou configurer Winlogbeat. Donc, la seule chose différente dont nous avons besoin aujourd’hui, est de dire à notre serveur de fichiers d’auditer les accès aux fichiers.

Pour activer l’audit des fichiers, C’est, de sorte que lorsque vous ouvrez un fichier, modifier, ou lorsque la suppression est auditée dans l’Observateur d’événements, le plus pratique sera de créer un GPO que nous appliquons au serveur de fichiers. Et activez l’option « Auditer l’accès à l’objet »’ (Succès et erreurs) depuis “Manifeste” > “Paramètres Windows” > “Paramètres de sécurité” > “Politiques locales/politiques d’audit”.

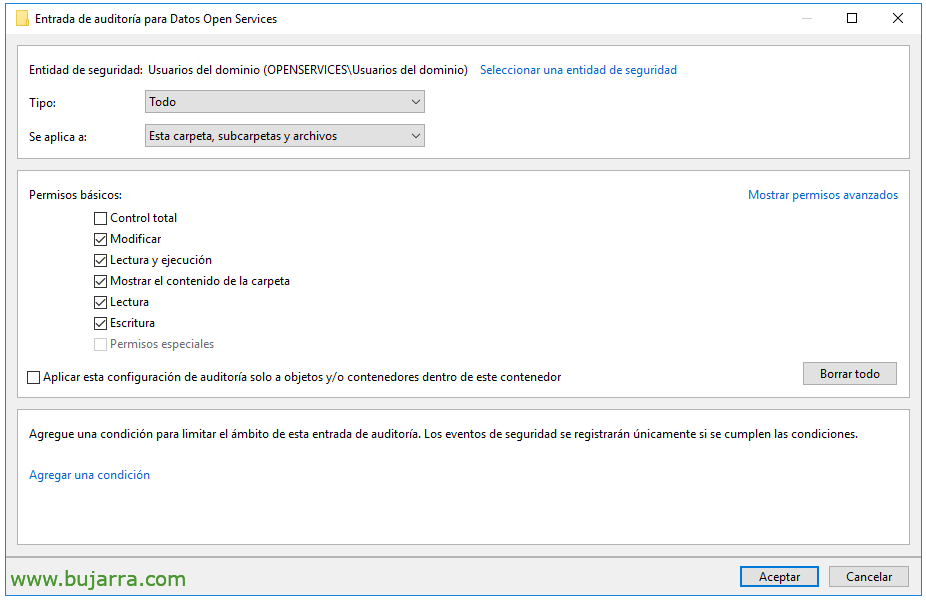

Il ne nous reste plus qu’à activer l’audit dans le dossier qui nous intéresse et qui contient les données que nous voulons surveiller. Nous allons le faire à partir des propriétés du dossier > cil “Sécurité” > “Options avancées” > cil “Audit” > “Ajouter”.

Et ici, nous allons choisir de l’appliquer à ce dossier et à son contenu, et le type d’autorisations que nous voulons auditer. Nous acceptons et sommes prêts.

Ce que j’ai dit, maintenant, si nous avons déjà Winlogbeat sur cette machine qui collecte les événements de l’observateur d’événements, nous pouvons voir comment les événements d’accès aux fichiers commencent à apparaître dans l’index Elasticsearch. Un peu plus que de commencer avec Grafana! Et dans Grafana, n’oubliez pas non plus qu’avant de créer le tableau de bord, nous devons configurer la source de données par rapport à Elasticsearch, que nous avons vu dans les articles précédents. 🙂

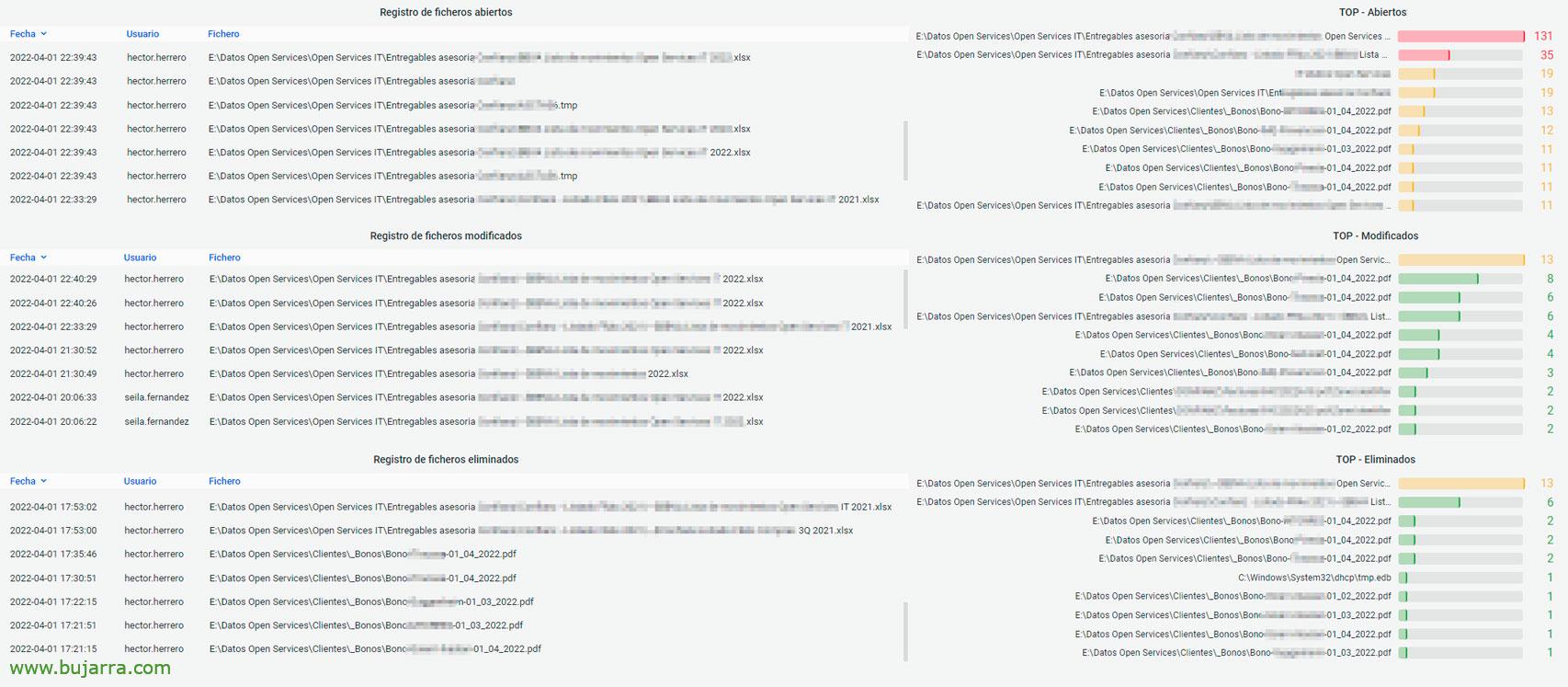

Et rien, en un rien de temps, vous pouvez créer un tableau de bord, avec par exemple des panneaux de type Table qui consultent les fichiers qui sont touchés par les utilisateurs, Je vous laisse les requêtes que j’utilise pour qu’il ne vous faille pas une minute pour avoir cette image que je vous laisse en exemple.

Et rien, en un rien de temps, vous pouvez créer un tableau de bord, avec par exemple des panneaux de type Table qui consultent les fichiers qui sont touchés par les utilisateurs, Je vous laisse les requêtes que j’utilise pour qu’il ne vous faille pas une minute pour avoir cette image que je vous laisse en exemple.

- Ouvrir des fichiers:

winlog.event_data. Masque d’accès: 0x20000

- Fichiers modifiés:

winlog.event_id: 4663 ET le message: *WriteAttributes* ET NON winlog.event_data. NomObjet:*.Tmp*

- Fichiers supprimés:

événement.code: "4659"

De cette façon, vous pourrez visualiser en temps réel les accès aux fichiers de votre entreprise, Comment filtrer par utilisateur et savoir avec quels fichiers vous travaillez… ou filtrez par fichier et voyez qui y accède… Bien sûr, nous pouvons étendre la plage horaire là où cela nous intéresse, Réaliser des rapports, ou en gros, chercher le coupable lorsque quelqu’un supprime un fichier et qu’à la fin personne ne l’a été.

Puits, N’oubliez pas qu’au début, j’ai recommandé un article, Rappelons-le, nous avons beaucoup d’événements que nous pouvons chasser pour savoir quand quelque chose se passe. Un énorme câlin, Profitez de la vie!!!