Configuration de la passerelle Terminal Server sous Windows 2008

Services Terminal Server sous Windows 2008 apporter une nouvelle fonctionnalité appelée “Passerelle TS” que nous utilisons pour nous connecter de l’extérieur de l’organisation aux ordinateurs qui utilisent Terminal Server dans le réseau local. Pour pouvoir utiliser cette fonctionnalité, Nous devons l’installer sur un serveur du réseau, nous ne nous soucions pas de savoir si vous avez installé les services Terminal Server ou non. Dans le routeur/pare-feu, nous redirigerons le port 443tcp vers ce serveur, ce qui nous redirigera à son tour vers les serveurs de terminaux en toute sécurité via 3389tcp, On peut aussi appliquer certaines directives pour sécuriser un peu plus la connexion.

Il s’agirait d’un schéma d’un réseau de serveurs de terminaux, afin qu’ils puissent être reliés de l’extérieur (Internet) vers les serveurs des services Terminal Server, nous devons installer TS Gateway ou Gateway dans l’un d’entre eux, et rediriger le trafic HTTPS vers celui-ci, et il nous amènera au serveur que nous avons demandé lors de la connexion, puisque le serveur Gateway utilise RDP sur HTTPS. Pour ce document, le serveur de passerelle sera w2k803 et le serveur des services Terminal Server sera w2k802.

Pour ajouter cette fonctionnalité, Nous devons aller dans la console de gestion du serveur et ajouter la fonction suivante: “Passerelle TS”,

En vérifiant ce composant, Les exigences que vous avez seront installées, Bien sûr, ils doivent être installés, Cliquez sur “Ajouter les fonctionnalités requises”,

Nous pouvons installer un certificat maintenant afin que la connexion RDP soit cryptée avec la couche SSL et soit plus sécurisée, Si nous avons déjà un certificat, nous pouvons en profiter et l’installer maintenant, autrement, après, Vérification de la troisième option. “Suivant”, L’installation d’un certificat sera obligatoire à une date ultérieure.

Nous pouvons désormais créer des stratégies d’autorisation pour la connexion à l’aide de TS Gateway/TS Gateway, Mais nous le ferons plus tard depuis la console. “Suivant”,

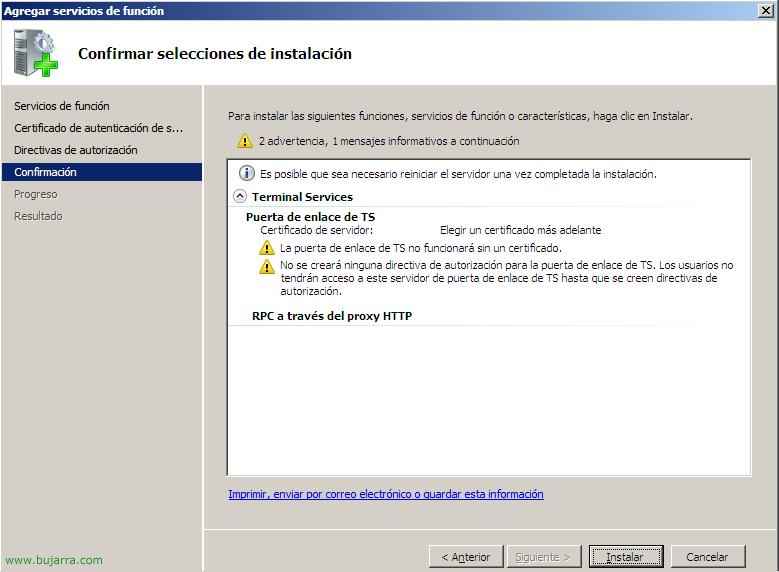

Nous confirmons ce que nous allons installer et cliquons sur “Installer”,

… Nous attendons qu’il soit installé…

D’ACCORD, L’installation s’est terminée avec succès, Cliquez sur “Fermer”,

Pour ouvrir la console d’administration, Nous allons “Commencement” > “Les programmes” > “Outils administratifs” > “Terminal Services” > “Gestionnaire de passerelle TS”.

Si c’est la première fois que nous l’ouvrons, nous verrons qu’il n’est pas du tout configuré, Il nous montrera différentes alertes. Allons maintenant configurer les propriétés du serveur de passerelle, Pour ce faire, sur le serveur de clic droit, nous allons “Propriétés”. Et on passe en revue les onglets pour le configurer au gré de nos intérêts.

Sur le “Généralités” Nous pouvons activer un nombre maximum de connexions simultanées ou désactiver directement les connexions via ce serveur.

Sur le “Certificat SSL” c’est là que nous installerons un certificat SSL, nous pouvons en créer un à partir d’ici ou si nous l’installons à partir du Panneau de configuration, nous pourrions le choisir ici. Dans ce cas, il suffit de créer un certificat pour sécuriser la connexion, Pour ce faire, cliquez sur “Créer un certificat…”,

En haut, Il faut indiquer le nom complet de ce serveur, ci-dessous où nous enregistrerons une copie du certificat que les utilisateurs installeront plus tard. “Accepter”,

D’accord, “Accepter”,

Maintenant, nous voyons que l’écran a changé indiquant que nous avons un certificat correctement installé, mais ce certificat provient d’une autorité de certification non fiable (parce que nous l’avons généré, Pas une autorité de certification, un CA – Autorité de certification). Cliquez sur “Examiner” pour enregistrer une copie du certificat dans un répertoire où les utilisateurs peuvent l’installer ultérieurement.

Sélectionnez le certificat et cliquez sur “Voir le certificat…”,

Sur le “Détails” Cliquez sur le bouton Bas “Copie dans un fichier…”,

Nous obtiendrons l’assistant pour l’exportation des certificats, D’accord, Nous le poursuivons, “Suivant”,

Marque “Ne pas exporter la clé privée” et “Suivant”,

“DER binaire codé X.509 (.CER) & “Suivant”,

Sélectionnez le chemin d’accès où nous allons l’enregistrer et le nom. “Suivant”,

“Fin” pour copier le certificat dans ce dossier.

D’accord, “Accepter”, Nous suivrons ensuite cela lorsque nous voudrons voir comment un utilisateur se connecte.

Nous indique où utiliser les politiques d’autorisation de connexion aux services Terminal Server (Le CAP_TS) si à partir d’un serveur NPS ( Serveur de stratégie réseau) local ou central qui sera le serveur de ces politiques. NPS est le composant qui remplace Microsoft Windows IAS 2003. Si nous n’avons qu’un seul serveur de passerelle des services Terminal Server, il sera normal d’appeler le, mais un central pour ne pas avoir à dupliquer les politiques sur les deux serveurs.

Sur le “Batterie de serveurs” On retrouve les serveurs qui vont s’équilibrer pour permettre l’accès aux connexions depuis l’extérieur, ici, si nous avons plus d’un serveur PE, c’est là que nous devons les ajouter pour que les connexions soient équilibrées, Entrez le nom du serveur et cliquez sur “Ajouter”, Vous trouverez ci-dessous la liste des serveurs appartenant à cette ferme et leur statut.

Sur le “Audit” Nous serons en mesure d’auditer tous les événements qui nous intéressent pour vérifier la sécurité de nos systèmes, de voir qui se connecte, Qui essaie de se connecter, Erreurs d’autorisation, Accès aux ressources…

Sur le “Protocole de pontage SSL” est de sécuriser la connexion si nous avons un serveur ISA au sein du réseau ou un appareil pour établir une connexion SSL sécurisée entre celui-ci et le serveur de passerelle. Nous avons plus d’infos pour ISA ICI (à la fin du document).

Maintenant, ce que nous devons faire, c’est créer deux directives, un premier appel CAP (Politiques d’autorisation de connexion), Permet de spécifier des groupes d’utilisateurs et/ou d’ordinateurs, qui peut accéder à une passerelle de serveur TS. Pour créer une telle stratégie dans le “Administrateur de passerelle” enveloppe “Manifeste” Faites un clic droit sur “Politiques d’autorisation de connexion” > “Créer une nouvelle politique” > “Coutume”.

Sur le “Généralités” Nous vous fournissons un nom de politique, Par exemple, TS_CAP et nous l’activons.

Sur le “Exigences” Ce sera là où, disons, quelle méthode d’authentification sera utilisée pour se connecter, Oui avec “Mot de passe” ou “Carte à puce”. Et puis nous devons sélectionner un groupe d’utilisateurs pour indiquer qui a accès à la connexion, J’ai un groupe dans l’Active Directory appelé “Utilisateurs TS” où je mets les utilisateurs que je souhaite connecter, Ici, je l’ajoute pour l’indiquer. De plus, si l’on veut plus de sécurité, nous pouvons créer un groupe dans l’Active Directory et y mettre des ordinateurs pour n’autoriser que ces connexions à partir de certains ordinateurs.

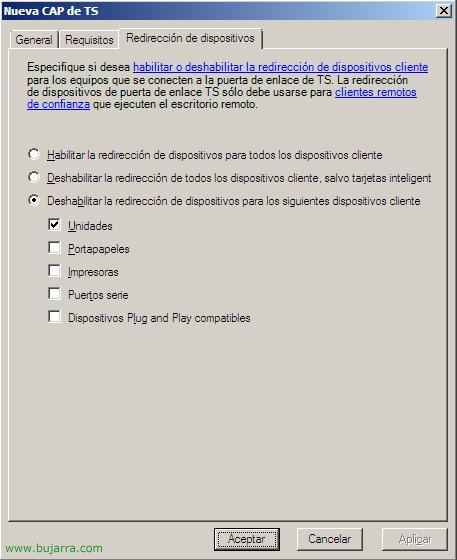

Et sur le “Redirection d’appareil” nous avons besoin des appareils que nous voulons rediriger par la connexion RDP du terminal, Nous pouvons activer tous les appareils, les désactiver ou les personnaliser.

Maintenant, ce que nous devons faire, c’est créer une autre directive, ce second appelé RAP (Politiques d’autorisation des ressources), vous permet de spécifier les ressources réseau internes auxquelles les utilisateurs distants pourront accéder via un serveur de passerelle TS. Lorsque vous créez une politique RAP, en outre, des groupes d’ordinateurs peuvent être créés et associés à la politique RAP. Les utilisateurs distants n’auront accès à l’information que s’ils remplissent au moins une des conditions spécifiées dans le CAP TS et l’une des RAP TS. Pour créer une telle stratégie dans le “Administrateur de passerelle” enveloppe “Manifeste” Faites un clic droit sur “Stratégies d’autorisation des ressources” > “Créer une nouvelle politique” > “Coutume”.

Sur le “Généralités” Nous vous fournissons un nom de politique, par exemple, TS_RAP et activez-le.

L’onglet “Groupes d’utilisateurs”, c’est la même chose que dans la directive PAC, ici, nous indiquons les groupes d’utilisateurs pour leur permettre de se connecter à l’aide de la passerelle TS. Qui a accès à la connexion, J’ai un groupe dans l’Active Directory appelé “Utilisateurs TS” où je mets les utilisateurs que je souhaite connecter.

Sur le “Groupe d’équipements” nous ajoutons si nous sommes intéressés par un groupe dans l’Active Directory pour donner accès à certains ordinateurs via TS Gateway.

Et dans le “Ports autorisés” nous allons voir sur quel port les clients Remote Desktop se connecteront aux serveurs Terminal, Nous ne pouvons autoriser que les connexions à la 3389, à n’importe quel port ou personnalisez-le.

La configuration d’un serveur de passerelle des services Terminal Server est terminée ici, maintenant, ce que nous allons voir, c’est comment un utilisateur qui est sur Internet doit se connecter à un serveur Terminal Server qui se trouve dans le réseau via le serveur PE.

Tout d’abord, comment sur le serveur Gateway nous avons généré un certificat invalide, pas auprès d’une autorité de certification valide, telle que: VeriSign, RapidSSL,CAcert, Confortable, Dégel… Eh bien, sur le PC client, vous devez installer le certificat ci-dessus pour indiquer que vous faites confiance à l’entité émettrice de ce certificat. Pour ce faire,, avant d’avoir enregistré le certificat dans un répertoire appelé SHARED sur le serveur Gateway, en supposant qu’il est partagé et que les utilisateurs peuvent y accéder, À propos du certificat généré précédemment, Faites un clic droit sur le certificat “Installer le certificat”,

Nous obtiendrons un assistant d’importation de certificat “Suivant”,

Nous devons vérifier le “Placez tous les certificats dans le magasin suivant” et sur le “Examiner” Choisir “Émetteurs racines de confiance”, “Suivant”,

“Fin” Pour importer correctement le certificat,

Confirmer, “Oui”,

Accepter,

Encore, sur le PC client avec le certificat déjà installé, Nous ouvrons le client de “Connexion bureau à distance” (“Commencement” > “Exécuter” > MSTsc). Bien sûr, il doit s’agir de la version 6 du client, autrement, nous devons le télécharger sur le site Web de Microsoft (http://support.microsoft.com/default.aspx/kb/925876). Nous allons à la “Options avancées” et cliquez sur l’icône “Configuration”. Dans la nouvelle fenêtre qui s’ouvre, nous devons vérifier “Utiliser cette configuration de serveur de passerelle TS” et dans “Nom du serveur” nous indiquons quel est le serveur Gateway de l’organisation”.

Nous acceptons les configurations et indiquons à quel serveur nous allons nous connecter, il nous demandera une authentification avant d’atteindre la fenêtre des services Terminal Server pour la sécurité, depuis que j’ai activé NLA (Authentification au niveau du réseau), Un nouveau type d’authentification, qui authentifie l’utilisateur, à l’ordinateur client et les informations d’identification du serveur l’une à l’autre. Cela signifie que l’authentification est maintenant effectuée avant que la session des services Terminal Server ne soit levée et que l’écran de connexion ne s’affiche à l’utilisateur. Avec les précédents clients Remote Desktop Connection 6.0, Les sessions TS ont été lancées dès que l’utilisateur a cliqué sur “Relier”, et cela crée une fenêtre d’opportunité pour les utilisateurs malveillants d’effectuer des attaques par déni de service (Deux) et voler des identifiants via une attaque de l’homme du milieu (MITM).

Eh bien, nous voyons qu’il serait déjà connecté aux services Terminal Server, maintenant, pour vérifier si je le fais via la passerelle, nous allons à la console.

Nous ouvrons le “Gestionnaire de passerelle TS” et dans “Supervision” Nous allons voir qui est connecté et voir qu’il est connecté au serveur nommé w2k802.bujarra.com via le serveur de passerelle appelé w2k803.bujarra.com. À partir de là, nous pouvons également déconnecter l’utilisateur “Rompre ce lien” ou le déconnecter “Déconnecter cet utilisateur”.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0