Stratégies de groupe de GPO relatives à Terminal Server sous Windows 2008

Ce document détaille toutes les stratégies existantes dans Active Directory qui affectent directement les services Terminal Server. Chaque politique et ses possibilités de configuration sont détaillées. Nous allons créer/modifier les stratégies à partir de la console “Gestion des stratégies de groupe” c’est-à-dire dans le “Outils administratifs”.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Client de connexion Bureau à distance” Nous avons les configurations suivantes:

– Autoriser les fichiers .rdp de l’éditeur valides et les paramètres .rdp par défaut de l’utilisateur: Ce paramètre de stratégie vous permet de spécifier si les utilisateurs peuvent exécuter des fichiers de protocole Bureau à distance (.Rdp) d’un éditeur qui a signé le fichier avec un certificat valide. Un certificat valide est un certificat délivré par une entité reconnue par le client, tels que les émetteurs des autorités de certification racines tierces du client du magasin de certificats. Ce paramètre de stratégie contrôle également si l’utilisateur peut démarrer une session RDP avec le paramètre .rdp par défaut; Par exemple, lorsqu’un utilisateur ouvre directement le client de connexion Bureau à distance (RDC) sans spécifier de fichier .rdp.

Que vous activiez ou non ce paramètre de stratégie, Les utilisateurs peuvent exécuter des fichiers .RDP signés avec un certificat valide. Les utilisateurs peuvent également démarrer une session RDP avec la configuration .rdp par défaut en ouvrant directement le client RDC. Lorsqu’un utilisateur démarre une session RDP, L’utilisateur est invité à confirmer s’il souhaite se connecter.

Si vous désactivez ce paramètre de stratégie, Les utilisateurs ne peuvent pas exécuter de fichiers .RDP signés avec un certificat valide. Aussi, les utilisateurs ne peuvent pas démarrer une session RDP en ouvrant directement le client RDC et en spécifiant le nom de l’ordinateur distant. Lorsqu’un utilisateur tente de démarrer une session RDP, L’utilisateur reçoit un message indiquant que l’éditeur a été bloqué.

– Autoriser les fichiers .rdp provenant d’éditeurs inconnus: Ce paramètre de stratégie vous permet de spécifier si les utilisateurs peuvent exécuter des fichiers de protocole Bureau à distance (.Rdp) fichiers non signés et .rdp provenant d’éditeurs inconnus sur l’ordinateur client.

Que vous activiez ou non ce paramètre de stratégie, Les utilisateurs peuvent exécuter des fichiers .RDP et non signés et des fichiers .RDP provenant d’éditeurs inconnus sur l’ordinateur client. Avant qu’un utilisateur ne démarre une session RDP, L’utilisateur reçoit un message d’avertissement et est invité à confirmer s’il souhaite se connecter.

Si vous désactivez ce paramètre de stratégie, Les utilisateurs ne peuvent pas exécuter de fichiers .RDP non signés et de fichiers .RDP provenant d’éditeurs inconnus sur l’ordinateur client. Si l’utilisateur tente de démarrer une session RDP, L’utilisateur reçoit un message indiquant que l’éditeur a été bloqué.

– Interdiction d’enregistrer les mots de passe: Détermine si les mots de passe peuvent être enregistrés sur cet ordinateur à partir des clients des services Terminal Server.

Si vous activez cette option, la case à cocher permettant d’enregistrer les mots de passe dans les clients des services Terminal Server sera désactivée et les utilisateurs ne pourront plus enregistrer les mots de passe. Lorsqu’un utilisateur ouvre un fichier RDP via le client des services Terminal Server et enregistre sa configuration, tous les mots de passe précédemment existants dans le fichier RDP seront supprimés.

Si vous désactivez cette option ou ne la configurez pas, l’utilisateur pourra enregistrer ses mots de passe via le client des services Terminal Server.

– Spécification des empreintes SHA1 des certificats qui représentent des éditeurs .rdp de confiance: Ce paramètre de stratégie vous permet de spécifier une liste d’empreintes de certificat d’algorithme de hachage fort 1 (SHA1) qui représentent les éditeurs de fichiers du protocole Bureau à distance (.Rdp) fiable.

Si vous activez ce paramètre de stratégie, tout certificat avec une empreinte SHA1 qui correspond à une empreinte de la liste est considéré comme approuvé. Si un utilisateur tente de lancer un fichier .rdp signé par un certificat approuvé, L’utilisateur ne reçoit pas de message d’avertissement au démarrage du fichier. Pour obtenir l’empreinte digitale, afficher les détails du certificat et cliquer sur le champ Empreinte digitale.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Aucun éditeur ne sera traité comme un éditeur .rdp de confiance.

– Demande d’informations d’identification sur l’ordinateur client: Ce paramètre de stratégie détermine si l’utilisateur est invité à fournir des informations d’identification pour une connexion à distance à un serveur Terminal Server sur l’ordinateur client.

Si vous activez ce paramètre de stratégie, l’utilisateur sera invité à fournir les informations d’identification nécessaires pour une connexion à distance au serveur Terminal Server sur l’ordinateur client, au lieu de sur le serveur Terminal Server. S’il existe des informations d’identification enregistrées pour l’utilisateur disponibles sur l’ordinateur client, L’utilisateur n’est pas invité à fournir ses informations d’identification.

– Configuration de l’authentification du serveur pour le client: Ce paramètre de stratégie vous permet de spécifier si le client établira une connexion au serveur Terminal Server lorsqu’il ne parvient pas à authentifier le serveur Terminal Server., Vous devez spécifier l’une des options suivantes:

Connectez-vous toujours, même s’il y a des erreurs d’authentification: le client se connecte au serveur Terminal Server même s’il n’est pas en mesure d’authentifier le serveur Terminal Server.

M’avertir en cas d’erreurs d’authentification: le client tente d’authentifier le serveur Terminal Server. Si vous pouvez vous authentifier, Le client établit un lien avec lui. Si vous ne parvenez pas à vous authentifier, l’utilisateur sera invité à choisir de se connecter au serveur Terminal Server sans l’authentifier.

Ne vous connectez pas s’il y a des erreurs d’authentification: le client n’établit une connexion au Terminal Server que si celui-ci peut être authentifié.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, les paramètres d’authentification spécifiés dans Connexion Bureau à distance ou dans le fichier .rdp déterminent si le client établit une connexion au serveur Terminal Server lorsque le client ne peut pas l’authentifier.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Licence Terminal Server” Nous avons les configurations suivantes:

– Groupe de sécurité du serveur de licences: Ce paramètre de stratégie vous permet de spécifier les serveurs Terminal Server auxquels un serveur de licences Terminal Services proposera des licences d’accès client Terminal Services (CAL de TS).

Vous pouvez utiliser ce paramètre de stratégie pour contrôler les serveurs Terminal Server auxquels les licences d’accès client TS seront attribuées par le serveur de licences des services Terminal Server. Par défaut, un serveur de licences émet une CAL TS à tout serveur Terminal Server qui demande une.

Si vous activez ce paramètre de stratégie et qu’il s’applique à un serveur de licences des services Terminal Server, le serveur de licences ne traitera que les demandes de licence d’accès client TS provenant de serveurs Terminal Server dont les comptes d’ordinateur sont membres du groupe Ordinateurs Terminal Server sur le serveur de licences.

Par défaut, le groupe Ordinateurs du serveur Terminal Server est vide.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, le serveur de licences des services Terminal Server émet une CAL TS à tout serveur Terminal Server qui demande une. Le groupe Ordinateurs Terminal Server n’est pas supprimé ou modifié de quelque manière que ce soit si ce paramètre de stratégie est désactivé ou non défini.

– Empêcher les mises à jour de licence: Ce paramètre de stratégie vous permet de spécifier la version de la licence d’accès au client des services Terminal Server (CAL de TS) qui émettra un serveur de licences des services Terminal Server aux clients qui se connectent à des serveurs Terminal Server exécutant d’autres systèmes d’exploitation Windows.

Les serveurs de licences tentent de fournir la CAL TS la plus appropriée pour chaque connexion. Par exemple, un serveur de licences avec Windows Server 2008 tentera d’émettre une licence d’accès client TS Windows Server 2008 pour les clients se connectant à un serveur Terminal Server exécutant Windows Server 2008, et tentera d’émettre une CAL TS Windows Server 2003 pour les clients se connectant à un serveur Terminal Server exécutant Windows Server 2003.

Par défaut, si la CAL TS la plus appropriée n’est pas disponible pour une connexion, un serveur de licences avec Windows Server 2008 émettre une licence d’accès client TS Windows Server 2008, si disponible, À:

* Un client qui se connecte à un serveur Windows Server Terminate Server 2003

* Un client qui se connecte à un serveur Terminal Server Windows 2000

Si vous activez ce paramètre de stratégie, le serveur de licences n’émettra une CAL TS temporaire au client que si une CAL TS appropriée n’est pas disponible pour le serveur Terminal Server. Si une CAL TS temporaire a déjà été émise au client et qu’elle a expiré, le client ne pourra pas se connecter au Terminal Server à moins que la période de grâce de la licence TS pour le Terminal Server n’expire pas.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Le serveur de licences adoptera le comportement par défaut décrit ci-dessus.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “TS Session Agent” Nous avons les configurations suivantes:

– Rejoindre l’agent de session TS: Ce paramètre de stratégie vous permet de spécifier si le serveur Terminal Server doit rejoindre une batterie de serveurs d’agents de session TS. L’agent de session TS suit les sessions de l’utilisateur et lui permet de se reconnecter à sa session existante dans une batterie de serveurs Terminal Server à charge équilibrée. Pour participer à l’Agent de session TS, le service de rôle Terminal Server doit être installé sur le serveur.

Si les paramètres de stratégie sont activés, Terminal Server rejoint la batterie de serveurs spécifiée dans la commande “Nom de la batterie de serveurs de l’agent de session TS”. La batterie de serveurs existe sur le serveur de l’agent de session TS spécifié dans les paramètres de stratégie “Serveur de l’agent de session TS”.

Si vous désactivez ce paramètre de stratégie, le serveur n’est pas joint à une batterie de serveurs de l’Agent de session TS et les sessions de l’utilisateur ne sont pas suivies. Si l’icône, vous ne pourrez pas utiliser l’outil de configuration des services Terminal Server ou le fournisseur WMI des services Terminal Server pour joindre le serveur à l’agent de session TS.

Si les paramètres de stratégie ne sont pas définis, L’option n’est pas spécifiée au niveau de la stratégie de groupe. Dans un tel cas, vous pouvez configurer le serveur pour qu’il rejoigne l’agent de session TS à l’aide de l’outil de configuration des services Terminal Server ou du fournisseur WMI des services Terminal Server.

– Configurer le nom de la batterie de serveurs de l’agent de session TS: Ce paramètre de stratégie vous permet de spécifier le nom d’une batterie de serveurs à rejoindre à partir de l’agent de session TS. L’agent de session TS utilise le nom de la batterie de serveurs pour déterminer quels serveurs Terminal Server se trouvent dans la même batterie de serveurs Terminal Server. Donc, Vous devez utiliser le même nom de batterie de serveurs pour tous les serveurs Terminal Server de la même batterie de serveurs à charge équilibrée. Il n’est pas nécessaire que le nom de la batterie de serveurs corresponde à un nom de services de domaine Active Directory.

Si vous spécifiez un nouveau nom de batterie de serveurs, une nouvelle batterie de serveurs sera créée dans l’agent de session TS. Si vous spécifiez un nom de batterie de serveurs existant, le serveur rejoint cette batterie de serveurs de l’Agent de session TS.

Si vous activez ce paramètre de stratégie, vous devez spécifier le nom d’une batterie de serveurs d’Agent de session TS.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, La stratégie de groupe ne spécifie pas le nom de la batterie de serveurs. Dans un tel cas, vous pouvez spécifier le nom de la batterie de serveurs à l’aide de l’outil de configuration des services Terminal Server ou du fournisseur WMI des services Terminal Server.

– Utiliser la redirection d’adresse IP: Ce paramètre de stratégie vous permet de spécifier la méthode de redirection à utiliser lorsqu’un périphérique client se reconnecte à une session de services Terminal Server existante dans une batterie de serveurs Terminal Server à charge équilibrée. Cette option s’applique aux serveurs Terminal Server configurés pour utiliser l’agent de session TS, et non vers le serveur de l’agent de session TS.

Si vous activez ce paramètre de stratégie, un client des services Terminal Server envoie une requête à l’agent de session TS et est redirigé vers sa session existante à l’aide de l’adresse IP du serveur Terminal Server sur lequel se trouve la session. Pour utiliser cette méthode de redirection, les ordinateurs clients doivent pouvoir se connecter directement via l’adresse IP aux serveurs de terminaux de la batterie de serveurs.

Si vous désactivez ce paramètre de stratégie, l’adresse IP du Terminal Server n’est pas envoyée au client. Au lieu de, L’adresse IP est intégrée dans un témoin. Lorsqu’un client se reconnecte à l’équilibrage de charge, Le jeton de routage est utilisé pour rediriger le client vers sa session existante sur le serveur Terminal Server approprié dans la batterie de serveurs. Désactivez cette option uniquement lorsque votre solution d’équilibrage de charge réseau prend en charge l’utilisation des jetons de routage de l’agent de session TS et que vous ne souhaitez pas que les clients se connectent directement via l’adresse IP aux serveurs Terminal Server dans la batterie de serveurs à charge équilibrée.

Si vous ne définissez pas ce paramètre de stratégie, L’option est utilisée “Utiliser la redirection d’adresse IP” dans l’outil de configuration des services Terminal Server. Par défaut, cette option de l’outil de configuration des services Terminal Server est activée.

– Configurer le nom du serveur de l’agent de session TS: Ce paramètre de stratégie vous permet de spécifier le serveur de l’agent de session TS que le serveur Terminal Server utilise pour suivre et rediriger les sessions utilisateur vers une batterie de serveurs Terminal Server à charge équilibrée. Le serveur spécifié doit exécuter le service Agent de session des services Terminal Server. Tous les serveurs Terminal Server d’une batterie de serveurs à charge équilibrée doivent utiliser le même serveur d’agent de session TS.

Si vous activez ce paramètre de stratégie, vous devez spécifier le serveur de l’agent de session TS à l’aide de son nom d’hôte, Adresse IP ou nom de domaine complet. Si vous spécifiez un nom ou une adresse IP non valide pour le serveur de l’Agent de session TS, un message d’erreur sera enregistré dans l’Observateur d’événements sur le serveur Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Vous pouvez spécifier le nom du serveur ou l’adresse IP de l’agent de session TS à l’aide de l’outil de configuration des services Terminal Server ou du fournisseur WMI des services Terminal Server.

– Utilisation de l’équilibrage de charge de l’agent de session TS: Ce paramètre de stratégie vous permet de spécifier si la fonctionnalité d’équilibrage de charge de l’agent de session TS doit être utilisée pour équilibrer la charge entre les serveurs d’une batterie de serveurs Terminal Server.

Si vous activez ce paramètre de stratégie, TS Session Agent redirige les utilisateurs qui n’ont pas de session existante vers le serveur Terminal Server de la batterie de serveurs avec moins de sessions. Le comportement de redirection pour les utilisateurs disposant de sessions existantes n’est pas affecté. Si le serveur est configuré pour utiliser l’agent de session TS, les utilisateurs qui ont une session existante seront redirigés vers le serveur Terminal Server où se trouve leur session.

Si vous désactivez ce paramètre de stratégie, les utilisateurs qui n’ont pas de session existante se connecteront au premier serveur Terminal Server auquel ils se connectent.

Si vous ne définissez pas ce paramètre de stratégie, vous pouvez configurer le serveur Terminal Server pour qu’il participe à l’équilibrage de charge de l’agent de session TS à l’aide de l’outil de configuration des services Terminal Server ou du fournisseur WMI des services Terminal Server.

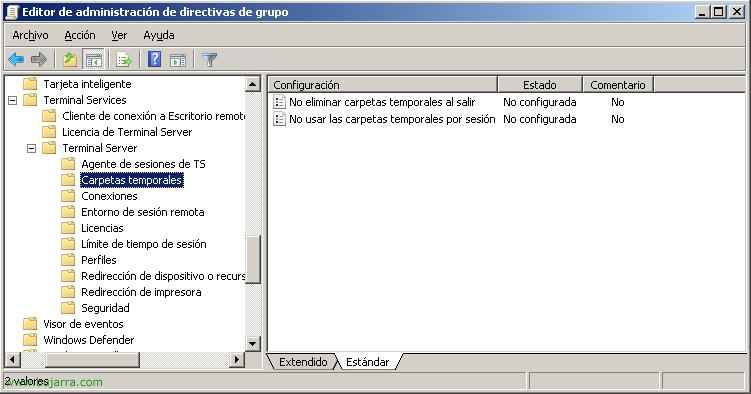

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Dossiers temporaires” Nous avons les configurations suivantes:

– Ne supprimez pas les dossiers temporaires lorsque vous quittez: Spécifie si les services Terminal Server conservent les dossiers temporaires des utilisateurs par session lorsqu’ils se déconnectent.

Vous pouvez utiliser cette option pour conserver les dossiers temporaires spécifiques à la session d’un utilisateur sur un ordinateur distant, même si l’utilisateur se déconnecte. Par défaut, Les services Terminal Server suppriment les dossiers temporaires d’un utilisateur lorsque celui-ci se déconnecte.

Si l’état est défini sur Activé, Les dossiers temporaires par session utilisateur sont conservés lorsque les utilisateurs se déconnectent.

Si l’état est défini sur Désactivé, Les dossiers temporaires sont supprimés lorsque l’utilisateur se déconnecte, même si l’administrateur spécifie une autre action dans l’outil Paramètres des services Terminal Server.

Si le statut est défini sur Non configuré, Les services Terminal Server supprimeront les dossiers temporaires de l’ordinateur distant lorsque vous vous déconnecterez, à moins que l’administrateur du serveur n’ait spécifié une autre action.

– N’utilisez pas de dossiers temporaires par session: Ce paramètre de stratégie vous permet d’empêcher les services Terminal Server de créer des dossiers temporaires spécifiques à une session.

Vous pouvez utiliser ce paramètre de stratégie pour désactiver la création de dossiers temporaires distincts sur un ordinateur distant pour chaque session. Par défaut, Les services Terminal Server créent un dossier temporaire distinct pour chaque session active que l’utilisateur conserve sur un ordinateur distant. Ces dossiers temporaires sont créés sur l’ordinateur distant, dans un dossier Temp dans le dossier de profil de l’utilisateur, et on leur attribue le nom “sessionID”.

Si vous activez ce paramètre de stratégie, Aucun dossier temporaire n’est créé par session. Au lieu de, Les fichiers temporaires de toutes les sessions utilisateur sur l’ordinateur distant sont stockés dans un dossier temporaire commun dans le dossier Profil de l’utilisateur sur l’ordinateur distant.

Si ce paramètre de stratégie est désactivé, Les dossiers temporaires sont toujours créés par session, même si vous spécifiez le contraire dans l’outil de configuration des services Terminal Server.

Si ce paramètre de stratégie n’est pas configuré, Les dossiers temporaires sont toujours créés par session, sauf indication contraire dans l’outil de configuration des services Terminal Server.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Environnement de session à distance” Nous avons les configurations suivantes:

– Reconnexion automatique: Spécifie si les clients de connexion Bureau à distance sont autorisés à se reconnecter automatiquement aux sessions des services Terminal Server s’ils perdent temporairement la connexion réseau. Par défaut, Un maximum de vingt tentatives de reconnexion sont effectuées à des intervalles de cinq secondes.

Si l’état est défini sur Activé, la reconnexion automatique de tous les clients exécutant la connexion Bureau à distance est tentée chaque fois que la connexion réseau est perdue.

Si l’état est défini sur Désactivé, La reconnexion automatique des clients est interdite.

Si le statut est défini sur Non configuré, La reconnexion automatique n’est pas spécifiée au niveau de la stratégie de groupe. Toutefois, Les utilisateurs peuvent configurer la reconnexion automatique à l’aide de la commande “Reconnectez-vous en cas de perte de connexion” dans l’onglet Performances de la connexion Bureau à distance.

– Permettre aux utilisateurs de se connecter à distance à l’aide des services Terminal Server: Ce paramètre de stratégie vous permet de configurer l’accès à distance aux ordinateurs à l’aide des services Terminal Server.

Si vous activez ce paramètre de stratégie, les utilisateurs membres du groupe Utilisateurs Bureau à distance sur l’ordinateur cible pourront se connecter à distance à l’ordinateur cible à l’aide des services Terminal Server.

Si vous désactivez ce paramètre de stratégie, les utilisateurs ne pourront pas se connecter à distance à l’ordinateur cible à l’aide des services Terminal Server. L’équipe de destination maintiendra les liaisons actuelles, mais il n’acceptera aucune nouvelle connexion entrante.

Si vous ne définissez pas ce paramètre de stratégie, Les services Terminal Server utilisent l’option Bureau à distance sur l’ordinateur cible pour déterminer si la connexion à distance est autorisée. Cette option se trouve dans l’onglet Accès à distance des Propriétés système. Par défaut, La connexion à distance n’est pas autorisée.

– Refuse la déconnexion d’un administrateur connecté à la console de session: Ce paramètre de stratégie détermine si un administrateur qui tente de se connecter à distance à une console de serveur peut se déconnecter d’un administrateur qui est connecté à la console.

Cette stratégie est utile lorsque l’administrateur qui est connecté ne souhaite pas être déconnecté par un autre administrateur. Si l’administrateur connecté est déconnecté, Toutes les données qui n’ont pas été précédemment enregistrées seront perdues.

Si vous activez ce paramètre de stratégie, Il ne sera pas possible de se déconnecter de l’administrateur connecté.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Il sera possible de se déconnecter de l’administrateur connecté.

– Configurer l’intervalle entre les messages de maintenance de la connexion: Ce paramètre de stratégie vous permet de spécifier un intervalle entre les messages de maintenance de la connexion pour vous assurer que l’état de la session sur le serveur Terminal Server est cohérent avec l’état du client.

Après qu’un client Terminal Server a perdu la connexion à un serveur Terminal Server, La session sur ce serveur peut rester active au lieu de se déconnecter, même si le client est physiquement déconnecté du serveur. Si le client se connecte à nouveau au même serveur Terminal Server, Une nouvelle session peut être établie (si la configuration des services Terminal Server autorise plusieurs sessions) et la session d’origine peut rester active.

Si vous activez ce paramètre de stratégie, Vous devez spécifier un intervalle entre les messages de maintenance de la connexion. L’intervalle entre les messages de connexion persistante détermine la fréquence (en quelques minutes) avec lequel le serveur vérifie l’état de la session. La plage de valeurs qui peut être écrite est 1 À 999.999.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Aucun intervalle ne sera défini entre les messages de maintenance de la connexion, et le serveur ne vérifiera pas l’état de la session.

– Limiter le nombre de connexions: Spécifie si les services Terminal Server limitent le nombre de connexions simultanées au serveur.

Vous pouvez utiliser cette option pour limiter le nombre de sessions distantes qui peuvent être actives sur un serveur. Si ce nombre est dépassé, Les autres utilisateurs qui tentent de se connecter recevront un message d’erreur indiquant que le serveur est occupé afin qu’ils puissent réessayer plus tard. La limitation du nombre de sessions améliore les performances, car moins de sessions consomment des ressources système. Par défaut, Les serveurs Terminal Server autorisent un nombre illimité de sessions à distance, et Remote Desktop for Management autorise deux sessions à distance.

Pour utiliser cette option, Entrez le nombre de connexions que vous souhaitez spécifier comme nombre maximal pour le serveur. Pour spécifier un nombre illimité de connexions, scribe 999999.

Si l’état est défini sur Activé, le nombre maximal de connexions est limité au nombre spécifié compatible avec la version de Windows et le mode des services Terminal Server qui s’exécute sur le serveur.

Si l’état est défini sur Désactivé ou Non configuré, Les limites relatives au nombre de connexions ne sont pas appliquées au niveau de la stratégie de groupe.

– Définir des règles pour le contrôle à distance des sessions utilisateur des services Terminal Server: Ce paramètre de stratégie vous permet de spécifier le niveau de contrôle à distance autorisé dans une session des services Terminal Server.

Vous pouvez utiliser ce paramètre de stratégie pour sélectionner l’un des deux niveaux de contrôle à distance: Afficher la session ou le contrôle total. Afficher la session permet à l’utilisateur du contrôle à distance d’afficher une session. Le contrôle total permet à l’administrateur d’interagir avec la session. Le contrôle à distance peut être configuré avec ou sans autorisations de l’utilisateur.

Si ce paramètre de stratégie est activé, les administrateurs peuvent interagir à distance avec la session des services Terminal Server d’un utilisateur en fonction de règles spécifiées. Pour établir de telles règles, sélectionner le niveau de contrôle et d’autorisations souhaité dans la liste Options. Pour désactiver le contrôle à distance, Choisir “Télécommande non autorisée”.

Si ce paramètre de stratégie est désactivé ou non configuré, Les règles de contrôle à distance sont déterminées par la configuration de l’onglet Contrôle à distance dans l’outil de configuration des services Terminal Server. Par défaut, Les utilisateurs de contrôle à distance ont un contrôle total de la session avec des autorisations utilisateur.

– Autoriser les reconnexions uniquement à partir du client d’origine: Spécifie si les utilisateurs sont autorisés à se reconnecter à une session des services Terminal Server déconnectée à l’aide d’un ordinateur différent de l’ordinateur client d’origine.

Vous pouvez utiliser cette option pour empêcher les utilisateurs des services Terminal Server de se reconnecter aux sessions déconnectées en utilisant un ordinateur différent de l’ordinateur client à partir duquel ils ont initialement créé la session. Par défaut, Les services Terminal Server permettent aux utilisateurs de se reconnecter à des sessions déconnectées à partir de n’importe quel ordinateur client.

Si l’état est défini sur Activé, Les utilisateurs ne peuvent se reconnecter à une session déconnectée qu’à partir de l’ordinateur client d’origine. Si un utilisateur tente de se connecter à la session déconnectée à partir d’un autre ordinateur, Une nouvelle session est créée à sa place.

Si l’état est défini sur Désactivé, Les utilisateurs pourront toujours se connecter à la session déconnectée à partir de n’importe quel ordinateur.

Si le statut est défini sur Non configuré, La reconnexion de la session à partir de l’ordinateur client d’origine n’est pas spécifiée au niveau de la stratégie de groupe.

Important: seuls les clients Citrix ICA qui fournissent un numéro de série lors de la connexion prennent en charge cette option, qui est ignoré si l’utilisateur se connecte à un client Windows. Aussi, Notez que cette option apparaît à la fois dans la configuration de l’ordinateur et dans les paramètres utilisateur. Si les deux options sont définies, l’option de configuration de l’ordinateur remplace l’autre option.

– Limiter les utilisateurs des services Terminal Server à une seule session distante: Ce paramètre de stratégie vous permet de limiter les utilisateurs à une seule session distante des services Terminal Server.

Si ce paramètre de stratégie est activé, les utilisateurs qui se connectent à distance par l’intermédiaire des services Terminal Server seront limités à une seule session sur ce serveur (Actif ou déconnecté). Si l’utilisateur quitte la session dans un état déconnecté, se reconnectera automatiquement à cette session lors de la prochaine connexion.

Si vous désactivez ce paramètre de stratégie, les utilisateurs pourront établir un nombre illimité de connexions à distance simultanées à l’aide des services Terminal Server.

Si ce paramètre de stratégie n’est pas configuré, le paramètre « Restreindre chaque utilisateur à une session » dans l’outil de configuration des services Terminal Server, Déterminer si les utilisateurs sont limités à une seule session à distance.

– Autoriser le démarrage à distance de programmes non répertoriés: Ce paramètre de stratégie vous permet de spécifier si les utilisateurs distants peuvent démarrer n’importe quel programme sur le serveur Terminal Server lorsqu’ils démarrent une session à distance, ou s’ils ne peuvent démarrer que les programmes qui apparaissent dans la liste Programmes RemoteApp.

Vous pouvez contrôler les programmes qui peuvent être démarrés à distance sur un serveur Terminal Server à l’aide de l’outil TS RemoteApp Manager pour créer une liste de programmes RemoteApp. Par défaut, Les programmes de la liste Programmes RemoteApp ne peuvent être lancés que lorsqu’un utilisateur démarre une session à distance.

Si vous activez ce paramètre de stratégie, Les utilisateurs distants pourront lancer n’importe quel programme sur le serveur Terminal Server lorsqu’ils démarrent une session à distance. Par exemple, un utilisateur distant peut le faire en spécifiant le chemin d’accès de l’exécutable du programme au moment de la connexion à l’aide du client Remote Desktop Connection.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, les utilisateurs distants ne pourront lancer des programmes qui apparaissent dans la liste des programmes RemoteApp de TS RemoteApp Manager que lorsqu’ils démarrent une session à distance.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Permis” Nous avons les configurations suivantes:

– Utiliser les serveurs de licences des services Terminal Server spécifiés: Ce paramètre de stratégie vous permet de spécifier l’ordre dans lequel un serveur Terminal Server recherche des serveurs de licences des services Terminal Server.

Si vous activez ce paramètre de stratégie, un serveur Terminal Server tente d’abord de trouver les serveurs de licences que vous spécifiez. Si ceux-ci ne sont pas trouvés, le serveur Terminal Server tentera de découvrir automatiquement les serveurs de licences.

En cours de découverte automatique des serveurs de licences, un serveur Terminal Server dans un domaine basé sur Windows Server tente de contacter un serveur de licences dans l’ordre suivant:

1. Serveurs de licences spécifiés dans l’outil de configuration des services Terminal Server

2. Serveurs de licences publiés sur les services de domaine Active Directory

3. Serveurs de licences installés sur des contrôleurs de domaine dans le même domaine que le serveur Terminal Server

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, le serveur Terminal Server utilise le mode de découverte du serveur de licences spécifié dans l’outil de configuration des services Terminal Server.

– Masquer les notifications concernant les problèmes de licence du serveur Terminal Server affectant le serveur Terminal Server: Ce paramètre de stratégie détermine si des notifications sont affichées sur un serveur Terminal Server en cas de problèmes de licence Terminal Server qui affectent le serveur Terminal Server.

Par défaut, Les notifications s’affichent sur un serveur Terminal Server après que vous vous connectez en tant qu’administrateur local, en cas de problèmes avec la licence Terminal Server qui affectent le Terminal Server. Le cas échéant, une notification s’affichera également avec le nombre de jours restants avant l’expiration de la période de grâce de la licence pour le serveur Terminal Server.

Si vous activez ce paramètre de stratégie, ces notifications ne s’afficheront pas sur le serveur Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, ces notifications s’afficheront sur le serveur Terminal Server une fois que vous vous serez connecté en tant qu’administrateur local.

– Définir le mode de licence des services Terminal Server: Ce paramètre de stratégie vous permet de spécifier le type de licence d’accès client des services Terminal Server (CAL de TS) qui est nécessaire pour établir une connexion à ce Terminal Server.

Vous pouvez utiliser ce paramètre de stratégie pour sélectionner l’un des deux modes de licence: Par utilisateur et par appareil.

Le mode de licence par utilisateur nécessite que chaque compte d’utilisateur qui se connecte à ce serveur Terminal Server dispose d’une licence d’accès client TS par utilisateur.

Le mode de licence par périphérique nécessite que chaque périphérique qui se connecte à ce serveur Terminal Server dispose d’une licence d’accès client TS par périphérique.

Si vous activez ce paramètre de stratégie, le mode de licence que vous spécifiez est prioritaire sur le mode de licence spécifié lors de l’installation des services Terminal Server ou dans l’outil de configuration des services Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, le mode de licence spécifié lors de l’installation des services Terminal Server ou dans l’outil de configuration des services Terminal Server est utilisé.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Limite de temps de session” Nous avons les configurations suivantes:

– Définir la limite de temps pour les sessions déconnectées: Ce paramètre de stratégie vous permet de configurer une limite de temps pour les sessions des services Terminal Server déconnectées.

Vous pouvez utiliser ces paramètres de stratégie pour spécifier la durée maximale pendant laquelle une session déconnectée reste active sur le serveur. Par défaut, Les services Terminal Server permettent aux utilisateurs de se déconnecter d’une session à distance sans se déconnecter.

Lorsqu’une session est hors ligne, Les programmes en cours d’exécution restent actifs même si l’utilisateur n’est plus activement connecté. Par défaut, Ces sessions déconnectées sont maintenues pour une durée illimitée sur le serveur.

Si vous activez ce paramètre de stratégie, Les sessions déconnectées seront supprimées du serveur une fois le temps spécifié écoulé. Pour appliquer le comportement par défaut qui maintient les sessions hors ligne pendant une durée illimitée, Choisir “Jamais”. Dans les sessions de console, Les limites de temps pour les sessions déconnectées ne s’appliquent pas.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Les sessions déconnectées sont maintenues pour une durée illimitée. Vous pouvez spécifier des limites de temps pour les sessions déconnectées dans l’onglet Sessions de l’outil Paramètres des services Terminal Server.

– Définir la limite de temps pour les sessions actives, mais en inactivité, des services terminaux: Ce paramètre de stratégie vous permet de spécifier la durée maximale pendant laquelle une session active des services Terminal Server peut être inactive (Je veux dire, sans intervention de l’utilisateur) avant qu’il ne se déconnecte automatiquement.

Si vous activez ce paramètre de stratégie, vous devez sélectionner la limite de temps souhaitée dans la liste déroulante Limite de session d’inactivité. Les services Terminal Server déconnectent automatiquement les sessions actives qui n’ont pas été utilisées dans le délai spécifié. L’utilisateur reçoit un avertissement deux minutes avant la déconnexion de la session, vous permettant d’appuyer sur une touche ou de déplacer votre souris pour garder la session active. Dans les sessions de console, Les limites de temps pour les sessions inactives ne s’appliquent pas.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Les services Terminal Server vous permettent de garder les sessions actives, mais inutilisées pendant une durée illimitée. Des limites de temps peuvent être spécifiées pour les sessions actives, mais en inactivité, dans l’onglet Sessions de l’outil Paramètres des services Terminal Server.

Si vous souhaitez que les services Terminal Server soient terminés (Au lieu de se déconnecter) une séance lorsque le temps limite est atteint, Vous pouvez configurer la stratégie « Configuration de l’ordinateurModèles d’administrationComposants WindowsServices Terminal ServerLimites de temps de sessionFin de la session lorsque les limites de temps sont atteintes ».

– Définir la limite de temps pour les sessions actives des services Terminal Server: Ce paramètre de stratégie vous permet de spécifier la durée maximale pendant laquelle une session des services Terminal Server peut être active avant d’être automatiquement déconnectée.

Si vous activez ce paramètre de stratégie, vous devez sélectionner la limite de temps souhaitée dans la liste déroulante Limite de session active. Les services Terminal Server déconnectent automatiquement les sessions actives une fois le délai d’expiration spécifié écoulé. L’utilisateur reçoit un avertissement deux minutes avant que la session des services Terminal Server ne soit déconnectée, vous permettant d’enregistrer les fichiers ouverts et de fermer les programmes. Dans les sessions de console, Les limites de temps de session active ne sont pas appliquées.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Les services Terminal Server vous permettent de garder les sessions actives pendant une durée illimitée. Les limites de temps pour les sessions actives peuvent être spécifiées dans l’onglet Sessions de l’outil Paramètres des services Terminal Server.

Si vous souhaitez que les services Terminal Server soient terminés (Au lieu de se déconnecter) une séance lorsque le temps limite est atteint, vous pouvez configurer la stratégie « Configuration de l’ordinateurModèles d’administrationComposants WindowsServices Terminal ServerLimites de temps de sessionFin de la session lorsque la limite de temps est atteinte ».

– Sessions de terminal lorsque les limites de temps sont atteintes: Spécifie si une session des services Terminal Server expirée est terminée au lieu de la déconnecter.

Vous pouvez utiliser cette option pour que les services Terminal Server mettent fin à une session (Je veux dire, La session utilisateur est fermée et la session serveur est supprimée) Lorsque la limite de temps des sessions actives ou inactives est atteinte. Par défaut, Les services Terminal Server déconnectent les sessions qui atteignent leur limite de temps.

Les limites de temps sont définies localement par l’administrateur du serveur ou dans la stratégie de groupe. Voir “Définir la limite de temps pour les sessions actives des services Terminal Server” et “Définir la limite de temps pour les sessions actives, mais en inactivité, des services terminaux”.

Si l’état est défini sur Activé, Les services Terminal Server mettent fin à toute session qui atteint le délai d’expiration.

Si l’état est défini sur Désactivé, Les services Terminal Server déconnectent toujours une session dont l’expiration a expiré, même si l’administrateur du serveur a spécifié une autre action.

Si le statut est défini sur Non configuré, Les services Terminal Server déconnectent une session dont l’expiration a expiré, à moins que les paramètres locaux ne spécifient une autre action.

– Définir la limite de temps pour se déconnecter de RemoreApp: Ce paramètre de stratégie vous permet de spécifier la durée pendant laquelle la session RemoteApp d’un utilisateur restera hors ligne avant d’être fermée à partir du serveur Terminal Server.

Par défaut, si un utilisateur ferme un programme RemoteApp, est déconnectée du Terminal Server.

Si vous activez ce paramètre de stratégie, lorsqu’un utilisateur ferme un programme RemoteApp, la session RemoteApp restera dans un état déconnecté jusqu’à ce que la limite de temps spécifiée soit atteinte. Lorsque le délai spécifié est atteint, La session RemoteApp est fermée à partir du serveur Terminal Server. Si l’utilisateur démarre un programme RemoteApp avant que la limite de temps ne soit atteinte, reconnectez-vous à la session déconnectée sur le serveur Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, lorsqu’un utilisateur ferme un programme RemoteApp, est déconnectée du Terminal Server.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Profils” Nous avons les configurations suivantes:

– Définir le répertoire de base de l’utilisateur TS: Spécifie si les services Terminal Server utilisent le partage réseau spécifié ou un chemin d’accès au répertoire local comme racine du répertoire personnel de l’utilisateur pour une session des services Terminal Server.

Pour utiliser cette option, Sélectionnez l’emplacement du répertoire personnel (Réseau ou local) Dans la liste déroulante Emplacement. Si vous choisissez de placer le répertoire sur un partage réseau, entrez le chemin d’accès racine du répertoire de base en tant que TeamNameShareResource Name et, après, Sélectionnez la lettre de lecteur à laquelle vous souhaitez mapper le partage réseau.

Si vous choisissez de conserver le répertoire personnel sur votre ordinateur local, Tapez le chemin d’accès racine du répertoire personnel comme suit “Unité:Chemin” (Pas de guillemets), Pas de variables d’environnement ou de points de suspension. Ne spécifiez pas d’espace réservé pour l’alias de l’utilisateur, parce que les services Terminal Server l’ajoutent automatiquement lors de la connexion.

– Utiliser les profils requis sur le serveur Terminal Server: Ce paramètre de stratégie vous permet de spécifier si les services Terminal Server utilisent un profil requis pour tous les utilisateurs qui se connectent à distance au serveur Terminal Server.

Si vous activez ce paramètre de stratégie, Les services Terminal Server utilisent le chemin d’accès spécifié dans les paramètres de stratégie “Définir le chemin d’accès au profil utilisateur itinérant TS” en tant que dossier racine du profil utilisateur requis. Tous les utilisateurs qui se connectent à distance au serveur Terminal Server utilisent le même profil utilisateur.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, les utilisateurs qui se connectent à distance au serveur Terminal Server n’utilisent pas les profils utilisateur requis.

– Définir le chemin d’accès au profil utilisateur TS Mobile: Ce paramètre de stratégie vous permet de spécifier le chemin d’accès réseau que les services Terminal Server utilisent pour les profils d’utilisateur itinérants.

Par défaut, Les services Terminal Server stockent tous les profils utilisateur localement sur le serveur Terminal Server. Vous pouvez utiliser ce paramètre de stratégie pour spécifier un partage réseau dans lequel les profils utilisateur peuvent être stockés de manière centralisée, qui permettra à un utilisateur d’accéder au même profil pour les sessions sur tous les serveurs Terminal Server configurés pour utiliser le partage réseau pour les profils utilisateur.

Si vous activez ce paramètre de stratégie, Les services Terminal Server utilisent le chemin d’accès spécifié comme répertoire racine pour tous les profils utilisateur. Les profils sont enregistrés dans des sous-dossiers portant le nom de compte de chaque utilisateur.

Pour définir ce paramètre de stratégie, Entrez le chemin d’accès au partage réseau au format NomOrdinateurNomPartageNom. Ne spécifiez pas d’espace réservé pour le nom du compte d’utilisateur, parce que les services Terminal Server l’ajoutent automatiquement lorsque l’utilisateur se connecte et que le profil est créé. Si le partage réseau spécifié n’existe pas, Les services Terminal Server affichent un message d’erreur sur le serveur Terminal Server et stockent les profils utilisateur localement sur le serveur Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, Les profils utilisateur sont stockés localement sur le serveur Terminal Server. Vous pouvez configurer le chemin d’accès d’un profil utilisateur dans l’onglet Profil des services Terminal Server de la boîte de dialogue Propriétés du compte d’utilisateur.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Redirection d’appareil ou de ressource” Nous avons les configurations suivantes:

– Autoriser la redirection audio: Spécifie si les utilisateurs peuvent choisir l’emplacement de lecture de la sortie audio de l’ordinateur distant au cours d’une session des services Terminal Server (Audio Redirection).

Les utilisateurs peuvent utiliser l’icône “Son de l’ordinateur à distance” dans l’onglet Ressources locales de Connexion Bureau à distance pour choisir de lire l’audio distant sur l’ordinateur distant ou sur l’ordinateur local. Les utilisateurs peuvent également désactiver l’audio.

Par défaut, les utilisateurs ne peuvent pas appliquer la redirection audio lors de la connexion à l’aide des services Terminal Server à un serveur exécutant Windows Server 2003. Les utilisateurs qui se connectent à un ordinateur exécutant Windows XP Professionnel peuvent appliquer la redirection audio par défaut.

Si l’état est défini sur Activé, Les utilisateurs pourront appliquer la redirection audio.

Si l’état est défini sur Désactivé, Les utilisateurs ne pourront pas appliquer la redirection audio.

Si le statut est défini sur Non configuré, La redirection audio n’est pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours activer ou désactiver la redirection audio à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection du presse-papiers: Indique s’il faut empêcher le partage du contenu du Presse-papiers (Redirection du presse-papiers) entre un ordinateur distant et un ordinateur client au cours d’une session des services Terminal Server.

Vous pouvez utiliser cette option pour empêcher les utilisateurs de rediriger les informations du presse-papiers vers et depuis l’ordinateur distant et l’ordinateur local. Par défaut, Les services Terminal Server permettent la redirection du presse-papiers.

Si l’état est défini sur Activé, Les utilisateurs ne pourront pas rediriger les informations à partir du presse-papiers.

Si l’état est défini sur Désactivé, Les services Terminal Server autorisent toujours la redirection du presse-papiers.

Si le statut est défini sur Non configuré, La redirection du presse-papiers n’est pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours désactiver la redirection du presse-papiers à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection de port COM: Spécifie s’il faut ou non empêcher la redirection des données vers les ports COM clients à partir de l’ordinateur distant dans une session de services Terminal Server.

Vous pouvez utiliser cette option pour empêcher les utilisateurs de rediriger les données vers les périphériques de port COM ou d’attribuer des ports COM locaux tout en maintenant une session de services Terminal Server. Par défaut, Les services Terminal Server permettent cette redirection de port COM.

Si l’état est défini sur Activé, les utilisateurs ne peuvent pas rediriger les données du serveur vers le port COM local.

Si l’état est défini sur Désactivé, Les services Terminal Server permettent toujours la redirection de port COM.

Si le statut est défini sur Non configuré, La redirection de port COM ne sera pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours désactiver la redirection de port COM à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection de lecteur: Spécifie s’il faut empêcher l’attribution de lecteurs clients dans une session des services Terminal Server (Redirection de lecteur).

Par défaut, Les services Terminal Server attribuent automatiquement des unités clientes lorsque vous vous connectez. Les lecteurs mappés apparaissent dans l’arborescence des dossiers de session de l’Explorateur Windows ou dans Poste de travail au format <lettreUnité> dans <Nom de l’équipe>. Vous pouvez utiliser cette option pour remplacer ce comportement.

Si l’état est défini sur Activé, la redirection d’unité cliente n’est pas autorisée dans les sessions des services Terminal Server.

Si l’état est défini sur Désactivé, La redirection d’unité client est toujours autorisée.

Si le statut est défini sur Non configuré, La redirection du lecteur client n’est pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours désactiver la redirection du lecteur client à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection de port LPT: Spécifie si la redirection des données vers les ports LPT clients est empêchée pendant une session des services Terminal Server.

Vous pouvez utiliser cette option pour empêcher les utilisateurs d’attribuer des ports LPT locaux et de rediriger les données de l’ordinateur distant vers les périphériques du port LPT local. Par défaut, Les services Terminal Server permettent cette redirection de port LPT.

Si l’état est défini sur Activé, les utilisateurs d’une session des services Terminal Server ne peuvent pas rediriger les données du serveur vers le port LPT local.

Si l’état est défini sur Désactivé, La redirection de port LPT sera toujours autorisée.

Si le statut est défini sur Non configuré, La redirection de port LPT ne sera pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours désactiver la redirection de port local LPT à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection d’appareils Plug-and-Play compatibles: Ce paramètre de stratégie vous permet de contrôler la redirection des périphériques Plug-and-Play pris en charge, tels que les appareils portables Windows, à l’ordinateur distant dans une session des services Terminal Server.

Par défaut, Les services Terminal Server permettent la redirection d’appareils Plug-and-Play compatibles. Les utilisateurs peuvent utiliser l’icône “Plus” dans l’onglet Ressources locales de la connexion Bureau à distance pour sélectionner les périphériques Plug-and-Play pris en charge qui sont redirigés vers l’ordinateur distant.

Si ce paramètre de stratégie est activé, les utilisateurs ne peuvent pas rediriger leurs périphériques Plug-and-Play compatibles vers l’ordinateur distant.

Si ce paramètre de stratégie est désactivé ou non configuré, les utilisateurs peuvent rediriger leurs périphériques Plug-and-Play compatibles vers l’ordinateur distant.

– Ne pas autoriser la redirection de périphériques de carte à puce: Ce paramètre de stratégie vous permet de contrôler la redirection des périphériques de carte à puce dans une session des services Terminal Server.

Si vous activez ce paramètre de stratégie, Les utilisateurs des services Terminal Server ne pourront pas utiliser de carte à puce pour se connecter aux services Terminal Server.

Si vous désactivez ou ne définissez pas ce paramètre de stratégie, La redirection des périphériques de carte à puce sera autorisée. Par défaut, Les services Terminal Server redirigent automatiquement les périphériques de carte à puce lors de la connexion.

– Autoriser la redirection de fuseau horaire: Ce paramètre de stratégie détermine si l’ordinateur client redirige ses paramètres de fuseau horaire vers la session des services Terminal Server.

Si vous activez ce paramètre de stratégie, Les clients qui sont en mesure de rediriger leur fuseau horaire enverront ces informations au serveur. Le temps de base du serveur sera utilisé pour calculer le temps de la session en cours (Heure de la session actuelle = heure de base du serveur + Fuseau horaire du client).

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, L’ordinateur client ne redirige pas ses informations de fuseau horaire et le fuseau horaire de la session correspond au fuseau horaire du serveur.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Redirection de l’imprimante” Nous avons les configurations suivantes:

– Ne pas définir l’imprimante cliente par défaut comme imprimante par défaut dans une session: Ce paramètre de stratégie vous permet de spécifier si l’imprimante cliente par défaut est automatiquement configurée en tant qu’imprimante par défaut dans une session des services Terminal Server.

Par défaut, Les services Terminal Server désignent automatiquement l’imprimante cliente par défaut comme imprimante par défaut pour la session des services Terminal Server. Vous pouvez utiliser cette option pour remplacer ce comportement.

Si vous activez ce paramètre de stratégie, L’imprimante par défaut sera l’imprimante spécifiée sur l’ordinateur distant.

Si vous désactivez ce paramètre de stratégie, Terminal Server attribue automatiquement l’imprimante cliente par défaut et la définit comme imprimante par défaut lorsque vous vous connectez.

Si vous ne définissez pas ce paramètre de stratégie, L’imprimante par défaut ne sera pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur peut configurer l’imprimante par défaut pour les sessions client à l’aide de l’outil de configuration des services Terminal Server.

– Ne pas autoriser la redirection de l’imprimante cliente: Ce paramètre de stratégie vous permet de spécifier s’il faut empêcher l’attribution d’imprimantes clientes dans les sessions des services Terminal Server.

Vous pouvez utiliser ce paramètre de stratégie pour empêcher les utilisateurs de rediriger les travaux d’impression de l’ordinateur distant vers une imprimante connectée à l’ordinateur local (client). Par défaut, Les services Terminal Server permettent ce mappage d’imprimante client.

Si vous activez ce paramètre de stratégie, les utilisateurs ne peuvent pas rediriger les travaux d’impression de l’ordinateur distant vers une imprimante cliente locale dans les sessions des services Terminal Server.

Si vous désactivez ce paramètre de stratégie, Les utilisateurs peuvent rediriger les travaux d’impression avec le mappage de l’imprimante cliente.

Si vous ne définissez pas ce paramètre de stratégie, L’attribution de l’imprimante cliente ne sera pas spécifiée au niveau de la stratégie de groupe. Toutefois, un administrateur pourra toujours désactiver l’attribution de l’imprimante cliente à l’aide de l’outil de configuration des services Terminal Server.

– Spécification du comportement du pilote d’imprimante de secours du serveur Terminal Server: Ce paramètre de stratégie vous permet de spécifier le comportement du pilote d’imprimante de secours du serveur Terminal Server.

Par défaut, le pilote d’imprimante Terminal Server Rollback est désactivé. Si le serveur Terminal Server ne dispose pas d’un pilote d’imprimante correspondant à l’imprimante cliente, aucune imprimante ne sera disponible pour la session Terminal Server.

Si vous activez ce paramètre de stratégie, le pilote d’imprimante rollback est également activé et le comportement par défaut du serveur Terminal Server sera de rechercher un pilote d’imprimante approprié. Si vous n’en trouvez pas, L’imprimante du client ne sera pas disponible. Vous pouvez choisir de modifier ce comportement par défaut. Les options disponibles sont les suivantes:

“Ne faites rien si aucun d’entre vous ne l’est”: dans le cas où aucun pilote d’imprimante ne correspond, Le serveur essaiera de trouver un pilote approprié. Si vous n’en trouvez pas, L’imprimante du client ne sera pas disponible. Il s’agit du comportement par défaut.

“Utilisez PCL si aucun n’est trouvé”: Si aucun pilote d’imprimante approprié n’a été trouvé, le pilote d’imprimante de backhaul Printer Control Language sera utilisé (PCL) par défaut.

“Utilisez PS si aucun n’est trouvé”: Si aucun pilote d’imprimante approprié n’a été trouvé, le pilote d’imprimante PostScript BackTrack sera utilisé (PS) par défaut.

“Afficher PCL et PS s’il n’y en a aucun”: Si aucun conducteur approprié ne peut être trouvé, Les pilotes d’imprimante de backhaul basés sur PS et PCL s’afficheront.

Si vous désactivez ce paramètre de stratégie, le gestionnaire de secours du serveur Terminal Server est également désactivé et le serveur Terminal Server ne tente pas de l’utiliser.

Si ce paramètre de stratégie n’est pas défini, Le comportement du pilote d’imprimante de restauration est désactivé par défaut.

– Utilisez d’abord le pilote d’imprimante Easy Print de Terminal Services: Ce paramètre de stratégie vous permet de spécifier si le pilote d’imprimante Easy Print des services Terminal Server sera utilisé en premier pour installer toutes les imprimantes sur le client.

Que vous activiez ou non ce paramètre de stratégie, le serveur Terminal Server tentera d’abord d’utiliser le pilote d’imprimante Easy Print des services Terminal Server pour installer toutes les imprimantes sur le client. Oui, Pour une raison quelconque, impossible d’utiliser le pilote d’imprimante Easy Print des services Terminal Server, un pilote d’imprimante correspondant à l’imprimante cliente sera utilisé sur le Terminal Server. Si le serveur Terminal Server ne dispose pas d’un pilote d’imprimante correspondant à l’imprimante cliente, il ne sera pas disponible pour la session des services Terminal Server.

Si vous désactivez ce paramètre de stratégie, le Terminal Server essaiera de trouver un pilote d’imprimante approprié pour installer l’imprimante cliente. Si le serveur Terminal Server ne dispose pas d’un pilote d’imprimante correspondant à l’imprimante cliente, le serveur tentera d’utiliser le pilote d’imprimante Easy Print des services Terminal Server pour installer l’imprimante cliente. Oui, Pour une raison quelconque, impossible d’utiliser le pilote d’imprimante Easy Print des services Terminal Server, l’imprimante du client ne sera pas disponible pour la session des services Terminal Server ;.

– Rediriger uniquement l’imprimante par défaut du client: Ce paramètre de stratégie vous permet de spécifier si la seule imprimante qui est redirigée dans les sessions des services Terminal Server est l’imprimante par défaut du client.

Si vous activez ce paramètre de stratégie, seule l’imprimante par défaut du client sera redirigée dans les sessions des services Terminal Server.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, toutes les imprimantes des clients seront redirigées dans les sessions des services Terminal Server.

Dans “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Terminal Services” > “Serveur de terminaux” > “Sécurité” Nous avons les configurations suivantes:

– Modèle de certificat d’authentification de serveur: Ce paramètre de stratégie vous permet de spécifier le nom du modèle de certificat qui détermine quel certificat est automatiquement sélectionné pour authentifier un serveur Terminal Server.

Un certificat est requis pour authentifier un serveur Terminal Server lors de l’utilisation de SSL (TLS 1.0) pour sécuriser la communication entre un client et un serveur de terminaux lors de connexions RDP.

Si ce paramètre de stratégie est activé, Un nom de modèle de certificat doit être spécifié. Lorsqu’un certificat est automatiquement sélectionné pour authentifier un serveur Terminal Server, Seuls les certificats créés à l’aide du modèle de certificat spécifié seront pris en compte. La sélection automatique des certificats n’a lieu que lorsqu’aucun certificat spécifique n’a été sélectionné.

Si aucun certificat n’a été créé avec le modèle de certificat spécifié, le serveur Terminal Server émet une demande d’inscription de certificat et utilise le certificat actuel jusqu’à ce que la demande soit terminée. Si plusieurs certificats créés avec le modèle de certificat spécifié sont trouvés, le certificat dont la date d’expiration est ultérieure et qui correspond au nom actuel du serveur Terminal Server sera sélectionné.

Si ce paramètre de stratégie est désactivé ou non configuré, un certificat auto-signé sera utilisé par défaut pour authentifier le Terminal Server. Un certificat spécifique pour authentifier le serveur Terminal Server peut être sélectionné dans l’onglet Général de l’outil Paramètres des services Terminal Server.

– Définition du niveau de chiffrement de la connexion client: Spécifie si un niveau spécifique de chiffrement est requis pour sécuriser les communications entre les serveurs Terminal Server et les clients lors des connexions au protocole Bureau à distance (RDP).

Si vous activez cette option, Toutes les communications entre les clients et les serveurs Terminal Server effectuées lors de connexions à distance doivent utiliser la méthode de cryptage spécifiée ici. Par défaut, le niveau de chiffrement est défini sur Élevé. Les méthodes de cryptage disponibles sont les suivantes:

* Haut: L’option High chiffre les données envoyées du client au serveur et du serveur au client à l’aide du cryptage à haute assurance de 128 Mors. Utilisez ce niveau de chiffrement dans les environnements qui ne contiennent que 128 Mors (Par exemple, clients exécutant une connexion Bureau à distance). Les clients qui ne prennent pas en charge ce niveau de cryptage ne pourront pas se connecter aux serveurs Terminal Server.

* Client pris en charge: l’option Client pris en charge chiffre les données envoyées entre le client et le serveur avec la sécurité de clé maximale prise en charge par le client. Utilisez ce niveau de chiffrement dans les environnements qui contiennent des clients qui ne prennent pas en charge le chiffrement 128 Mors.

* Bas: L’option Low crypte uniquement les données envoyées du client au serveur à l’aide du cryptage de 56 Mors.

Si vous désactivez cette option ou ne la configurez pas, le niveau de cryptage à utiliser pour les connexions à distance aux serveurs Terminal Server n’est pas appliqué par la stratégie de groupe. Toutefois, vous pouvez configurer le niveau de chiffrement requis pour ces connexions à l’aide des paramètres des services Terminal Server.

Important:

La prise en charge FIPS peut être configurée à l’aide de la commande “Cryptographie système: utiliser des algorithmes conformes à la norme FIPS pour le chiffrement, Opérations de signature et de hachage” dans la stratégie de groupe (dans Configuration de l’ordinateurParamètres WindowsParamètres de sécuritéStratégies localesOptions de sécurité) ou via le “Conforme à la norme FIPS” dans les paramètres du serveur Terminal Server. Conforme à la norme FIPS : crypte et déchiffre les données envoyées entre le client et le serveur à l’aide des algorithmes de chiffrement de la norme fédérale de traitement de l’information (FIPS) 140-1, à l’aide des modules cryptographiques Microsoft. Utilisez ce niveau de cryptage lorsque les communications entre les clients et les serveurs Terminal Server nécessitent le niveau de cryptage le plus élevé. Si la conformité FIPS a déjà été activée via les paramètres de stratégie de groupe “Cryptographie système: utiliser des algorithmes conformes à la norme FIPS pour le chiffrement, Opérations de signature et de hachage”, cette option remplace le niveau de chiffrement spécifié dans ce paramètre de stratégie de groupe ou dans les paramètres des services Terminal Server.

– Demandez toujours le mot de passe lors de la connexion: Spécifie si les services Terminal Server demandent toujours un mot de passe au client lors de la connexion.

Vous pouvez utiliser cette option pour exiger un mot de passe aux utilisateurs qui se connectent aux services Terminal Server, même s’ils ont déjà fourni le mot de passe dans le client de connexion Bureau à distance.

Par défaut, Les services Terminal Server permettent aux utilisateurs de se connecter automatiquement en saisissant un mot de passe dans le client de connexion Bureau à distance.

Si l’état est défini sur Activé, les utilisateurs ne pourront pas se connecter automatiquement aux services Terminal Server lorsqu’ils entreront leur mot de passe dans le client de connexion Bureau à distance.. Un mot de passe leur sera demandé pour se connecter.

Si l’état est défini sur Désactivé, les utilisateurs pourront toujours se connecter automatiquement aux services Terminal Server en saisissant leur mot de passe dans le client de connexion Bureau à distance..

Si le statut est défini sur Non configuré, La connexion automatique n’est pas spécifiée au niveau de la stratégie de groupe. Néanmoins, un administrateur pourra toujours appliquer l’invite de mot de passe à l’aide de l’outil de configuration des services Terminal Server.

– Nécessite une communication RPC sécurisée: Spécifie si un serveur Terminal Server nécessite des communications RPC sécurisées avec tous les clients ou autorise des communications non sécurisées.

Vous pouvez utiliser cette option pour renforcer la sécurité de la communication RPC avec les clients en n’autorisant que les demandes authentifiées et chiffrées.

Si l’état est défini sur Activé, le serveur Terminal Server accepte les demandes des clients RPC qui prennent en charge les demandes sécurisées et n’autorise pas les communications non sécurisées avec des clients non fiables.

Si l’état est défini sur Désactivé, Terminal Server demande toujours la sécurité pour tout le trafic RPC. Toutefois, une communication non sécurisée est autorisée pour les clients RPC qui ne répondent pas à la demande.

Si le statut est défini sur Non configuré, Les communications non sécurisées sont autorisées.

– Exiger l’utilisation d’un niveau de sécurité spécifique pour les connexions à distance (RDP): Spécifie si un niveau de sécurité spécifique est requis pour protéger les communications entre les clients et les serveurs Terminal Server lors des connexions au protocole Bureau à distance (RDP).

Si vous activez cette option, Toutes les communications entre les clients et les serveurs Terminal Server effectuées lors de connexions à distance doivent utiliser la méthode de sécurité spécifiée dans le présent document. Les méthodes de sécurité disponibles sont les suivantes:

* Négocier: la méthode Negotiate applique la méthode la plus sécurisée prise en charge par le client. Si la version est prise en charge 1.0 Sécurité de la couche transport (TLS), est utilisé pour authentifier le serveur Terminal Server. Si TLS n’est pas pris en charge, Le cryptage du protocole Remote Desktop Protocol est utilisé (RDP) pour protéger les communications, mais le Terminal Server n’est pas authentifié.

* RDP: la méthode RDP utilise le cryptage RDP natif pour sécuriser les communications entre le client et le Terminal Server. Si vous sélectionnez cette option, Le serveur Terminal Server ne s’authentifie pas.

* S.A. (TLS 1.0): La méthode SSL nécessite l’utilisation de TLS 1.0 pour authentifier le serveur Terminal Server. Si TLS n’est pas pris en charge, Le lien n’est pas établi de manière satisfaisante.

Si vous désactivez cette option ou ne la configurez pas, la méthode de sécurité qui sera utilisée pour les connexions à distance aux serveurs Terminal Server ne sera pas appliquée par la stratégie de groupe. Toutefois, vous pouvez configurer une méthode de sécurité requise pour ces connexions à l’aide de la configuration des services Terminal Server.

– Ne pas autoriser les administrateurs locaux à personnaliser les autorisations: Spécifie s’il faut désactiver les droits d’administrateur pour personnaliser les autorisations de sécurité dans l’outil Paramètres des services Terminal Server.

Vous pouvez utiliser ces paramètres pour empêcher les administrateurs de modifier les groupes d’utilisateurs dans l’onglet Autorisations de l’outil Paramètres des services Terminal Server. Par défaut, Les administrateurs peuvent apporter de telles modifications.

Si l’état est défini sur Activé, l’onglet Autorisations de l’outil Paramètres des services Terminal Server ne peut pas être utilisé pour personnaliser les descripteurs de sécurité par connexion ou pour modifier les descripteurs de sécurité par défaut d’un groupe existant. Tous les descripteurs de sécurité sont en lecture seule.

Si l’état est défini sur Désactivé ou Non configuré, Les administrateurs de serveur disposent de privilèges complets en lecture/écriture sur les descripteurs de sécurité dans l’onglet Autorisations de l’outil de configuration des services Terminal Server.

– Exiger l’authentification de l’utilisateur pour les connexions à distance à l’aide de l’authentification au niveau du réseau: Ce paramètre de stratégie vous permet de spécifier si l’authentification de l’utilisateur est requise pour les connexions à distance au serveur Terminal Server à l’aide de l’authentification au niveau du réseau. Ce paramètre de stratégie améliore la sécurité, car il nécessite que l’authentification de l’utilisateur ait lieu plus tôt dans le processus de connexion à distance.

Si vous activez ce paramètre de stratégie, seuls les ordinateurs clients qui prennent en charge l’authentification au niveau du réseau pourront se connecter au serveur Terminal Server.

Pour déterminer si un ordinateur client prend en charge l’authentification au niveau du réseau, démarrer la connexion Bureau à distance sur l’ordinateur client, cliquez sur l’icône dans le coin supérieur gauche de la boîte de dialogue Connexion Bureau à distance, puis cliquez sur À propos. Dans la boîte de dialogue À propos de la connexion Bureau à distance, Recherchez l’expression “Prend en charge l’authentification au niveau du réseau”.

Si vous désactivez ou ne configurez pas ce paramètre de stratégie, L’authentification au niveau du réseau n’est pas requise pour l’authentification de l’utilisateur avant d’autoriser les connexions à distance au serveur Terminal Server.

Vous pouvez spécifier que l’authentification au niveau du réseau est requise pour l’authentification de l’utilisateur à l’aide des paramètres des services Terminal Server ou de l’onglet Accès à distance dans les propriétés système.

Important: Si ce paramètre de stratégie est désactivé ou n’est pas défini, La sécurité sera affectée, puisque l’authentification de l’utilisateur aura lieu plus tard dans le processus de connexion à distance.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0