Créer ou rejoindre un domaine sous Windows 2008 + contrôleur de domaine en lecture seule,

Créer un domaine dans Windows 2008 – ICI

Rejoindre un domaine Windows 2008 – ICI

Installation d’un contrôleur de domaine en lecture seule – Contrôleur de domaine en lecture seule – RODC – ICI

Rejoindre un domaine à l’aide de Microsoft Windows 2008 Noyau (RODC) – ICI

D’abord une description pour ceux qui ne savent pas ce qu’est un domaine: Un domaine est un regroupement d’ordinateurs autour de serveurs centralisés qui stockent la liste des utilisateurs, niveau d’accès pour chaque, et d’autres informations relatives aux comptes d’utilisateurs, Comptes d’équipe, groupe, Imprimantes… ce que nous appellerons des objets. Tout peut être géré à partir d’un emplacement centralisé grâce à des politiques/politiques.

Ces serveurs sont Contrôleurs de domaine (Windows 2000, 2003 ou 2008) et centraliser la gestion de la sécurité du groupe, Bien entendu, chaque contrôleur de domaine a des rôles différents, Certains seront plus importants que d’autres, même si Microsoft dit qu’il n’y a pas de contrôleur de domaine plus important qu’un autre.

Bien sûr, chaque domaine peut avoir des sous-domaines à tour de rôle, La façon la plus confortable de gérer une autre partie de l’entreprise, le diviser en grands départements ou groupes d’entreprises et ne pas déléguer les autorisations à d’autres utilisateurs qui n’ont pas accès à d’autres domaines que le leur.

Créer un domaine dans Windows 2008,

Dans cette partie du document, nous allons voir comment créer un domaine ou un sous-domaine dans Windows 2008, La méthode normale.

Premier, Nous ouvrons le “Gestionnaire de serveur” ou “Administration du serveur” de la “Outils administratifs”,

Cliquez sur “Ajouter des rôles” ou “Ajouter des fonctionnalités”,

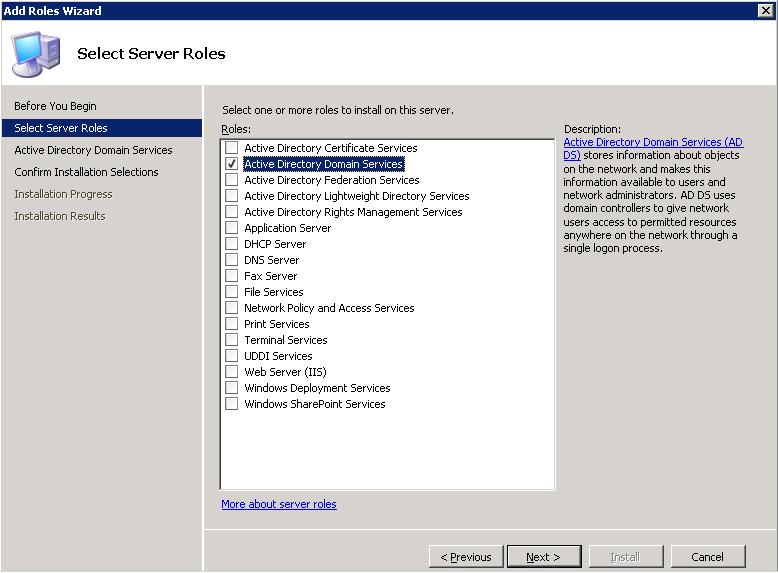

Marque “Services de domaine Active Directory” et “Prochain”,

Il nous explique ce que fait AD DS (Active Directory Active Services), qui stocke des informations sur les utilisateurs, ordinateurs et autres appareils sur le réseau. “Prochain”,

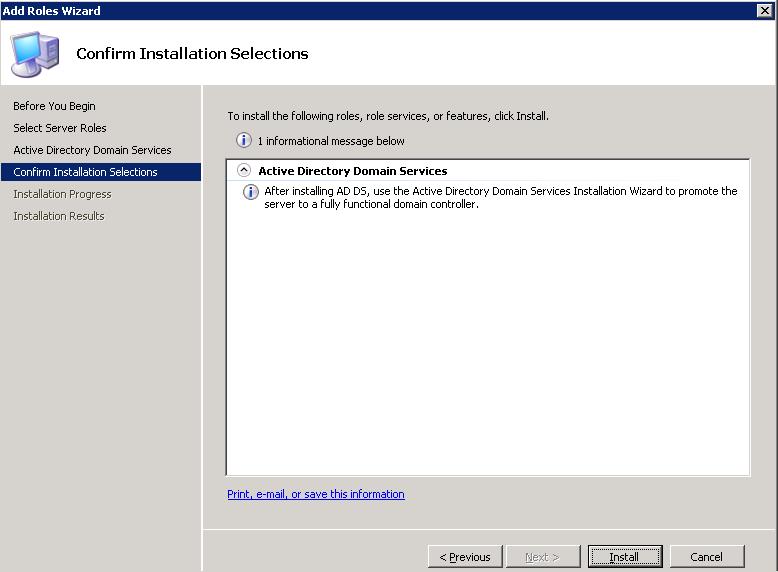

Nous confirmons que ce que nous allons installer, ce sont les services de domaine et cliquons sur “Installer”

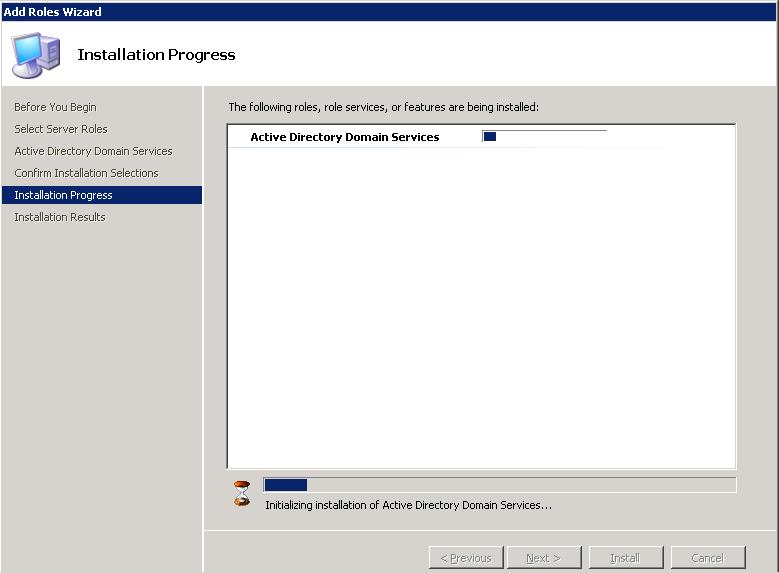

… installation d’ADDS…

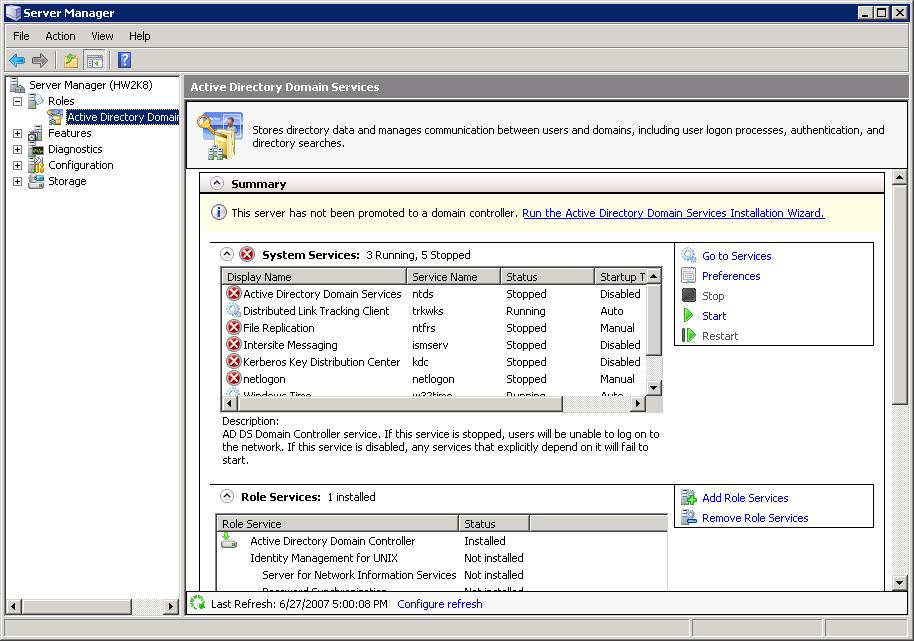

D’accord, Il nous montre déjà que le rôle est installé, Fermer.

Maintenant, ce que vous devez faire, c’est le promouvoir en tant que contrôleur de domaine, de la “Gestionnaire de serveur” ou “Administration du serveur” Cliquez sur “Rôles” > “Services de domaine Active Directory” et dans le “Exécuter l’assistant d’installation des services de domaine Active Directory” ou “Exécuter l’assistant d’installation des services Active Directory”.

Nous pouvons effectuer une installation avancée, Mais cela ne nous intéresse pas, Cliquez sur “Suivant”,

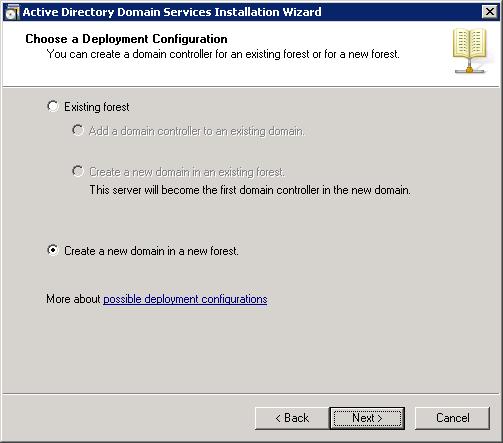

Si nous allons rejoindre une arborescence de domaines, nous cliquerons sur la première option, Ensuite, nous verrons si nous allons le faire en tant qu’autre contrôleur de domaine pour un domaine existant ou créer un nouveau domaine dans une forêt existante. Mais ce qui compte, S’il s’agit du premier domaine pour la première forêt, nous cliquons sur la deuxième option: “Créer un nouveau domaine dans une nouvelle forêt” & “Suivant”,

Nous indiquons le nom de domaine que nous allons créer, Doit porter un point “.”. Normalement, C’est généralement la même chose que le domaine public d’Internet, Mais il n’est pas nécessaire que ce soit la même chose, Microsoft conseille généralement que si vous ne savez pas lequel mettre, mettre un .local. Quoi que, “Prochain”,

Vérifie que ce domaine n’existe pas sur le même réseau…

Il s’agit du nom NetBIOS du domaine, Continuer,

C’est là qu’il faut indiquer le niveau fonctionnel de la forêt, puisque nous créons une nouvelle forêt. Idéalement, vous devriez régler le niveau de la forêt aussi haut que possible pour plus de sécurité, mais cela nous permettra diverses possibilités d’avoir des PC ou des serveurs avec d’anciennes versions.

Le niveau de la forêt fonctionnelle “Nom de code Windows Server Longhorn” Introduit un nouveau niveau de fonction pour les forêts et les domaines. Bien que le niveau de forêt Windows Server “Longhorn” (qui sera publié sous un autre nom) ne fournit pas de nouvelles fonctionnalités, s’assure que tous les domaines de la forêt sont au niveau fonctionnel Windows Server “Longhorn”, permettre deux améliorations. Le premier, Moteur de réplication le plus récent dans le système de fichiers distribué (DFS) pour l’action SYSVOL, offrant une plus grande stabilité, Sécurité et performance. Le second, Prise en charge du cryptage AES 256 bits avec le protocole d’authentification Kerberos. Bien que le dernier niveau fonctionnel offre les meilleures performances, vous pourrez continuer à utiliser les niveaux inférieurs lors de la migration vers Windows Server “Longhorn”.

Plusieurs extensions de schéma ont également été introduites pour prendre en charge de nouvelles fonctionnalités, tous compatibles avec les schémas actuellement utilisés. Contrôleurs de domaine s’exécutant sur Windows Server “Longhorn” pourront coexister et travailler en combinaison avec ceux fonctionnant sur Windows Server 2003.

Être le premier contrôleur de domaine, nous devons marquer qu’il doit s’agir d’un serveur DNS pour la résolution de noms, vous devez donc faire vérifier la vérification du serveur DNS, bien que vous puissiez également mettre le service DNS sur un autre serveur, Mais cela n’a pas de sens. Il s’agira également d’un catalogue mondial pour gérer les connexions des utilisateurs. Et ce serveur, étant le premier dans le domaine, ne peut pas être RODC (Contrôleur de domaine en lecture seule – Contrôleur de domaine en lecture seule), Mais si nous en ajoutons un supplémentaire, il se pourrait que. “Suivant”,

Logiquement car il s’agit du premier serveur DNS, Continuer, “Suivant”,

Nous indiquons les répertoires pour stocker la base de données Active Directory; où il stockera les fichiers journaux, Le LOG; et quel sera le répertoire SYSVOL pour stocker les fichiers à répliquer entre les contrôleurs de domaine (Scripts, Manifeste…), “Suivant”,

Nous indiquons le mot de passe de l’administrateur au cas où nous aurions besoin de démarrer le contrôleur de domaine en mode de restauration des services d’annuaire à partir de F8 lors du redémarrage. “Suivant”,

Nous pouvons enregistrer les fonctionnalités répertoriées ici pour les utiliser avec un autre contrôleur de domaine afin qu’il s’agisse d’un fichier d’installation sans assistance, Une archive des réponses. La seule chose qui ne fonctionnerait pas pour nous, c’est que nous créons un domaine, Il est logique de l’utiliser lorsque nous joignons un domaine en tant que contrôleur de domaine supplémentaire. “Suivant” pour commencer à créer l’ADDS,

… Nous attendons qu’il soit mis en place…

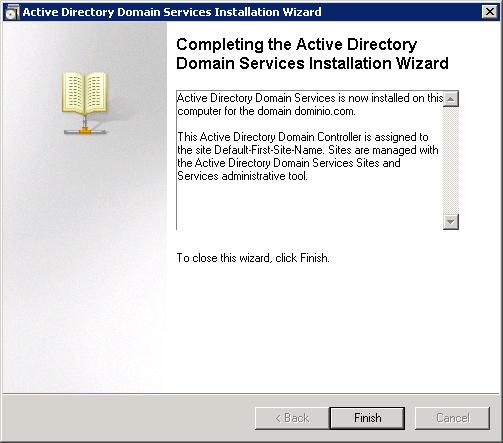

D’accord, “Finir”, Le domaine est déjà créé et nous avons déjà notre premier contrôleur de domaine.

Vous devez redémarrer pour que les modifications prennent effet.

Rejoindre un domaine Windows 2008,

Dans cette partie du document, nous verrons simplement les options qui doivent être faites lorsque nous voulons joindre un serveur à un domaine existant, en tant que contrôleur de domaine supplémentaire.

Installation d’un contrôleur de domaine en lecture seule – Contrôleur de domaine en lecture seule – RODC,

L’une des nouvelles fonctionnalités apportées par Microsoft Windows 2008 Server ou Longhorn est que nous pouvons avoir un contrôleur de domaine sur le réseau en lecture seule, C’est logique pour la sécurité, au cas où nous aurions besoin d’avoir un contrôleur de domaine dans une délégation et que nous ne voulons pas que quiconque touche à quoi que ce soit.

RODC résout certains problèmes communs à une succursale (BO). Il peut arriver que les BO n’aient pas de contrôleur de domaine local, ou qu’ils l’ont, mais ne respectent pas les conditions de sécurité nécessaires que cela implique, plus la bande passante nécessaire, ou l’expérience et/ou les connaissances du personnel technique.

À la suite des problèmes mentionnés ci-dessus, Le contrôleur de domaine en lecture seule offre les fonctionnalités suivantes:

Base de données AD DS en lecture seule.

Réplication unidirectionnelle.

Mise en cache des informations d’identification.

Séparation des rôles d’administrateur.

DNS en lecture seule.

Base de données AD DS en lecture seule

Sauf les mots de passe, un contrôleur de domaine en lecture seule contient tous les objets et attributs d’un contrôleur de domaine classique. Toutefois, Bien sûr, les modifications qui ont un impact sur la base d’un contrôleur de domaine en lecture seule ne peuvent pas être apportées. Tout type de modifications que vous souhaitez apporter, doit être effectué dans un DC non-RODC, puis impacté via la réplication à la base RODC.

Les applications qui nécessitent un accès en mode lecture à la base AD l’auront sans aucun problème. Toutefois, ceux qui nécessitent un accès en écriture, recevoir une recommandation de PVI, qui pointera directement vers un contrôleur de domaine non-RODC.

Réplication unidirectionnelle

La réplication unidirectionnelle du contrôleur de domaine en lecture seule, qui s’applique à la fois aux services de domaine Active Directory et aux services numériques, Permet, dans le cas où des modifications peuvent être apportées dans le but de modifier l’intégrité de la base de données AD, n’est pas répliqué sur le reste des centres de distribution. D’un point de vue administratif, Ce type de réplication réduit la surcharge des serveurs tête de pont, et la surveillance de cette réplication.

Mise en cache des informations d’identification

Faire défaut, Le contrôleur de domaine en lecture seule ne stocke pas les informations d’identification de l’utilisateur ou de l’ordinateur, sauf, bien sûr,, le compte correspondant au RODC lui-même et le compte spécial krbtgt que chaque RODC possède. Le stockage de tout autre type d’informations d’identification doit être explicitement activé.

Il convient de noter que la limitation de la mise en cache des informations d’identification aux seuls utilisateurs qui s’authentifient auprès du contrôleur de domaine en lecture seule, Cela limite également la sécurité de ces comptes. Toutefois, Seuls ces comptes seront vulnérables à d’éventuelles attaques.

La désactivation de la mise en cache des informations d’identification entraîne la redirection de toutes les demandes d’authentification vers un contrôleur de domaine non contrôleur de domaine en lecture seule. C’est possible, Toutefois, modifier la stratégie de réplication de mot de passe pour permettre la mise en cache des informations d’identification de l’utilisateur sur un contrôleur de domaine en lecture seule.

Séparation des rôles d’administrateur

Il est possible de déléguer des autorisations administratives pour un seul contrôleur de domaine en lecture seule, limiter l’exécution des tâches administratives uniquement dans le contrôleur de domaine en lecture seule, et pas dans d’autres centres de distribution.

DNS en lecture seule

Le service DNS sur un contrôleur de domaine en lecture seule ne prend pas en charge les mises à jour directes du client. En conséquence de cela, il n’enregistre pas non plus les enregistrements NS d’une zone intégrée contenant. Lorsqu’un client tente de mettre à jour son enregistrement DNS par rapport au contrôleur de domaine en lecture seule, Le serveur renvoie une référence, Cela, bien sûr, est ensuite utilisé par le client pour mettre à jour son inscription. Toutefois, le RODC demande également la réplication du registre spécifique.

Pour installer un contrôleur de domaine en lecture seule, Ce que vous devez faire, c’est vérifier pendant la promotion du contrôleur de domaine “Contrôleur de domaine en lecture seule (RODC)”.

Rejoindre un domaine à l’aide de Microsoft Windows 2008 Noyau (RODC),

Dans cette partie du document, nous verrons simplement les options qui doivent être faites lorsque nous voulons joindre un serveur à un domaine existant, en tant que contrôleur de domaine supplémentaire, mais à l’aide de Windows Core, Globe oculaire, Ce contrôleur de domaine sera uniquement en lecture seule, sera un contrôleur de domaine en lecture seule.

Pour rejoindre en tant que contrôleur de domaine supplémentaire un domaine existant en tant que contrôleur en lecture seule (RODC) qui est la fonction qu’un Core peut mettre en œuvre, La commande suivante doit être exécutée: dcpromo /unattend /InstallDns:oui /confirmGC:oui /replicaOrNewDomain:replica /ReplicaDomainDNSname:”DOMAINE” /chemin d’accès à la base de données:”C:Fenêtres” /logPath:”C:Windowsntdslogs” /sysvolpath:”C:Windowssysvol” /safeModeAdminPassword:XXXXX /rebootOnCompletion:Oui

Logiquement, Ce sont les paramètres les plus génériques, Nous pouvons enregistrer ces paramètres dans un fichier d’installation sans assistance, Généralement appelé unattend.txt pour pouvoir l’utiliser directement avec le reste des serveurs: dcpromo /unattend:unattend.txt

Sur ce site Web de Microsoft, il y a tous les paramètres possibles à utiliser avec le fichier d’installation sans surveillance: HTTP://technet2.microsoft.com/windowsserver2008/en/library/d660e761-9ee7-4382-822a-06FC2365A1D21033.MSPx

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0