Crowdsec zentral einsetzen

Wie die Zeit vergeht… Es ist zwei Jahre her, dass wir zum ersten Mal über Crowdsec gesprochen haben… Ich beabsichtige, einige aktualisierte Dokumente über die Möglichkeiten seines Einsatzes zu erstellen, da es ein sehr interessantes Produkt ist, um unsere Organisationen vor Bedrohungen zu schützen und uns viele interessante Möglichkeiten bietet.

In früheren Beiträgen, vielleicht ausführlicher, haben wir bereits die Möglichkeiten von Crowdsec beschrieben, aber um eine Einführung für diejenigen zu machen, die ihn nicht kennen, Es handelt sich um eine Software, die auf verschiedenen Arten von Maschinen installiert werden kann, mit Windows-Betriebssystem, Linux (Englisch)… Und das Ziel ist es, diese Maschine zu schützen (oder Ihr Netzwerk), Durch das Lesen der Maschinenprotokolle treffen Sie Entscheidungen, wie z. B. das Sperren der IP, die durch einen Angriffsversuch entstanden ist, oder jemand hat sich schlecht validiert, etc…

Es gibt mehrere Komponenten, verfügt über einen Agenten, der die Maschinenprotokolle verarbeitet, der Dienste, die es ausführt, z. B. die Ereignisanzeige, eines IIS, Nginx (Englisch), Apache, MariaDB, Umtausch, Nächste Cloud, SMB, RDP… vergleicht die Protokolle mit den verschiedenen Szenarien und sendet die Warnungen an den LAPI-Dienst (Lokale API); die Alarme empfängt und in Entscheidungen umwandelt (Basierend auf den Schutzmaßnahmen, die wir eingerichtet haben). Und dann haben wir noch den Türsteher (o Komponente "Behebung"), die Beschlüsse des LAPI konsultiert und umsetzt; Zum Beispiel der Firewall-Bouncer, die Regeln in der FW des Betriebssystems erstellen, die den Zugriff auf die IP-Adresse verweigern, die einen Angriff ausgelöst hat.

Im Prinzip ist es sehr einfach, auch wenn es anders erscheinen mag, Alle Komponenten werden bei der Installation des Crowdsec-Agenten zusammen installiert (o Motor). Wenn Crowdsec unter Windows oder Linux installiert ist, erkennt es die Dienste, die auf dem Computer ausgeführt werden, und daher sind sie bereits geschützt, wenn es sich um ein Linux handelt und (Zum Beispiel) ein Nginx liest und verarbeitet bereits die OS-Protokolle, sowie die von Nginx selbst, Suche nach Mustern, die versuchten Missbrauch durch Schwachstellen erkennen, Scans, Unsachgemäßer Zugriff… Darüber hinaus können weitere Arten von Sammlungen hinzugefügt werden’ So lesen Sie andere Arten von Protokollen, nur für den Fall, dass eine Nextcloud in diesem Nginx läuft, und wir möchten, dass Crowdsec auch Nextcloud-Protokolle verarbeitet…

Was ich gesagt habe, Es ist einfach, Es ist neu, wenn Sie es nicht kennen, Aber es ist sehr gut geplant, wenn wir es auf einem Windows-Server installieren, dito, Es wird erkannt, ob wir zum Beispiel einen IIS installiert haben, oder ein SQL Server… Wenn wir den Crowdsec-Agent installieren, erkennt er Muster in den Protokollen der Ereignisanzeige, um uns zu schützen. Und was ich gesagt habe, ob IIS einen bestimmten Dienst ausführt, Nun, wir können es auch schützen, sei es zum Beispiel eine Börse (sowohl OWA als auch SMTP) in der Lage zu sein, ihre spezifischen Protokolle zu lesen.

Was uns geblieben wäre, wäre, in der Lage zu sein, die Maßnahmen anzuwenden, dass, wenn er etwas in einem Protokoll liest, das ihm nicht gefällt, Handeln. Um dies zu tun,, Normalerweise müssen wir unter Windows und Linux den Firewall-Bouncer später installieren, Wie ich schon sagte, Damit diese Wartungskomponente eine Regel in der Firewall des Betriebssystems erstellen kann, Windows oder Linux, Eine vorübergehende Regel, der Verleugnung, Blockieren des Zugriffs von der angreifenden IP-Adresse.

So schützen wir unsere Windows- oder Linux-Maschinen, aber sie sprechen nicht miteinander, Und es wäre interessant, wenn sie miteinander kommunizieren könnten. Dieser Schritt ist also optional, vielleicht für kleine Umgebungen, Aber natürlich für jede Organisation absolut zu empfehlen. Wir können problemlos einen Crowdsec-Server in einem Docker-Container erstellen, Zum Sagen, Dieser Server teilt sich eine zentrale Datenbank mit allen Entscheidungen über LAPI, Wozu? Falls wir daran interessiert sind, wenn eine Maschine angegriffen wird, der Rest der Crowdsec-Maschinen findet es heraus und wird aktiv, jedoch um eine bestimmte IP-Adresse zu schützen und zu sperren, Alles auf einmal. Und ein weiterer der wunderbaren Container, die wir einsetzen werden, ist der Crowdsec-Blocklist-Spiegel, Pure Magie, Dieser Container veröffentlicht in einer URL die Blacklist, die alle Crowdsec-Maschinen gemeinsam nutzen. Wozu? Um von unseren internen oder Perimeter-Firewalls wie Fortigate aus darauf zugreifen zu können, Kontrollpunkt, pfSense (Englisch)… und Regeln der Verleugnung aufstellen, Zwischen Netzwerken, aus dem WAN… und isolieren Sie Angreifer direkt auf einer anderen Ebene.

Brunnen, Nach dieser Tirade, Und schon jetzt die Glut ist, Das heutige Dokument basiert darauf, wie dieser letzte Teil, über den wir gesprochen haben, entfaltet werden kann, Wir werden die Kerninfrastruktur bereitstellen, Wir werden diese Container bereitstellen und in anderen Dokumenten sehen, wie man Crowdsec auf einem Windows installiert und schützt, zentralisiert oder nicht zentralisiert; sowie ein Linux.

Crowdsec-Bereitstellung für Umgebungen mit mehreren Servern

Mkdir Crowdsec CD Crowdsec

Wir starten zum Beispiel auf einem Ubuntu Server, mit seinem FQDN, eine statische IP-Adresse, mit ordnungsgemäß konfiguriertem NTP, aktualisiert und mit installiertem Docker. Mal sehen, wie schnell sich diese beiden Container entfalten. Wir erstellen ein Verzeichnis, Ging, und es geht los. Wir erstellen die docker-compose.yml Datei mit folgendem Inhalt:

Version: "3" Dienstleistungen:

crowdsec:

Bild: CrowdSecurity/Crowdsec Neustart: Immer Ports:

- '8080:8080'

- '6060:6060' Volumina:

- ./crowdsec-db:/var/lib/crowdsec/daten/

- ./crowdsec-config:/usw./crowdsec/ crowdsec-blocklist-spiegel:

container_name: crowdsec-blocklist-spiegelbild: crowdsecurity/blocklist-mirror depends_on:

- "crowdsec"

Häfen:

- 41412:41412

Inhalte:

- ./cfg.yaml:/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml-Volumes:

crowdsec-db:

crowdsec-config:

Was ich gesagt habe, stellt zwei Container bereit, einen Crowdsec, der prinzipiell als LAPI-Server in der 8080 und in der 6060 Bei Interesse werden Metriken ausgespuckt, Auf Port 41412TCP haben wir den Container, der die Blockliste veröffentlicht, Ein Spiegel.

Wir entladen und starten die Container mit:

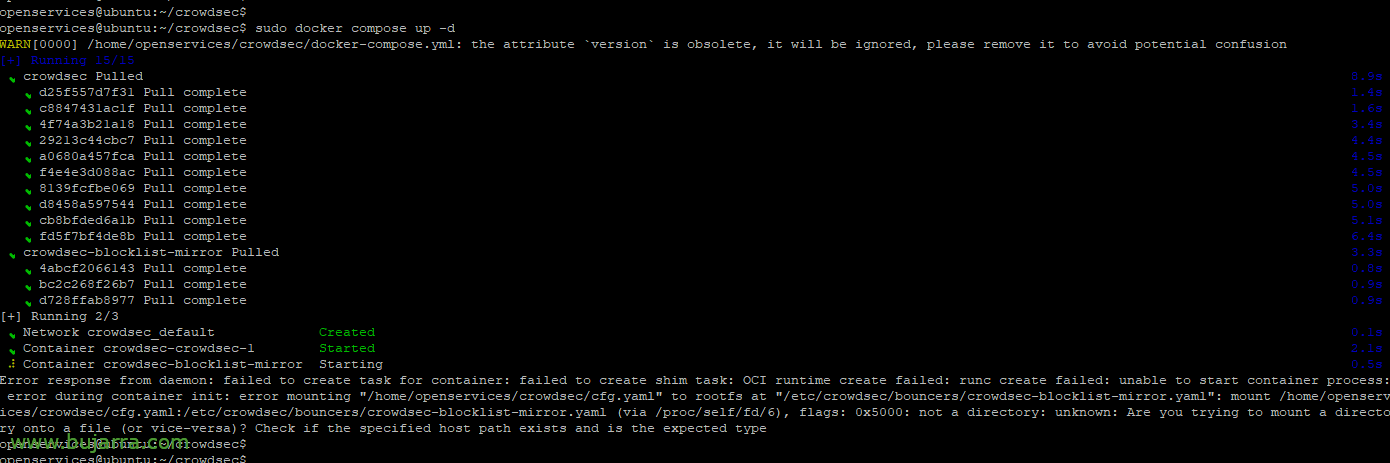

sudo docker compose up -d

Das erste Mal, Der Blocklist-Mirror-Container wird nicht angehoben, da er Zugriff mit seinem API-Schlüssel benötigt, Also haben wir den ersten Bouncer entwickelt, für Blocklisten:

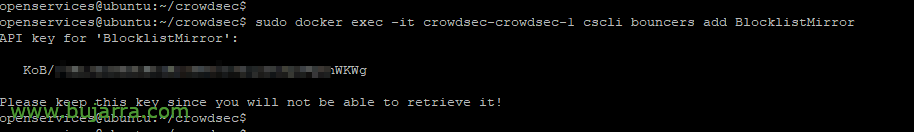

sudo docker exec -it crowdsec-crowdsec-1 cscli Türsteher fügen BlocklistMirror hinzu

Nicht schlecht, Stoppen Sie den Crowdsec-Container und löschen Sie die Konfigurationsdatei, um sie unten neu zu erstellen.

sudo docker stop crowdSEC-crowdSEC-1 RM -rf cfg.yaml/

Und wir kreieren mit 'nano cfg.yaml’ Die Konfigurationsdatei, Dass es so etwas sein muss, Beachten Sie, dass Sie den API-Schlüssel angeben müssen, den wir von Crowdsec angefordert haben, und die IP-Adresse, unter der wir den LAPI-Dienst veröffentlichen werden. Así como en la Blocklist añadir la dirección IP que se conectará y tendrá acceso a la URL de la blocklist, por ejemplo nuestro firewall perimetral.

config_version: v1.0 crowdsec_config:

lapi_key: xxxxxxxxxxxxxxx lapi_url: HTTP (Englisch)://DIRECCION_IP_MAQUINA:8080

update_frequency: 10s include_scenarios_containing: []

exclude_scenarios_containing: []

only_include_decisions_from: []

insecure_skip_verify: Falsche Blocklisten:

- Format: plain_text # Unterstützte Formate sind entweder "plain_text"

Endpunkt: /Sicherheit/Sperrlisten-Authentifizierung:

Art: nichts # Unterstützte Typen sind entweder "nichts", "ip_based", "grundlegend"

Benutzer:

Passwort:

trusted_ips: # IP-Bereiche, oder IPs, die keine Authentifizierung erfordern, um auf diese Sperrliste zuzugreifen

- 127.0.0.1

- ::1

- 192.168.1.1

listen_uri: 0.0.0.0:41412

TLS:

cert_file:

key_file:

Metrik:

ermöglichte: Echter Endpunkt: /Metriken log_media: stdout log_level: Info

Ya podremos iniciar el contenedor de Crowdsec de nuevo y el del Blocklist-Mirror finalmente, Ausgeführte:

sudo docker start crowdsec-crowdsec-1 sudo docker restart crowdsec-blocklist-mirror

Wir testen, ob wir auf die Blockierlisten-URL zugreifen können von: HTTP (Englisch)://DIRECCION_IP_MAQUINA:41412/Sicherheit/Sperrliste

Registrieren Sie sich bei der CrowdSec-Konsole

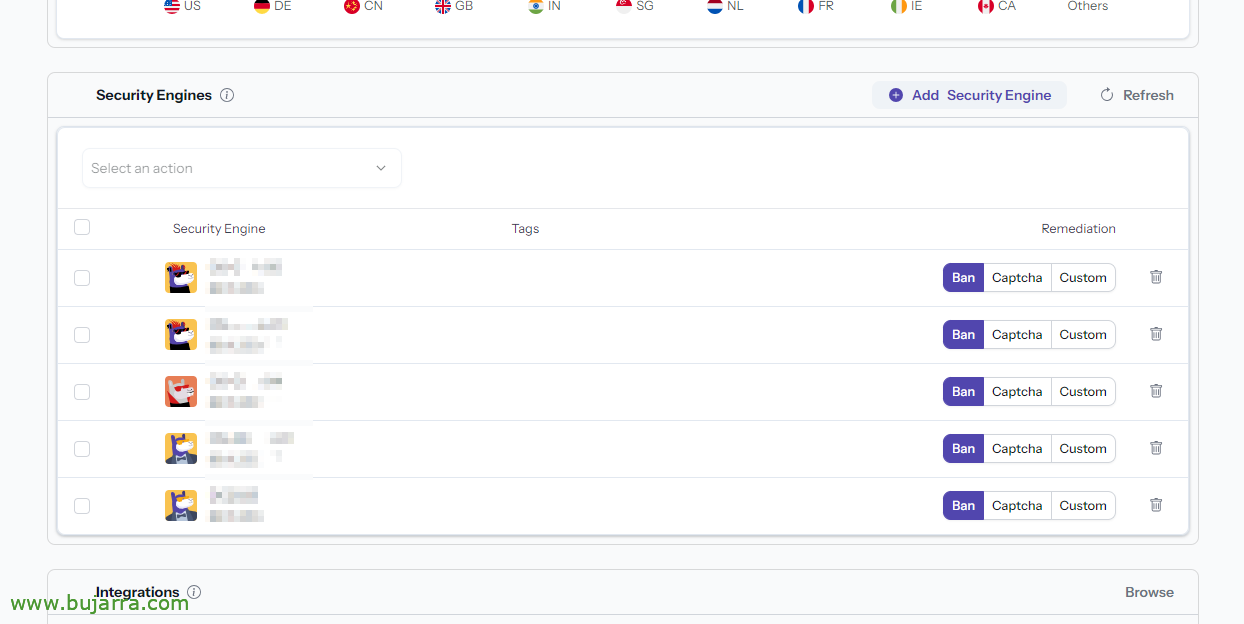

Es wird dringend empfohlen, sich unter https://app.crowdsec.net und registrieren Sie sich in unserem Crowdsec Console Konto. Von hier aus können wir den Status unserer Crowdsec-Agenten oder -Engine einsehen, Wir können sie in andere schwarze Listen in der Community eintragen, Verwalten von Warnungen, Historisch… Um unsere Crowdsec zu registrieren, Wir machen es aus dem Internet, “Sicherheits-Engine” > “Motoren” > “Sicherheits-Engine hinzufügen”, Wir erhalten ein Dropdown-Menü, das wir kopieren und auf unserem Crowdsec-Server ausführen (um es so zu nennen).

Und wir setzen es um, In diesem Fall ändern wir den Befehl ein wenig, da wir ihn über Docker ausführen:

Sudo Docker exec -it crowdsec-crowdsec-1 cscli console enroll -e context xxxxxxxxxxxxxxx

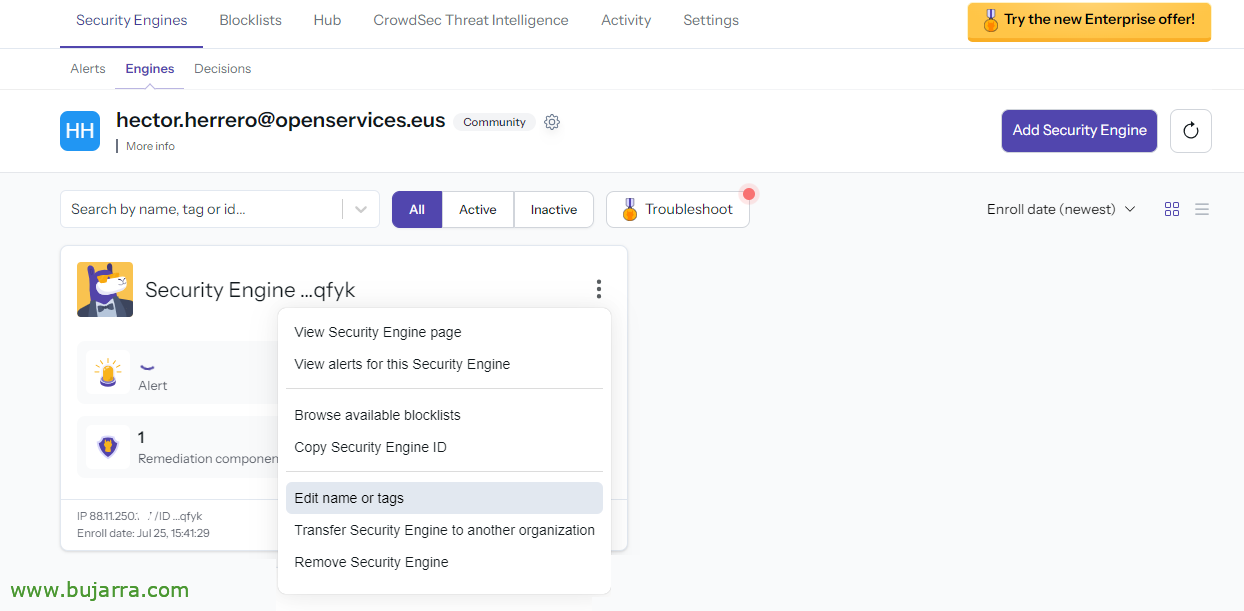

Zurück zur Crowdsec-Konsole (Und wenn wir es nicht sehen,, F5), Wir werden feststellen, dass es unsere Registrierungsanfrage erkannt hat, Anklicken “Acept enroll”,

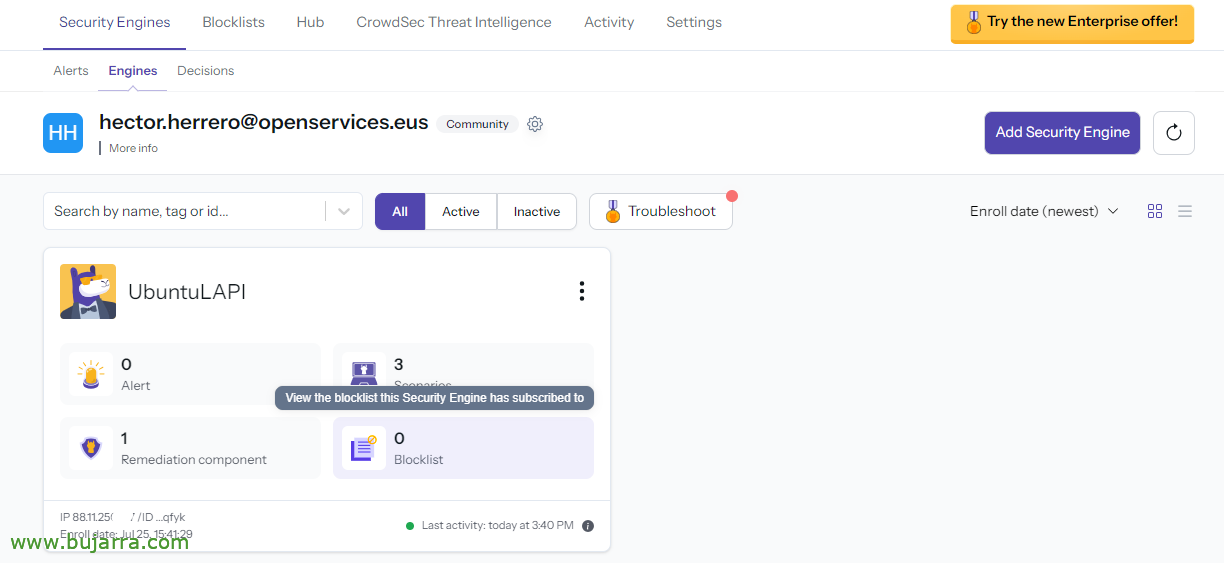

Sobald wir es auf Lager haben, Wir können den Namen zuerst bearbeiten, um ihn besser zu erkennen, Über sie “Bearbeiten von Namen oder Tags”,

Wir geben ihm den Maschinennamen und klicken auf “Aktualisieren”,

Wir können fortfahren, wenn wir es für bestimmte von Crowdsec angebotene Blocklisten abonnieren möchten, Die Gemeinschaft… Auf diese Weise wird der Computer vor bestimmten Botnets geschützt, Böse… hierfür, Anklicken “Sperrliste” wo wir sehen, dass es abonniert ist 0,

Anklicken “Verfügbare Blockierlisten durchsuchen”,

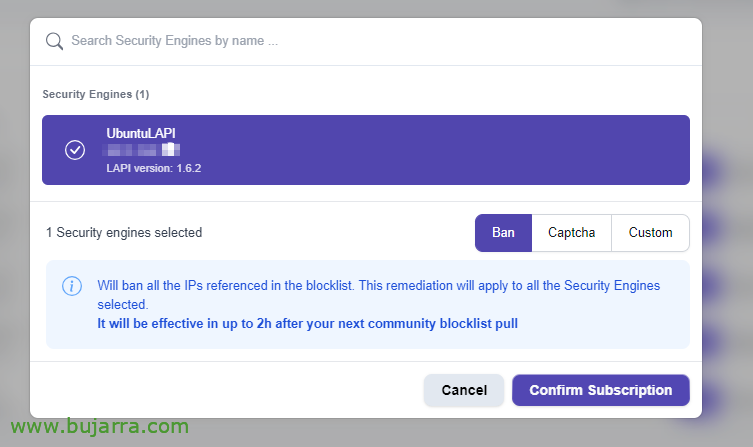

Und hier werden wir eine Reihe von Listen erstellen, Wir können bis zu 3 kostenlos mit dem Community-Konto, Wir können die Art der Listen wählen, Diejenigen, die uns am meisten überzeugen, Benötigen… Über jeden von ihnen, Wir geben “Verwalten”,

Und in “Sicherheits-Engine hinzufügen”,

Hier sehen wir die Computer, auf denen der Crowdsec-Agent installiert ist, Wählen Sie die Maschine aus, die Sie abonnieren möchten, und die Art der Aktion, wenn eine Sperre auf die IP oder ein Captcha beim Zugriff auf. “Abonnement bestätigen”.

Im Prinzip werden wir das Dokument hier belassen, Wir können sagen, dass das zentrale Szenario nur minimal verlassen wurde, die Maschine, die LAPI-Dienste für den Rest der Crowdsec-Engines oder die Blacklist unserer Perimeter-Firewalls anbietet. Die nächsten Schritte werden darin bestehen, Crowdsec-Agenten dort einzusetzen, wo wir sie benötigen, Und wenn wir Interesse haben, weil wir sie in diese Einrichtung integrieren und sie so untereinander gemeinsame Entscheidungen treffen können.

Ich hoffe, es kann Ihnen etwas bringen, Klären Sie, ob jemand Zweifel hatte oder ihn nicht kannte, oder Sie möchten es in einem LAB implementieren und Lösungen wie diese ausprobieren, Leicht, Einfach, für die ganze Familie. Und dass wir Sicherheit bieten und Ängste antizipieren… Nun, das, Nein? Weißt du, Ich werde ein Vampir sein, Ich hoffe, es läuft SEHR gut für Sie, Umarmungen!