Bereitstellen von Crowdsec auf einem Windows-Rechner

Brunnen, Wir haben bereits in Das obige Dokument ein kleiner Einblick in die Konzepte und Ideen, wie wir Crowdsec in unserer Organisation einsetzen können, Heute haben wir im Menü, wie man Crowdsec auf einem Windows-Rechner installiert und schützt. Schützen Sie es vor Botnets, Angriffe, Neugierig, Langweilig…

Kommen wir also zur Sache, Wir beginnen mit einem Windows! Gewöhnlich, Es versteht sich, dass wir dies auf einem Windows-Server tun werden, einen Server, für den ein Dienst veröffentlicht ist und den wir schützen möchten; muss nicht unbedingt im Internet sein. Wir beginnen mit der Installation der Crowdsec Security Engine für Sie, das ist der Agent, der sich um alles kümmert, Verarbeiten Sie Ihre Protokolle, Treffen Sie Ihre Entscheidungen… Dann installieren wir den Türsteher (o Komponente "Behebung") für Ihre Windows-Firewall, Ihres Betriebssystems, falls wir daran interessiert sind, zu handeln und Regeln darin eintragen können, Blockieren des vorübergehenden Zugriffs auf bösartige IP-Adressen. Und am Ende werden wir es in der Crowdsec-Konsole registrieren.

Damit werden wir es fast haben, da das Dokument fortgesetzt wird, wird optional sein, Aber wenn Sie eine zentralisierte Verwaltung wünschen, Sie müssen noch ein paar Schritte gehen; Und das ist es, Sie haben die Wahl. Wenn Sie interessiert sind, Sie müssen sich selbst lesen, bevor Sie Der vorherige Beitrag.

Dieser Beitrag hat die folgende Struktur:

- Installation des Crowdsec-Agenten

- Installieren des Crowdsec Windows Firewall Bouncers

- Registrieren von Crowdsec im Vergleich zur Crowdsec-Konsole

- Sammlungen

- Weiße Liste

- Benachrichtigungen

- Testen

- Registrieren von Crowdsec gegen unseren LAPI-Server

- Registrieren des Crowdsec-Bouncers gegen unseren LAPI-Server

Installation des Crowdsec-Agenten

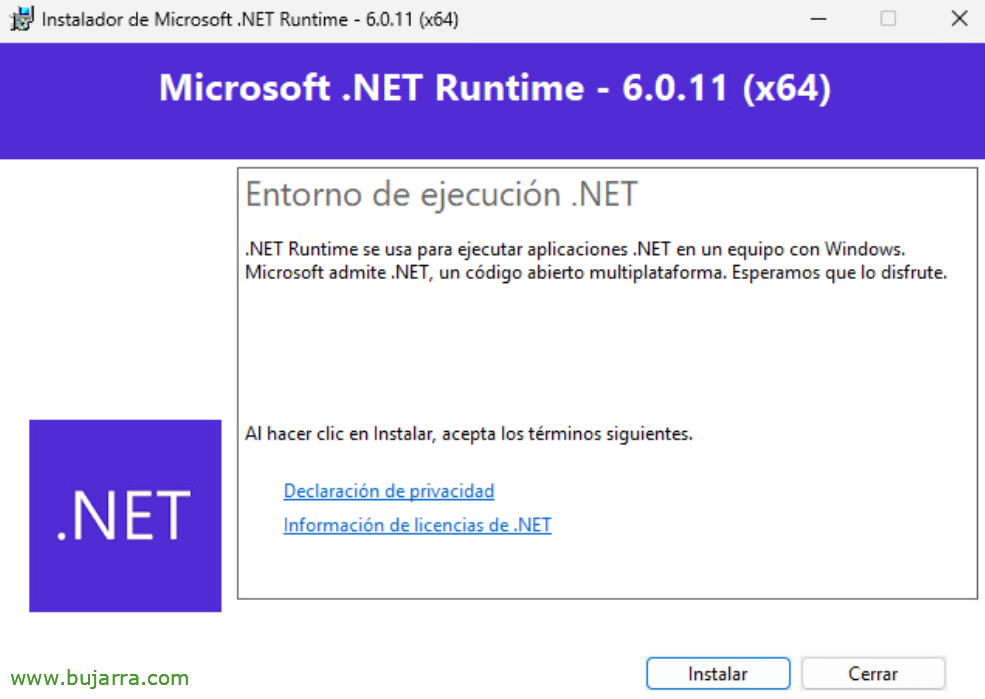

Bevor Sie fortfahren, Die .NET Runtime-Anforderung muss zuvor installiert werden: https://dotnet.microsoft.com/en-us/download/dotnet/thank-you/runtime-6.0.11-windows-x64-installer

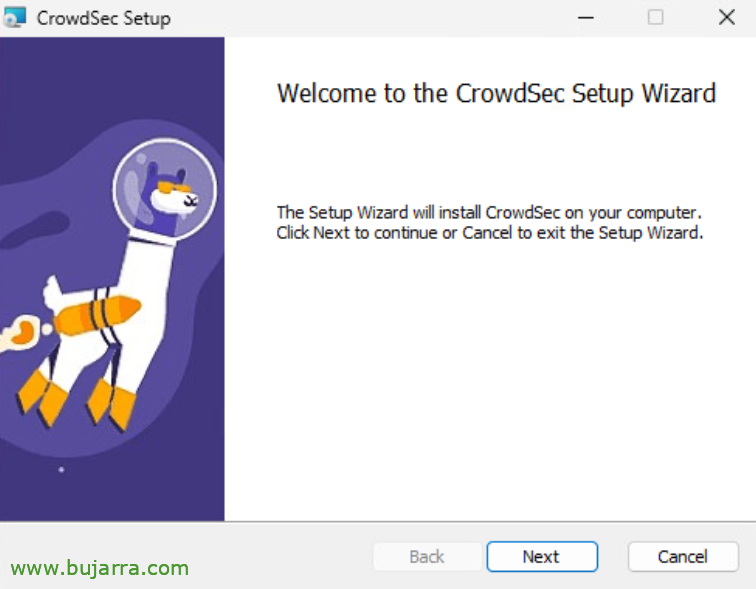

Wir können fortfahren, Laden Sie das MSI-Installationsprogramm herunter und starten Sie die Installation der Crowdsec Engine, von https://github.com/crowdsecurity/crowdsec/releases/. Crowdsec Während der Installation benötigen Sie einen Internetzugang, So laden Sie einige Elemente herunter, z. B. Sammlungen… sowie für den normalen Betrieb, Der Agent benötigt Zugriff auf einige Crowdsec-Sites, Ich empfehle Ihnen Lesen Sie die Standorte/Ports Möglicherweise benötigen Sie.

"Weiter",

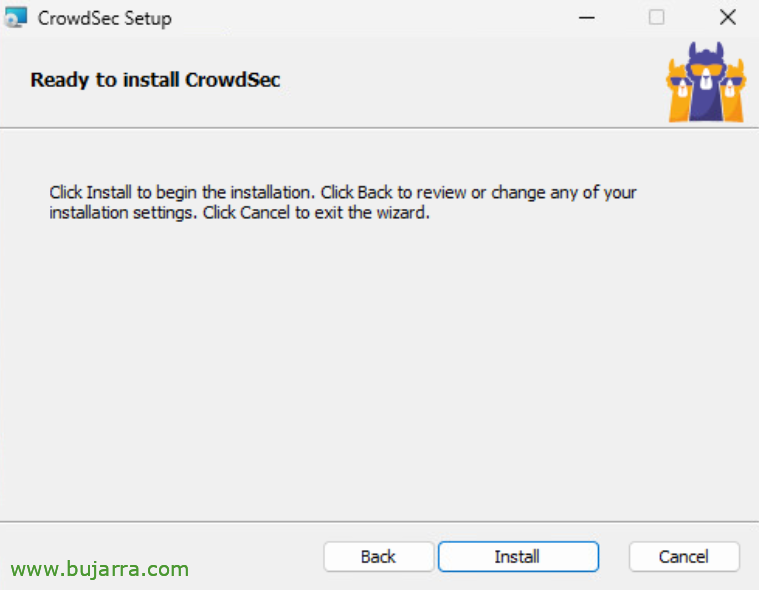

“Installieren”,

Wir warten ein paar Sekunden mit der Installation...

Und fertig! Wir haben Crowdsec bereits installiert!

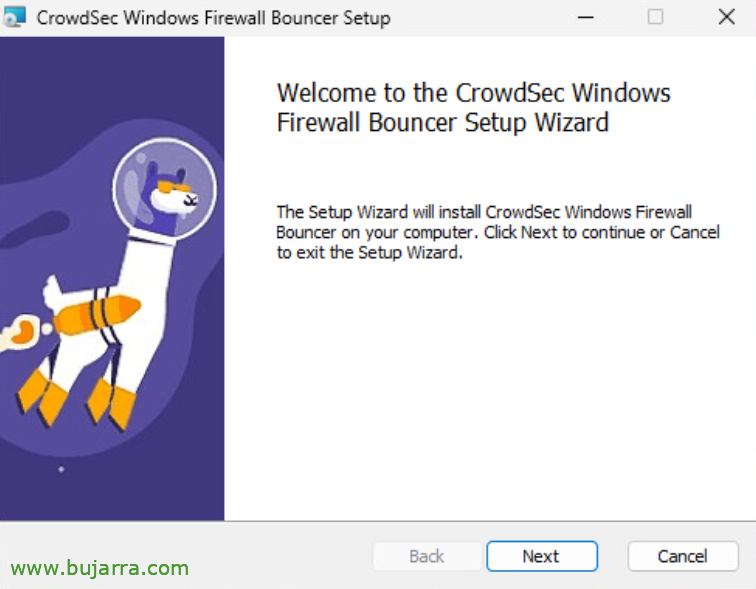

Installieren des Crowdsec Windows Firewall Bouncers

Crowdsec erkennt, kann aber keine Maßnahmen ergreifen, Dazu benötigen wir den Bouncer für die Windows-Firewall. Also, Wir laden es herunter: https://github.com/crowdsecurity/cs-windows-firewall-bouncer/releases und wir beginnen mit der Installation,

“Installieren”,

…

Und jetzt haben wir den Türsteher, Es wird uns auf der Ebene der Firewall schützen, “Beenden”,

Registrieren von Crowdsec im Vergleich zur Crowdsec-Konsole

Wenn wir kein Konto haben https://app.crowdsec.net Wir können es schaffen, um alle unsere Crowdsec zentral von einer GUI-Konsole aus zu verwalten, Nicht erforderlich, und wir haben eine Community-Version, mit der Sie auch viele Dinge tun können, Einschließlich, Nun, worüber wir gesprochen haben, Anzeigen von Maschinenwarnungen, Ihr Status, Wir können sie in verschiedene Blocklisten eintragen…. Wir fügen weiterhin unsere Crowdsec hinzu, Installation auf diesem Windows. Wir kopieren den Befehl, den wir ausführen müssen.

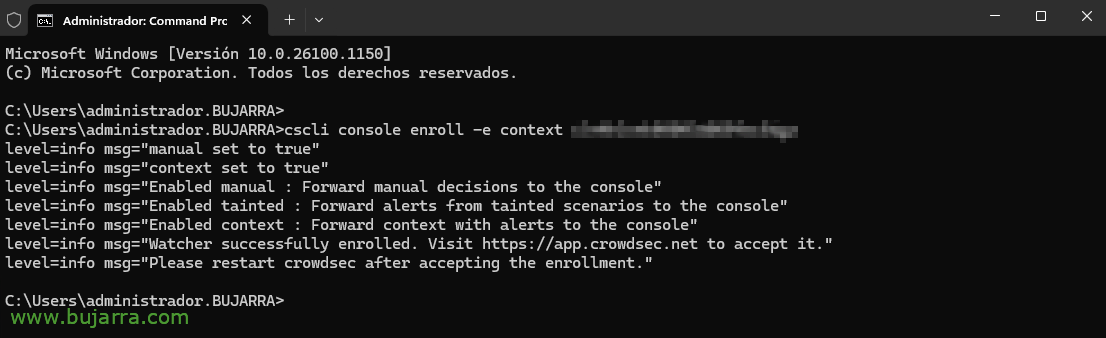

Und wir haben es auf eine Systemkonsole geklebt, Laufen:

CSCLI-Konsole registrieren xxxxxxxxxxxxxxxxxxxxx

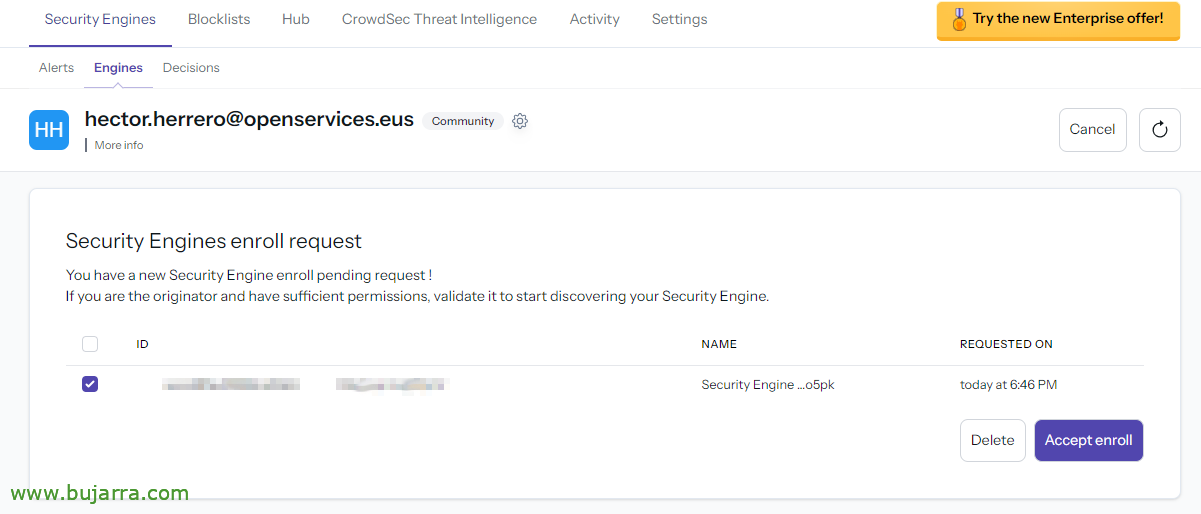

Wir kehren zur Crowdsec-Konsole zurück und akzeptieren die Rolle, Wenn es bei uns nicht klappt, ein F5 ist gut,

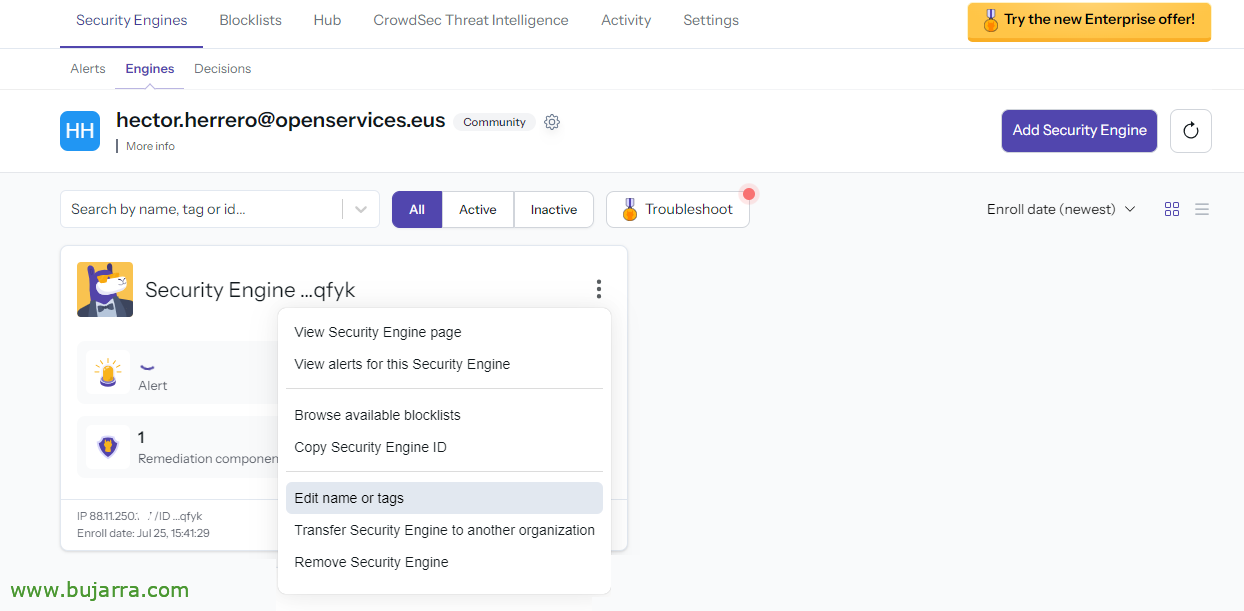

Über die neu hinzugefügte Engine, Wir bearbeiten den Namen und fügen einen ein, der sich darauf bezieht, wer es ist,

Gewöhnlich, Wir geben den Namen der Maschine an, Aktualisieren,

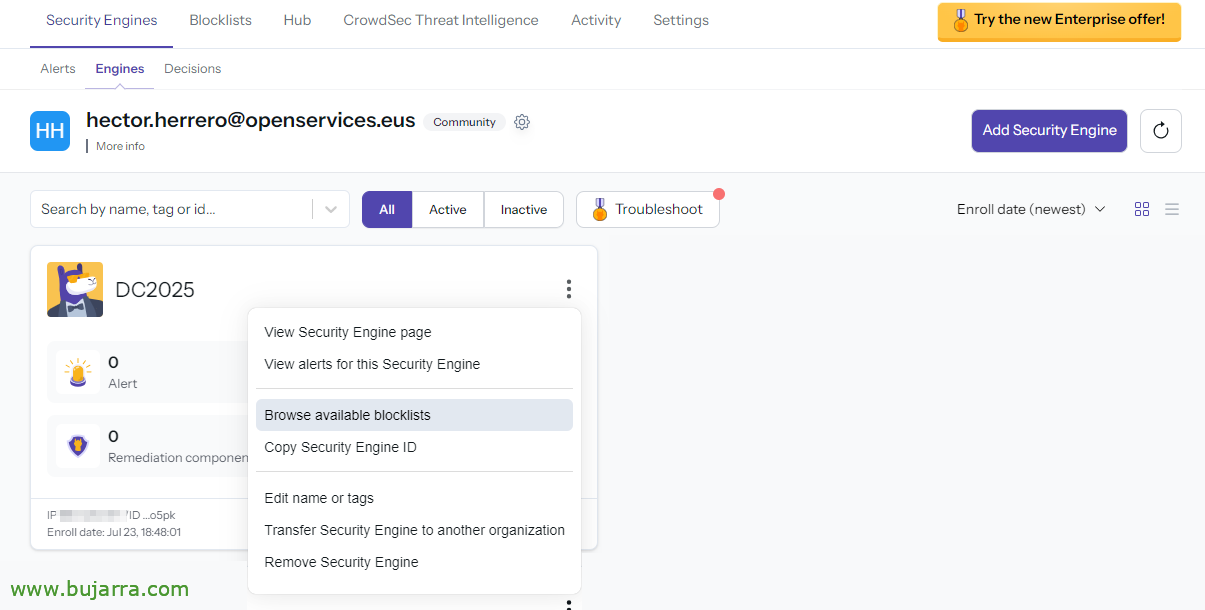

Und wenn wir wollen, Der nächste Schritt kann sein, einige Blocklisten hinzuzufügen, hierfür, Wir können auf “Verfügbare Blockierlisten durchsuchen”,

Wenn wir bereits eine Blockliste abonniert haben, Wir können es auswählen “Verwalten”

Und klicken Sie auf “Sicherheits-Engine hinzufügen” So fügen Sie diesen Computer zu dieser Sperrliste hinzu,

Wir wählen eine Art von Aktion und bestätigen. Abonnierter Computer!

Denken Sie daran, dass Sie nach der Registrierung von Crowdsec für die Konsole den Windows-Dienst, den Sie haben, neu starten müssen.

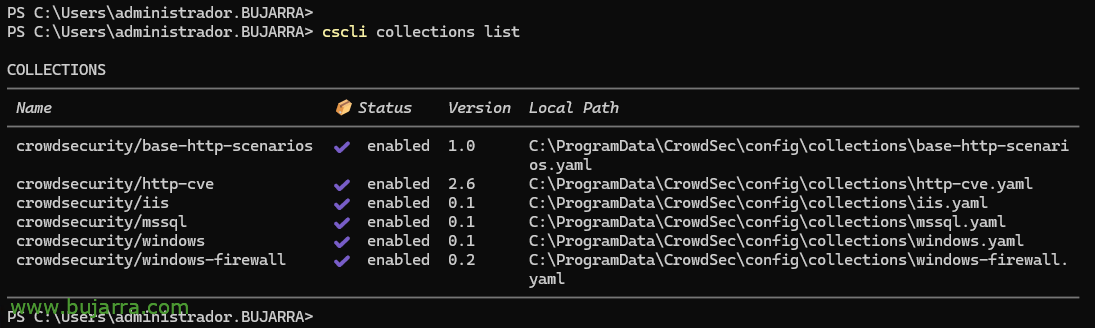

Sammlungen

Wenn Crowdsec auf einem Computer installiert ist, sucht es standardmäßig nach den Diensten, die wir installiert haben, und versucht, sie zu schützen, In diesem Fall, unter meinem Windows hat es erkannt, dass ich IIS installiert habe, sowie SQL Server, Zusätzlich zu diesen Kollektionen, Er muss uns noch ein paar zusätzliche angestülpt haben, sowie die von Windows. Wir können die Sammlungen sehen, mit denen wir installiert haben:

Liste der CSCLI-Sammlungen

Wir werden in der Lage sein, nach weiteren Sammlungen zu suchen in Ihr Hub, Sammlungen, die von ihnen oder von der Gemeinschaft vorgenommen wurden, die andere Dienste, die wir haben, schützen können, als ob wir zum Beispiel in diesem Windows Exchange Server hätten… Nun, es wäre so einfach wie die Ausführung:

CSCLI-Sammlungen installieren CrowdSecurity/Exchange

Und wir sollten in Ihrer Beschaffungsakte "C:\ProgramDataCrowdSecconfigacquis.yaml’ Der folgende Inhalt, Machen Sie sich keine Sorgen, dass der Hub in jedem Fall detailliert beschreibt, was zu tun ist, corregimos los paths de los logs de Exchange y tras reiniciar el servicio de Crowdsec tendríamos la máquina lista, protegiendo ataques también de OWA, autenticaciones SMTP…

##Exchange-SMTP-use_time_machine: true #Process Protokolle, als ob wir sie abspielen würden, um den Zeitstempel aus den Dateinamen zu erhalten: - C:\ProgrammeMicrosoftExchange ServerV15TransportRolesLogsFrontEndProtocolLogSmtpReceive*. LOG-Beschriftungen: Art: Austausch-SMTP --- ##Austausch von IMAP-use_time_machine: true #Process Protokolle, als ob wir sie abspielen würden, um den Zeitstempel aus den Dateinamen zu erhalten: - C:\ProgrammeMicrosoftExchange ServerV15LoggingIMAP4*. LOG-Beschriftungen: Art: Austausch-IMAP --- ##POP-use_time_machine austauschen: true #Process Protokolle, als ob wir sie abspielen würden, um den Zeitstempel aus den Dateinamen zu erhalten: - C:\ProgrammeMicrosoftExchange ServerV15LoggingPop3*. LOG-Beschriftungen: Art: Austausch-Pop --- ##Fehlgeschlagene Versuche von Exchange OWA #OWA werden auf die gleiche Weise protokolliert wie die fehlgeschlagene RDP-Authentifizierungsquelle: wineventlog event_channel: Sicherheit event_ids: - 4625 event_level: Informationsetiketten: Art: Ereignisprotokoll ...

Weiße Liste

Die Whitelist, wie wir sie interpretieren können, wird uns helfen, z.B. eine IP-Adresse von der Sperrung oder Blockierung durch Crowdsec auszuschließen, In der Regel können dies die IP-Adressen eines Checkpoints sein, Sprungausrüstung, etc… Neben anderen können wir auch Länder ausschließen, Zum Beispiel.

Name: Crowdsecurity/Whitelists Beschreibung: "Whitelist-Ereignisse von privaten IPv4-Adressen"

Weiße Liste:

Grund: "Private IPv4/IPv6 IP/Bereiche"

IP:

- "127.0.0.1"

- "::1"

- "192.168.1.33"

CIDR:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

- "172.16.0.0/12"

# Ausdruck:

# - ""foo.com" in evt. Meta.source_ip.Rückwärts"

Die Datei befindet sich in 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelists.yaml', und wir werden sehen, dass wir einfach jede IP oder jeden IP-Bereich zur Ausschluss-Whitelist hinzufügen können.

Wenn wir Länder ausschließen wollen, Wir müssen zuerst den GeoIP-Enrich-Parser installieren, der die Protokolle mit Geolokalisierungsdaten füttert, wie z.B. Länder, Städte oder GPS-Koordinaten:

CSCLI-Parser installieren CrowdSecurity/GeoIP-Enrich

Und es reicht aus, den folgenden Ausdruck in die Whitelist-Datei einzufügen:

Ausdruck: - evt. Enriched.IsoCode == 'ES'

Denken Sie daran, den Crowdsec-Dienst neu zu starten, um diese Änderungen neu zu laden.

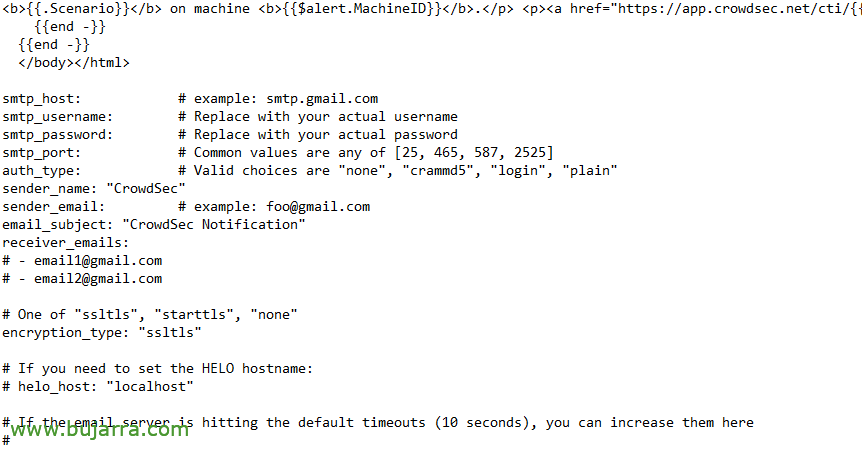

Benachrichtigungen

Benachrichtigungen: - slack_default - splunk_default - http_default - email_default

Wir können Benachrichtigungen aktivieren, indem wir die C-Datei bearbeiten:\ProgramDataCrowdSecconfigprofiles.yaml", wo wir die Kommentierung aufheben und die Art der Benachrichtigung auswählen können, die uns interessiert, Was können sie für Splunk sein?, zu Slack, per E-Mail, oder mit HTTP (zum Beispiel Telegram).

Wenn wir zum Beispiel E-Mail-Benachrichtigungen wünschen, im Verzeichnis 'C:\ProgramDataCrowdSecconfignotifications’ Wir würden die YAML-Datei email.yaml bearbeiten. (o slack.yaml oder splunk.yaml oder http.yaml), wo wir die Parameter unseres Mailservers konfigurieren werden. Diejenigen von uns von Telegram haben es in einem Beitrag gesehen Alter Mann.

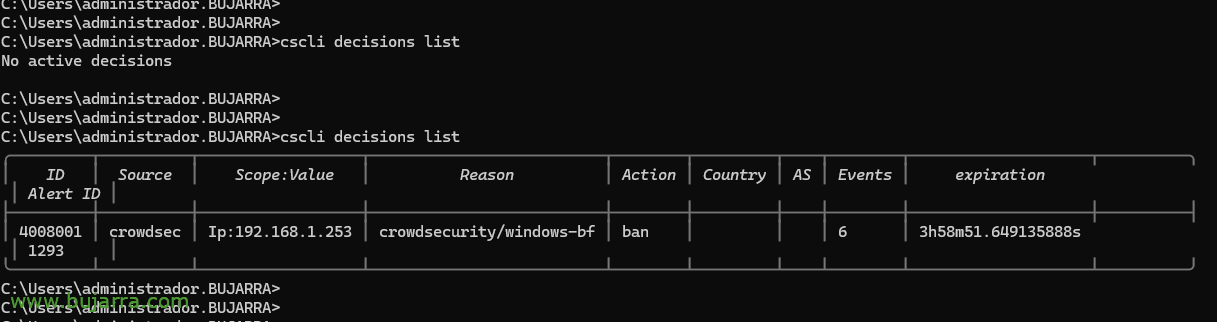

Testen

Am Ende werden wir es versuchen, nicht wahr?? Wenn nicht, wie können wir darauf vertrauen, dass das funktioniert? 🙂 Sie können die falschen Aufnahmeprüfungen machen, die Sie wollen, oder validieren Sie es mit einem Schwachstellenscanner, oder Websites… In diesem alten Dokument haben Sie ein Beispiel mit Nikto.

Sie können die Entscheidungen sehen, die Ihre Maschine getroffen hat, mit:

Liste der CSCLI-Entscheidungen

In diesem Fall haben Sie die IP-Adresse gesperrt 192.168.1.253 für die Erstellung eines Windows Brute Force, es könnte sein, dass ich den Benutzer beim Zugriff auf den Server per RDP mehrmals falsch eingegeben habe, oder KMU…

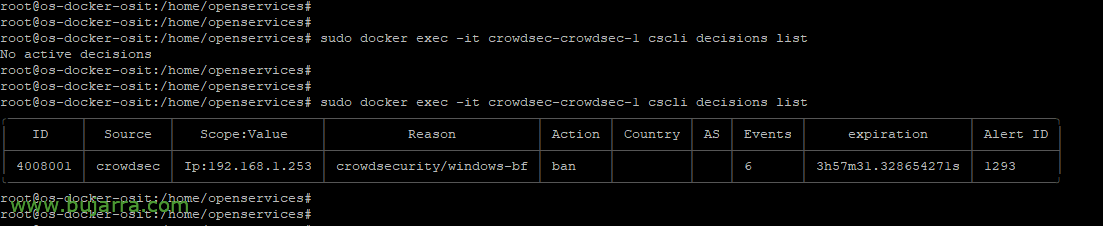

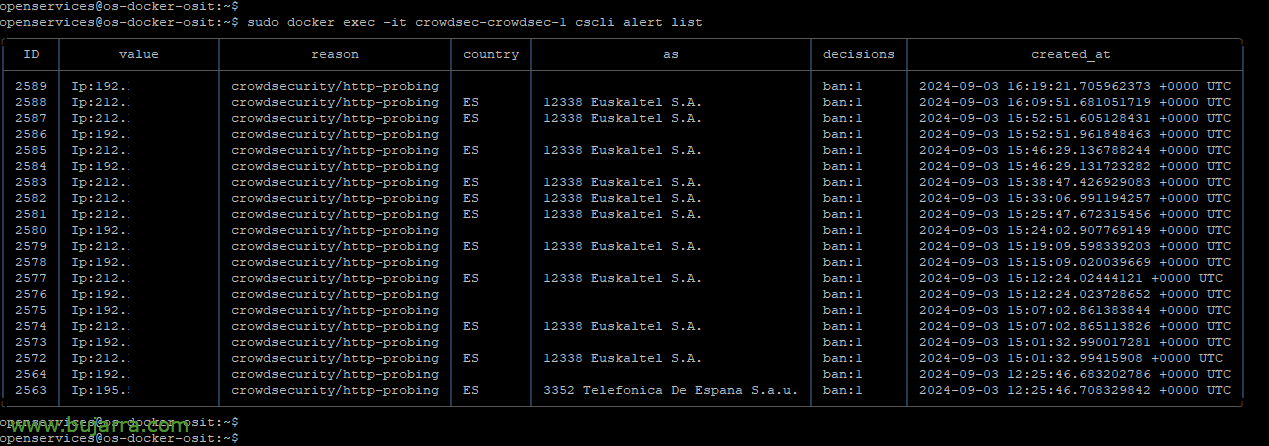

Oder vom LAPI-Server, wenn wir ihn registriert haben (Wie geht es weiter?)

DOCKER EXEC -IT CROWDSEC-CROWDSEC-1 CSCLi-Entscheidungsliste

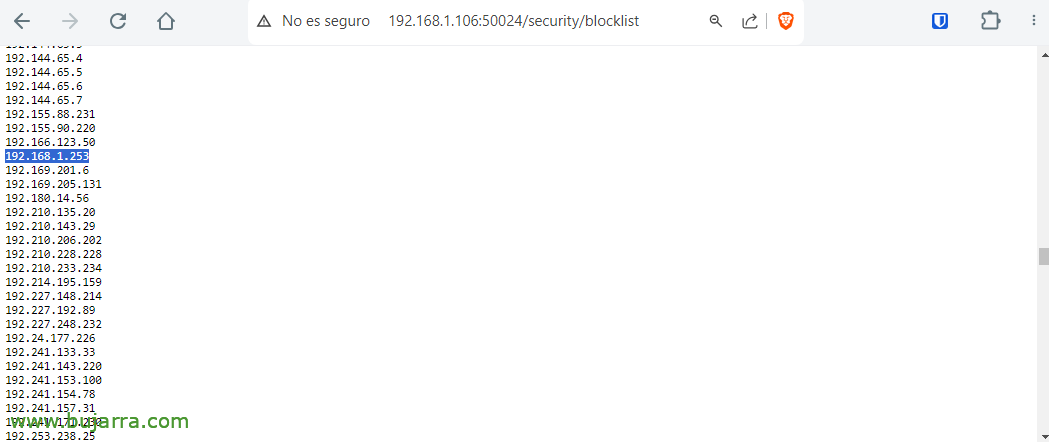

Wenn wir den Crowdsec Mirror bereits eingesetzt haben, Wir werden in der Lage sein zu überprüfen, ob die gesperrte IP-Adresse in der URL angezeigt wird, unter der wir unsere HTTP-Sperrliste veröffentlichen://DIRECCION_IP_CROWDSEC_MIRROR:41412/Sicherheit/Sperrliste

Wenn wir eine IP-Adresse sperren möchten, Wir werden es tun mit:

CSCLi-Entscheidungen --IP DIRECCIÓN_IP --reason hinzufügen "Beschreibung"

Wenn wir die Sperrung einer IP-Adresse aufheben möchten, Wir werden es tun mit:

CSCLI-Entscheidungen löschen --IP DIRECCIÓN_IP

Wir werden in der Lage sein, die Warnungen zu untersuchen, die wir mit:

CSCLI-Alarmliste

Mit dem vorherigen Befehl listen wir sie auf, und wählen Sie nun die ID einer bestimmten Warnung aus, und wir können wissen, welche Protokolldatei sie generiert hat, Was ich tat, Der Weg, HTTP-Status… In diesem Fall des Bildes gibt es viele 404 al Pfad /apps/files_sharing/publicpreview/

CSCLI Alert Inspect ID_ALERTA [-d]

Und, wenn wir es brauchen, Erstellen Sie unsere eigene Whitelist-Datei, um im Falle von Fehlalarmen Ausschlüsse vorzunehmen, Pej en 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelist-allow-pdfs.yaml, Sie können diese Beispielausdrücke verwenden, um Ausschlussfilter zu erstellen:

Name: Crowdsecurity/mylistablancapdfs Beschreibung: "PDFs ignorieren"

Weiße Liste:

Grund: "PDFs ignorieren"

Ausdruck:

#- evt. Meta.http_path wird mit '/apps/files_sharing/publicpreview/' gestartet.

#- evt. Meta.http_status == '404' && evt. Meta.http_path wird mit '/apps/files_sharing/publicpreview/' gestartet.

- evt. Parsed.request enthält '/apps/files_sharing/publicpreview/'

Wie gewöhnlich, ohne zu vergessen, den Crowdsec-Dienst bei jeder Konfigurationsänderung neu zu starten.

Registrieren von Crowdsec gegen unseren LAPI-Server

API:

...

Server:

ermöglichen: FALSCH

...

Wir müssen das lokale LAPI deaktivieren, Wir bearbeiten die Datei 'C:\ProgramDataCrowdSecconfigconfig.yaml".

Jetzt registrieren wir uns bei dem LAPI-Server, den wir im Netzwerk bereitgestellt haben:

cscli lapi register -u http://DIRECCION_IP_CROWDSEC_LAPI:8080 --Maschine NOMBRE_MAQUINA

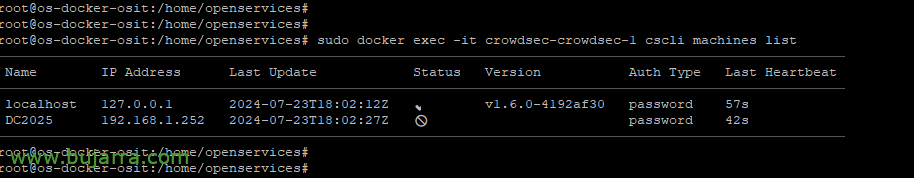

Auf dem LAPI-Server können wir die Registrierungsanfrage des Windows-Rechners sehen, Wir listen mit:

sudo docker exec -it CrowdSEC-CrowdSEC-1 CSCLI Maschinenliste

Wir akzeptieren die Registrierungsanfrage und stellen sie erneut ein, um den Status zu bestätigen:

Sudo Docker exec -it CrowdSEC-CrowdSEC-1 CSCLI-Maschinen validieren NOMBRE_MAQUINA

Jetzt kommuniziert unser Crowdsec unter Windows und liest jede Entscheidung vom LAPI-Server aus, daher über den zentralen Server. Wenn der Rest der Agenten von Crowdsec das Gleiche tun würde, Alle von ihnen hätten die gleichen Informationen gemeinsam, und daher, wenn eine Maschine den Verdacht hat, dass eine IP böse ist, der Rest der Crowdsec-Agenten wird es sofort wissen.

Registrieren des Crowdsec-Bouncers gegen unseren LAPI-Server

Und zum Schluss, Wir müssen auch die Türsteher registrieren, die wir haben, in diesem Fall der Windows-Firewall-Bouncer, wenn wir möchten, dass dieser Türsteher vom zentralen LAPI liest, Wir müssen diese Schritte befolgen, Das ist es, was gesagt wurde, wenn jemand oder etwas eine IP zum zentralen LAPI hinzufügt, Diese Firewall des Betriebssystems erstellt eine Regel, die den Zugriff auf diese bösartige IP verweigert.

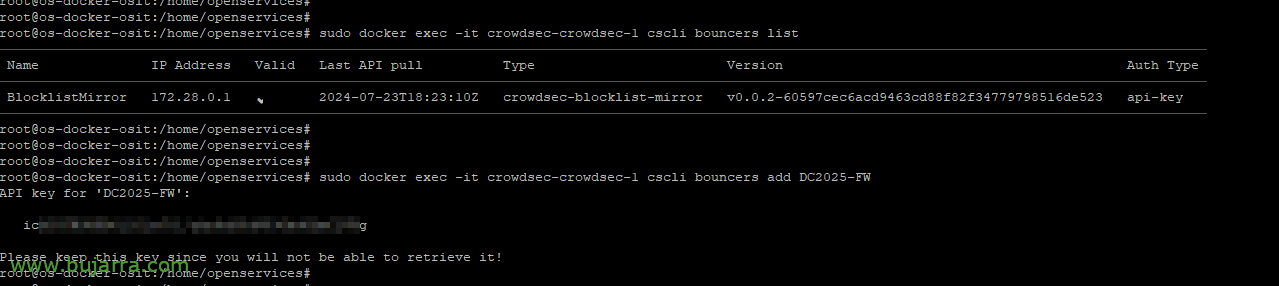

Vom LAPI-Server, Wir können zuerst, wenn wir wollen, die Türsteher auflisten, bei denen wir uns angemeldet haben:

Sudo Docker exec -it crowdsec-crowdsec-1 cscli Türsteherliste

Und um den Bouncer der Firewall dieses Windows zu registrieren, werden wir ausführen:

sudo docker exec -it crowdsec-crowdsec-1 cscli Bouncers fügen NOMBRE_MAQUINA-FW hinzu

Wir schreiben den API-Schlüssel auf, den wir erhalten haben,

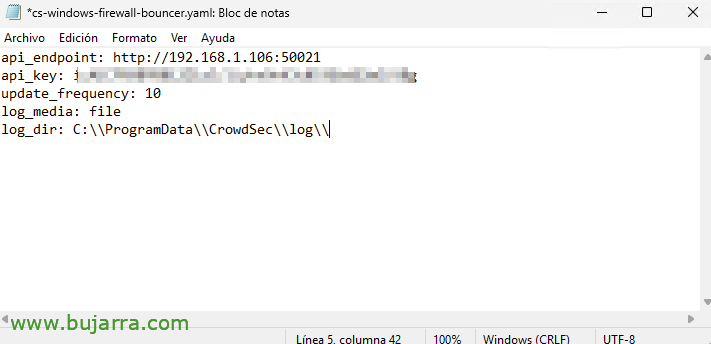

Unter Windows, Wir bearbeiten die C-Datei:\ProgramDataCrowdSecconfigbouncerscs-windows-firewall-bouncer.yaml und geben Sie die IP des LAPI ein, seinen Port und den API-Schlüssel, der uns den vorherigen Befehl gegeben hat. Speichern Sie die Datei und starten Sie den Dienst neu “Crowdsec Windows-Firewall-Türsteher”.

Und die FW des registrierten Windows-Computers wird ausgegeben, Wir verifizieren es

Sudo Docker exec -it crowdsec-crowdsec-1 cscli Türsteherliste

Und das ist es! Finale! Für den Moment denke ich, dass das genug ist, Nein? 🙂 Wir haben bereits gesehen, wie man Crowdsec zum Schutz eines Windows-Servers einsetzt, mit ihren Dienstleistungen, sowie einige grundlegende Konfigurationen, und der Teil der Zentralisierung, Ich hoffe, es hat Ihnen etwas genützt, Schenken Sie Ihrer Infrastruktur mit dieser Art von Lösung ein wenig Liebe, Ich sende dir einen Gruß, Ich hoffe, Sie machen es sehr gut, Eine Umarmung,