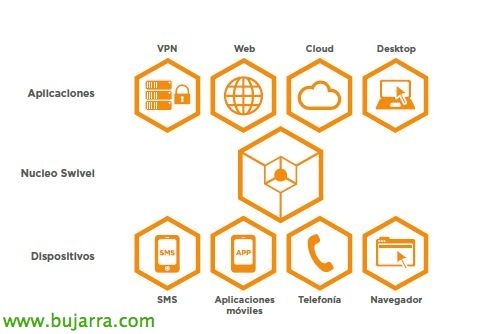

Authentification à deux facteurs dans Citrix avec PINsafe et NetScaler

Dans ce document, nous allons voir le déploiement de l’excellent produit PINsafe de Swivel Secure, où nous forcerons les utilisateurs qui travaillent contre notre plate-forme Citrix à avoir une double authentification et à se valider avec leur authentification Active Directory en plus de saisir un code OTC basé sur leur code PIN afin qu’ils ne puissent pas accéder à notre plate-forme avant un enregistreur de frappe et essayer de sécuriser les accès plus!!

Avant ce déploiement, nous devrons avoir l’appliance PINsafe déjà configurée dans notre environnement, Nous pouvons nous baser sur ces documents précédents où Nous avons déployé l’appliance Ou nous avons roulé Notre propre installation (oeil, que nous sommes fans de Microsoft, nous pouvons également le monter sur Windows! nous avons d’abord installé Apache Tomcat, Télécharger PINsafe et nous mettons le fichier 'pinsafe.war’ Dans le répertoire 'webapps'); en plus de le configurer initialement de manière basique. Nous allons maintenant continuer en configurant un serveur RADIUS sur l’appliance, nous allons autoriser l’accès au NS afin qu’il puisse être validé et nous allons effectuer toutes les autres configurations sur le NetScaler!

Accéder à l’appareil PINsafe, Nous allons “RAYON” > “Serveur”, et nous marquerons “Activé pour le serveur” À “OUI” pour activer le serveur RADIUS.

Subséquemment, dans “RAYON” > “NAS” nous devrons créer un nouveau NAS pour permettre l’accès au NetScaler, Ajouter un nom ou un identificateur, nous ajouterons également l’IP du code PIN (Netscaler IP) Et enfin, nous vous indiquerons un secret pour l’utiliser plus tard entre les deux appareils, “Appliquer”,

Pas mal, au sein de notre NetScaler, nous devrons créer un serveur et une politique d’authentification RADIUS que nous associerons plus tard à notre Access Gateway Enterprise. Pour ce faire,, dedans “Passerelle d’accès” > “Manifeste” > “Authentification” > “RAYON” > “Serveurs” > “Ajouter…”

Nous allons créer le serveur RADIUS sur lequel nous allons valider cette seconde authentification, nous indiquons un nom et spécifions l’adresse IP de l’appliance PINsafe en plus du secret que nous avons enregistré lors de la génération du NAS à l’intérieur de l’appliance. “Créer”,

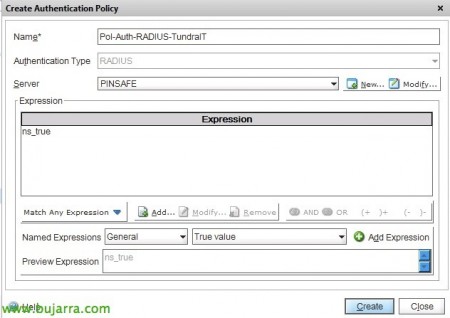

Nous définissons la politique à partir de laquelle l’appliquer “Manifeste” > “Ajouter…”,

Nous donnons un nom à la politique, nous avons ajouté le serveur RADIUS que nous venons de créer, et nous ajoutons l’expression « ns_true’ à 'Valeur réelle'.

Nous modifions notre serveur virtuel Access Gateway et nous devons ajouter la stratégie nouvellement créée en tant que, pour cela, dans “Authentification” > “Deuxième…” et nous ajouterons la politique pour qu’il attaque le PINsafe RADIUS. “D’ACCORD”.

Maintenant, nous allons continuer, tout d’abord, nous téléchargerons les fichiers pour modifier l’interface de notre CAG et être en mesure d’introduire les modifications, pour voir le bouton pour afficher l’image. Nous tiendrons compte du fait que nous aurons besoin d’un accès extérieur à l’organisation au serveur PINsafe, essentiellement lorsque nous utilisons des images à canal unique, comme l’image TURing, le PINpad, nous pouvons toujours tester en accédant à l’URL suivante: 'https://URL_PINSAFE_SERVER:8080/pinsafe/SCImage?username=testy'.

Puits, Nous téléchargeons les fichiers modèles, nous sélectionnerons ceux dont nous avons besoin en fonction de la version de notre CAGEE:- Pour CAGEE 8.x à 9.1 – ICI.

– Pour CAGEE 9.2 – ICI.

– Pour CAGEE 9.3 – ICI.

– Pour CAGEE 10.x – ICI.

Nous modifions le fichier “pinsafe.js” et modifiez le paramètre 'sURL'’ à l’URL correcte et publique de notre appareil PINsafe.

Nous allons préalablement faire une sauvegarde des fichiers de notre NetScaler, Nous accédons par mastic ou local à votre coquille’ et:

cd /netscaler/ns_gui/vpn

cp index.html index.html.bak

cd /netscaler/ns_gui/vpn/resources

mkdir bak

cp *.xml bak

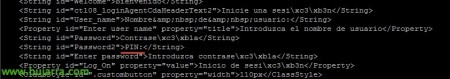

Ce qui suit, sera de modifier dans notre modèle de langage le code que nous voulons qu’il mette aux utilisateurs, au lieu de 'Mot de passe' 2:’ nous pourrions mettre 'OTC:’ ou « PIN »:’ pour rendre l’entrée plus intuitive pour nos utilisateurs, Nous accédons à '/netscaler/ns_gui/vpn/resources', Nous allons modifier notre fichier de langue, C’est suffisant pour que je modifie 'es.xml'.

Nous recherchons les entrées suivantes et mettons le texte qui nous intéresse:

<Chaîne id="Mot de passe">Mot de passe AD</Corde> <Chaîne id="Mot de passe2">OTC:</Corde>

Nous copions les fichiers nouvellement téléchargés (index.html et pinsafe.js) A'/NetScaler/ns_gui/VPN/’

Pour rendre les modifications permanentes dans le NetScaler afin qu’au redémarrage, les modifications ne soient pas perdues, Nous devons d’abord, Copiez les fichiers modifiés (index.html, pinsafe.js et dans mon cas, le es.xml) à un volume d’appareil non volatile, par exemple à /var; Ensuite, nous allons modifier '/nsconfig/rc.netscaler’ en ajoutant les commandes nécessaires pour qu’il puisse copier après son redémarrage!

Nous confirmons et voyons comment nous accédons au portail Access Gateway et nous avons le deuxième champ pour entrer le code OTC que nous générons à chaque fois en fonction de notre code PIN! Comme vous pouvez l’imaginer, c’est le début de l’amélioration de toute solution, bien sûr, nous pourrions envoyer le code par SMS, courrier, Application mobile PINsafe… Je vous rappelle que c’est un produit qui a le premier 5 Licences gratuites, pour l’essayer ou faire une démonstration d’environnements, et plus tard avec l’ajout de licences, plus d’utilisateurs entreront via PINsafe et la double authentification!!!

Si nous avons besoin de plus d’informations, Voici quelques documents officiels:- Swivel Secure PINsafe avec CAGEE 10.x

– Swivel Secure PINsafe avec CAGEE 9.x

– Swivel Secure PINsafe avec CAGEE 8.x