Verschlüsseln der Festplatte mit Bitlocker unter Windows 2008 o Windows Vista

Dies ist eine der neuen Funktionen, die uns Windows Server präsentiert 2008 auch unter Windows Vista verfügbar, die Möglichkeit, unsere Festplatte so zu verschlüsseln, dass es unmöglich ist, irgendeine Art von Daten zu entfernen, alles verschlüsselt. Wir können diesen Schlüssel auf einem USB-Gerät wie einem USB-Stick oder direkt auf einer Diskette speichern, ohne diese, Der Computer ist nicht in der Lage, den Datenträger neu zu starten oder zu entschlüsseln. Das Typische ist, wenn sie unseren Computer von einer LiveCD eines Tools booten, um Daten zu extrahieren oder das Windows-Passwort zu knacken. Es ist ideal, wenn Sie in die USA reisen und Ihr Laptop beim Zoll mitgenommen wird, er, Auch wenn sie Sie definitiv nach dem Passwort fragen oder… Sie nehmen den Gummihandschuh heraus ;), Aber im Prinzip handelt es sich um Informationen, auf die nicht zugegriffen werden kann, da sie verschlüsselt sind.

Optionales Verwenden eines vertrauenswürdigen Plattformmoduls (TPM) für mehr Datenschutz. Es kann aber auch auf Rechnern ohne kompatibles TPM-Modul verwendet werden, Hiermit, Es wird eine Volume-Verschlüsselung angeboten, aber nicht die zusätzliche Sicherheit der Integritätsvalidierung von Dateien vor dem Booten. Hör damit auf, Wir verwenden ein USB-Laufwerk oder einen Diskett, um die Identität des Benutzers beim Start zu validieren. Kurz gesagt:

Mit TPM haben wir zwei Möglichkeiten: Eins, Nur TPM: Es wäre für den Benutzer transparent und ändert den Anmeldemodus nicht. Aber, wenn TPM fehlt oder geändert wurde, BitLocker wechselt in den Wiederherstellungsmodus und verfügt über ein Kennwort oder einen Wiederherstellungsschlüssel, um wieder auf die Daten zuzugreifen. Und zwei, mit Startschlüssel: Der Benutzer benötigt einen Anmeldeschlüssel, um sich am Computer anzumelden. Dieser Schlüssel kann physisch sein (auf einem USB-Flash-Laufwerk mit einem lesbaren Schlüssel auf Ihrem Computer) oder persönlich (Ein Schlüsselsatz x der Benutzer).

Und ohne TPM: (Dies wird das Beispiel dieses Dokuments sein) Es wird durch sein USB-Flash-Laufwerk. Der Benutzer schließt ein USB-Laufwerk an den Computer an, bevor er es aktiviert, Der Schlüssel zum USB-Stick, schaltet die Ausrüstung frei.

Brunnen, Gestartet, So verschlüsseln Sie einen Datenträger mit BitLocket oder BitLocker Drive Encryption, Zuallererst, ist, dass wir die Festplatte partitionieren müssen, BEVOR wir das Betriebssystem installieren, da zwei Partitionen auf der Festplatte notwendig sind. Die erste Partition (System-Lautstärke), die Anmeldeinformationen in einem unverschlüsselten Bereich hat. Die zweite Partition (Lautstärke des Betriebssystems) Es ist verschlüsselt und enthält Benutzer- und Betriebssystemdaten, die verschlüsselt werden sollen. Wir müssen also diese Partitionen erstellen, bevor wir Windows Server installieren 2008 o Windows Vista.

Schalten Sie den Computer ein und legen Sie die Windows-CD ein, Wir starten den Installationsassistenten darin, “Folgende”,

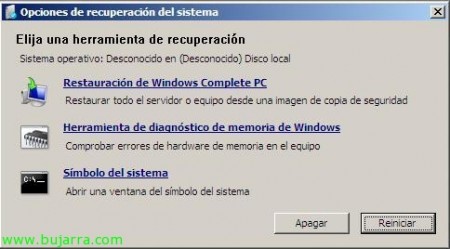

Anklicken “Reparieren Sie das Gerät”,

“Folgende”,

Gedrückt “Eingabeaufforderung” da wir von der Befehlszeile aus beide Partitionen erstellen werden.

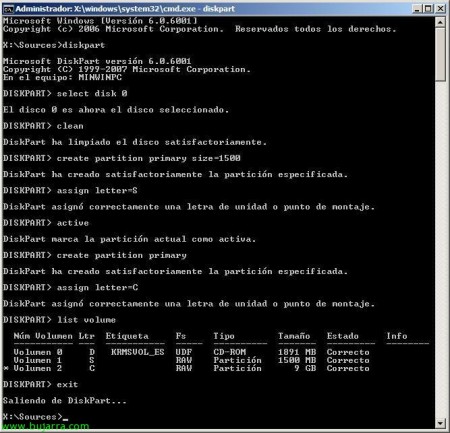

Nicht schlecht, Wir müssen die beiden Partitionen erstellen, der erste mit einem Minimum von 1,5 GB und der zweite mit dem restlichen Speicherplatz auf unserer Festplatte, da es dort sein wird, wo Windows installiert ist und wir unsere Daten verschlüsselt haben. Über die DOS-Konsole, Laufen “Diskpart” , um das Microsoft-Partitionierungsprogramm aufzurufen. Wählen Sie unsere Festplatte zum Partitionieren aus, Wenn wir nur einen haben, Schreiben “Datenträger 0 auswählen” > “sauber” > “Partition erstellen Primäre Größe = 1500” > “Buchstabe zuweisen=S” > “aktiv” > “Erstellen einer primären Partition” > “Buchstabe zuweisen=C” > “Listen-Volumen”. Hiermit, Wir erstellen eine Partition mit 1,5 GB, die von BitLocker benötigt wird, und erstellen eine C-Partition: wo wir Windows installieren werden, Wir haben es überprüft und sind herausgekommen mit “Ausgang” des DiskParts,

Was wir jetzt tun müssen, ist, beide Partitionen mit dem NTFS-Format zu formatieren, hierfür:

“Format C: /y /q /fs:NTFS (Englisch)” und “Format S: /y /q /fs:NTFS (Englisch)”

Wir kamen aus DOS heraus mit “Ausgang”,

Auge, Jetzt müssen wir die Systemwiederherstellungsoptionen verlassen, indem wir auf das klicken “X” des Fensters, um mit der Installation des S.O. fortfahren zu 😉 können..

Wir folgen dem normalen Assistenten, um unsere Geräte zu installieren, Also klicken wir auf “Jetzt installieren”,

Die Partitionen, die wir aus Diskpart erstellt haben, werden herauskommen und wir wählen die große Partition aus, auf der wir Windows installieren 2008 o Windows Vista, “Folgende” und wir fahren mit dem gesamten Windows-Installationsassistenten fort, Sobald wir mit der Installation fertig sind, werden wir mit dem Dokument fortfahren.

Okay, sobald Windows installiert ist, Lassen Sie uns BitLocker aktivieren, aber vorher, Wir müssen es installieren, da es sich um eine neue Funktion von Windows handelt, Wir öffnen die “Server-Administrator” und wir werden “Charaktereigenschaften” > “Hinzufügen von Funktionen”,

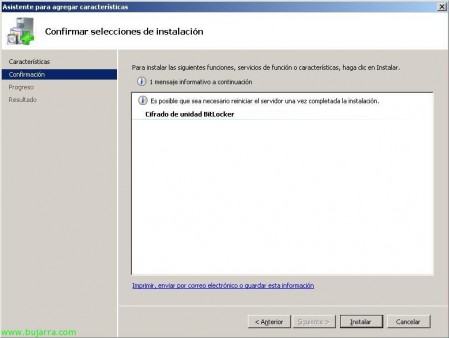

Markieren “BitLocker-Laufwerkverschlüsselung” & “Folgende”,

OKAY, Anklicken “Installieren” um es zu installieren…

…

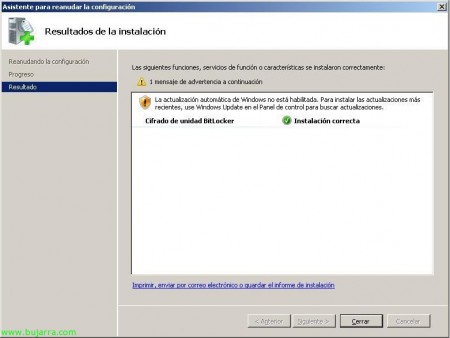

Nicht schlecht, Wir müssen den Computer neu starten, damit das, was wir gerade installiert haben, wirksam wird, Also klicken wir auf “Schließen”,

Und wir starten jetzt neu oder wann immer wir können,

Nach dem Neustart, Der BitLocker-Installations-Assistent wird angezeigt und bestätigt, dass die Installation zufriedenstellend war. “Schließen”,

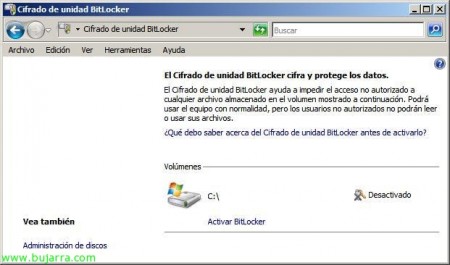

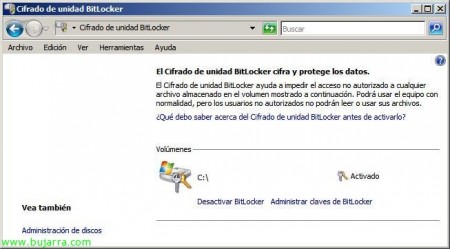

Brunnen, Jetzt muss es nur noch aktiviert werden, hierfür, Wir gehen zum “Panel de Control” und da werden wir ihn haben “Sicherheit”, Anklicken “BitLocker-Laufwerkverschlüsselung”,

Es sagt uns, dass unser Computer keinen Mikrochip hat, der TPM unterstützt, Wir haben also keine andere Wahl, als die Schlüsselverschlüsselung auf einem USB-Gerät oder einer Diskette zu verwenden. Ähm.

Brunnen, Wir werden zulassen, dass BitLocker ohne den TPM-kompatiblen Chip verwendet wird, Wir können dies zum Beispiel tun, indem wir die lokale Richtlinie des Computers bearbeiten, hierfür: “Anfang” > “Ausführen” > “gpedit.msc” & “Annehmen”.

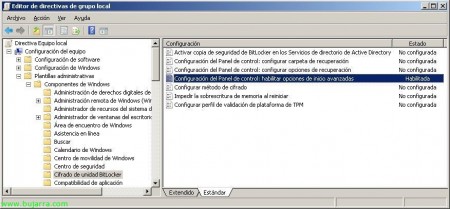

Wir werden “Einrichtung der Ausrüstung” > “Administrative Vorlagen” > “Windows-Komponenten” > “BitLocker-Laufwerkverschlüsselung”. Und wir haben die Richtlinie geändert “Konfigurieren der Systemsteuerung: Aktivieren erweiterter Startoptionen”.

Wir ermöglichen und markieren es “Zulassen von BitLocker ohne unterstütztes TPM”, sowie in “TPM-Startschlüsseloption konfigurieren” und “Konfigurieren der TPM-Start-PIN-Option” An “Dem Benutzer erlauben, zu erstellen oder zu überspringen” ob wir interessiert sind oder nicht. Natürlich, dieses GPO, das wir bearbeiten, Es kann auch auf Active Directory-Ebene für alle Computer in unserem Netzwerk geändert werden.

Einmal geändert, Wir schließen die MMCs und aktualisieren die Richtlinien mit “gpupdate /force”,

Sobald es fertig ist, Wenn wir auf die “Panel de Control” > “BitLocker-Laufwerkverschlüsselung” Wir werden BitLocker bereits haben können, wenn wir es von “Aktivieren von BitLocker”,

Wir klickten auf “Fahren Sie mit der BitLocker-Laufwerkverschlüsselung fort”,

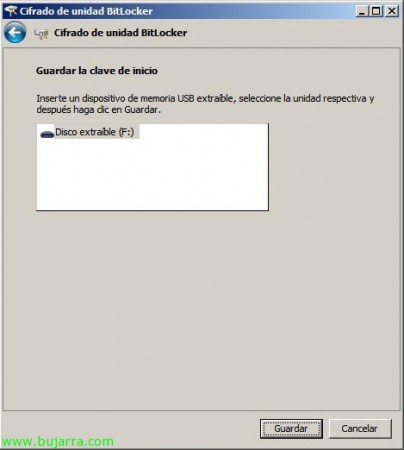

Wir speichern den Startschlüssel auf einem USB-Gerät, indem wir wählen “USB-Boot-Schlüssel bei jedem Start erforderlich”,

Wir stecken einen austauschbaren USB-Speicher in den Computer und drücken weiter “Retten”,

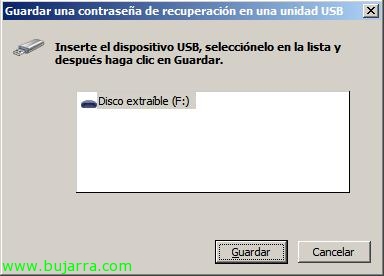

Abgesehen davon, Wir können das Wiederherstellungspasswort auf demselben USB-Gerät speichern, in einem Netzwerkordner oder drucken Sie es direkt aus, Dies ist für den Fall, dass wir den Start des Computers blockieren. In meinem Fall werde ich ein Tor schießen “Speichern des Passworts auf einem USB-Laufwerk”,

IDEM als zuvor, Einführung des Pendrive & “Retten”,

Nach dem Speichern klicken Sie auf “Folgende”,

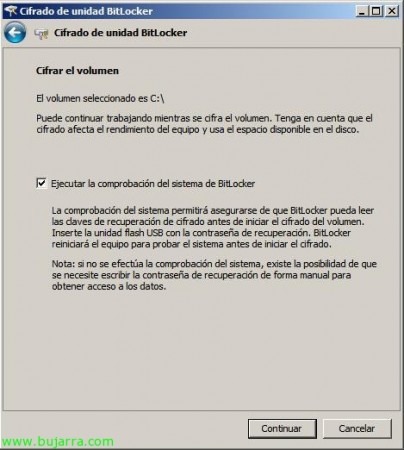

Und wir konnten bereits das Volume oder die Partition unserer Festplatte verschlüsseln, Markierung “Ausführen der BitLocker-Systemprüfung” & “Fortsetzen”. In meinem Fall werde ich es nicht über die GUI tun, da wir übrigens die von DOS verfügbaren Befehle sehen.

In diesem Fall, um das Passwort anstelle eines USB-Geräts zu speichern, um es auf einer Diskette zu speichern, Mit diesem Skript werden wir also die Verschlüsselung unserer Festplatte aktivieren und starten, indem wir den Schlüssel auf einer Diskette speichern. “cscript C:WindowsSystem32manage-bde.wsf -auf C: -Harte Antwort -sk a:” (-on zeigt die zu verschlüsselnde Einheit an; -RP weist Sie an, eine numerische Taste und -sk zu verwenden, um das Ziel des Schlüssels anzugeben),

Sobald der Befehl ausgeführt ist, haben wir den Schlüssel auf der Diskette, Jetzt sollten wir uns das Wiederherstellungspasswort notieren (diejenige, die uns zeigt) für den Fall, dass es notwendig ist, den Startschlüssel zu verlieren. Wir müssen den Computer neu starten, um den Hardwaretest durchzuführen,

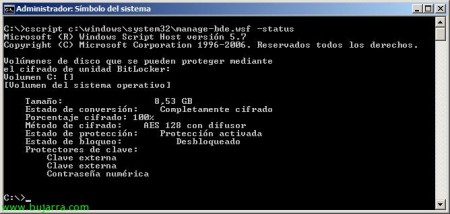

Nach dem Neustart des Computers, Wenn wir das Skript ausführen: “cscript C:WindowsSystem32manage-bde.wsf -status” Wir werden in der Lage sein, den Status der BitLocker-Verschlüsselung zu überprüfen, In diesem Fall sehen wir, dass die Festplatte noch nicht verschlüsselt ist, Das gilt für die 47%, Wir geben ihm Zeit, um fertig zu werden…

Okay, fertig, AES 128bit verschlüsselt meine Festplatte!

Wir können es auch über den Festplattenmanager überprüfen, wird darauf hinweisen, dass es “BitLocker-Verschlüsselung”,

Und wir können BitLocker auch jederzeit deaktivieren, wenn wir daran interessiert sind, vom “Panel de Control” oder über die Befehlszeile: “cscript C:WindowsSystem32manage-bde.wsf -protectors -disable C:”

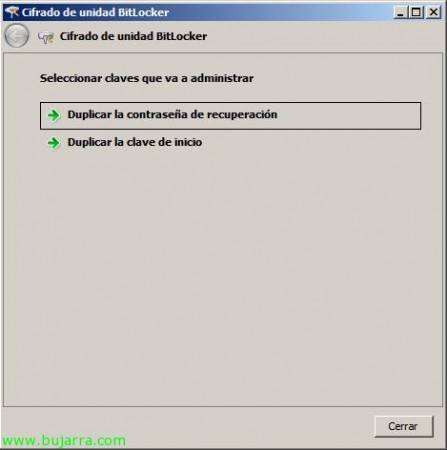

Oder wir können beide Schlüssel duplizieren, das Wiederherstellungskennwort oder den Systemstartschlüssel.

Brunnen, Sobald die Festplatte verschlüsselt ist, Wenn es bootet, können wir überprüfen, wie es uns nach dem Startschlüssel fragt, den wir haben werden, oder auf einem USB-Gerät oder auf einer Diskette, Wir fügen es ein und das war's, Wir werden in der Lage sein, mit der.

Okay,

Wenn wir uns eine Linux-Distribution ansehen, NTFS-Partitionen werden nicht mehr automatisch gemountet, da sie für sie nicht lesbar sind,

Oder wenn wir versuchen, sie manuell zusammenzubauen, Wir werden sehen, wie es scheitert (Im Beispiel können Sie sehen, wie Sie Festplatte D mounten: Richtig, aber das C: Nein, da es verschlüsselt ist).

Dieses Verfahren wird in einer VM-Umgebung vollständig unterstützt, Wenn wir die virtuelle Festplatte einer virtuellen Maschine verschlüsseln möchten, ob in VMware- oder XenServer- oder Hyper-V-Umgebungen.

Empfohlene Beiträge

Beitrag hat kein Beitragsbild

Beitrag hat kein Beitragsbild