Erstellen Sie ein VPN zwischen zwei Fortigates mit IPSEC

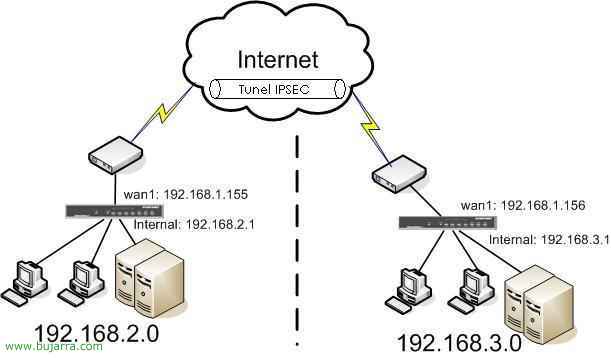

In diesem Verfahren wird erläutert, wie Sie zwei separate Netzwerke mit einem VPN zwischen zwei Fortigate verbinden. Das Beispiel basiert auf der folgenden Abbildung:

Wir haben ein Netzwerk 192.168.2.0/255.255.255.0 wobei die Firewall die 192.168.2.1 und ein Netzwerk-PC ist die 192.168.2.2; Wir haben ein weiteres Netzwerk mit der 192.168.3.0/255.255.255.0 wobei die Firewall die 192.168.3.1 und ein Netzwerk-PC ist die 192.168.3.2. Und dazwischen haben wir das Internet. Was wir wollen, ist, dass sich die beiden Netzwerke gegenseitig sehen und mit einem VPN schnell und sicher auf die Ressourcen beider Netzwerke zugreifen können. Auge, Wir sehen, dass die IPs der WANs 192.168.1.X sind, sind für dieses Beispiel, Wir sehen, dass es sich um private IPs handelt, wir müssen davon ausgehen, dass es sich um öffentliche IPs handelt.

Erste, Wir verbinden uns mit einem von ihnen, zum 192.168.3.1 Zum Beispiel. Gehen wir in das Menü auf der linken Seite “VPN” > “IPSEC (IPSEC)” und wir haben die erste Phase aus “Phase 1 erstellen”.

Wir geben Ihnen einen Namen, in “Name”, Zum Beispiel vpn_1. In “Entferntes Gateway” Es wird mit dem Fortigate-Ziel verbunden, das eine Verbindung herstellt, zu Ihrer öffentlichen IP, in meinem Fall ist es eine feste IP, Er verwies auf die öffentliche IP der anderen Delegation. In “Lokale Schnittstelle” Wir setzen ein, aus welchem es herauskommen wird, normalerweise “wan1”, Wir ändern die Art der Authentifizierung, Stellen “Vorinstallierter Schlüssel” und ein Schlüssel, den wir dann in den anderen stecken müssen, befestigt dasselbe. Anklicken “Fortgeschritten…” Um mehr Optionen zu sehen. Wir modifizieren die “DH-Gruppe” und wir haben nur getroffen 1 und 2. Wir klicken auf OK, Das genügt uns.

Jetzt müssen wir eine Phase erstellen 2, seit “Phase 2 erstellen”.

Wir geben Ihnen einen Namen, In diesem Fall “tunel_vpn_1” und in “Phase 1” Wir weisen Sie auf das hin, das wir gerade erstellt haben “vpn_1”, Anklicken “Fortgeschritten…” , um weitere Optionen anzuzeigen und die “DH-Gruppe” An 2. Und wir ermöglichen die “Automatisch am Leben bleiben” damit die Verbindung nicht abbricht und immer verbunden bleibt. “OKAY”.

Wir müssen die Adressen der Netzwerke in “Firewall” > “Adresse”, seit “Neu erstellen”

Und in Adressname geben wir zuerst das eine Netzwerk und dann das andere an, In meinem Fall jetzt “IP3-Netzwerk” und im Typ gebe ich an, dass es sich um ein Subnetz handelt, in “Subnetz / IP-Bereich” Ich sage ihm, welchen Rang er hat, In meinem Fall 192.168.3.0/255.255.255.0. Gedrückt “OKAY”.

Wir sehen, dass er es richtig für uns erstellt hat und nun erstellen wir das andere Netzwerk, In meinem Fall ist die 192.168.2.0 seit “Neu erstellen”

Ich gebe ihm einen Namen “IP2-Netzwerk” in meinem Fall und ich gebe das Subnetz dieses LAN an, 192.168.2.0/255.255.255.0. “OKAY”

Jetzt einfach, Wir müssen eine Regel in der Firewall erstellen, um Zugriff auf das VPN zu gewähren. Also von “Firewall” > “Politik” > “Neu erstellen”

In “Quelle” > “Schnittstelle” Anzeigen “Intern” (Das heißt, von welchem Netzwerk aus Sie auf welches und wo zugreifen werden. Aus dem Netzwerk heraus 3, Wir gehen online 2 Von der wan1). In “Bestimmungsort” “wan1” und “Name der Adresse” Wir setzen ein, welche, In meinem Fall “IP2-Netzwerk”. “Zeitplan” in “Immer” und alle Dienstleistungen “JEGLICHE”; In die Tat müssen wir “IPSEC (IPSEC)” und in “VPN-Tunnel” Der VPN-Tunnel “vpn_1”, Wir akzeptieren sowohl die Ein- als auch die Ausfahrt des Verkehrs durch Wählen “Eingehenden Datenverkehr zulassen” und “Ausgehenden Datenverkehr zulassen”. “OKAY”

Nun, diese Regel, da es sich um ein VPN handelt, müssen wir an die erste Stelle setzen., Also setzen wir es an die erste Stelle oder so hoch wie möglich. “OKAY”. Wir sind bereits fertig mit dem Fortigate des Netzwerks 192.168.3.0, Jetzt müssen wir das VPN in der anderen Firewall fast genauso konfigurieren.

Kommen wir also zur Netzwerk-Firewall 192.168.2.0 und wir fangen an, es auf die gleiche Weise zu konfigurieren. Wir verbinden uns damit 192.168.2.1. Gehen wir in das Menü auf der linken Seite “VPN” > “IPSEC (IPSEC)” und wir haben die erste Phase aus “Phase 1 erstellen”.

Wir geben Ihnen einen Namen, in “Name”, Zum Beispiel vpn_1. In “Entferntes Gateway” Es wird mit dem Fortigate-Ziel verbunden, das eine Verbindung herstellt, zu Ihrer öffentlichen IP, in meinem Fall ist es eine feste IP, Er verwies auf die öffentliche IP der anderen Delegation. In “Lokale Schnittstelle” Wir setzen ein, aus welchem es herauskommen wird, normalerweise “wan1”, Wir ändern die Art der Authentifizierung, Stellen “Vorinstallierter Schlüssel” und ein Schlüssel, den wir dann in den anderen stecken müssen, befestigt dasselbe. Anklicken “Fortgeschritten…” Um mehr Optionen zu sehen. Wir modifizieren die “DH-Gruppe” und wir haben nur getroffen 1 und 2. Wir klicken auf OK, Das genügt uns. Wir sehen, dass wir in diesem Fall die andere Remote Gateway-IP eingeben und das gleiche Passwort eingeben müssen, das wir zuvor verwendet haben.

Jetzt müssen wir eine Phase erstellen 2, seit “Phase 2 erstellen”.

Wir geben Ihnen einen Namen, In diesem Fall “tunel_vpn_1” und in “Phase 1” Wir weisen Sie auf das hin, das wir gerade erstellt haben “vpn_1”, Anklicken “Fortgeschritten…” , um weitere Optionen anzuzeigen und die “DH-Gruppe” An 2. Und wir ermöglichen die “Automatisch am Leben bleiben” damit die Verbindung nicht abbricht und immer verbunden bleibt. “OKAY”.

Wir müssen die Adressen der Netzwerke in “Firewall” > “Adresse”, seit “Neu erstellen”

Und in Adressname geben wir zuerst das eine Netzwerk und dann das andere an, In meinem Fall jetzt “IP3-Netzwerk” und im Typ gebe ich an, dass es sich um ein Subnetz handelt, in “Subnetz / IP-Bereich” Ich sage ihm, welchen Rang er hat, In meinem Fall 192.168.3.0/255.255.255.0. Gedrückt “OKAY”.

Wir sehen, dass er es richtig für uns erstellt hat und nun erstellen wir das andere Netzwerk, In meinem Fall ist die 192.168.2.0 seit “Neu erstellen”

Ich gebe ihm einen Namen “IP2-Netzwerk” in meinem Fall und ich gebe das Subnetz dieses LAN an, 192.168.2.0/255.255.255.0. “OKAY”

Jetzt einfach, Wir müssen eine Regel in der Firewall erstellen, um Zugriff auf das VPN zu gewähren. Also von “Firewall” > “Politik” > “Neu erstellen”

In “Quelle” > “Schnittstelle” Anzeigen “Intern” (Das heißt, von welchem Netzwerk aus Sie auf welches und wo zugreifen werden. Aus dem internen Netzwerk 2, Wir gehen online 3 Von der wan1). In “Bestimmungsort” “wan1” und “Name der Adresse” Wir setzen ein, welche, In meinem Fall “IP3-Netzwerk”. “Zeitplan” in “Immer” und alle Dienstleistungen “JEGLICHE”; In die Tat müssen wir “IPSEC (IPSEC)” und in “VPN-Tunnel” Der VPN-Tunnel “vpn_1”, Wir akzeptieren sowohl die Ein- als auch die Ausfahrt des Verkehrs durch Wählen “Eingehenden Datenverkehr zulassen” und “Ausgehenden Datenverkehr zulassen”. “OKAY”

Nun, diese Regel, da es sich um ein VPN handelt, müssen wir an die erste Stelle setzen., Also setzen wir es an die erste Stelle oder so hoch wie möglich. “OKAY”. Wir sind mit beiden Fortigates fertig. (192.168.2.0 und 192.168.3.0).

Jetzt einfach, Wir müssen Firewalls zwingen, sich zu verbinden, also von einem von ihnen, Wir werden “VPN” > “IPSEC (IPSEC)” > “Monitor” und wir heben die Verbindung von der “Pfeil”.

Und wir sehen, dass die Verbindung bereits besteht.

Jetzt einfach von einem Netzwerk-PC aus, Wir können es mit einem Tracert überprüfen und sehen, was der Verkehr wirklich kommt und wohin er geht. Alles funktioniert!!!