Installieren und Konfigurieren von Microsoft Forefront Protection 2010 für Exchange Server

Microsoft Forefront Protection 2010 für Exchange Server (FPE) ist der perimeter-schutzserver für eine Microsoft Exchange-Organisation 2010, wo wir die gesamte Blockierung von eingehenden E-Mails verwalten können, um unerwünschte E-Mails basierend auf den von uns festgelegten Bedingungen abzulehnen (Anti SPAM), da es uns zur Verfügung stellt 5 Anti-Viren-Definitionengine von verschiedenen Herstellern! verhindern wir auch Malware, wir haben die Möglichkeit einer umfangreichen Konfiguration über ein einfach zu verwaltendes Konsoleninterface, außerdem haben wir einen Berichtbereich, der ebenfalls sehr ansprechend ist. Und es besteht die Möglichkeit der Verwaltung mit PowerShell, Natürlich! Dieser Server sollte der sein, der die externe E-Mail empfängt und an unsere Organisation sendet., Idealerweise installieren wir es auf dem Server, der in der DMZ vollständig von unserer Organisation isoliert ist, und auf dem Server mit der Funktion des Edge Transport.

Wir beginnen mit der Installation!

Markieren “Ich akzeptiere die Bedingungen des Lizenzvertrags und die Datenschutzerklärung” & “Folgende”,

Wenn wir bereits den Server mit der Rolle des Exchange Edge Transport installiert haben, wird dieser Server uns auffordern, den Dienst neu zu starten “Transport von Microsoft Exchange”, also, wenn wir die Produktionsumgebung nicht beeinträchtigen wollen, werden wir es vor der Installation des Edge Transport installieren. “Folgende”,

Wir wählen die Ordner aus, in denen wir das Programm installieren werden; standardmäßig wird der Programmordner '%ProgramFiles%Microsoft Forefront Protection for Exchange Server' sein.’ y la carpeta de datos ‘%ProgramFiles%Microsoft Forefront Protection for Exchange ServerData’. “Folgende”,

Si tenemos un proxy lo configuramos, “Folgende”,

Entendiendo que querremos usar Frontend Protection 2010 para bloquear correo no deseado así como SPAM, Wir werden markieren “Habilitar la protección contra correo no deseado ahora”. “Folgende”,

Markieren “Usar Microsoft Update al buscar actualizaciones”, “Folgende”,

“Folgende”,

Una vez configurado el asistente de Microsoft Forefront pulsamos en “Folgende” para que comience la instalación,

…

… esperamos unos minutos mientras instala, configura…

Fertig! ya tenemos Microsoft Forefront Protection 2010 for Exchange Server instalado!

Okay, ahora instalará Microsoft Forefront Online Protection para Exchange, que es el servicio de filtrado de correo electrónico que se puede usar con Microsoft Forefront Protection 2010 para Exchange Server. Forefront Online filtra el tráfico de correo electrónico entrante antes de que llegue a entrar en nuestra organización. Forefront Online recibe el tráfico del correo entrante, lo filtra para comprobar el correo no deseado, Virus, aplica filtros de correo no deseado ‘personalizados’ y finalmente reenvía el correo (para detecciones adicionales y/o posterior entrega).

Los filtros de correo no deseado ‘personalizados’ que nos da Forefront Online son:

– Permitir/bloquear direcciones IP.

– Permitir/bloquear dominios de remitentes.

– Permitir/bloquear direcciones de remitentes.

– Permitir/bloquear direcciones de destinatarios.

Aceptamos el contrato “Ich akzeptiere die Bedingungen des Lizenzvertrags und die Datenschutzerklärung” & “Folgende”,

La instalación nos creará la carpeta del programa en ‘%ProgramFiles%Microsoft Forefront Online Protection for Exchange Gateway’ y la carpeta de datos en ‘%ProgramFiles%Microsoft Forefront Online Protection for Exchange GatewayData’, “Folgende”,

… Wir warten, während es installiert ist…

Fertig, por fín tenemos la instalación completa. “Ende”,

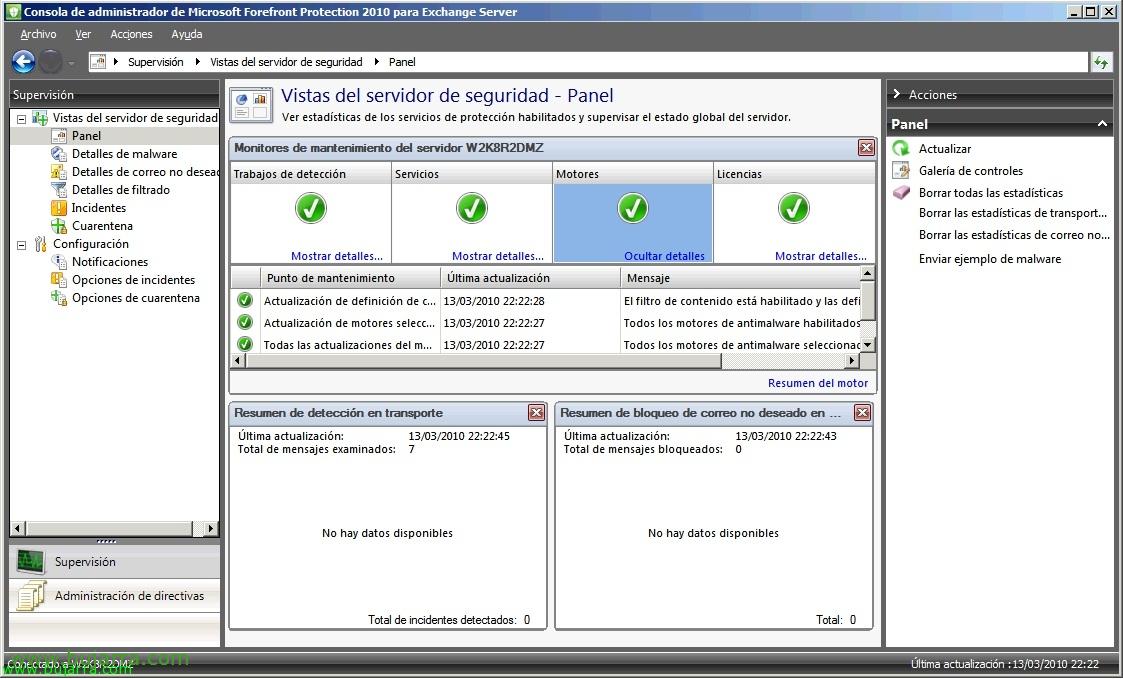

Ya podremos abrir la ‘Consola de administración de Microsoft Forefront Protection 2010 para Exchange Server’.

In “Administración de directivas” > “Antimalware” > “Transporte perimetral” tenemos la configuración sobre si queremos o no detectar antivirus o antispyware. Además de configurar los motores con los que queremos que nos analice, así como las acciones de detección que queremos que tenga al encontrar un virus o un spyware (Lösche sie, indem du die infizierte Datei durch einen Text ersetzt, Quarantäne senden, nichts…) und weitere zusätzliche Optionen.

In “Administración de directivas” > “Schutz vor Junk-E-Mails” > “Konfigurieren”, wir haben die Möglichkeit, zu aktivieren/deaktivieren und zu konfigurieren:

– Verbindungsfilterung: Untersucht die IP-Adresse des ursprünglichen Absenders. FPE hat konfigurierbare Listen von gesperrten und erlaubten statischen IP-Adressen, und eine Liste von dynamischen DNS, die Microsoft pflegt und die bis zum 90% von Junk-E-Mails filtern kann (DNSBL…). Mehr Info.

– Absenderfilterung: Untersucht die Informationen der SMTP-Absender. Ermöglicht Administratoren, die erlaubten und blockierten Absender nach Domains und E-Mail-Adressen zu konfigurieren. Mehr Info.

– Filtern von Absender-IDs. von Absendern: Verwenden Sie einen Rahmen von Absender-IDs, um zu überprüfen, dass der Absender nicht die Identität eines anderen vortäuscht oder Phishing ist. Mehr Info.

– Filtern von Empfängern: Es kann so konfiguriert werden, dass E-Mails an bestimmte Empfänger der Organisation erlaubt oder blockiert werden. Außerdem, durch Abfragen des Active Directory-Domänenservice, um zu überprüfen, ob der Empfänger in diesem Dienst des Unternehmens existiert. Mehr Info.

– Inhaltsfilterung: Überprüft den Inhalt der Nachricht, einschließlich der Betreffzeile und des Nachrichtenkörpers. Usa un motor de protección contra correo no deseado de terceros para detectar el correo no deseado en todos los mensajes de correo electrónico. Mehr Info.

– Filtrado de retrodifusión: Una tecnología nueva que permite a los administradores evitar que los informes de no entrega (NDR) falsos que se generan en direcciones de remitente falsas entren en el entorno. Mehr Info.

In “Protección en línea” > “Konfigurieren” podremos configurar Forefront Online Protection para Exchange (FOPE) como filtro de transmisión de correo, necesitaremos regístrarnos en FOPE y crear una cuenta (HTTP (Englisch)://go.microsoft.com/fwlink/?LinkId=128194).

In “Globale Einstellungen” > “Opciones de detección” podremos deshabilitar en un momento puntual el análisis dejando que pase todo o sólo el de cierto tráfico.

In “Globale Einstellungen” > “Opciones del motor” podremos actualizar los motores (las firmas) de forma manual o indicar que tenemos o queremos ser un servidor de redistribución de actualizaciones (para recibir y distribuir actualizaciones en los servidores).

In “Globale Einstellungen” > “Erweiterte Optionen” Wir haben:

– Examenes: Donde definiremos las acciones cuando tengamos un error de motor, la extensión para reemplazar adjuntos eliminados, uso de búsqueda inversa de DNS, uso de cuarentena si tenemos un archivo comprimido dañado (cuando vengan partidos)…

– Criterios de eliminación: Cuando eliminaremos un archivo o un mensaje.

– Niveles de umbral: Donde configuramos los umbrales de infecciones máximas por archivo, tamaño del archivo comprimido/contenedor, máxima profundidad al analizar (en ficheros comprimidos y/o anidados).

– Configuración de tipos de archivos especiales: Para tratar los archivos especiales rar o zip como archivos dañados.

– Opciones de registro: Habilitaremos el registro/logs y sus opciones a ciertas características.

– Administración inteligente de motores: Aquí podremos indicar que no utilicemos un motor en concreto o modificar su actualización, Vorgabe, deberemos dejar todo en automático.

In “Aufsicht” > “Vistas del servidor de seguridad” > “Gremium” tenemos un resumen del estado de todos los servicios, si tenemos actualizados los motores, las definiciones, mensajes examinados, mensajes bloqueados. Además de testear un malware.

In “Aufsicht” > “Vistas del servidor de seguridad” > “Detalles de malware” tenemos las estadisticas de detección de malware.

In “Aufsicht” > “Vistas del servidor de seguridad” > “Detalles de correo no deseado”, diferentes estadisticas de filtro de correo SPAM,

In “Aufsicht” > “Vistas del servidor de seguridad” > “Detalles de filtrado” estadisticas de filtros por archivo, palabra…

In “Aufsicht” > “Vistas del servidor de seguridad” > “Incidentes” podemos comprobar todo lo que ha sucedido en la detección mediante filtros.

In “Aufsicht” > “Vistas del servidor de seguridad” > “Quarantäne” veremos los elementos que tendremos en cuarentena, podremos eliminarlos, guardarlos o entregarlos; además de configurar las opciones de cuarentena.