Installation et configuration de Microsoft Forefront TMG pour un accès sécurisé à OWA

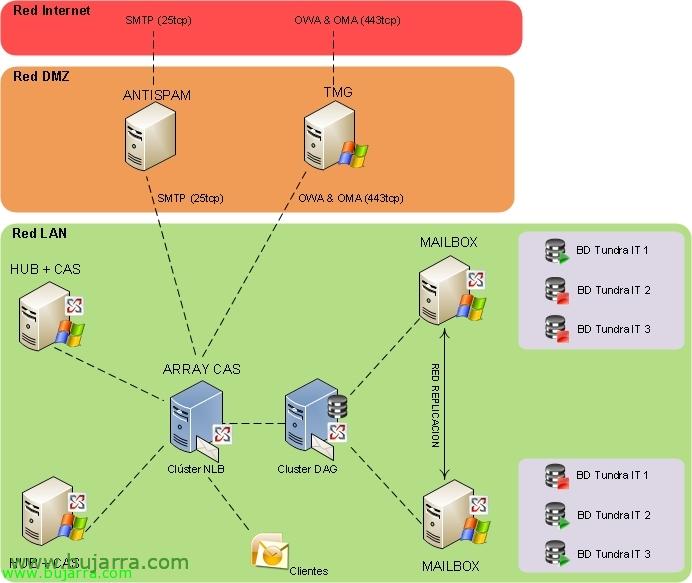

Dans ce document, nous allons examiner l’une des installations les plus courantes lors du déploiement d’une installation Microsoft Exchange Server 2010 e assurer votre connectivité de l’extérieur grâce à l’accès OWA (ou les services nécessaires) via un hôte TMG sur le réseau DMZ. Nous effectuerons l’installation de Microsoft Forefront TMG (Passerelle de gestion des menaces) Un ancien serveur ISA sur un ordinateur DMZ qui sera uniquement connecté via HTTPS à partir d’Internet, et le serveur se connectera uniquement au serveur Exchange avec le rôle HUB (ou CAS).

Dans ce document, nous allons voir une situation typique, nous avons déjà une DMZ et nous allons y introduire un hôte sur lequel nous installerons Microsoft Forefront Threat Management Gateway 2010 Avec une jambe Ethernet dans laquelle les requêtes arriveront de l’extérieur (Réseau Internet) Et il se déplacera à l’intérieur (LAN). Ce document permettra les connexions OWA (Outlook Web App) de l’extérieur et nous les redirigerons vers le tableau que nous avons des serveurs d’accès au client (CAS Low Array NLB), si nous n’avons pas de cluster de ce type, nous le transmettrons à notre serveur Exchange avec le rôle d’accès client.

Installation de Microsoft Forefront TMG 2010,

Nous avons une équipe prête à la DMZ, auquel nous avons simplement installé Windows et défini un nom d’ordinateur, Adresse IP de la plage DMZ (sans configurer les DNS, Pas même pour mettre le contrôle, avec les entrées dans les 'hôtes’ Correspondant…). Présentation du DVD Microsoft Forefront Threat Management Gateway 2010 et dans l’auteurun nous sélectionnons “Exécuter l’outil de préparation”

Un assistant commencera à préparer l’équipement local avec toutes les exigences nécessaires et à l’installer pour nous, “Suivant”,

“J’accepte les termes de la licence” & “Suivant”

Nous marquons la première option “Forefront TMG Services et administration” & “Suivant”,

… Cela dit, nous attendons quelques minutes pendant qu’il installe et configure les fonctionnalités nécessaires…

Choisir “Lancement de l’assistant d’installation de Forefront TMG” & “Fin”,

Et l’assistant d’installation de TMG commencerait, “Suivant”,

“J’accepte les termes du contrat de licence” & “Suivant”,

Nous indiquons les données nécessaires, ainsi que le numéro de série, “Suivant”,

Sélectionnez le chemin d’installation (par défaut %ProgramFiles%Passerelle de gestion des menaces Microsoft Forefront), “Suivant”,

Nous indiquerons à ce moment-là quelle plage d’adresses IP appartient au « réseau interne », Pressé “Ajouter…”

On ajoute ce qui nous intéresse, ou l’adaptateur dédié ou la plage IP de la DMZ, pour cela “Ajouter un intervalle…”,

Nous indiquons la portée de la DMZ, De l’IP initiale à l’IP finale, “Accepter”,

“Accepter”,

“Suivant”,

Nous devons tenir compte du fait que les services spécifiés seront redémarrés (au cas où nous les utiliserions en production),

Et prêt à commencer l’installation!

… Nous avons attendu longtemps…

Et nous aurons déjà installé le nouvel ISA! Nous gardons l’option cochée “Démarrez l’administration de Forefront TMG à la fermeture de l’assistant” & “Fin”,

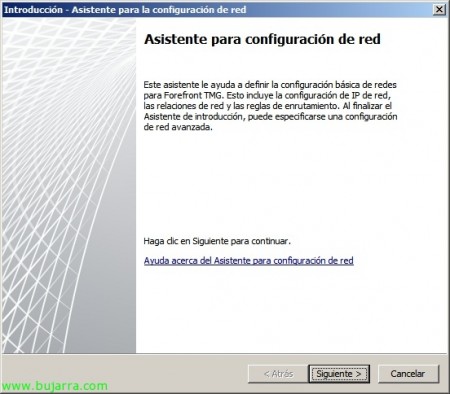

Dans l’assistant de mise en route, nous allons d’abord configurer les options réseau de notre ordinateur, Cliquez sur “Configurer les options réseau”,

“Suivant”,

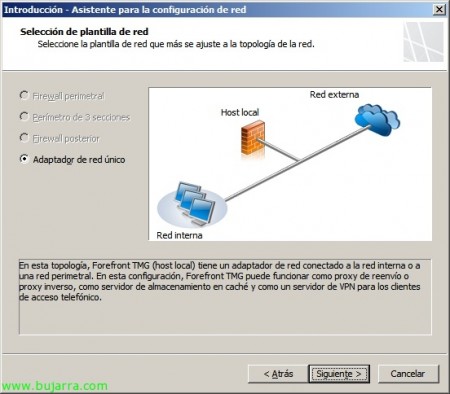

Dans ma situation actuelle, j’ai une jambe en filet, donc je ne peux que sélectionner “Adaptateur réseau unique”, Les autres options seraient d’être utilisés dans des situations différentes ou à d’autres fins, dans mon cas, je vais simplement effectuer le transfert en toute sécurité des connexions externes vers l’intérieur pour utiliser OWA, Outlook n’importe où… “Suivant”,

Il nous montrera l’adaptateur réseau de l’ordinateur avec sa configuration réseau, Nous vérifions qu’il est correct “Suivant”,

Prêt, Nous confirmons avec “Fin”,

D’accord, “Configurer les options système”

Petit assistant pour modifier si nous le jugeons nécessaire certaines options de serveur,

Nous vérifions que tout est correct & “Suivant”,

“Fin”,

Enfin, nous terminons avec l’assistant “Définir les options de déploiement”,

“Suivant”,

Il faut indiquer “Utiliser le service Microsoft Update pour rechercher des mises à jour” pour maintenir le TMG Forefront à jour, “Suivant”,

Nous configurons les problèmes de licence et de mise à jour TMG, “Suivant”,

Si nous voulons participer au programme de perfectionnement et d’expérience… “Non” & “Suivant”,

Si nous voulons envoyer des rapports d’utilisation des logiciels malveillants Microsoft, etc… “Aucun” & “Suivant”,

Finalement, prêt “Fin”,

Nous fermons l’assistant, si nous le voulons, nous pouvons utiliser l’assistant pour l’accès au Web et être en mesure d’avoir une connectivité avec le TMG ou nous le configurerons plus tard.

Génération d’un certificat pour OWA,

Avant de configurer TMG, nous devons disposer d’un certificat valide pour l’utilisation d’OWA, nous avons donc besoin d’Exchange pour générer une demande de certificat, puis, avec une autorité de certification valide, générez le certificat, importer dans le serveur où nous avons fait la demande de certificat et l’attribuer au service IIS. Nous devons exporter ce certificat au format PFX (avec clé privée) et l’importer dans l’équipement dont nous avons besoin, que ce soit sur d’autres serveurs Exchange ou dans le TMG lui-même, Pour ce faire, il sera indispensable que nous utilisions les certificats locaux de chaque ordinateur et non ceux de l’utilisateur; nous devrons donc ouvrir une MMC et ajouter le plugin 'Certificates'’ et « Compte de l’équipe à domicile », De là, nous pouvons exporter/importer des certificats, nous devrons le faire dans 'Personnel’ et bien sûr avoir le certificat CA (Autorité de certification – Autorité de certification) sous « Autorités de certification racine de confiance ».

Puits, Commencé, à partir de la console de gestion Exchange > “Configuration du serveur” > “Nouveau certificat d’échange…”

Nous indiquons le nom du certificat, “Suivant”,

“Suivant”,

Nous indiquons le(s) service(s) que nous souhaitons que le certificat ait, pour ce faire, nous devons indiquer les noms de domaine dont nous aurons besoin pour OWA, ActiveSync, Outlook n’importe où… Dans mon cas, ce sera toujours le même nom de domaine pour tout, Nous l’indiquons & “Suivant”,

Nous confirmons que le nom de domaine est correct & “Suivant”,

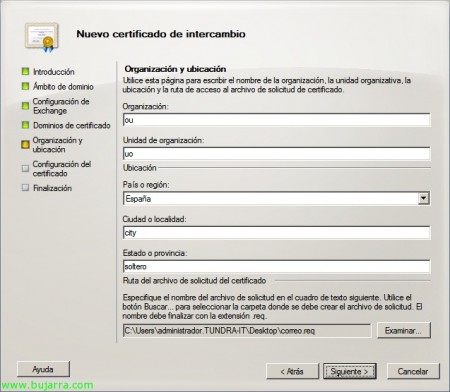

Nous indiquons les données du certificat: Organisation, Unité de l’organisation, Pays ou région, Ville ou village, État ou province et où nous laisserons la demande de certificat. “Suivant”,

“Nouveau” Pour générer la demande de certificat,

“Fin”,

Nous devons maintenant nous adresser à une autorité de certification et soumettre l’application que nous venons de générer, Nous obtiendrons un certificat pour un serveur web prêt à l’emploi, nous pourrons utiliser des AC publics (recommandé) ou utilisez l’autorité de certification Microsoft sur notre réseau.

Une fois que nous avons généré le certificat, nous l’importons, Continuez là où nous étions sur le même serveur où nous avons fait la demande, cliquez sur le 'Certificat’ > “Remplir la demande en attente…”

Nous sélectionnons le certificat parmi “Examiner” & “Complet”,

“Fin”,

Une fois que le certificat est correctement installé (et nous faisons confiance à votre CA) nous devons l’attribuer à un service Exchange, dans notre cas, ce sera pour OWA, nous allons donc l’attribuer au service IIS. À propos du certificat > “Attribuer des services à un certificat…”

Nous indiquons le nom du serveur Exchange qui sera affecté & “Suivant”

Indiquer “Services d’information sur Internet” & “Suivant”,

“Assigner”,

Et c’est tout!

Tout cela devra être prêt avant la mise en place de TMG, Une fois que nous l’avons, Ce qui a été dit ci-dessus, nous devons installer ce certificat sur le serveur TMG (sur le compte d’équipe) et la clim si nécessaire.

Microsoft Forefront TMG Configuration 2010 pour donner accès à OWA,

Dans cette partie du document, nous verrons comment permettre l’utilisation d’OWA de l’extérieur de notre organisation vers l’intérieur de manière sécurisée, Nous ouvrons la console de gestion Forefront TMG, Nous allons “Politique de pare-feu” > “Publier l’accès au client Web Exchange”

Nous donnons un nom à la règle, “Suivant”,

Nous indiquons la version d’Exchange que nous avons dans l’organisation et vérifions “Accès Web Outlook”, “Suivant”,

“Publier un seul site web ou équilibrer la charge” si nous avons un seul serveur avec le rôle d’accès au client ou si nous avons un tableau CAS, “Suivant”,

Nous indiquons comment nous voulons que le TMG se connecte au serveur d’accès au client, Nous marquons la première option “Utiliser SSL”, “Suivant”,

Nous indiquons le nom interne du site de notre (Notre CAS), s’il ne résout pas le TMG par nom, nous devons indiquer l’adresse IP du serveur qui a OWA, “Suivant”,

Nous vous demandons d’accepter les demandes uniquement pour le nom de domaine public que nous utiliserons pour y accéder de l’extérieur et y entrer, “Suivant”,

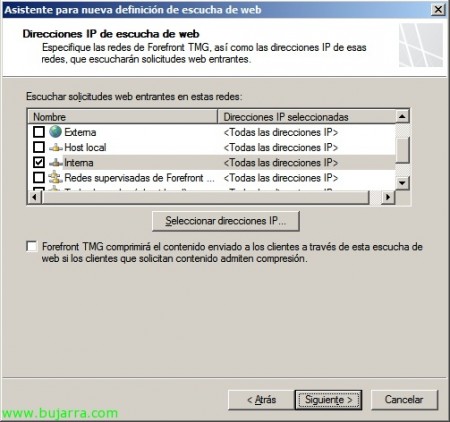

Nous créons un écouteur web pour indiquer les demandes que nous entendrons de l’étranger, “Nouveau…”,

Nous indiquons le nom du site web & “Suivant”,

Marque “Exiger des connexions SSL sécurisées avec les clients” & “Suivant”,

Nous indiquons le réseau d’écoute que nous utiliserons (Dans ce cas, comme je n’ai qu’un seul adaptateur Ethernet, je m’en moquerais, nous sélectionnons donc 'Interne'). “Suivant”,

Sélectionnez le certificat que nous avons précédemment généré sur le serveur d’accès au client “Sélectionnez Certificat…”

Nous sélectionnons le seul que nous aurons & “Choisir”. Si nous n’obtenons aucun certificat ici, nous devons vérifier, que nous avons le certificat installé sur le compte de l’ordinateur, que nous avons votre clé privée et que nous connaissons/faisons confiance à l’ensemble du parcours de certification.

Nous indiquons l’authentification dont nous avons besoin et la manière dont le TMG va valider par rapport à nos contrôleurs de domaine (Cela dépend de la manière dont nous devons autoriser ce trafic de cet équipement vers le DC du réseau), “Suivant”,

Décochez la case SSO (Authentification unique) & “Suivant”,

“Fin”,

Nous continuons avec la règle TMG, “Suivant”,

Nous indiquons l’authentification à valider avec le serveur OWA, il est recommandé de configurer l’authentification de base’ qui est en texte brut mais nous avons déjà établi une session SSL pour qu’elle soit cryptée. “Suivant”

Il faut donc dans les propriétés de 'owa’ Configurer la même méthode d’authentification (dans la console de gestion Exchange > “Configuration du serveur” > “Accès client” > Cil “Outlook Web App”).

Nous indiquons les utilisateurs auxquels la règle s’appliquera, “Suivant”,

Et nous terminons la règle par “Fin”,

Nous appliquons les modifications dans TMG…

Et nous pourrons vérifier de l’extérieur si nous avons les mappages de ports (Au niveau du pare-feu) comment nous pourrons accéder à OWA de l’extérieur via le serveur TMG en toute sécurité!

nous confirmons que le portail OWA indique que nous sommes « protégés par Microsoft Forefront Threat Management Gateway ».