Installation et configuration de WiKID pour accéder à l’interface Web Citrix avec un jeton (Logiciel!)

Documentez complètement ce, nous verrons l’installation et la configuration de WiKID pour l’authentification à deux facteurs avec un jeton logiciel au lieu des jetons matériels traditionnels (Jeton logiciel) contre une interface Web 5.3 à partir de Citrix. Pour ce faire,, tout d’abord, nous allons installer et configurer WiKID qui, via une connexion LDAP, se connectera à notre Active Directory et authentifiera les jetons dans l’interface Web avec RADIUS, attribuer/configurer le jeton par rapport à un utilisateur de notre domaine et ouvrir une session Citrix. WiKID est un produit payant mais a un prix très bas, Logiquement, nous pouvons utiliser ce document pour configurer d’autres services par tokenisation.

Installation et configuration du WiKID,

Allons à la Site officiel, nous enregistrons et téléchargeons WiKID Enterprise Server, nous pourrons le télécharger dans l’appliance virtuelle VMware, ou dans un ISO pour effectuer une installation propre ou nous pouvons l’installer directement dans une installation que nous avons d’un Linux à l’aide de rpm.

Dans ce cas, je vais effectuer une nouvelle installation, La machine n’a pas besoin d’être très puissante (1 CPU, 512Mo de RAM, 2Gb HD, 1 NIC…), nous insérons le CD d’installation et démarrons la machine, Pour effectuer une nouvelle installation, nous tapons 'install'.

Il installera une distribution CentOS 5.1, Il nous dira qu’il supprimera le contenu du disque dur, Confirmer “Oui”,

et continuez le processus d’installation comme d’habitude…

Nous définissons le fuseau horaire…

Puits, Après s’être finalement authentifié en tant que root, nous devons exécuter “Configuration de Wikidctl”, Pour configurer le réseau.

“et” Pour configurer le réseau,

“et” Pour commencer à configurer les paramètres réseau,

Entrez le nom de l’équipe, l’adresse IP du réseau eth0 (ou tout ce que nous avons), Le masque de réseau, Passerelle, Serveurs DNS… Nous confirmons qu’il est correct avec “et”,

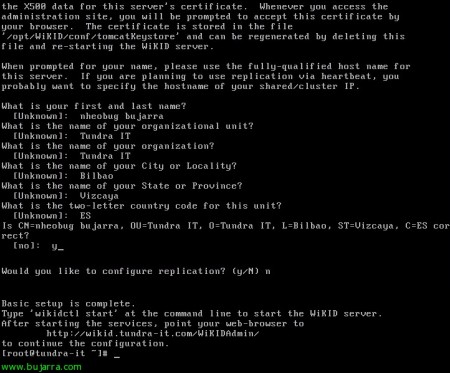

Nous avons répondu aux questions suivantes pour le certificat d’équipement, Nous n’allons pas configurer de réplication…

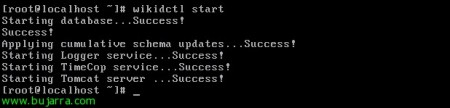

Pas mal, important, pour démarrer les services WiKid, nous devrons écrire “Démarrage de WikiDCTL”,

Maintenant, à partir de n’importe quel ordinateur du réseau, nous pouvons gérer le serveur d’authentification, auparavant, dans notre serveur DNS, nous aurons enregistré une entrée “À” avec le nom WiKID contre votre IP 🙂

Pour entrer, l’utilisateur par défaut est: WiKIDAdmin et mot de passe: 2Facteur, Cliquez sur “S'identifier”,

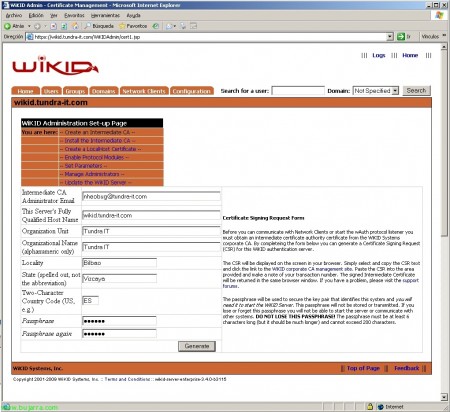

Passons à l’onglet “Configuration” > “Création d’une autorité de certification intermédiaire” pour créer une autorité de certification intermédiaire sur cet hôte, Obligation de continuer.

Nous remplissons les informations pour générer un CSR pour ce serveur, Cliquez sur “Générer”,

Il faut indiquer une Passphrase au certificat qui sera de sécuriser la paire de clés, cette clé sera celle nécessaire pour démarrer les services/démons WiKID! C’est donc très important.

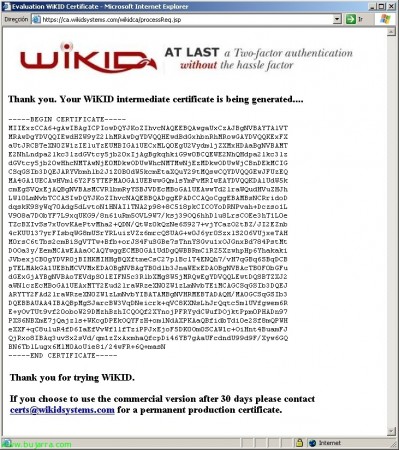

Une fois que nous aurons le CSR, Nous le copions. Cliquez sur le lien ci-dessus (HTTP://ca.wikidsystems.com/wikid/newcertreq.jsp)

Nous collons le CSR & “Soumettre pour traitement”,

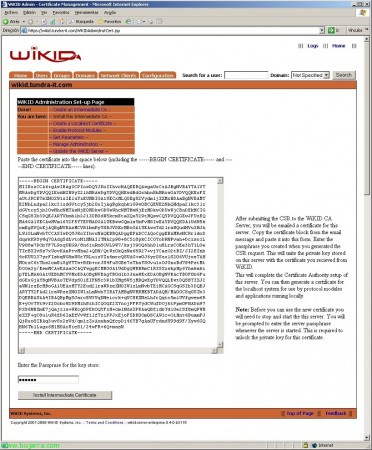

Nous copions le certificat qui vient d’être généré pour nous… depuis —–DÉBUT DU CERTIFICAT à FIN DU CERTIFICAT—–

Nous collons le certificat nouvellement généré, entrez la phrase de passe et cliquez sur “Installer le certificat intermédiaire”.

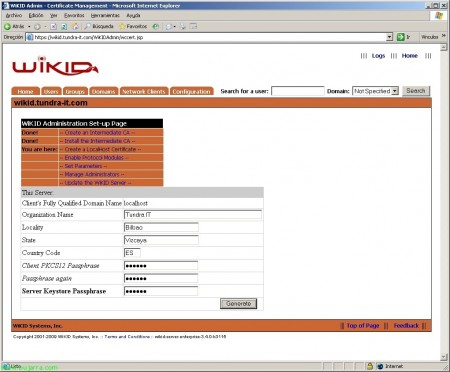

D’accord, Parfait, Nous devons maintenant générer un certificat local, Cliquez sur “Prochain: Créer un certificat localhost”.

Créons un certificat localhost pour permettre des connexions fiables et sécurisées avec WiKID. Nous saisissons à nouveau les données, nous aurons besoin d’une nouvelle clé pour ce certificat et nous devrons entrer la phrase de passe de l’autorité de certification intermédiaire générée précédemment. “Générer”!

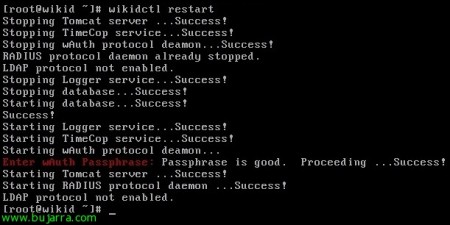

Parfait, Nous devons redémarrer les démons WiKID.

Nous ouvrons une coquille et l’exécutons “Redémarrage de WikiDCTL”, il nous demandera la phrase de passe…

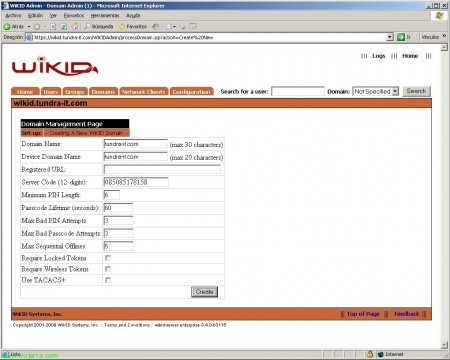

Nous retournons sur l’interface web pour le configurer, Nous allons “Domaines” > “Créer un nouveau domaine”, pour ajouter le domaine sur lequel nous allons authentifier les utilisateurs.

Entrez le nom de domaine, Comment nous voulons le voir dans le menu des options, le reste nous le laissons par défaut. Nous devrons entrer le 'Code du serveur'’ qui sera l’IP publique du domaine au format 12 caractères remplis de ‘0’ (par exemple pour le 85.85.178.158: 085085178158). Cliquez sur “Créer”,

Parfait.

Maintenant, nous configurons les protocoles, Nous allons “Configuration” > “Activer les modules de protocole”,

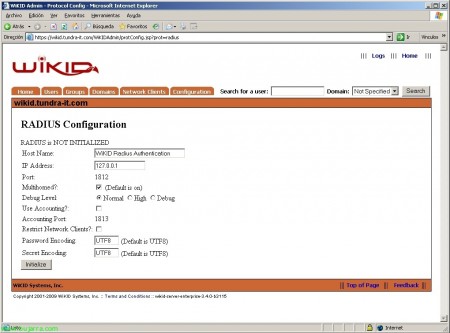

Cliquez sur “RAYON” pour le configurer et l’activer,

En principe, la configuration qui l’accompagne est correcte, Ainsi “Initialiser”.

D’accord,

Eh bien, nous redémarrons les services, Encore une fois à partir d’un shell 'wikidctl restart'.

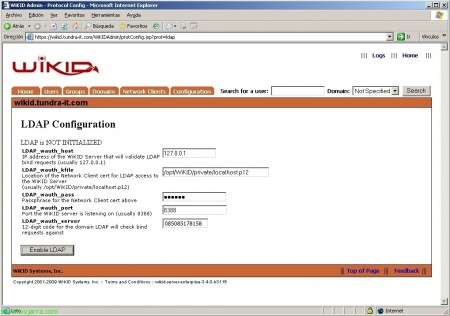

Nous configurons maintenant la connexion LDAP, “Configuration” > “LDAP”,

Entrez la clé LDAP_wauth_pass du client réseau et LDAP_wauth_server le 12 Chiffres de domaine. “Activer LDAP”,

Pas mal.

Nous redémarrons les services pour charger la dernière configuration, 'Redémarrage de WikiDCTL'.

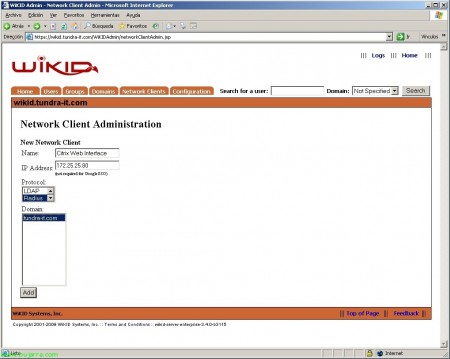

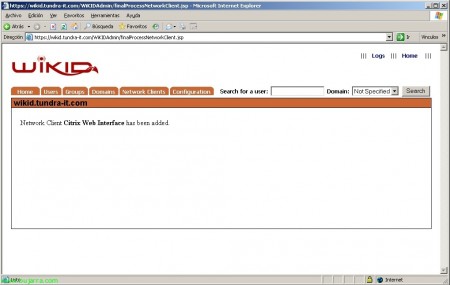

Eh bien, maintenant, nous allons enfin enregistrer un client qui sera utilisé pour valider les utilisateurs via WiKID avec des jetons de manière sécurisée. Nous allons “Clients réseau” > “Créer un client réseau”.

Nous lui donnons un nom significatif qui nous associe à ce qu’il est, dans mon cas il s’agira de valider une Interface Web, nous fournissons votre adresse IP, nous indiquons le protocole Radius et notre domaine, Cliquez sur “Ajouter”,

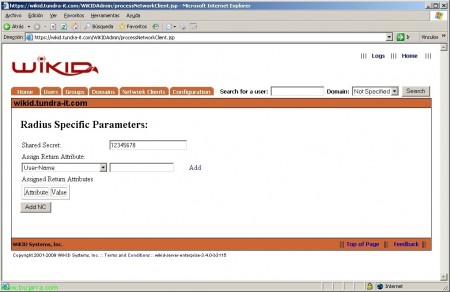

Nous avons créé le « secret partagé »’ que nous devrons prendre en compte lors de la configuration de la connexion Radius dans l’Interface Web. “Ajouter NC”,

D’accord,

D’accord, nous allons maintenant modifier quelques éléments pour permettre à nos utilisateurs de s’ajouter eux-mêmes via une URL et de demander une validation via Token.

Nous éditons sur le serveur d’authentification avec vi le fichier /opt/WiKID/tomcat/webapps/wikid/ADRegister.jsp

Nous complétons les paramètres suivants:

directoryDomainSuffix = domaine FQDN

ldapURL = ldap://CONTROLADOR_DOMINIO_FQDN_DOMINIO:389

domainCode = Code 12 Chiffres de domaine.

wikidClientPass = la clé du certificat précédent.

Parfait! nous avons déjà terminé la mise en place de WiKID!

Configuration de l’interface Web Citrix pour l’authentification par jeton,

Dans la console de gestion de l’interface Web Citrix, sur le site Web XenApp ou les services XenApp (où nous voulons cette authentification) Choisir “Méthodes d’authentification”

Marque “Explicite” et nous allons “Propriétés”,

Sous « Paramètres à deux facteurs »’ nous indiquons 'RADIUS', Accepter.

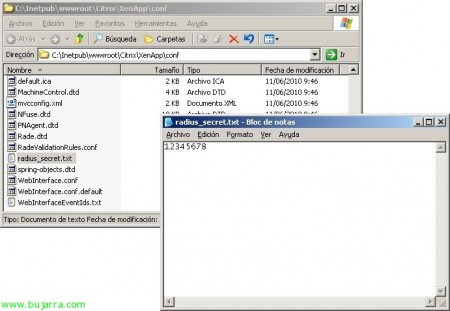

Dans le site par défaut du 'conf folder'’ depuis notre site web (C par défaut:inetpubwwwrootCitrixXenAppconf) Nous créons un fichier appelé 'radius_secret.txt’ et nous introduisons le secret que nous avons configuré précédemment dans RADIUS en tant que secret partagé.

Nous vérifions cela sur le site par défaut de notre site web (C par défaut:inetpubwwwrootCitrixXenApp) dans le 'fichier web.config'’ Nous avons configuré les entrées:

RADIUS_SECRET_PATH au fichier que nous venons de mettre en place.

RADIUS_NAS_IDENTIFIER un identifiant unique que vous identifiez avec WiKID, par exemple votre adresse IP ou votre nom.

RADIUS_NAS_IP_ADDRESS avec WiKID IP.

Avec cela, tout est prêt, Il ne vous reste plus qu’à l’essayer!

Installation du jeton WiKID,

Il s’agira de l’installation du SoftToken ou du Token par logiciel (au lieu du matériel traditionnel) appelé WikidToken, nous l’avons descendu du Site officiel par WiKID.

L’installation est simple, Nous choisissons une langue & “D’ACCORD”,

“Prochain”,

“Prochain”,

“J’accepte les termes de ce contrat de licence” & “Prochain”,

Chemin d’installation par défaut ' %ProgramFileswikidtoken’ & “Prochain”,

“Prochain” pour commencer l’installation,

… Attendez quelques secondes…

“Prochain”,

Si nous voulons des icônes de raccourci… “Prochain”,

Et enfin “Donner”!

Avec cela, nous aurons le logiciel Token installé, Rien d’autre.

Nous l’avons ouvert pour la première fois,

Il nous demandera un mot de passe pour la sécurité afin de l’ouvrir plus tard “Continuer”,

“Actions” > “Créer un nouveau domaine” pour enregistrer notre domaine!

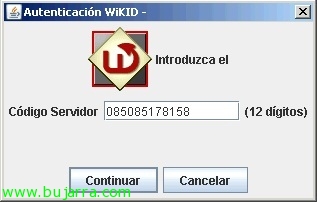

Nous présentons le 12 Chiffres de notre domaine & “Continuer”,

Nous entrons un code PIN pour ce domaine, “Continuer”,

Et cela nous donnera un code.

Nous devons entrer ce code dans WiKID avec un compte Active Directory, Pour ce faire, il vous suffit d’ouvrir un navigateur et d’aller dans “https://SERVIDOR_WiKID/wikid/ADRegister.jsp”, nous saisissons les informations d’identification de notre utilisateur pour les valider par rapport à LDAP et leur attribuer ce code. Cliquez sur “Authentifier”,

Entrez le code d’enregistrement du jeton & “Registre”,

Parfait! Guillermo Puertas pourra désormais s’authentifier à l’aide de Token car il est déjà enregistré, bien sûr, en tant qu’administrateurs, nous pouvons également ajouter manuellement des comptes d’utilisateurs dans WiKID.

Utilisation d’un jeton avec l’interface Web Citrix,

Et finalement, il ne reste plus qu’à l’essayer!

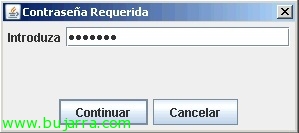

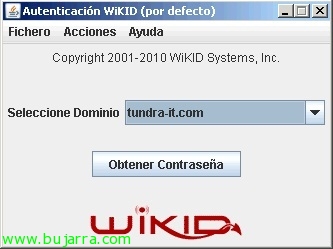

Le processus habituel sera que l’utilisateur ouvre “Client de jeton WiKID”,

Entrez le mot de passe que vous avez entré pour ouvrir le wikidtoken & “Continuer”,

Nous choisissons le domaine que nous voulons & “Obtenir le mot de passe”,

Entrez le code PIN que nous avons associé au domaine & “Continuer”,

Et cela nous donnera le code que lorsque nous voulons entrer dans l’interface Web, nous devons entrer!

Alors ce que j’ai dit, Avoir 60 secondes pour nous valider avec ce code, Allons sur le site Web de Citrix, Nous entrons notre nom d’utilisateur, contraseña, (domaine), et le MOT de passe, Cliquez sur “Connexion” Et c’est tout.