Association du DNIe aux utilisateurs Active Directory et authentification avec une carte à puce

Dans ce document, nous allons voir comment nous pouvons associer les certificats numériques du DNIe à SmartID (Carte d’identité électronique) avec les comptes utilisateurs dans notre Active Directory, Il est idéal pour authentifier nos employés sans nom d’utilisateur ni mot de passe, Bien sûr, nous pouvons l’associer plus tard au reste des services dont nous avons besoin, Si nous avons accès via le web, Citrix… Nous aurions juste besoin d’un lecteur de carte sur chaque pièce d’équipement et vous êtes prêt à partir, Il pourrait même être utilisé pour placer un appareil à la porte d’entrée du bureau afin de valider l’entrée physique, Gestion du temps… Tout cela grâce à l’authentification par carte à puce.

Premier, pour réaliser ce document, Nous aurons besoin du logiciel d’entreprise suivant ACCÈS INTELLIGENT, Dis-le qu’il s’agit d’un logiciel payant (mais très peu coûteux):

– Connexion d’entreprise SmartID: Permet de se connecter avec n’importe quelle carte à puce avec n’importe quel certificat X509v3 (DNIe par exemple). Il s’agit de deux composantes:

+ Composants de base de SmartID Corporate: Voici les composants de base, Doit être installé sur les ordinateurs à authentifier (Clients PC) et sur les contrôleurs de domaine.

+ Outils d’administration d’entreprise SmartID: Outil de gestion des paramètres d’authentification DNIe à l’aide de la MMC de politique SmartID.

– Client OCSP SmartID pour DNIe: Logiciel qui utilise le protocole OCSP pour vérifier en ligne l’état de la révocation des certificats DNIe.

Installation des composants principaux de SmartID Corporate,

Installation de SmartID Corporate 2008 Core Components n’a rien, Mais nous tiendrons compte du fait que l’équipement devra être redémarré plus tard, Nous pouvons également l’installer en ligne de commande (C’est un MSI). Nous devrons l’installer sur tous les contrôleurs de domaine et les ordinateurs clients avec lesquels nous voulons nous authentifier.

Installation de CSP pour la DNIe,

Téléchargez à partir du site officiel du DNI électronique et installez les modules cryptographiques sur les ordinateurs ou CSP sur Windows (Fournisseur de services cryptographiques). Nous pouvons l’installer en ligne de commande ou avec un double clic, Nous devrons tenir compte du fait que plus tard, nous devrons redémarrer l’ordinateur! donc si nous installons en ligne de commande: 'DNIe_v6_0_2.exe /zuX’ (où X est le nombre de secondes pour redémarrer l’ordinateur).

Une fois redémarré, Au début, nous demandera d’installer le certificat d’autorité de certification 'AC root dnie', Cliquez sur “Installer le certificat…” et nous suivons le magicien.

Installation du client OCSP SmartID pour DNIe,

Nous l’installerons dans l’équipement qui vérifiera l’état de révocation des certificats DNI électroniques, Ensuite, nous l’activerons au niveau de l’Active Directory avec un.

L’installation du client SmartID OCSP pour DNIe se fait en mode assistant, Mais nous pouvons aussi l’installer silencieusement, Il nécessite un redémarrage à la fin mais nous pouvons l’installer en même temps que SmartID Corporate 2008 Composante de base. Puits, “Suivant”,

… Attendez quelques secondes…

Si nous avons une licence, nous la saisissons, Si nous ne pouvons pas le tester pour 30 Jours, “Allez-y”,

Et “Fermer”.

Ce que j’ai dit, Cet équipement devrait être redémarré.

Pour l’activer, à partir d’un contrôleur de domaine, nous créons un GPO d’équipe qui est appliqué dans une unité d’organisation avec les ordinateurs sur lesquels le logiciel est installé. Nous ajoutons le modèle qui a généré l’installation à la GPO appelée “SmartIDDNIeRP.adm”.

Et nous activons la politique dans “Configuration de l’équipe” > “Modèles administratifs” > “Accès intelligent” > “Configuration du fournisseur de révocation SmartID DNIe” > “Paramètres de configuration”, Nous le permettons, Nous configurons le proxy si nous l’avons et l’audit pour générer un journal.

Installation de SmartID Corporate 2008 Outils administratifs,

Ce sera l’outil que nous utiliserons pour gérer l’association de l’autorité de certification DNIe, un add-on MMC.

Nous commençons l’installation de SmartID Corportate 2008 Outils administratifs, “Suivant”,

…

“Fermer”

Configuration de SmartID Corporate Logon pour s’authentifier avec les cartes d’identité des utilisateurs Active Directory,

Pas mal, pour que les nouveaux émetteurs apparaissent dans la console de stratégie SmartID, Nous devons répondre aux exigences:

– L’Active Directory doit disposer de chaque autorité de certification émettrice par un tiers dans le magasin NTAuth afin d’authentifier les utilisateurs dans l’Active Directory.

– Chaque autorité de certification racine tierce disponible dans le magasin d’autorités de certification racine approuvée de tous les membres du domaine. Les AC intermédiaires de la chaîne de certification, le cas échéant, doivent également se trouver dans ledit entrepôt.

Donc, la première chose, nous avons besoin des certificats racines des AC DNIe, nous pouvons facilement y parvenir en les exportant à partir d’un certificat DNIe ou en le téléchargeant depuis le site officiel.

Pour ce faire,, à partir d’une console DOS sur le contrôleur de domaine que nous exécutons: 'certutil.exe -dspublish -f CERTIFICADO_CA NTAuthCA’

Et nous allons modifier la directive “Politique de domaine par défaut” à partir de l’outil “Gestion des stratégies de groupe” Active Directory, Nous importons ce certificat de “Configuration de l’équipement” > “Paramètres Windows” > “Paramètres de sécurité” > “Politiques à clé publique” > “Émetteurs racines de confiance” > “Importation…”

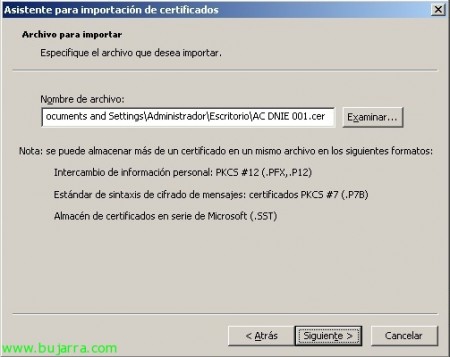

Nous lançons l’assistant d’un certificat à partir d’une autorité racine de confiance, nous avons donc continué l’assistant avec le DNIE CA CERTIFICATE.

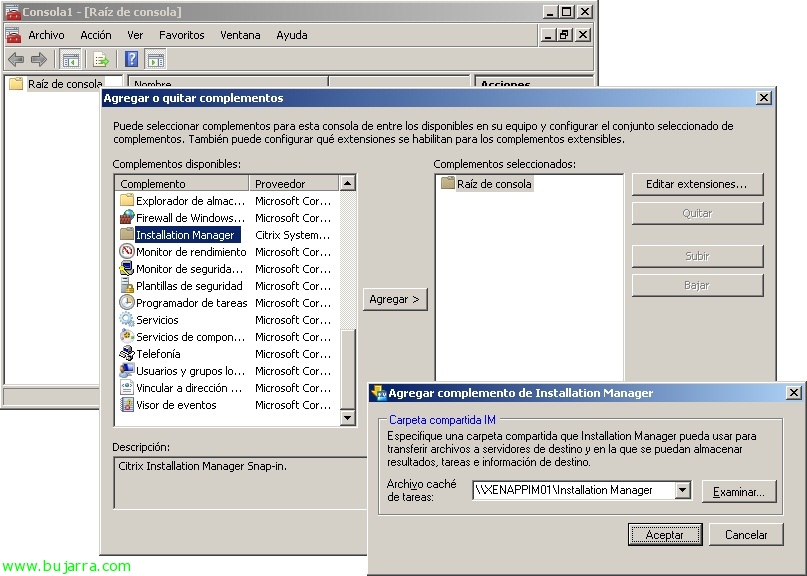

D’accord, Configurons SmartID, pour cela, nous ouvrons une nouvelle console MMC et ajoutons le plugin “Politique SmartID”,

Il faut s’associer contre le CA du DNIe (de la Direction Générale de la Police) la propriété de la matière avec son OID pour ensuite identifier correctement les certificats de la DNIe des utilisateurs. Donc, à partir de “Politiques SmartID” > “Règlement de l’association de certificats” > “Nouveau” > “Nouvelle règle de partenariat”

Dans “Autorité de certification” Choisir “AC DNIE 001”, dans “Propriété du certificat” Choisir “Affaire”, Nous avons rédigé le “OID d’attribut” Qu’est-ce que c’est “2.5.4.5”, nous l’habilitons et “Accepter”,

Et maintenant, il ne reste plus que dans les propriétés de chaque utilisateur de l’Active Directory pour ajouter le certificat DNIe que nous aurons exporté en premier, sur le “SmartID Associations” depuis “Ajouter à partir d’un fichier”.

Nous sélectionnons le certificat de l’utilisateur en question, “Ouvrir”,

Parfait, Accepter.

Maintenant, de la “Politiques SmartID”, Cliquez sur “Preuve du certificat par rapport aux règles de la société de personnes”, pour vérifier que tout est correct,

Nous sélectionnons l’un des certificats DNIe & “Accepter”,

D’ACCORD, Cela nous donne le droit!

Il ne vous reste plus qu’à l’essayer, sur un ordinateur de domaine avec un lecteur de carte à puce ou une carte à puce. Nous entrons dans le DNIe…

Nous introduisons le code PIN (Numéro d’identification personnel) ou NIP (Numéro d’identification personnel)…

Et nous le réintroduisons pour l’application d’authentification DNIe et c’est tout! Il chargera notre bureau, Profil… (Je n’ai pas réussi à supprimer cela, Je suppose que c’est normal, Quoi qu’il en soit, l’environnement du laboratoire était de le voir) 😉