Citrix ShareFile-Integration mit Active Directory

Podremos integrar las cuentas de Citrix ShareFile Enterprise con nuestros usuarios del Directorio Activo para permitir Single Sign-on y validar el login de los usuarios con sus credenciales del DA, así obviamente nuestros queridos usuarios no tendrán que recordar dos passwords distintos!

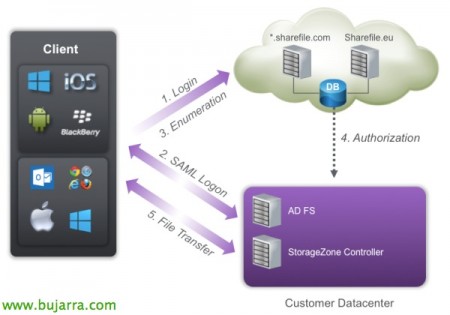

En esta imagen podemos comprobar cómo es el proceso de conexión de un cliente al entorno ShareFile, donde el logon se solicita en los servidores de Citrix y se redirecciona a nuestro datacenter, tras la autenticación podremos realizar la transferencia de ficheros contra los servidores de Citrix o los de nuestro datacenter en caso de haber desplegado zuvor un StorageZone Controller.

Ya que ShareFile utiliza SAML (Security Assertion Markup Language) para el SSO, configuraremos ShareFile para que se comunique con nuestros Servicios de Federación de Active Directory de Microsoft (ADFS) que proporcionan este acceso de inicio de sesión único. Y los usuarios cuando se validen en el portal de ShareFile, las solicitudes de inicio de sesión de los usuarios se redigirán a AD de forma segura.

Las cuentas de usuario en ShareFile requireren de un ID de nombre en formato email, deberemos tener una dirección de correo electrónico correcta configurada como el UPN (User Principal Name) del usuario o si no como alternativa el atributo ‘Dirección de correo’ del user.

Deberemos crear un registro A en nuestro dominio público (adfs.dominio.eso) que redirigiremos a este servidor de ADFS (wir können einen Proxy in der DMZ nutzen, um den Zugang weiter abzusichern). Wir benötigen auch ein bereits auf dem Server für die Site installiertes Zertifikat, Wir könnten Probleme mit den Wildcards bekommen, wenn die Subdomain nicht im Zertifikat aufgeführt ist.

Wir beginnen mit der Bereitstellung eines Federation Services Servers in unserem Netzwerk, es wird über den 'Assistenten zum Hinzufügen von Rollen und Funktionen' hinzugefügt’ > 'AD FS'’ > 'Federationsdienst'.

Nach der Installation öffnen wir die AD FS-Konsole und wählen “Assistent zum Konfigurieren des AD FS-Federationsservers”,

Da dies der erste Federation Services Server ist, wählen wir “Einen neuen Federationsdienst erstellen”,

Wir können einen unabhängigen Server oder eine Serverfarm für die Federation erstellen, die uns eine hohe Verfügbarkeit dieses kritischen Dienstes ermöglicht..

Wir wählen den Namen des Federation-Dienstes und das SSL-Zertifikat aus, das wir zur Verschlüsselung des Datenverkehrs verwenden werden.,

Wir wählen das Dienstkonto aus, das wir mit ADFS verwenden werden.,

Wir klicken auf “Folgende” um die Konfiguration auf diesem ersten Server anzuwenden.,

… Wir warten, während die Konfigurationen angewendet werden.…

Fertig, Sobald die Konfiguration angewendet wurde., “Schließen”.

Wir müssen eine Regel für das Vertrauen der Benutzer im AD FS-System erstellen., seit “Vertrauensverhältnisse” > “Verlässlichkeiten von vertrauenswürdigen Nutzern” > “Verlässlichkeit des vertrauenswürdigen Nutzers hinzufügen…”

Ein Konfigurationsassistent wird geöffnet, “Einführen”,

Auswählen “Daten über den vertrauenswürdigen Nutzer manuell eingeben”,

Im anzuzeigenden Namen, werden wir die ShareFile-Website als Referenz identifizieren, zum Beispiel, “Folgende”,

Auswählen “AD FS-Profil” da es das SAML-Protokoll verwendet 2.0, “Folgende”,

Wir haben kein Zertifikat für die Verschlüsselung des Tokens ausgewählt, “Folgende”,

Im ShareFile-Administrationspanel, in “Single Sign-On konfigurieren” müssen wir die URL des Assertion Consumer Service (ACS), später kehren wir zu diesem Verwaltungsbereich zurück, um SSO zu aktivieren / SAML.

Continuando con el asistente de veracidad, deberemos marcar “Habilitar compatibilidad con el protocolo SAML 2.0 Web SSO” y en la Dirección URL de servicio SSO de SAML 2.0 del usuario de confianza pegaremos la URL copiada en el paso anterior.

Filtramos a que el usuario de confianza venga unicamente desde el portal de ShareFile agregando la cadena de identificador con el sitio de Sharefile, con el formato: 'dominio.sharefile.com’ & “Hinzufügen” & “Folgende”,

Markieren “Permitir que todos los usuarios tengan acceso a este usuario de confianza” & “Folgende”,

Revisamos que todo es correcto en este resumen & “Folgende” um die Konfiguration anzuwenden.

Anklicken “Öffnen Sie das Dialogfeld Regeln für Benachrichtigungen bearbeiten für diesen Verifizierungsbenutzer von vertrauenswürdigen Quellen, wenn der Assistent geschlossen wird”

Wir müssen AD FS angeben, welche Art von Anmeldeinformationen wir präsentieren werden, Anklicken “Regel hinzufügen…”

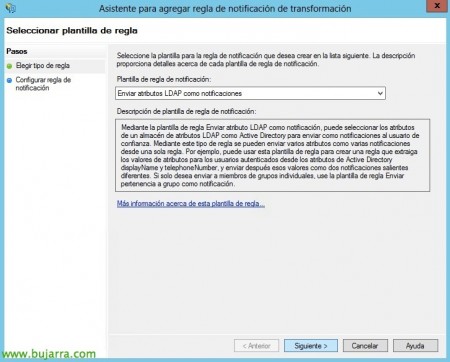

Wir wählen die Vorlage aus “LDAP-Attribute als Benachrichtigungen senden” & “Folgende”,

Wir geben einen Namen für die Benachrichtigungsregel an, wählen das Attributspeicher als ‚Active Directory‘ aus, wählen das LDAP-Attribut ‚E-Mail-Adressen‘ aus’ und geben bei Typ der Benachrichtigung ‚E-Mail-Adresse‘ an. “Ende”

Wir fügen eine zusätzliche Regel hinzu, um die Benachrichtigung zu transformieren, klicken erneut auf “Regel hinzufügen…”

Seleccionamos como plantilla “Transformar una notificación entrante” & “Folgende”,

Wir geben einen Namen für die Benachrichtigungsregel an, seleccionamos como Tipo de notificación entrante ‘Dirección de correo electrónico’, como Tipo de notificación saliente ‘Id. de nombre’ y como Formato de id. de nombre saliente ‘Correo electrónico’. “Ende”,

“Annehmen”,

Nicht schlecht, en la consola AD FS deberemos de entrar en las propiedades de la Veracidad de usuario de confianza recién creada.

Marcaremos como Algoritmo de hash seguro ‘SHA-1’ & “Annehmen”,

Navegamos en la consola hasta “Dienst” > “Atteste” y sobre el certificado de Firma de token pulsamos “Zertifikat anzeigen…” para copiarlo y posteriormente importarlo en el portal de administración de ShareFile.

Anklicken “Details” > “In Datei kopieren…”

Exportaremos el certificado en X.509 codificado base 64 (.CER)

Abrimos el fichero con un Bloc de notas y copiamos el certificado,

Nos logueamos en la instancia de ShareFile como administrador, seleccionamos la pestaña “Administrator”, seleccionamos el menú izquierdo “Single Sign-On konfigurieren” y habilitamos SAML marcando 'Enable SAML'.

En 'ShareFile Issuer / Entity ID’ introduciremos nuestro dominio registrado en ShareFile con formato 'dominio.sharefile.com’

En 'Ihr IDP-Aussteller / Entity ID’ introduciremos 'https://dominio.sharefile.com/saml/info'En X.509 Certificate pulsamos en “Change” und…

… Pegaremos el certificado copiado anteriormente! & “Retten”,

Finalizamos la configuración, mit:

Login URL ‘https://adfs.dominio.com/adfs/ls/’

Logout URL ‘https://adfs.dominio.com/adfs/ls/?wa=wsignout1.0’

Comprobamos que en SP-Initiated SSO certificate tenemos ‘HTTP Redirect with no signature’ y que SP-Initiated Auth Context está a ‘Integrated Windows Authentication’

Y guardamos con “Retten”!!!

Gestión de usuarios,

Necesitaremos la herramienta de ShareFile User Management Tool para sincronizar nuestros usuarios del AD con los de ShareFile.

Descargaremos el instalador desde la web de MyCitrix, iniciamos el asistente & “Nächster”,

“Nächster”,

… Warten Sie einige Sekunden…

“Schließen”.

Abrimos a consola User Management Tool, nos conectamos a nuestro sitio con nuestros credenciales de Admin & “Einloggen”,

En Domain deberemos introducir el dominio local y unos credenciales de administrador para poder gestionar los usuarios, “Verbinden”,

Nos vamos a la pestaña “Benutzer”, y exploramos la unidad organizativa donde tenemos los usuarios que queramos añadir y los seleccionamos. Pulsamos posteriormente en “Add Rute”,

Marcamos los dos primeros checks además de indicar que el método de autenticación es 'AD-Integrated’ y el 'Storage Zone’ es el sitio de nuestro CPD donde residen nuestros datos.

Confirmamos que tenemos los usuarios que queremos y pulsamos en “Commit Now”,

“Annehmen”, ya nos indica que sincronizó a ShareFile los usuarios de nuestro Active Directory para poder permitirles el Logon!!

Hiermit, Die Benutzer könnten bereits mit ihren Benutzerkonten in ShareFile einloggen, aber beim Öffnen der ShareFile-URL wird den Benutzern ein Fenster angezeigt, das nach Benutzername und Passwort fragt (Sie werden ‚https‘ öffnen://dominio.sharefile.com’ und sie werden auf ‚https‘ weitergeleitet://dominio.sharefile.com/saml/login‘). Es gibt ehrlich gesagt kein Portal, das dem Benutzer anzeigt, dass er sich bei ShareFile befindet, Vielleicht verwirrt es sie! Und außerdem erlaubt es uns nicht, Benutzer in Citrix zu speichern, da es immer gegen das Active Directory validiert.

SAML so konfigurieren, dass es mit allen Browsern funktioniert,

Wir hätten Zugriffsprobleme mit Google Chrome zum Beispiel :'( also ist es sinnvoll, das zu lösen.

In der IIS-Verwaltungskonsole, wählen wir die Standard-Website aus > 'ADFS’ > 'ls', seleccionaremos no requerir SSL y Omitir los certificados de cliente.

En el mismo directorio virtual, seleccionaremos en las opciones de Autenticación, en la configuración avanzada de 'Autenticación de Windows', desactivaremos la protección ampliada.

Configurando un portal personalizado para SAML,

Si queremos hacer un portal en ShareFile con Single Sign On personalizado, o al menos que nos permita saber que estamos en ShareFile, Wir müssen zuerst, ponernos en contacto con el soporte de Citrix, seguir los siguientes pasos e indicarles que nos activen el portal.

Nos deberemos descargar la plantilla del portal de este verbinden, descomprimirla y modificarla. Editaremos 'login.htm’ para reemplazar la URL SAML correcta, cambiaremos:

"https://subdomain.sharefile.com/saml/login’ con ‘https://dominio.sharefile.com/saml/login’

"https://subdomain.sharefile.com/resetpasswordrequest.aspx’ con ‘https://mysubdomain.sharefile.com/resetpasswordrequest.aspx’

Obviamente podremos editar el fichero como queramos, o las imágenes, logotipos…

In “Shared Folders” deberemos crear una carpeta nueva compartida que se llame ‘Customizations’, Anklicken “Geteilten Ordner erstellen”,

En Folder Name ponemos ‘Customizations’, y en ‘Add Users’ indicaremos ‘Add Manually’ & “Create Folder”,

Deberemos introducir en ‘Email Address’ la dirección del correo de soporte ‘seine*****@*******le.com‘ para compartirle los ficheros de configuración, introducimos la demás información y damos permisos de descarga. “Add User”,

Wir müssen in dieses Verzeichnis den gesamten Inhalt hochladen, den wir aus der Datei ‘CustomLogin Template.zip' entpackt haben’

Und wir können überprüfen, wie beim Zugreifen auf ‘https://domain.sharefile.com/customlogin.aspx’ wir bereits das doppelte Portal für den Zugriff auf ShareFile nach unseren Wünschen eingerichtet haben; Die Benutzer des Active Directory können links über SAML Login zugreifen und die Citrix-Benutzer können über Email Login mit ihren E-Mail-Adressen zugreifen.

Weitere Informationen in der offiziellen Dokumentation zur Konfiguration von Single Sign-On mit ShareFile und der Anpassung des Portals.