Überwachen von Windows-Ereignissen über Centreon

Ein ziemlich kurzer Beitrag, von dem ich denke, dass er viele von uns interessieren könnte, und es ist nicht üblicher, als jedes Ereignis in der Windows-Ereignisanzeige überwachen zu können. Können Sie sich vorstellen, die Ereignisse der Domänencontroller im Auge zu behalten??

In der Lage sein, zu erkennen, wann ein Benutzer erstellt wurde, abgewandelt, gelöscht… oder eine Gruppe, oder eine Organisationseinheit, oder ein GPO (Gruppenrichtlinie), oder was auch immer uns interessiert!

Zunächst, Zum Durchsuchen muss der NSClient-Agent auf dem Windows-Rechner installiert sein., Wenn Sie Zweifel haben, Dieser Beitrag, alter Mann Er kann Ihnen helfen. Und die zweite Sache wird sein, die Ereignis-ID zu kennen, die wir suchen möchten.

Es ist möglich, dass, wenn wir ein Sonderzeichen verwenden möchten (Wir werden es in einer Variablen verwenden), Wir müssen in der nsclient.ini die Verwendung seltsamer Zeichen zulassen; sowie die Verwendung von Argumenten, Unter Berücksichtigung dessen, dass wir in etwa so aussehen würden,:

[/Einstellungen/NRPE/Server] böse Zeichen zulassen= wahr

Argumente zulassen=wahr ... [/Einstellungen/externe Skripte]

Argumente zulassen=true böse Zeichen zulassen=true ...

Denken Sie daran, den NSClient-Dienst neu zu starten, wenn Sie die .ini

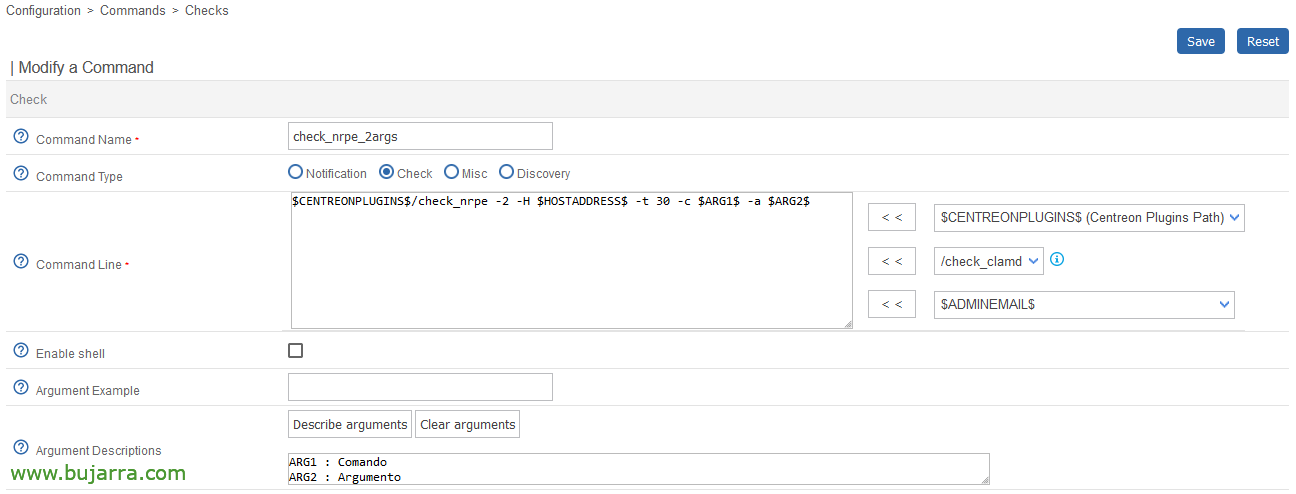

Danach, Ich nehme an, dass das check_nrpe Command bereits in Centreon registriert ist, oder wir können einen anderen bei 2 Argumente, Da der Befehl, den wir darauf werfen werden, wie dieses Beispiel ist:

/usr/lib/centreon/plugins/check_nrpe -2 -H DIRECCION_IP -t 30 -c checkEventLog -a file=Sicherheits-Scan-Bereich=-24h MaxCrit=1 "Filter=ID = 5136" truncate=300 'top-syntax=${Status}. Folgendes wurde geändert: ${zählen} Organisationseinheiten in den AD in den letzten 24 Stunden"

Wenn man genau hinschaut, wir haben die Ereignis-ID angegeben 5136 was der Tatsache entspricht, dass eine Organisationseinheit geändert wurde, Wir können die Zeit oder die Anzahl der Ereignisse angeben, die Sie lesen werden, sowie die Nachricht zu personalisieren, falls der Hase springt. Wir können mit MaxWarn oder MaxCrit spielen, um uns auf die Anzahl der Ereignisse aufmerksam zu machen.

Also passen wir den Befehl an und wir haben so etwas wie:

$CENTREONPLUGINS$/check_nrpe -2 -H $HOSTADDRESS$ -t 30 -c $ARG$1 bis $ARG$2

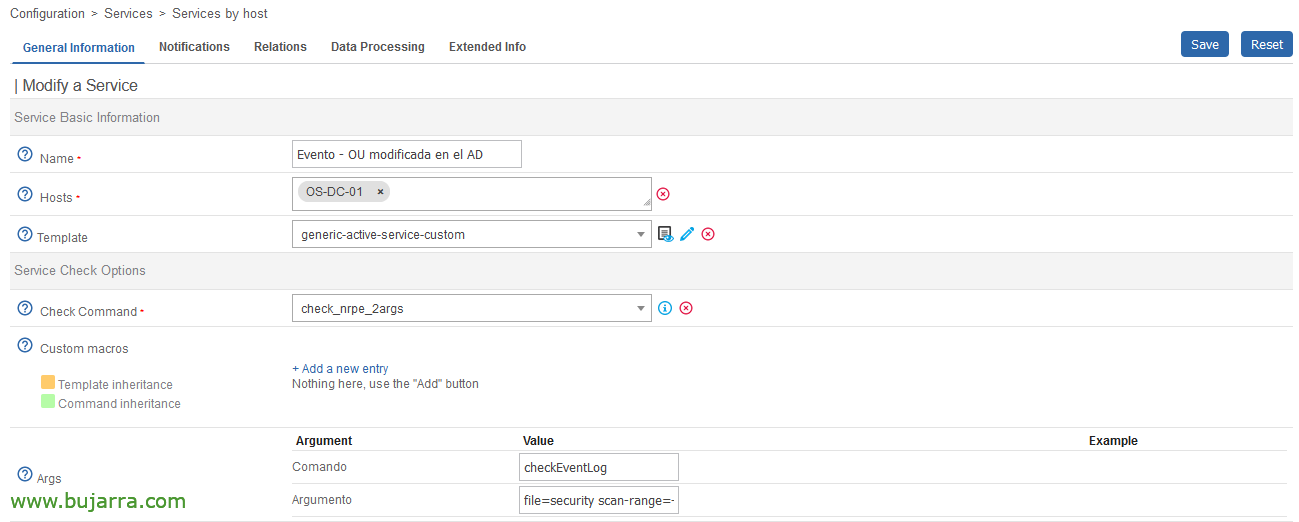

Gesamt, dass wir bereits so viele Services erstellen können, wie wir Events betreuen wollen, In diesem Beispiel hätte der Dienst die folgenden zwei Argumente::

Befehl:

checkEventLog

Argument:

file=Sicherheits-Scan-Bereich=-24h MaxCrit=1 "Filter=ID = 5136" truncate=300 'top-syntax=$${Status}. Folgendes wurde geändert: $${zählen} Organisationseinheiten in den AD in den letzten 24 Stunden"

Wir erfassen und exportieren die Einstellungen wie gewohnt…

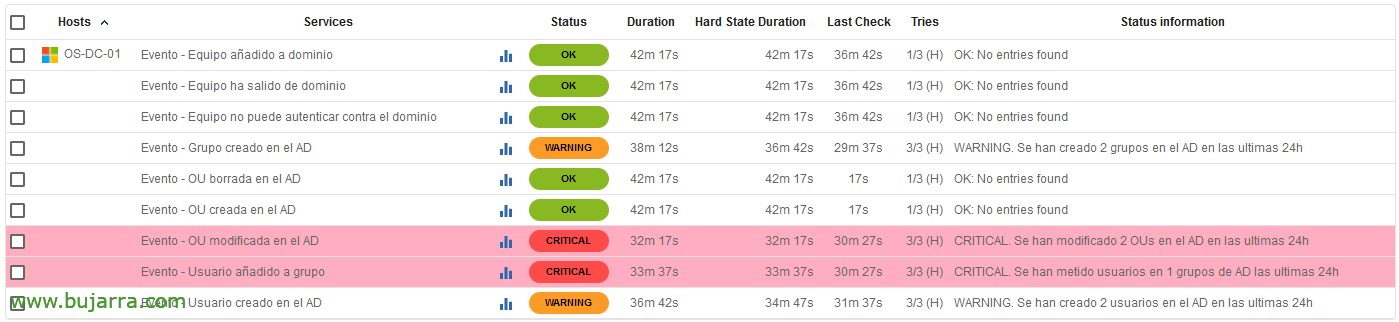

Und wie Juan Tamariz sagen würde… chan-ta-ta-chan!!! ole!!! Wir haben bereits einige Ereignisse von hier aus gesteuert, Wenn ein Domain-Team herauskommt, werden wir es herausfinden, oder wenn es der Domäne beitritt, oder wenn ein Benutzer geändert wird, Gruppe oder was auch immer, oder wenn sie erstellt werden, oder wenn sie gelöscht werden…

Ich überlasse es Ihnen, über die Ereignis-IDs nachzudenken und nach ihnen zu suchen, die Sie am meisten überwachen möchten, Ich schicke dir eine Umarmung, Habt eine sehr gute Woche und vor allem… Sei glücklich!