SCAP-Compliance-Prüfung

Brunnen! Zurück aus den Ferien… und Zeit, sich zusammenzureißen! Heute werden wir einen Beitrag sehen, von dem ich sicher bin, dass er vielen von uns helfen kann, Die Idee ist, ein Open-Source-Tool zu verwenden, das es uns ermöglicht, die Konfigurationen und die Sicherheit von Remote-Computern zu analysieren.

Obwohl es stimmt, dass es einige ähnliche Tools gibt, Ich bringe Ihnen diejenige, die ich seit einiger Zeit verwende, um Analysen an Geräten durchzuführen. SCAP Compliance Checker, der Open Source ist, Ermöglicht es uns zu überprüfen, ob ein lokales oder Remote-System den etablierten Sicherheitsvorschriften und -richtlinien entspricht. Scannt das Betriebssystem (und einige Anwendungen/Dienste) auf der Suche nach Fehlkonfigurationen oder mangelnder Sicherheit. Natürlich, nach der Analyse der Ausrüstung, wird uns einen schönen Bericht machen, mit Punktzahlen und Angaben zu den Items, die die Bewertung bestehen oder nicht bestehen, sowie Anweisungen zu deren Korrektur. Die Idee ist die gleiche wie immer, unseren Schutz vor potenziellen Schwachstellen und Bedrohungen zu verbessern. Letzte, entwickelt von NIST (Nationales Institut für Normen und Technologie) der USA.

Die Idee dieses Beitrags ist es, zu sehen, wie diese Art von Tools, die uns helfen, einfach unsere Sicherheit zu verbessern, Wir werden sehen, wie man es herunterlädt, Installieren, Wir führen einen Scan durch und sehen uns den generierten Bericht an, Nach Ausstattung & Service, wo nicht nur die Mannschaft uns treffen wird, aber es wird die Dinge anzeigen, an denen wir vorbeigegangen sind und an denen wir nicht vorbeigegangen sind, indem sie uns detailliert erklären, wie wir die entsprechende Korrektur vornehmen können.

Wir werden in der Lage sein, die https://public.cyber.mil/stigs/scap/ > “SCAP-WERKZEUGE”, wir können es unter Mac OS X installieren, Raspbian, RHEL, Oracle Linux, SLES, Solaris (Solaris), Ubuntu, UNIX und Windows. Wir werden es wie gewohnt installieren, hängt von unserem Betriebssystem ab, mit 'rpm -i', Doppelklicken Sie auf “.exe”…

Wir werden in der Lage sein, Scans von entfernten Linux- oder Windows-Rechnern von Windows aus durchzuführen; und von Linux aus können wir entfernte Linux-Computer scannen.

Wir werden den DISA STIG SCAP Content installieren, bei denen es sich um STIG-Führungen in angepasstem Format handelt, Und dank dessen werden wir in der Lage sein, Compliance und Konfigurationen in lokalen oder Remote-Systemen zu analysieren. STIGs sind Leitfäden für die Implementierung technischer Sicherheit, herausgegeben von DISA (Agentur für Informationssysteme des Verteidigungsministeriums) des US-Verteidigungsministeriums. Bereitstellung detaillierter Richtlinien und Empfehlungen zur Sicherung der Konfiguration verschiedener Systeme.

Nach dem Öffnen, In Windows werden wir GUI haben, Unter Linux erfolgt dies über die Befehlszeile (/OPT/SCC/CSCC –Konfiguration). Zuerst müssen wir es konfigurieren, Wir werden in der Lage sein, das Team vor Ort zu scannen, oder wählen Sie einen Windows-Remote-Computer aus, Linux (Englisch)… oder mehrere, aus einer Organisationseinheit, Textdatei… Zweitens wählen wir die SCAPs aus, die wir für den Scan verwenden möchten, Wir werden mindestens das Betriebssystem des Remote-Computers auswählen (wir werden in der Lage sein, mehr SCAP-Inhalte von seiner Website zu installieren) und wir werden antworten (optional) Wenn Sie Fragen haben. Um eine Verbindung mit Windows herzustellen, wird WMI in der Regel mit Anmeldeinformationen mit Berechtigungen verwendet, und für Linux-Computer benötigen Remotecomputer das UNIX Remote Scanning Plugin.

Und drittens, Wir können jetzt drücken, um den Scan zu starten!

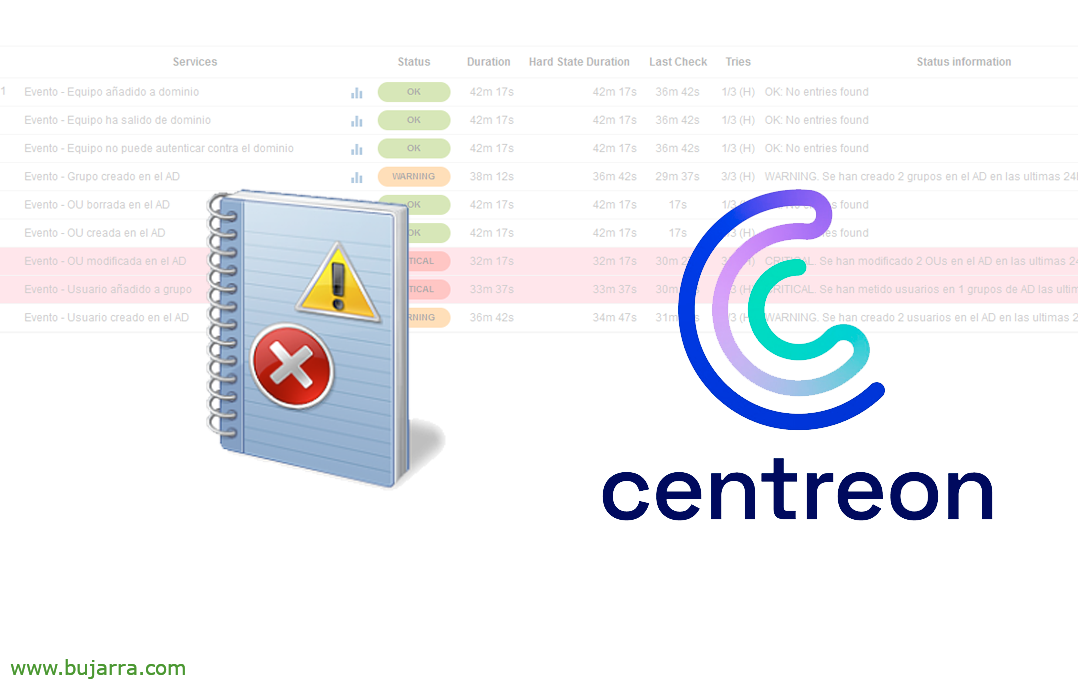

Nach einigen Minuten wird angezeigt, dass sie bereits beendet ist, und wir können die Ergebnisse der Sitzung sehen, wo wir kurz sehen, wie die Ausrüstung analysiert wird, mit Ihrem Profil, Ihre Punktzahl, Die bestandenen und die fehlgeschlagenen Elemente. Wir werden die Zusammenfassung auf der Website sehen können,

Diese Zusammenfassung ermöglicht es uns, auf etwas elegantere Weise, zu stöbern und die Ergebnisse in verschiedenen Formaten zu sehen, Dann können wir die Ärmel hochkrempeln… da wir in diesem Fall sehen können, was wir in Windows falsch konfiguriert haben 11 und Windows Server 2022, sowie einen Blick auf Ihren Internet Explorer werfen, Firefox, Acrobat Reader oder IIS.

Wir können die Punktzahl dieser Beispielmaschine sehen, Wir haben ein sehr detailliertes Inventar, Wenn wir weiter nach unten gehen, kommen Überraschungen…

Es wird auf der Grundlage verschiedener Schweregrade angeordnet, die wir einhalten möchten, der Punkte, die wir nicht einhalten (und diejenigen, die dies tun),

Wenn wir auf einen von ihnen klicken, Wir werden sehen, wie es uns sagt, dass wir das Problem beheben können. In diesem Fall, dass ich eine Mindestlängenanforderung von 14 Zeichen in den Passwörtern des Computers und mit einem GPO hätte ich es gelöst.

Kurz gesagt, Kostenlose Tools, Das wird es uns ermöglichen, nach schlechten Konfigurationen in der Ausrüstung zu suchen, Mangel an bewährten Verfahren, Erhöhen Sie die Härtung der Ausrüstung, um zu sehen, ob wir die Mindestanforderungen an die Sicherheit einhalten… Alles, um Schrecken zu vermeiden… 😉 Denken Sie daran, dass es CCN-CERT-Leitfäden gibt, die uns im Geschäftsleben sehr helfen können, Ramsomwares zu vermeiden, Datendiebstahl oder -verlust… Und ich bin schon gefallen, Eine Umarmung und vergiss nicht, Supervitamin zu trinken und zu mineralisieren!

Passt auf euch auf,