Aktivieren der Zwei-Faktor-Authentifizierung mit SMS2 (kostenlos) und NetScaler Gateway

In diesem Beitrag werden wir etwas Fabelhaftes sehen, Sehen wir uns an, wie Sie 2FA oder Zwei-Faktor-Authentifizierung in NetScaler Gateway aktivieren, Zwingen von Benutzern, ein zusätzliches Token für den Unternehmenszugriff auf die Organisation zu verwenden. Wir werden SMS2 verwenden, ein kostenloses Tool, die über RADIUS die Benutzertoken validiert, Wir verwenden Software-Token mit der Google Authenticator App auf Mobilgeräten., Ein Riesenspaß!

Was ich gesagt habe, wir werden uns auf den TOTP-Algorithmus verlassen (Zeitbasiertes Einmalpasswort), oder zeitbasiertes Einmalpasswort, Normalerweise werden diese Codes alle 30 Nachschlag. Auf den mobilen Geräten der Mitarbeiter reicht es aus, (Zum Beispiel) Google Authenticator und immer dann, wenn sie extern auf die Citrix-Site zugreifen, , in dem Ihre Anwendungen oder Desktops präsentiert werden, Nun, wir werden noch einen weiteren Authentifizierungsfaktor einfügen, eine zusätzliche Sicherheitsstufe, um den Zugriff zu verhindern, selbst wenn sie das Passwort des Benutzers kennen. Kürzlich, Wir lernen kennen, Jeden Tag mehr Passwortdiebstahl, Worauf warten Sie noch, um zu versuchen, Ihre Umgebung ein wenig mehr zu sichern?

NPS-Konfiguration,

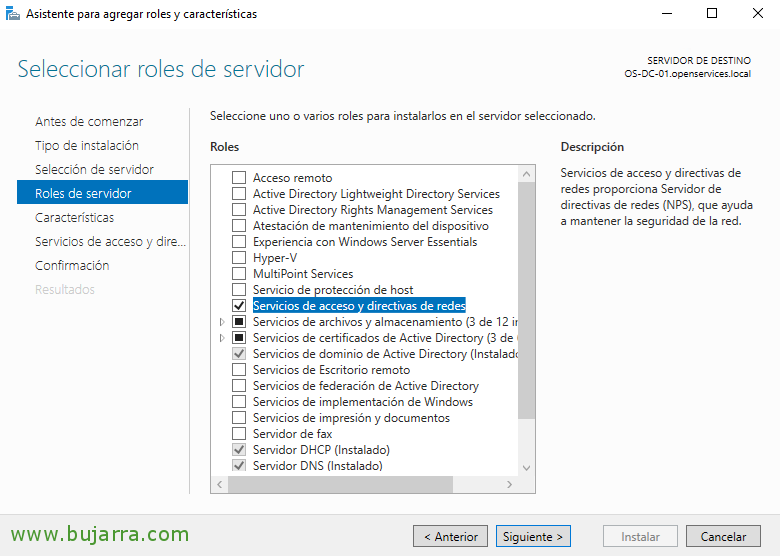

Wir müssen die Rolle des Netzwerkrichtlinienservers oder NPS haben (Server für Netzwerkrichtlinien) installiert und konfiguriert, um RADIUS-Abfragen zu ermöglichen.

Installieren “Netzwerkrichtlinien- und Zugriffsdienste” und seine Eigenschaften, entweder per GUI oder über PowerShell:

[Quellcode]Install-WindowsFeature -Name npas[/Quellcode]

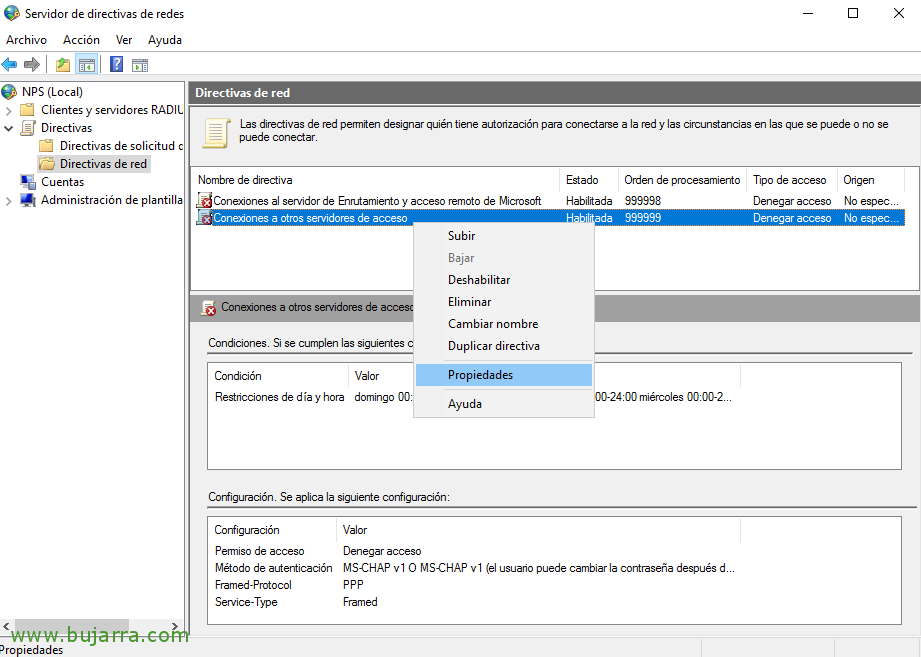

Öffnen Sie die Konsole “Server für Netzwerkrichtlinien. Das erste, was wir berücksichtigen werden, wird in der “Netzwerk-Richtlinien” Wechseln Sie zu den Richtlinieneigenschaften. “Verbindungen zu anderen Zugriffsservern”,

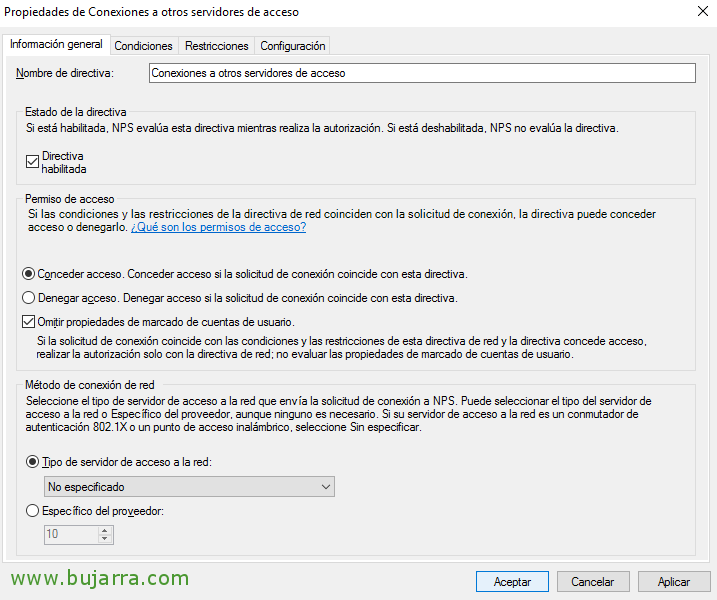

Auswählen “Gewähren des Zugriffs” und wir haben getroffen “Umgehen von Markup-Eigenschaften für Benutzerkonten”,

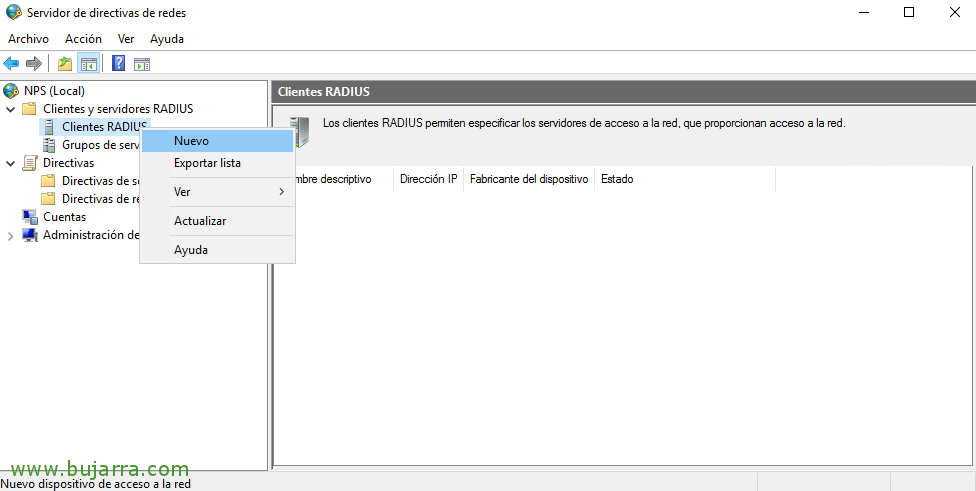

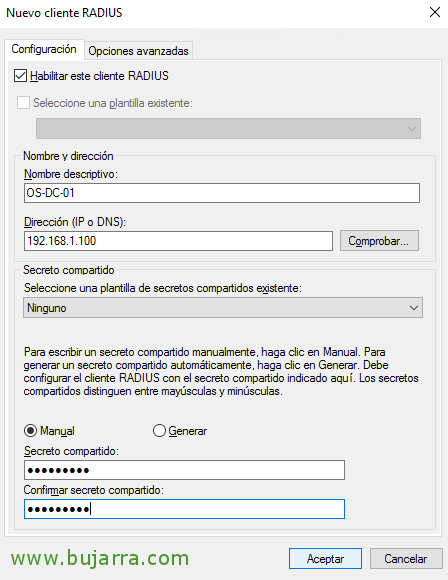

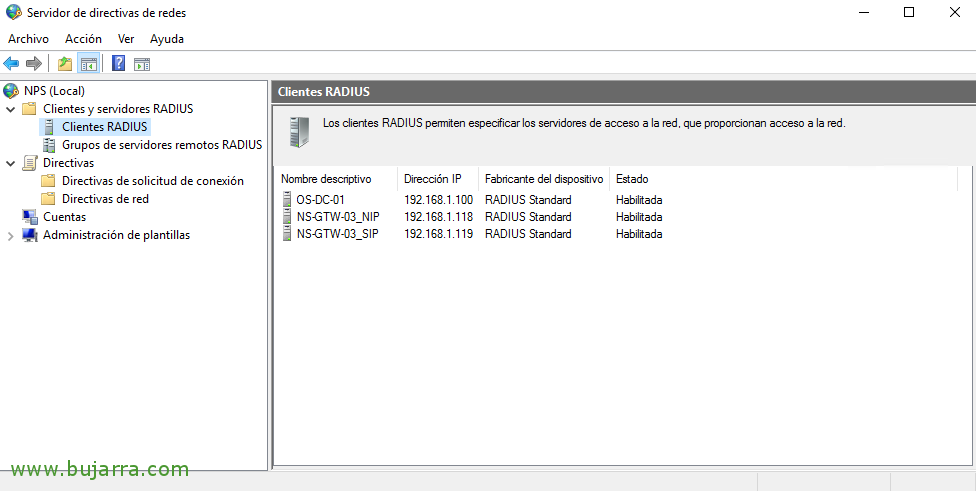

Jetzt müssen wir alle RADIUS-Kunden registrieren, Das heißt, alle Maschinen, die Anfragen stellen werden, im Prinzip bei der Erstellung der Maschine, auf der wir die Rolle installiert haben (für zukünftige Tests) und die NetScaler-Subnetz-IP tut das Gute, da der NetScaler NPS mit diesem Adapter abfragt. Deshalb, in “RADIUS-Kunden” > “Neu”,

Wir geben den Namen des Geräts und die IP-Adresse an, die es verwendet, um Ihnen eine Abfrage zu ermöglichen, Wir werden auch ein Geheimnis angeben, mit dem wir uns authentifizieren werden.

Und wir bilden alle Teams, Wie ich schon sagte, mit der IP der Maschinen, die Abfragen durchführen, reicht es aus, gut uns lokal zu testen und die SNIP IP-Adresse des NetScalers.

Installieren und Konfigurieren von SMS2,

Wright SMS2 wird die Anwendung sein, die wir verwenden, um diese 2FA zu ermöglichen, Wir können es auf einem oder mehreren Computern installieren, in der Regel neben dem NPS, oder in einem DC. Dieses Dienstprogramm ist kostenlos und auf der Website verfügbar: http://www.wrightccs.com/support/download/

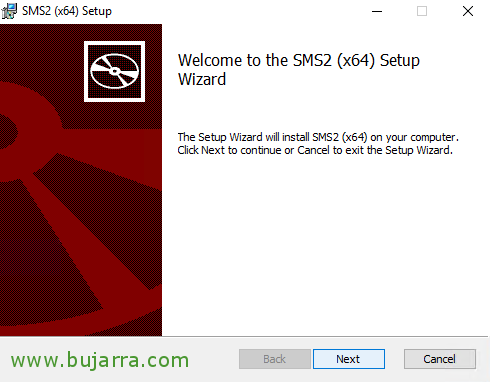

Wir beginnen mit der Installation, “Nächster”,

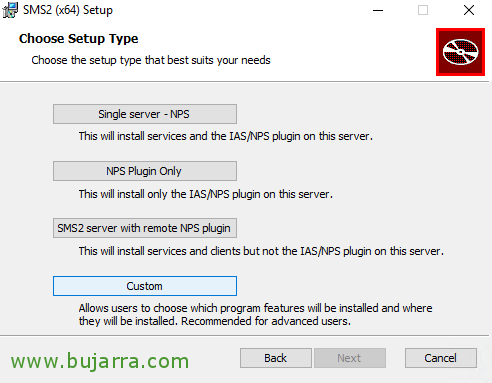

Auswählen “Gewohnheit”,

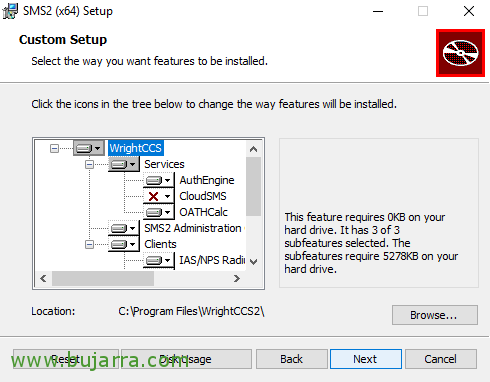

Und wir haben den CloudSMS-Teil entfernt und überprüft, ob wir alle Clients installiert haben, Oder zumindest an der Art, an der wir interessiert sind, “Nächster”,

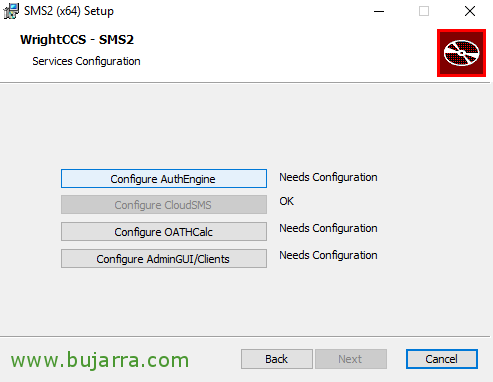

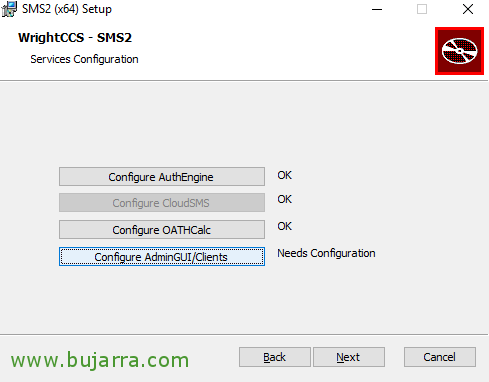

Anklicken “Konfigurieren der AuthEngine”,

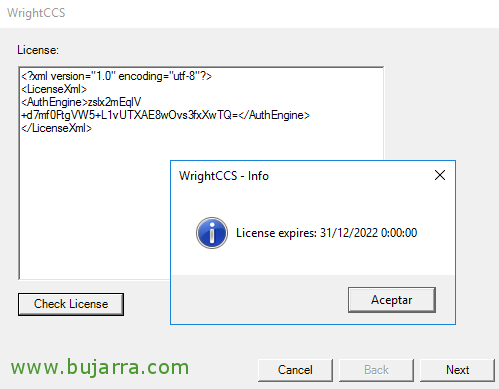

Wir stellen die kostenlose Lizenz vor, die sie uns geben, mindestens bis Dezember 2022, Wir können es herunterladen von hier oder verwenden Sie denselben:

[Quellcode]&ERE;AMPERE;Lt;?xml version="1.0" encoding="utf-8"?&ERE;AMPERE;Gt;

&ERE;AMPERE;Lt;LicenseXml&ERE;AMPERE;Gt;

&ERE;AMPERE;Lt;AuthEngine&ERE;AMPERE;Gt;zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=&ERE;AMPERE;Lt;/AuthEngine&ERE;AMPERE;Gt;

&ERE;AMPERE;Lt;/LicenseXml&ERE;AMPERE;Gt;[/Quellcode]

Wir verlassen das Konto für das lokale System für den AuthEngine-Dienst, “Nächster”,

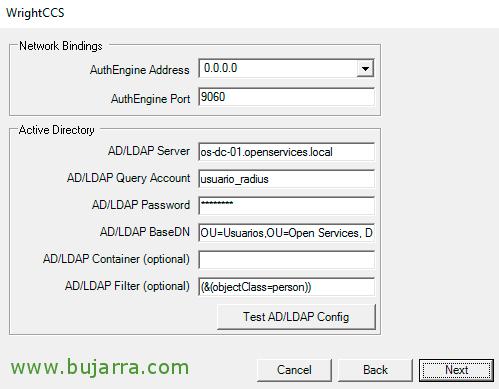

Wir weisen die AuthEngine an, sich um jede IP zu kümmern (0.0.0.0) Mit der Option 9060. Wir geben den FQDN unseres LDAP-Servers oder Domain-Controllers an, Wir geben ein bestimmtes Benutzerkonto an, das wir für RADIUS-Abfragen verwenden werden., In meinem Fall nennen wir es “usuario_radius”, Wir geben ihr AD-Passwort an und geben an, welches der BaseDN ist, den wir als Filter für die Suche nach Benutzern verwenden werden. “Nächster”,

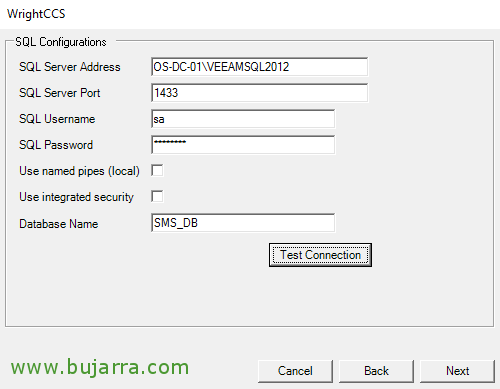

Wir werden irgendwo einen SQL-Server brauchen, Wir geben Ihren Namen und Ihre Instanz an, Hafen, SQL-Benutzer oder wenn wir die integrierte Authentifizierung verwenden möchten, zusätzlich zum Namen der DB, die. “Nächster”,

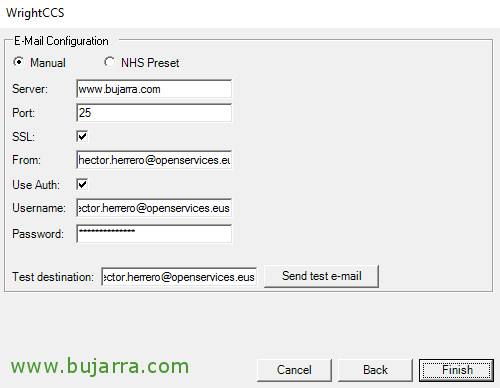

Wir können hier den Mailserver für Mail-Benachrichtigungen konfigurieren oder wenn wir das Token per Mail haben möchten, Nicht unser Fall, Wir können es ignorieren, “Beenden”.

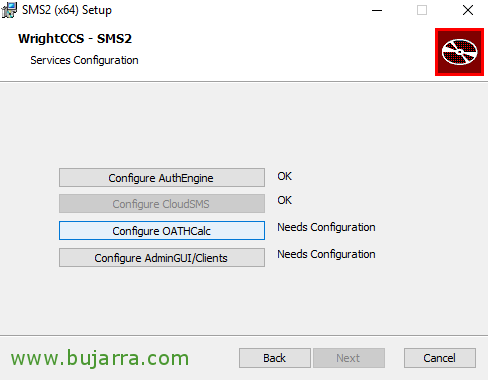

Weiter geht es mit dem Installationsassistenten, Nun klicken wir auf “Konfigurieren von OATHCalc”,

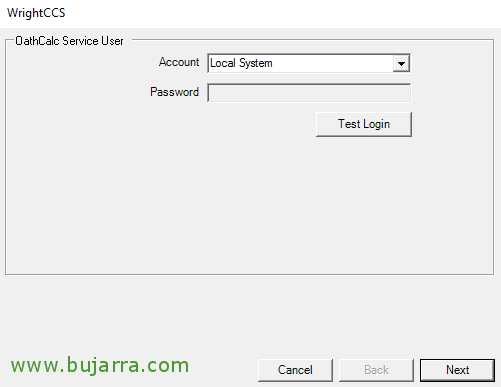

Wir haben das Konto für das lokale System für den OathCalc-Dienst verlassen., “Nächster”,

Wir lassen die Standardeinstellungen, “Beenden”,

Wir, Gehen wir nun zu “Konfigurieren von AdminGUI/Clients”,

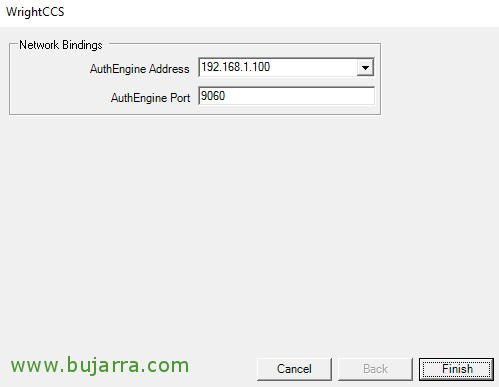

Wir geben die lokale IP-Adresse des Servers an, mit dem wir den Dienst anbieten werden, und den Port 9060, “Beenden”.

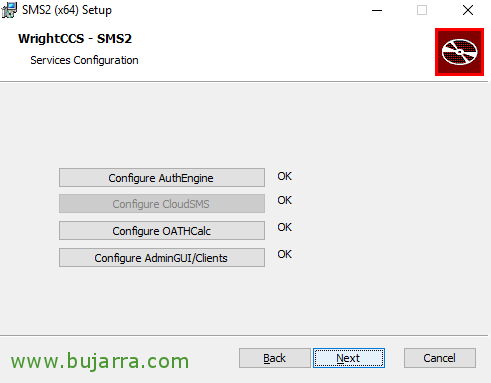

Wir werden in der Lage sein, mit dem Assistenten fortzufahren, “Nächster”,

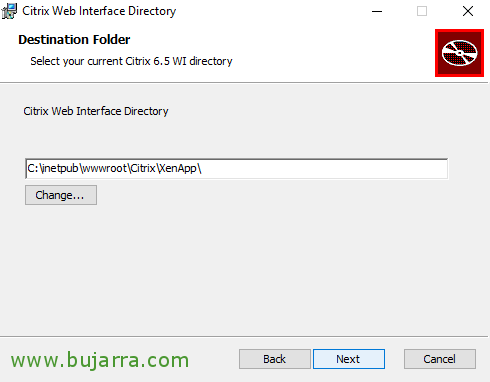

Wie ich bereits angedeutet habe, werde ich alle Clients installieren und dieser kommt auch mit den Dateien des veralteten Webinterfaces, Wir können angeben, wo sie sie hinterlassen sollen. Grundsätzlich werden wir diese Dateien nicht verwenden. “Nächster”,

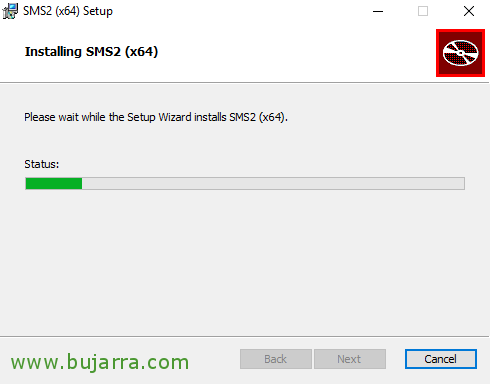

Und schließlich, Anklicken “Installieren” um mit der Installation von SMS2 zu beginnen,

… Warten Sie einige Sekunden…

“Beenden”, Korrekte Installation!

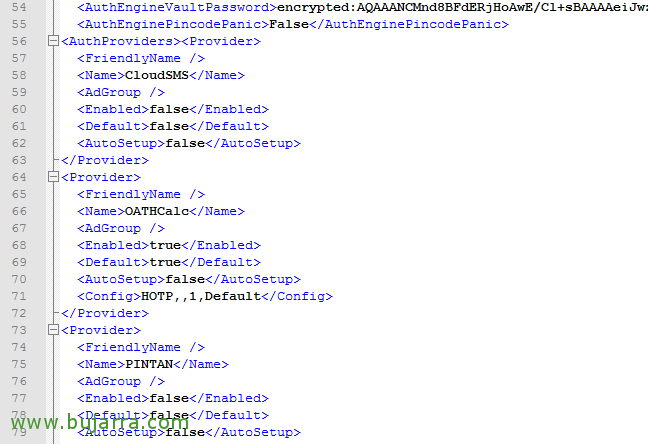

Wir müssen die Konfigurationsdatei bearbeiten, Befindet sich standardmäßig in “%Programme%WrithCCS2EinstellungenConfiguration.xml”. In der Regel nehmen wir die folgenden Änderungen vor, “AuthEngineChallengeAntwort” Wir belassen es bei “FALSCH” um Google Authenticator verwenden zu können, Darüber hinaus wird in der “AuthProvider” Wir müssen sie alle deaktivieren und OATHCalc aktiviert und standardmäßig lassen, Bleibend:

[Quellcode]&ERE;Lt;Name&ERE;Gt;CloudSMS (Englisch)&ERE;Lt;/Name&ERE;Gt;

…

&ERE;Lt;Ermöglichte&ERE;Gt;FALSCH&ERE;Lt;/Ermöglichte&ERE;Gt;

&ERE;Lt;Vorgabe&ERE;Gt;FALSCH&ERE;Lt;/Vorgabe&ERE;Gt;

…

&ERE;Lt;Name&ERE;Gt;OATHCalc&ERE;Lt;/Name&ERE;Gt;

…

&ERE;Lt;Ermöglichte&ERE;Gt;STIMMT&ERE;Lt;/Ermöglichte&ERE;Gt;

&ERE;Lt;Vorgabe&ERE;Gt;STIMMT&ERE;Lt;/Vorgabe&ERE;Gt;

…

&ERE;Lt;Name&ERE;Gt;MALEN&ERE;Lt;/Name&ERE;Gt;

…

&ERE;Lt;Ermöglichte&ERE;Gt;FALSCH&ERE;Lt;/Ermöglichte&ERE;Gt;

&ERE;Lt;Vorgabe&ERE;Gt;FALSCH&ERE;Lt;/Vorgabe&ERE;Gt;

…

&ERE;Lt;Name&ERE;Gt;E-Mail&ERE;Lt;/Name&ERE;Gt;

…

&ERE;Lt;Ermöglichte&ERE;Gt;FALSCH&ERE;Lt;/Ermöglichte&ERE;Gt;

&ERE;Lt;Vorgabe&ERE;Gt;FALSCH&ERE;Lt;/Vorgabe&ERE;Gt;

…

&ERE;Lt;Name&ERE;Gt;Statisch&ERE;Lt;/Name&ERE;Gt;

…

&ERE;Lt;Ermöglichte&ERE;Gt;STIMMT&ERE;Lt;/Ermöglichte&ERE;Gt;

&ERE;Lt;Vorgabe&ERE;Gt;FALSCH&ERE;Lt;/Vorgabe&ERE;Gt;

…[/Quellcode]

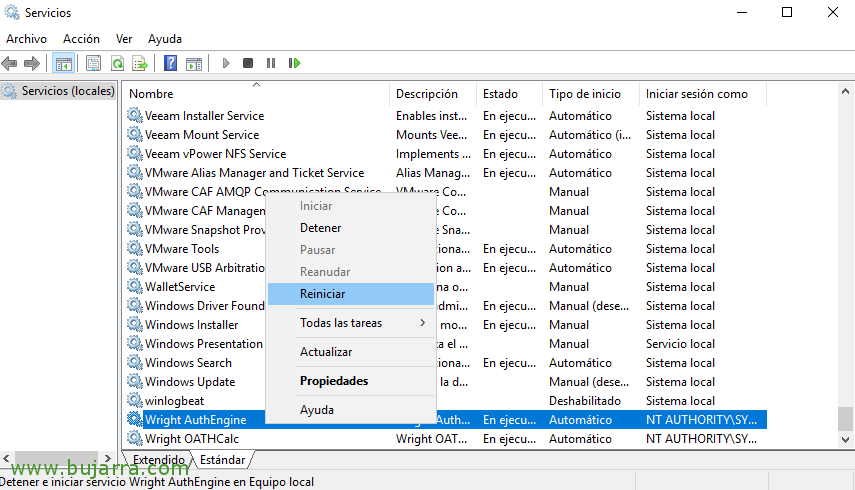

Nach den Änderungen, Wir speichern die Datei und starten die Dienste neu “Wright AuthEngine” und “Wright OATHCalc”.

Testen von SMS2

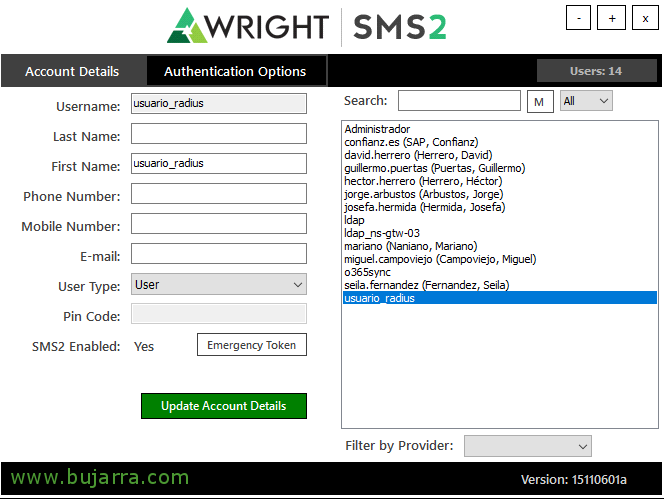

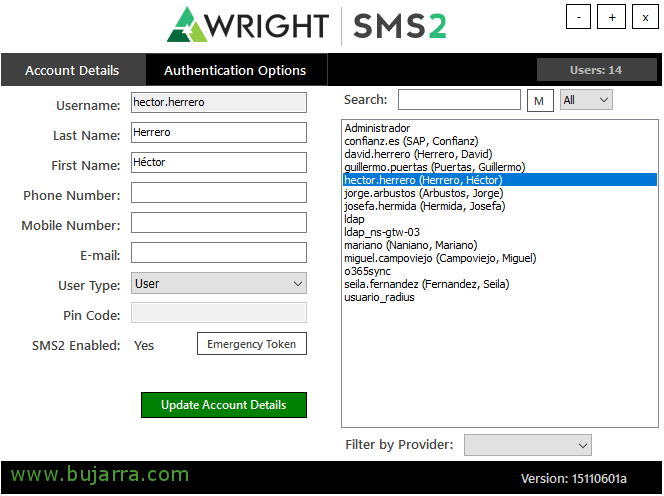

Wir werden nun in der Lage sein, die SMS2-Verwaltungskonsole zu öffnen. Auge! Was, Um diese Konsole zu öffnen, muss es eine Gruppe mit dem Namen “Administratoren” im Built-In-Ordner unseres Active Directory, Wenn die Gruppe nicht vorhanden ist (die in Active Directories auf Spanisch Administratoren genannt wird) oder Sie sind kein Mitglied, Sie können nicht alle Benutzer sehen. Das erste, was wir tun werden, ist, “usuario_radius” Legen Sie ein statisches numerisches Token darauf (Pej 123456) um unten einen Test durchzuführen. Zuvor, Wählen Sie den Benutzer aus und klicken Sie auf “Authentifizierungsoptionen”,

Am “Authentifizierungs-Optionen” Gedrückt “Statisch” und wir setzen das numerische Token, das wir wollen, Wir werden es brauchen, damit wir es dokumentieren. “Konfiguration speichern”. Und dann “Aktualisieren von Kontodetails” So speichern Sie Änderungen an einem bestimmten Benutzer.

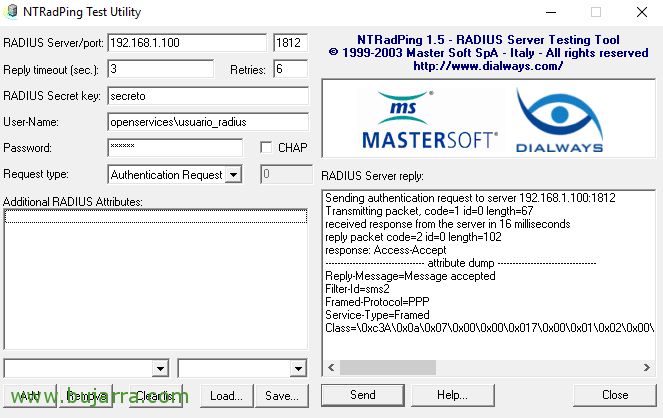

Nicht schlecht, Lassen Sie uns testen, ob SMS2 ordnungsgemäß funktioniert, hierfür, wir werden in der Lage sein NTRadPing herunterzuladen 1.5, Dies ist ein Dienstprogramm für RADIUS-Tests, Wir können es herunterladen von: https://thwack.solarwinds.com/thread/14486. Wir werden diesen Test von einem der Computer aus durchführen, die wir auf unserem NPS-Server registriert haben, in RADIUS-Clients, Wenn du dich erinnerst, haben wir damals ein Geheimnis eingerichtet, Wir werden es jetzt brauchen.

Deshalb, Nach dem Herunterladen, Wir führen es aus und geben die IP-Adresse unseres RADIUS-Servers und den Port ein 1812, in “Geheimer Radius-Schlüssel” Wir geben das Geheimnis an, das wir bei der Definition des RADIUS-Clients verwenden, Wir geben den Namen des Benutzers ein “usuario_radius” und in “Passwort” Wir müssen das numerische Token angeben, das wir gerade im vorherigen Schritt festgelegt haben. Anklicken “Senden” Und wenn alles gut gelaufen ist, Wir werden sehen, dass Sie die Authentifizierung korrekt validiert haben.

Konfigurieren von NetScaler,

Obwohl ich die minimalen Schritte verlassen werde, Hier erstellen wir Authentifizierungsrichtlinien, die wir auf unser NetScaler Gateway anwenden, Dieser Prozess könnte länger dauern, da es empfohlen wird, mit Load Balancing zu überwachen und den RADIUS-Dienst von hier aus anzubieten, daher werde ich es vermeiden, den Monitor zu erstellen, Dienste, LB-Server und virtuelle Server für den RADIUS-Dienst. Wir beginnen direkt mit der Erstellung der Richtlinien und deren Anwendung auf das Gateway,

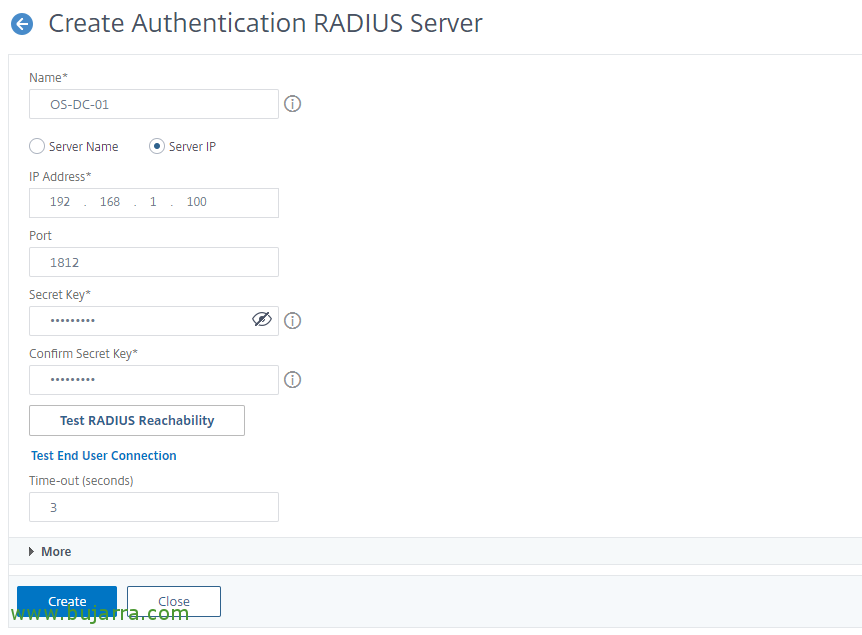

Zuerst registrieren wir den RADIUS-Server, seit “Citrix Gateway” > “Politik” > “Authentifizierung” > “RADIUS” > “Diener > “Hinzufügen”, Wir geben die IP-Adresse des RADIUS-Servers und den Port an 1812, sowie das Geheimnis, das wir bei der Registrierung des IP-Subnetzes des NetScalers im NPS verwendet haben. Wir können geben “Testen der RADIUS-Erreichbarkeit” So testen Sie die Validierung, Ich sollte schon gehen, Anklicken “Schaffen”,

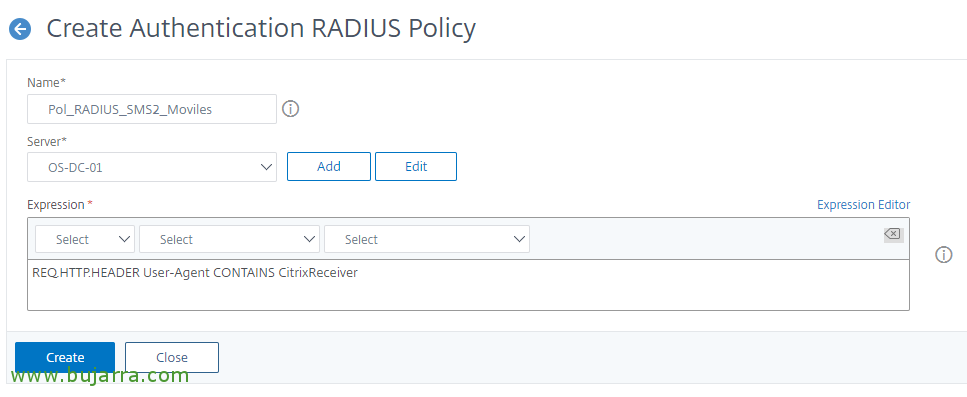

Erstellen Sie nun die RADIUS-Richtlinien, seit “Citrix Gateway” > “Politik” > “Authentifizierung” > “RADIUS” > “Politik” > “Hinzufügen”, Wir erstellen eine Richtlinie für Geräte, die Citrix Receiver verwenden., Wir verknüpfen es mit dem neu erstellten RADIUS-Server und geben den folgenden Ausdruck an:

[Quellcode]REQ. HTTP. HEADER User-Agent ENTHÄLT CitrixReceiver[/Quellcode]

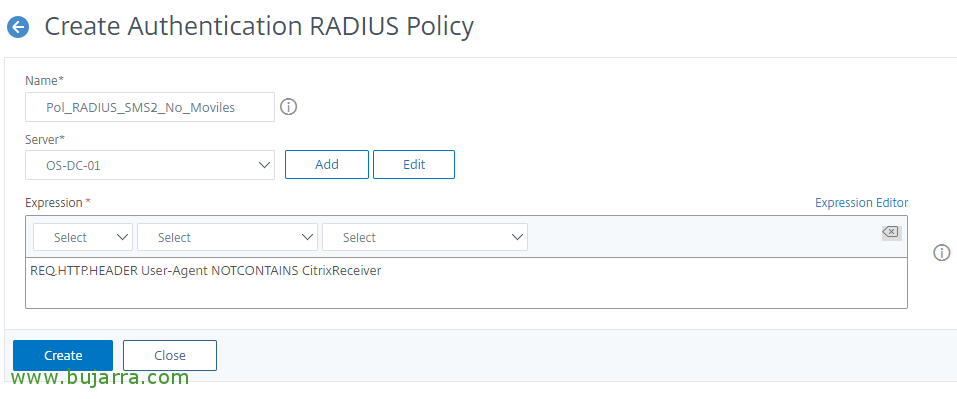

Wir haben einen weiteren für Geräte erstellt, die Receiver nicht verwenden (o Arbeitsbereich), mit folgendem Ausdruck:

[Quellcode]REQ. HTTP. HEADER User-Agent NOTCONTAINS CitrixReceiver[/Quellcode]

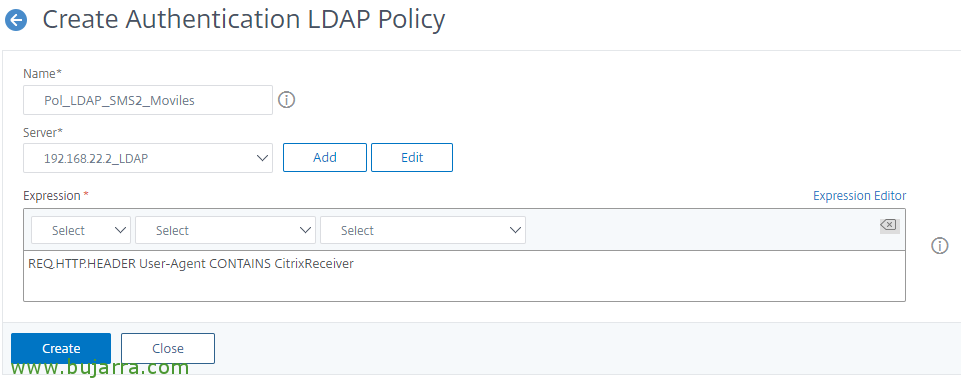

Und das Gleiche gilt für LDAP, Wir werden zwei gleichberechtigte Politiken schaffen, eine für den Zugriff mit Citrix Receiver-Geräten, seit “Citrix Gateway” > “Politik” > “Authentifizierung” > “LDAP (Englisch)” > “Politik” > “Hinzufügen”, mit folgendem Ausdruck:

[Quellcode]REQ. HTTP. HEADER User-Agent ENTHÄLT CitrixReceiver[/Quellcode]

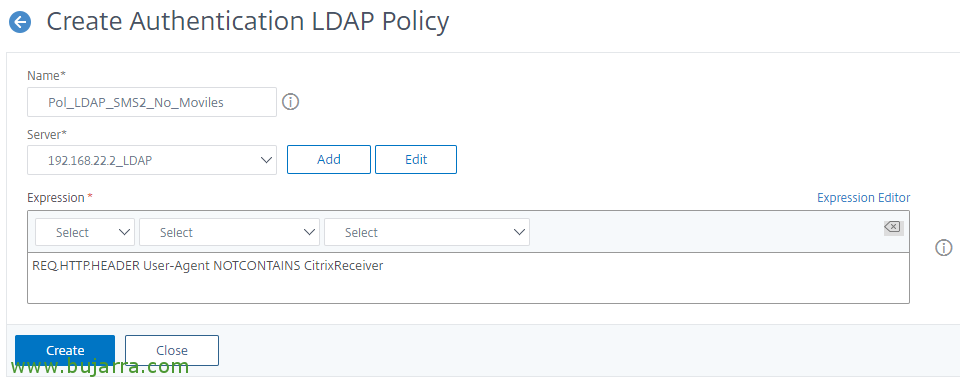

Und wir sind fertig mit der letzten Richtlinie für Geräte, die Receiver nicht verwenden,

[Quellcode]REQ. HTTP. HEADER User-Agent NOTCONTAINS CitrixReceiver[/Quellcode]

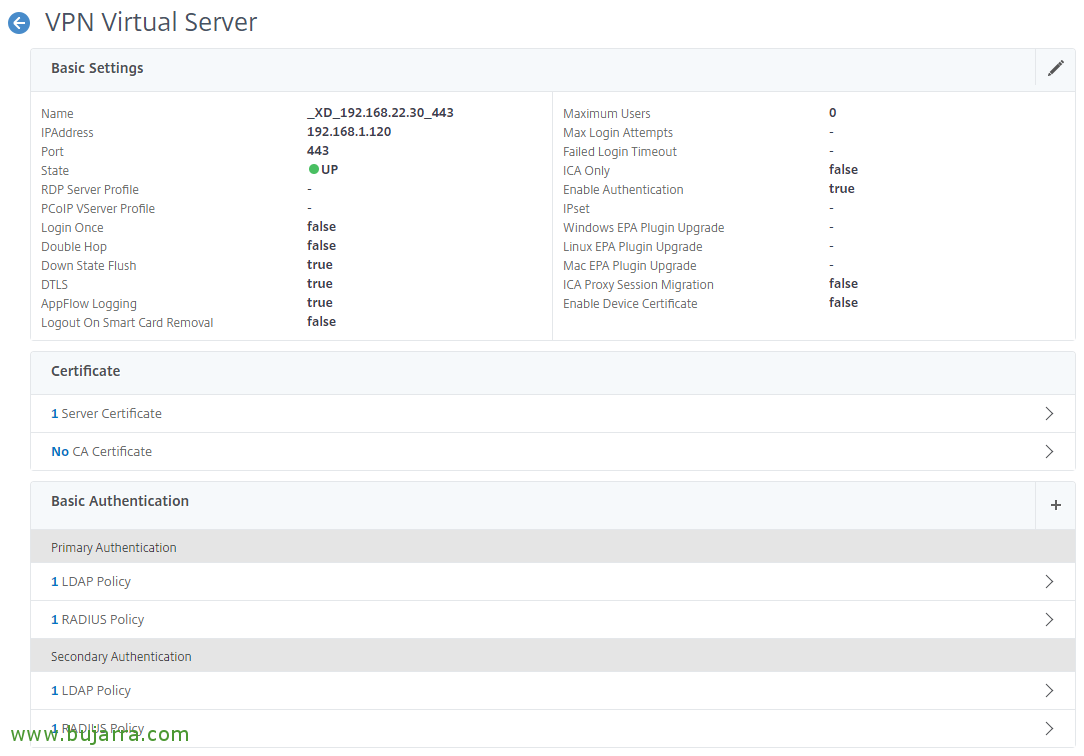

Und jetzt gehen wir zu unserem NetScaler Gateway Virtual Server und verknüpfen sie miteinander, Wir erstellen primäre und sekundäre Authentifizierungen, Um Benutzer zu bedienen, die sich mit uns verbinden, Wir werden als Primär mit Priorität gehen 100 die Richtlinie "LDAP ohne Empfänger", und mit Priorität 90 Richtlinie für RADIUS-Empfänger; als sekundäre Authentifizierungen, Wir verwenden den umgekehrten Weg, Das ist, mit Priorität 100 Die RADIUS-Richtlinie "Kein Empfänger", und mit Priorität 90 Richtlinie für LDAP-Empfänger.

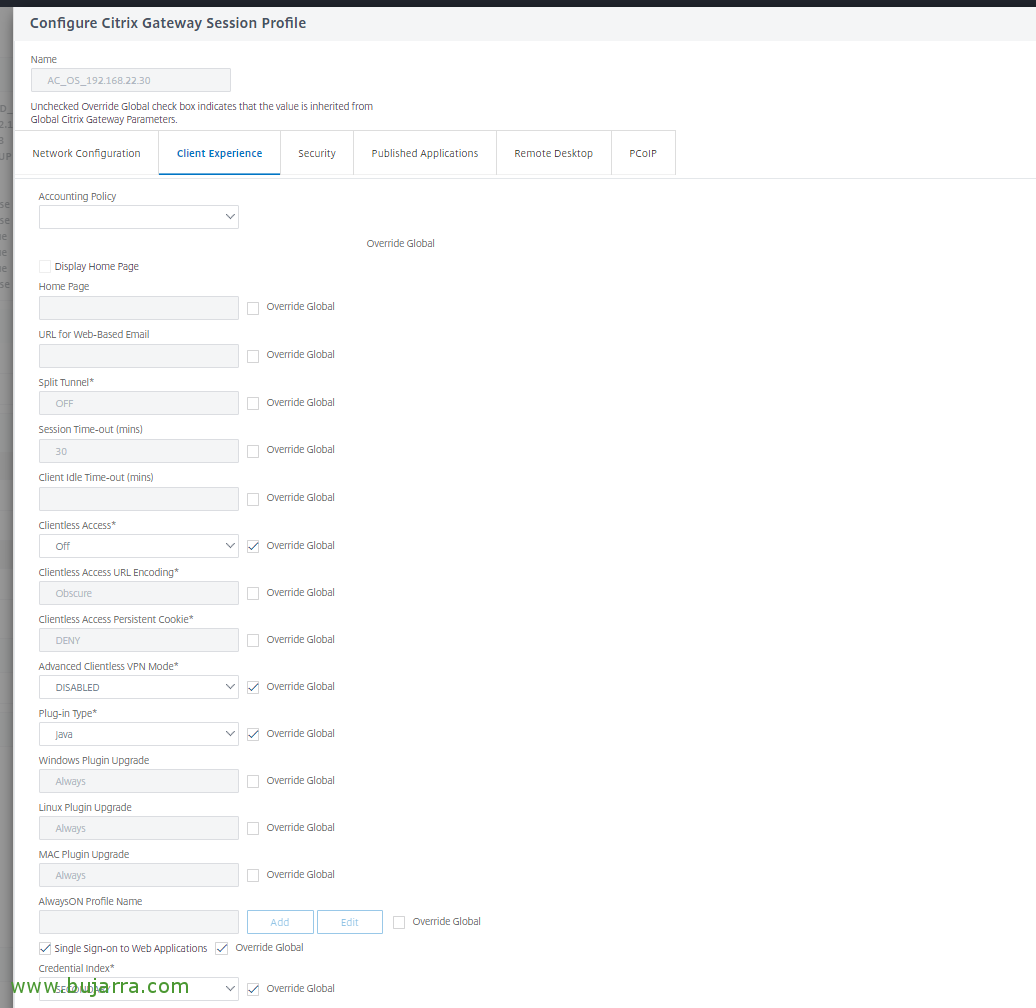

Wir müssen die Sitzungsrichtlinie ändern, die bereits vorhanden ist und in unserem Virtual Server Gateway angewendet wird, in meinem Fall die Standardeinstellung 'AC_OS_X.X.X.X', dort, am “Kundenerfahrung”, in “Index der Zeugnisse” Wir müssen angeben “SEKUNDÄR”. Stellen Sie sicher, dass die andere Sitzungsrichtlinie (die es auch schon geben wird), in diesem Fall die 'AC_WB_X.X.X.X’ Gebraucht “SEKUNDÄR”, dass dies standardmäßig der Fall sein wird.

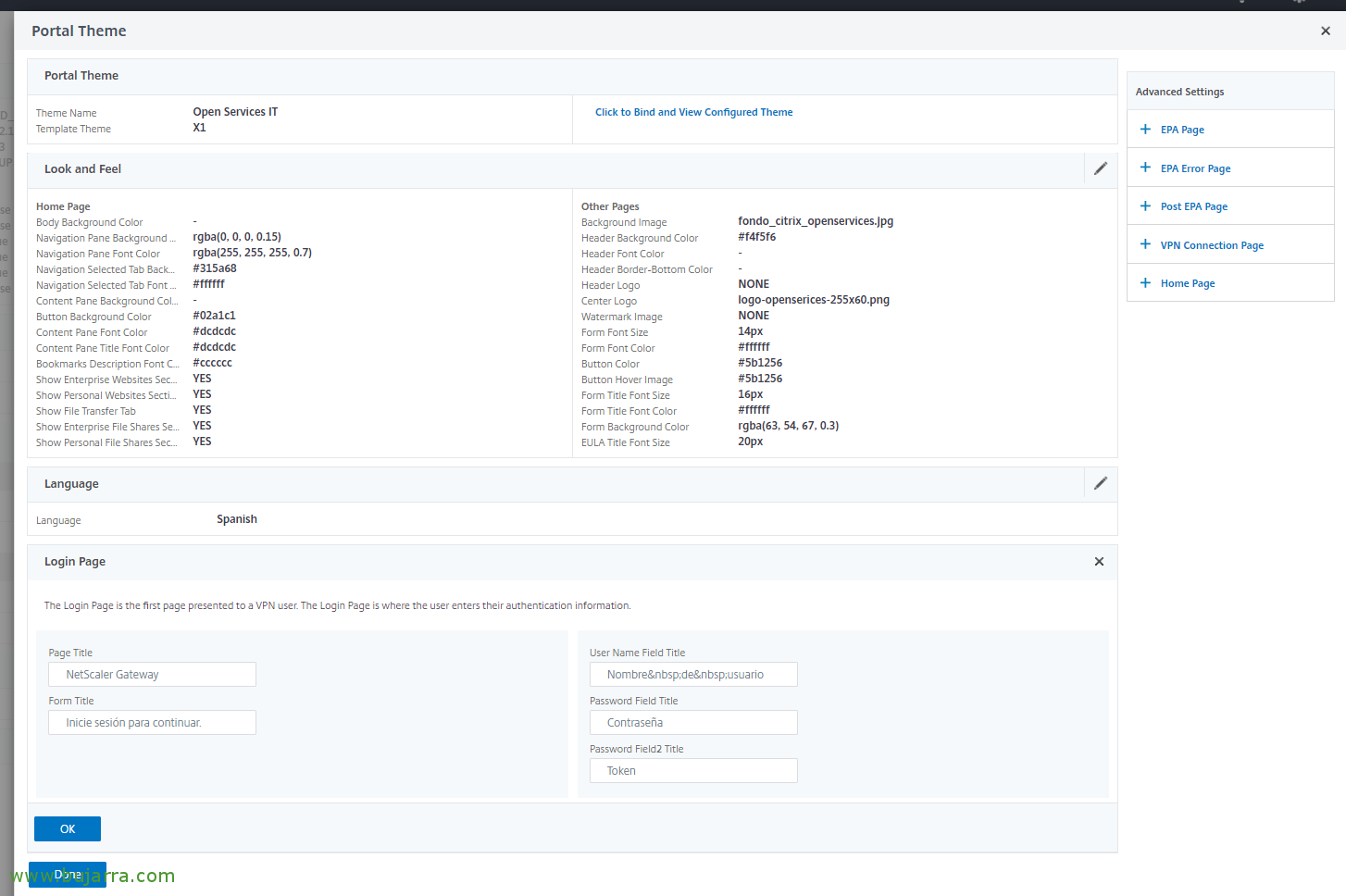

Auf dem NetScaler Gateway, da wir sicherlich ein Unternehmensthema kennen und angewendet haben, Und wenn nicht, sollten Sie Ihren Benutzern ein personalisiertes und angenehmes Bild vermitteln, Geprüft Dieser Beitrag Wenn Sie es brauchen. Nun, was ich gesagt habe, Wir werden in der Lage sein, den Text der Textfelder, die den Benutzern angezeigt werden, anzupassen, um z.B. in der 2 die er nicht fragt “Passwort 2” an den Benutzer, wenn nicht “Zeichen” und so besser zu verstehen, was ein Passwort und was ein Token ist. Das habe ich gesagt, wir werden es auf unserem virtuellen Server tun, im Abschnitt Thema, Wenn wir darauf klicken, können wir die “Login-Seite” und passen Sie diese Felder mit besserem Text an.

Aktivieren von Token für Active Directory-Benutzer,

Zurück zu SMS2, Es ist an der Zeit, dies auszuprobieren! Wir werden einen Benutzer registrieren!

Jetzt müssen wir die Benutzer auswählen, an denen wir die 2FA-Authentifizierung aktivieren möchten, hierfür, Wir öffnen die ” SMS2-Verwaltungskonsole”, über jeden Benutzer, an dem wir interessiert sind, Wir wählen es aus und wir werden “Authentifizierungsoptionen”,

Wir ermöglichen “OATHCalc”, Wir weisen Sie an, das TOTP-Typ-Token zu verwenden, In Authenticator können wir Ihnen direkt sagen, dass Sie Google Authenticator verwenden sollen, und klicken Sie auf “Gemeinsamen geheimen Schlüssel generieren”, Wir erhalten ein Geheimnis oder einen QR-Code, den wir an den Benutzer senden müssen, damit er von seinem Mobilgerät aus sein Konto registrieren kann.

Jetzt endlich, ein Mobiltelefon zur Hand haben, die Google Authenticator App installiert und das Konto mit dem QR-Code hinzugefügt, Dieser Benutzer wäre bereits in der Lage, auf sein Citrix-Portal zuzugreifen und abgesehen von der Angabe seines Benutzernamens und Kennworts, Sie müssen das temporäre Token angeben, das Sie nur von diesem Mobilgerät erhalten. Gepanzerter Eingang zu unserem Unternehmen! Holen Sie sich mehr!