Verwenden von VMware View-GPOs 4.6

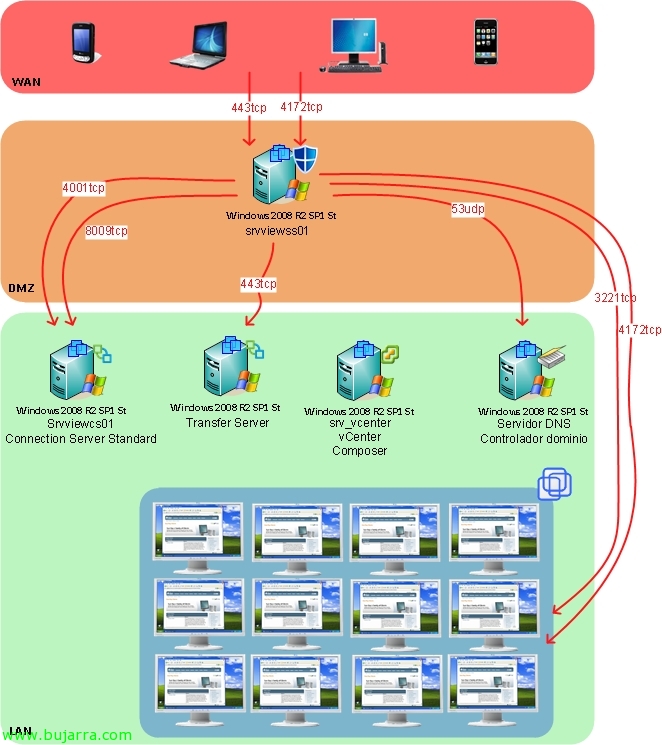

In diesem Dokument sehen wir uns die Richtlinien an, die wir auf Active Directory-Ebene auf unsere VMware View-Umgebung anwenden können, da wir verschiedene administrative Vorlagen haben, um die Agenten verwalten zu können, Klienten, Diener, allgemeine Konfiguration und vor allem, wenn wir das PCoIP-Protokoll optimieren müssen. Das Dokument zeigt alle vorhandenen GPOs, um unsere VMware View zentral verwalten zu können 4.6, Natürlich auf Englisch 😉

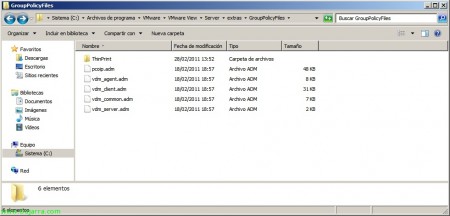

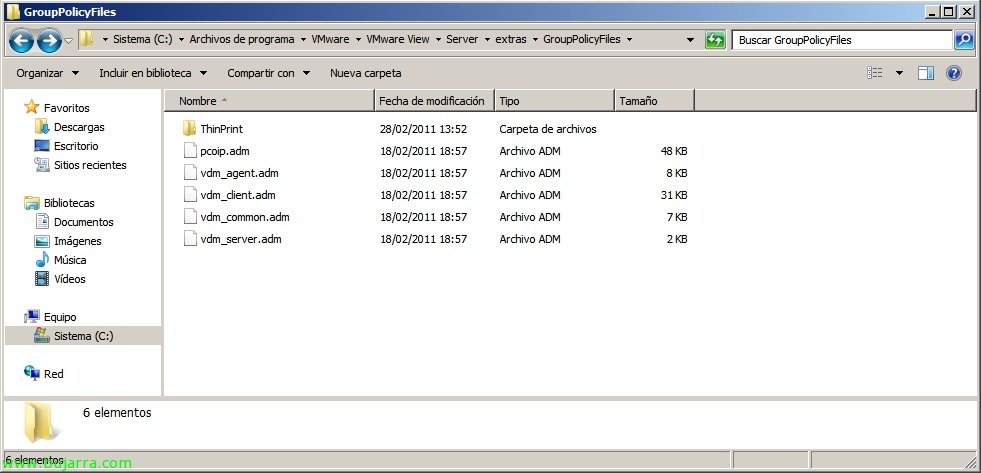

Podremos encontrar las plantillas de las directivas en cualquier servidor Connection Server en %ProgramFiles%VMwareVMware ViewServerextrasGroupPolicyFiles, estas las importaremos en GPO’s nuevas que generemos desde nuestros controladores de dominio.

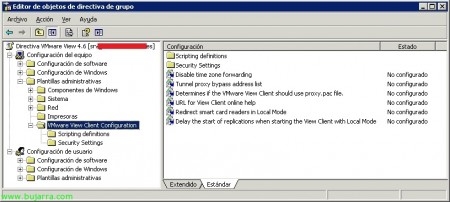

GPO de VMware View Client,

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Client Configuration”:

Disable time zone forwarding

Determines if the time zone of the View desktop is synchronized with that of the connected client. When enabled, this property will only apply if the Disable Time Zone Synchronization property of the View Agent Configuration policy is not set to disabled.

This property is disabled by default.

Tunnel proxy bypass address list

Do not use proxy server for tunnel addresses beginning with specified string, use semicolon (;) to separate entries.

Legt fest, ob der VMware View Client die proxy.pac-Datei verwenden soll.

Legt fest, ob der VMware View Client die proxy.pac-Datei verwenden soll.

URL für die Online-Hilfe des View Clients

Gibt eine alternative URL an, von der der View Client Hilfeseiten abrufen kann. Diese Eigenschaft ist für den Einsatz in Umgebungen vorgesehen, die keinen Internetzugang haben und daher das remote gehostete Hilfesystem nicht abrufen können.

Smartcard-Leser im lokalen Modus umleiten

Legt fest, ob Smartcard-Leser automatisch auf Desktops im lokalen Modus umgeleitet werden. Die Leser werden mit dem Client-Computer gemeinsam genutzt. Diese Einstellung ist standardmäßig aktiviert.

Start der Replikationen verzögern, wenn der View Client im lokalen Modus gestartet wird

Alle Replikationen um diese Anzahl von Sekunden verzögern, nachdem der View Client im lokalen Modus gestartet wurde. Die Replikationen werden nach dieser Verzögerung wie gewohnt fortgesetzt. Die Standardverzögerung beträgt 900 Nachschlag (15 Protokoll).

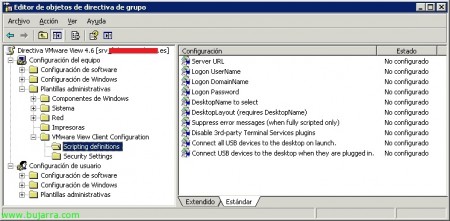

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Client Configuration” > “Scripting definitions”:

Server URL

Determines the URL used by View Client during login. Zum Beispiel: HTTP (Englisch)://view1.example.com

Logon UserName

Determines the username used by View Client during login.

Logon DomainName

Determines the NETBIOS domain used by View Client during login. Zum Beispiel: EXAMPLE

Logon Password

Determines the password used by View Client during login.

Warnung: this password is stored in plain text by Active Directory

DesktopName to select

Determines the default desktop used by View Client during login.

DesktopLayout (requires DesktopName)

Determines the display state of the View Client window when the desktop is launched.

Anmerkung: This property is only available when the ‘DesktopName to select’ property has been set.

Disable 3rd-party Terminal Services plugins

Determines if error messages are displayed during login.

Anmerkung: Diese Eigenschaft wird nur angewendet, wenn der Anmeldevorgang vollständig automatisiert ist, das heißt, wenn alle erforderlichen Anmeldeinformationen zuvor über Richtlinien vorab ausgefüllt wurden.

Anmerkung: Wenn die Anmeldung aufgrund falscher Anmeldeinformationen fehlschlägt, wird der Benutzer nicht benachrichtigt und der View Client wswc.exe Prozess läuft weiterhin im Hintergrund.

Alle USB-Geräte beim Start mit dem Desktop verbinden

Verbindet automatisch alle verfügbaren USB-Geräte auf dem Host mit einem Desktop, wenn dieser gestartet wird.

USB-Geräte mit dem Desktop verbinden, sobald sie eingesteckt werden

Verbindet automatisch USB-Geräte beim Einstecken in den Host mit dem Desktop, an dem der Benutzer gerade arbeitet.

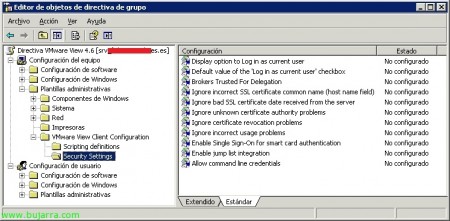

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Client Configuration” > “Sicherheitseinstellungen”:

Anzeigeoption, um sich als aktueller Benutzer anzumelden

Determines if the Log in as current user checkbox is visible in the Windows View Client.

Diese Einstellung ist standardmäßig aktiviert.

If this option is set to ‘off’, the user will not be able to override the ‘Default value of Log in as current user checkbox’ option.+

Default value of the ‘Log in as current user’ checkbox

Sets whether the ‘Log in as current user’ checkbox is checked by default.

This setting is disabled by default.

Brokers Trusted For Delegation

Sets the list of brokers that are allowed to have credentials delegated to them. This is used with ‘Log in as current user’.

By default all brokers are trusted

You can add brokers using any of 3 different formats:

domainsystem$

system$@domain.dom

SPN (Service Principal Name)

Ignore incorrect SSL certificate common name (host name field)

Bestimmt, ob Fehler im Zusammenhang mit falschen Serverzertifikatsnamen deaktiviert sind.

Dieser Fehler tritt auf, wenn der gemeinsame Name auf dem Zertifikat nicht mit dem Hostnamen des Servers korreliert, der es sendet.

Ignorieren Sie schlechtes SSL-Zertifikatsdatum, das vom Server empfangen wurde

Bestimmt, ob Fehler in Verbindung mit ungültigen Serverzertifikatsdaten deaktiviert sind.

Dieser Fehler tritt auf, wenn das Datum auf dem vom Server gesendeten Zertifikat abgelaufen ist.

Probleme mit unbekannten Zertifizierungsstellen ignorieren

Bestimmt, ob Fehler, die mit einer unbekannten Zertifizierungsstelle auf dem Serverzertifikat verbunden sind, ignoriert werden.

Dieser Fehler tritt auf, wenn das vom Server gesendete Zertifikat von einer nicht vertrauenswürdigen Drittautorität signiert wird.

Probleme mit dem Zertifikatswiderruf ignorieren

Bestimmt, ob Fehler, die mit einem widerrufenen Serverzertifikat verbunden sind, ignoriert werden.

Diese Fehler treten auf, wenn das vom Server gesendete Zertifikat widerrufen wurde oder der Client den Widerrufsstatus des Zertifikats nicht überprüfen kann.

This setting is disabled by default.

Ignoriere falsche Verwendungsprobleme

Legt fest, ob Fehler im Zusammenhang mit der falschen Verwendung eines Serverzertifikats ignoriert werden.

Dieser Fehler tritt auf, wenn das vom Server gesendete Zertifikat für einen anderen Zweck als die Überprüfung der Identität des Absenders und die Verschlüsselung der Serverkommunikation vorgesehen ist.

Single Sign-On für Smartcard-Authentifizierung aktivieren

Aktiviert Single Sign-On für die Smartcard-Authentifizierung. Dies erfordert, dass der View Client die verschlüsselte Smartcard-PIN kurzzeitig im Speicher speichert, bevor sie an den View Connection Server übermittelt wird.

Sprunglisten-Integration aktivieren

Ermöglicht das Hinzufügen einer Sprungliste zum View Client-Symbol in der Taskleiste unter Windows 7 und später den Benutzern ermöglichen, sich einfach mit den aktuellen View Connection Servern und Remote-Desktops zu verbinden. Dieses Feature ist standardmäßig aktiviert.

Kommandozeilen-Zugangsdaten zulassen

Zulassen, dass Zugangsdaten wie ein Passwort oder eine PIN über Kommandozeilenparameter übermittelt werden.

Diese Einstellung ist standardmäßig aktiviert.

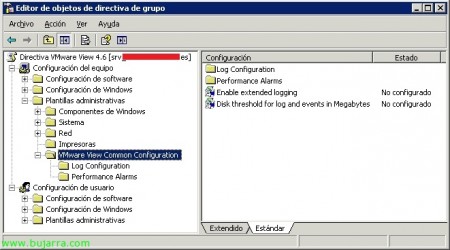

Gemeinsame VMware View Konfigurations-GPO,

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Gemeinsame Konfiguration”:

Erweitertes Logging aktivieren

Legt fest, ob Trace- und Debug-Ereignisse in den Protokolldateien enthalten sind

Festplattenschwelle für Protokolle und Ereignisse in Megabyte

Gibt die minimale verbleibende Festplattenkapazität für Protokolle und Ereignisse an. Wenn kein Wert angegeben ist, ein Standard von 200 wird angewendet. Wenn dieser Wert erreicht ist, wird die Ereignisprotokollierung gestoppt.

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Gemeinsame Konfiguration” > “Protokollkonfiguration”:

Anzahl der Tage, an denen Produktionsprotokolle aufbewahrt werden

Gibt die Anzahl der Tage an, für die Protokolldateien auf dem System gespeichert werden. If no value is set, the default applies and log files will only be kept for 7 Tage.

Maximum number of debug logs

Specifies the maximum number of debug log files to retain on the system. When a log file reaches its maximum size, no further entries are added and a new log file is created. When the number of previous log files reaches this value, the oldest log file is deleted.

Maximum debud log size in Megabytes

Specifies the maximum size in Megabytes that a debug log can reach before the log file is closed and a new log file is created.

Log directory

The full path to the directory for log files. If this location is not writable, the default location is used. Note that for client log files, an extra directory with the client name is created for the logs.

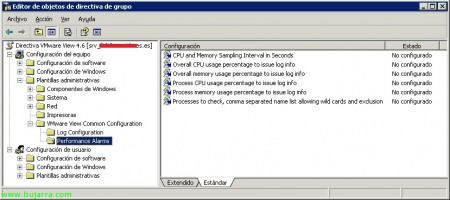

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Gemeinsame Konfiguration” > “Performance Alarms”:

CPU- und Speicher-Abtastintervall in Sekunden

Gibt das Intervall an, in dem CPU und Speicher abgefragt werden. Bitte beachten Sie, dass ein niedriges Abtastintervall dazu führen kann, dass ein extrem hoher Output in das Logbuch geschrieben wird.

Gesamtprozentsatz der CPU-Nutzung zur Auslieferung von Log-Informationen

Die Schwelle, bei der die gesamte CPU-Nutzung des Systems protokolliert wird. Beachten Sie, dass, wo mehrere Prozessoren verfügbar sind, dieser Prozentsatz die kombinierte Nutzung darstellt.

den Gesamtprozentsatz des Speicherverbrauchs zur Ausgabe von Log-Informationen

den Schwellenwert, bei dem der gesamte zugesprochene Systemspeicher verbraucht (Speicher, der von Prozessen zugewiesen wurde und dem das Betriebssystem physischen Speicher und/oder einen Seitenslot in der Pagefile zugewiesen hat) wird protokolliert.

Prozess-CPU-Auslastungsprozentsatz zur Ausgabe von Log-Infos

Die Schwelle, ab der die CPU-Auslastung eines einzelnen Prozesses protokolliert wird.

Prozentuale Speichernutzung des Prozesses zur Ausgabe von Protokollinformationen

Die Schwelle, ab der die Speichernutzung eines einzelnen Prozesses protokolliert wird.

Zu überprüfende Prozesse, Kommagetrennte Namensliste mit Platzhaltern und Ausschlüssen

Eine durch Kommas getrennte Liste von Abfragen, die dem Namen eines oder mehrerer zu überprüfender Prozesse entsprechen. Um die Liste zu filtern, können Sie die folgenden Platzhalter in jeder Abfrage verwenden: ein Sternchen (*) das null oder mehr Zeichen entspricht, ein Fragezeichen (?) das genau einem Zeichen entspricht, und ein Ausrufezeichen (!) das als Präfix einer Abfrage verwendet werden kann, um Ergebnisse auszuschließen, die von dieser Abfrage zurückgegeben werden. Zum Beispiel: ‘!*sys,ws*’ – alle Prozesse auswählen, die mit ‚ws‘ beginnen’ aber alle Prozesse ausschließen, die mit ‚sys‘ enden.

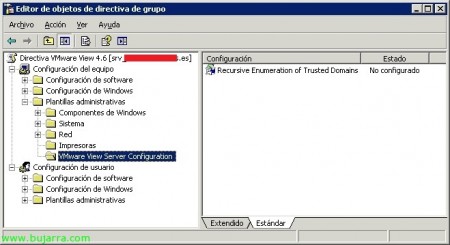

GPO von VMware View-Servern,

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View-Serverkonfiguration”:

Rekursive Auflistung vertrauenswürdiger Domänen

Bestimmt, ob jede Domäne, der von der Domäne, in der der Server sich befindet, vertraut wird, aufgelistet wird. Um eine vollständige Vertrauensstellungskette zu erstellen, werden auch die von jeder vertrauenswürdigen Domäne vertrauten Domänen aufgelistet und der Prozess wird rekursiv fortgesetzt, bis alle vertrauenswürdigen Domänen entdeckt sind. Diese Informationen werden an den View Connection Server weitergegeben, um sicherzustellen, dass alle vertrauenswürdigen Domänen beim Anmelden für den Client verfügbar sind.

Diese Eigenschaft ist standardmäßig aktiviert. Wenn deaktiviert, werden nur direkt vertrauenswürdige Domänen aufgelistet und keine Verbindung zu Remote Domain Controllern hergestellt.

Anmerkung: In Umgebungen mit komplexen Domänenbeziehungen – wie z. B. solchen, die mehrere Forest-Strukturen mit Vertrauen zwischen den Domänen ihrer Forests verwenden – kann dieser Prozess einige Minuten dauern, um abgeschlossen zu werden.

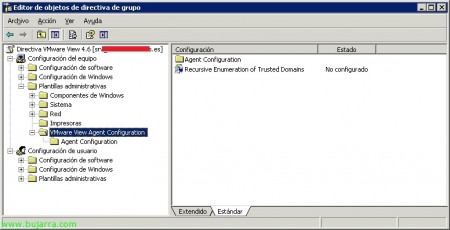

GPO des VMware View Agents,

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Agent-Konfiguration”:

Rekursive Auflistung vertrauenswürdiger Domänen

Bestimmt, ob jede Domäne, der von der Domäne, in der der Server sich befindet, vertraut wird, aufgelistet wird. Um eine vollständige Vertrauensstellungskette zu erstellen, werden auch die von jeder vertrauenswürdigen Domäne vertrauten Domänen aufgelistet und der Prozess wird rekursiv fortgesetzt, bis alle vertrauenswürdigen Domänen entdeckt sind. Diese Informationen werden an den View Connection Server weitergegeben, um sicherzustellen, dass alle vertrauenswürdigen Domänen beim Anmelden für den Client verfügbar sind.

Diese Eigenschaft ist standardmäßig aktiviert. Wenn deaktiviert, werden nur direkt vertrauenswürdige Domänen aufgelistet und keine Verbindung zu Remote Domain Controllern hergestellt.

Anmerkung: In Umgebungen mit komplexen Domänenbeziehungen – wie z. B. solchen, die mehrere Forest-Strukturen mit Vertrauen zwischen den Domänen ihrer Forests verwenden – kann dieser Prozess einige Minuten dauern, um abgeschlossen zu werden.

In “Team-Einrichtung” > “Administrative Vorlagen” > “VMware View Agent-Konfiguration” > “Agentenkonfiguration”:

Erzwingen, dass MMR die Software-Overlay verwendet

MMR wird versuchen, das Hardware-Overlay zu verwenden, um Videos für eine bessere Leistung wiederzugeben. Jedoch, bei der Arbeit mit mehreren Bildschirmen existiert das Hardware-Overlay nur auf einem der Bildschirme: entweder auf dem primären Bildschirm oder auf dem Bildschirm, auf dem WMP gestartet wurde. Wenn WMP auf einen anderen Bildschirm gezogen wird, wird das Video als schwarzes Rechteck angezeigt. Verwenden Sie diese Option, um MMR zu zwingen, ein Software-Overlay zu verwenden, das auf allen Bildschirmen funktioniert.

AllowDirectRDP

Bestimmt, ob Nicht-View-Clients direkt über RDP eine Verbindung zu View-Desktops herstellen können. Wenn deaktiviert, Der Agent erlaubt nur View-verwaltete Verbindungen über View Client oder View Portal.

Diese Eigenschaft ist standardmäßig aktiviert.

AllowSingleSignOn

Bestimmt, ob Single Sign-On (SSO) zur Verbindung von Benutzern mit View-Desktops verwendet wird. When enabled, Benutzer müssen ihre Anmeldeinformationen nur eingeben, wenn sie sich mit View Client oder View Portal verbinden. Wenn deaktiviert, Benutzer müssen sich erneut authentifizieren, wenn die Remote-Verbindung hergestellt wird.

Diese Eigenschaft erfordert, dass die Secure Authentication-Komponente des View Agent auf dem Desktop installiert ist, und standardmäßig aktiviert ist.

ConnectionTicketTimeout

Gibt die Zeit in Sekunden an, für die das View-Verbindungsticket gültig ist. Das Verbindungsticket wird von View-Clients verwendet, wenn sie eine Verbindung zum View Agent herstellen, und dient der Überprüfung und für Single Sign-On-Zwecke.

Aus Sicherheitsgründen, these tickets are only valid within the specified time period. If this property is not explicitly set, ein Standard von 900 seconds applies.

CredentialFilterExceptions

A semi-colon separated list of executable file names that is not allowed to load the agent CredentialFilter. The file names must be without path and suffix.

Connect using DNS Name

Determines if the View Connection Server uses the DNS name of the machine to connect to, rather than its IP address. This is often used in a NAT/Firewall situation when the View Client or View Connection Server cannot use the desktop IP address directly.

This property is disabled by default.

Disable Time Zone Synchronization

Determines if the time zone of the View desktop is synchronized with that of the connected client. When enabled, this property will only apply if the ‘Disable time zone forwarding’ property of the View Client Configuration policy is not set to disabled.

This property is disabled by default.

Toggle Display Settings Control

Legt fest, ob die Einstellungsseite des Display-Control-Panel-Applets deaktiviert werden soll, während ein View-Client verbunden ist.

Diese Eigenschaft gilt nur für Sitzungen, die das PCoIP-Protokoll verwenden. Diese Eigenschaft ist standardmäßig aktiviert.

BefehleBeiVerbindungAusführen

Die Liste der Befehle, die beim ersten Verbinden einer Sitzung ausgeführt werden sollen.

BefehleBeiWiederverbindungAusführen

Die Liste der Befehle, die ausgeführt werden sollen, wenn eine Sitzung nach einer Trennung wieder verbunden wird.

Festplattenaktivitätssymbol anzeigen

Zeigt ein Festplattenaktivitätssymbol in der Taskleiste an. Verwendet den ‘System Trace NT Kernel Logger’’ der nur von einem einzelnen Prozess verwendet werden kann, bei Bedarf für andere Zwecke deaktivieren. Standard ist Aktiviert.

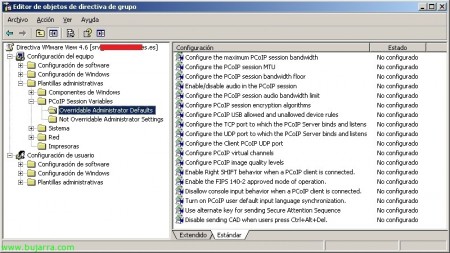

GPO für PCoIP,

In “Team-Einrichtung” > “Administrative Vorlagen” > “PCoIP-Sitzungsvariablen”:

Maximale Bandbreite für PCoIP-Sitzungen konfigurieren

Diese Richtlinie begrenzt die maximale Datenrate (d.h. die Spitzenbandbreite auf der Leitung) in einer PCoIP-Sitzung. Dies umfasst alle Bilddaten, Audio, virtueller Kanal, USB- und Steuerungs-PCoIP-Verkehr.

Legen Sie diesen Wert auf die Gesamtkapazität der Verbindung fest, an die Ihr Endpunkt angeschlossen ist. z. B.. ein Client, der über eine 4 Mbit/s-Internetverbindung verbunden ist, sollte diesen Wert auf 4 Mbit setzen (oder vielleicht 10% less) um zu verhindern, dass der Server versucht, mit einer höheren Geschwindigkeit zu senden, was zu übermäßigem Paketverlust und einer schlechteren Benutzererfahrung führen würde. Dieser Wert ist symmetrisch, d.h. er zwingt Client und Server auf das niedrigste der auf Client- oder Serverseite festgelegten Werte. Im zuvor beschriebenen Beispiel mit 4 Mbit/s zwingt die Einstellung also den Server, mit einer niedrigeren Geschwindigkeit zu senden, obwohl der Parameter auf dem Client festgelegt ist.

Diese Richtlinie gilt sowohl für Server als auch für Client; die Bandbreite ist auf das Minimum der Server- und Client-Einstellungen begrenzt.

Wenn diese Richtlinie auf einem Endgerät deaktiviert oder nicht konfiguriert ist, bedeutet dies, dass das Endgerät keine Bandbreitenbeschränkungen auferlegt, Andernfalls wird beim Konfigurieren die Einstellung als maximale Bandbreitenbeschränkung des Endgeräts in Kilobit pro Sekunde verwendet. Der Standardwert bei Konfiguration ist 1000000 kbit/Sekunde (1 Gigabit).

Konfigurieren Sie die MTU der PCoIP-Sitzung

Diese Richtlinie kann verwendet werden, um die maximale Übertragungseinheit (MTU) (MTU) für UDP-Pakete einer PCoIP-Sitzung zu setzen.

Diese MTU-Größe umfasst die IP- und UDP-Paket-Header. (TCP verwendet den standardmäßigen MTU-Erkennungsmechanismus zur Festlegung der MTU und wird durch diese Einstellung nicht beeinflusst.) Die MTU-Größe muss in der Regel nicht vom Standardwert geändert werden, es sei denn, es liegt eine ungewöhnliche Netzwerkkonfiguration vor, die Fragmentierung von PCoIP-Paketen verursacht.

Diese Richtlinie gilt sowohl für Server als auch für Client; Die MTU wird auf das Minimum der Server- und Client-Einstellungen ausgehandelt.

Wenn diese Richtlinie deaktiviert oder nicht konfiguriert ist, wird bei der Aushandlung der Standardwert dieses Endpunkts verwendet, andernfalls wird der konfigurierte Wert dieses Endpunkts verwendet. Die MTU-Einstellung hat einen Maximalwert von 1500 und einen Minimalwert von 500. Die Standard-MTU-Einstellung ist 1300 Bytes.

Konfigurieren Sie die minimale Bandbreite der PCoIP-Sitzung

Diese Richtlinie legt ein unteres Limit der von der PCoIP-Sitzung reservierten Bandbreite fest.

Dieser Parameter legt eine untere Grenze für die erwartete Übertragungsrate der Bandbreite des Endpunkts fest. Dieser Parameter kann verwendet werden, um effektiv Bandbreite für einen Endpunkt zu reservieren. Dies verbessert die Reaktionsfähigkeit, da ein Benutzer nicht warten muss, bis Bandbreite verfügbar wird. Beachten Sie, dass es wichtig ist sicherzustellen, dass für eine gegebene Konfiguration, die Summe aller Ebenen für alle Verbindungen die Netzwerkfähigkeit nicht überschreitet (Überabonnierung).

Diese Richtlinie gilt sowohl für Server als auch für Client, aber die Einstellung betrifft nur den Endpunkt, auf dem sie konfiguriert ist.

Diese Richtlinie ist deaktiviert, Nicht konfiguriert oder mit dem Wert konfiguriert 0 bedeutet keine (reserviert) Bandbreitenbeschränkungen, ansonsten wird der Wert als reservierte Bandbreitenuntergrenze in Kilobit pro Sekunde verwendet. Der Standardwert bei Konfiguration ist 0, d.h. keine konfigurierte bandbreite reserviert.

Audio in der PCoIP-Sitzung aktivieren/deaktivieren

Diese Richtlinie steuert, ob Audio in PCoIP-Sitzungen aktiviert ist.

Diese Richtlinie gilt sowohl für Server als auch für Client – die Nutzung von Audio wird zwischen Server- und Client-Endpunkten ausgehandelt. Beide Endpunkte müssen Audio aktiviert haben, bevor Audio verwendet wird.

Wenn die Einstellung deaktiviert oder nicht konfiguriert ist, Die Standard (Audio aktiviert) wird für den Endpunkt in der Verhandlung verwendet. Wenn die Einstellung konfiguriert ist und “Audio in PCoIP-Sitzungen deaktivieren” Kästchen angekreuzt, wird Audio unabhängig von der Einstellung des anderen Endpunkts deaktiviert.

Konfigurieren Sie die Bandbreitenbegrenzung der PCoIP-Sitzungs-Audio

Diese Richtlinie beschränkt die maximale Bandbreite, die für Audio genutzt werden kann (Tonwiedergabe) in einer PCoIP-Sitzung.

Die Audioverarbeitung überwacht die Bandbreite, die zu einem bestimmten Zeitpunkt für Audio genutzt wird. Die Verarbeitung wählt den verwendeten Audiokompressionsalgorithmus aus, um den bestmöglichen Audioton bei der aktuellen Bandbreitennutzung zu liefern. Wenn die Bandbreitengrenze gesetzt wird, wird die Qualität reduziert (indem die Auswahl des Kompressionsalgorithmus geändert wird) bis die Bandbreitengrenze eingehalten werden kann. Wenn Audio mit Mindestqualität nicht innerhalb der angegebenen Bandbreitenbegrenzung bereitgestellt werden kann, wird Audio deaktiviert.

Um unkomprimiertes hochwertiges Stereo-Audio zu ermöglichen, sollte der Wert für diese Einstellung über 1600 kbit/s. Ein Wert von 450 kbit/s oder höher ermöglicht hochwertiges komprimiertes Stereo-Audio. Ein Wert zwischen 50 kbit/s und 450 kbit/s führt zu Audioqualität zwischen UKW-Radio und Telefonanrufqualität. Ein Wert unter 50 kbit/s kann dazu führen, dass keine Audioausgabe erfolgt.

Diese Richtlinie gilt nur für den Server. Beachten Sie, dass Audio auf beiden Endpunkten aktiviert sein muss, bevor diese Einstellung wirksam wird.

Wenn diese Richtlinie auf Deaktiviert oder Nicht konfiguriert belassen wird, wird ein Standard-Audio-Bandbreitenlimit von 500 Kilobit pro Sekunde verwendet, um den ausgewählten Audiokomprimierungsalgorithmus einzuschränken. Wenn konfiguriert, wird der Einstellungswert als Audio-Bandbreitenlimit in Kilobit pro Sekunde verwendet, mit einem Standard-Audio-Bandbreitenlimit von 500 Kilobit pro Sekunde.

Beachten Sie, dass diese Einstellung für View gilt 4.5.1 und spätere Versionen; diese Einstellung hat keine Auswirkungen auf frühere Versionen.

PCoIP-Sitzungsverschlüsselungsalgorithmen konfigurieren

Diese Richtlinie steuert die von der PCoIP-Endpunkt während der Sitzungsverhandlung beworbenen Verschlüsselungsalgorithmen. Es muss mindestens ein Algorithmus aktiviert sein.

Diese Einstellung gilt sowohl für Server als auch für Client. Die Endpunkte verhandeln den tatsächlich verwendeten Sitzungsverschlüsselungsalgorithmus. Beachten Sie, dass die AES-128-GCM-Verschlüsselung immer auf aktiviert gesetzt wird, wenn der FIPS140-2-zugelassene Modus aktiviert ist.

Wenn diese Richtlinie deaktiviert oder nicht konfiguriert ist, stehen sowohl die Salsa20-256round12- als auch die AES-128-GCM-Algorithmen für die Aushandlung durch diesen Endpunkt zur Verfügung. Wenn konfiguriert, Durch Aktivieren eines der Kontrollkästchen wird der zugehörige Verschlüsselungsalgorithmus deaktiviert – Beachten Sie, dass mindestens ein Verschlüsselungsalgorithmus aktiviert sein muss. Die Standardeinstellung bei Konfiguration lässt beide Algorithmen für die Aushandlung durch diesen Endpunkt verfügbar.

PCoIP USB erlaubte und nicht erlaubte Geräte-Regeln konfigurieren

Diese Richtlinie legt USB-Geräteautorisierungen und -Deautorisierungen für PCoIP-Sitzungen mit einem Teradici Zero Client fest.

Wenn die Richtlinie aktiviert ist, Damit ein USB-Gerät in einer PCoIP-Sitzung verwendet werden kann, muss es auf der USB-Autorisierungsliste stehen und darf nicht auf der USB-Deautorisierungsliste enthalten sein.

USB-Autorisierungen:

An empty USB authorization string means that no USB devices are authorized. Up to ten USB authorization rules may be defined and each rule can be either a specific Vendor ID (VID) and Product ID (PID) or describe a class of USB devices. Rules are separated by the ‘|’ character.

A VID/PID rule is formatted as 1xxxxyyyy where xxxx is the device’s VID in hexadecimal format and yyyy is the PID in hexadecimal format. The rule to authorize a device with VID=0x1a2b and PID=0x3c4d is ’11a2b3c4d’.

A class rule can allow an entire device class, a single sub-class or a protocol within a sub-class. A class rule uses one of the following forms:

1. Allow all USB devices: ’23XXXXXX’

2. Allow USB device class ID 0xaa: ’22aaXXXX’

3. Allow USB device sub-class 0xbb in device class 0xaa: '21aabbXX’

4. USB-Protokoll 0xcc in Unterklassen 0xbb in Klasse 0xaa: '20aabbcc’

Zum Beispiel, die USB-Autorisierungszeichenkette, um USB HID zuzulassen (Maus und Tastatur) Geräte (Klassen-ID 0x03) und Webcams (Klassen-ID 0x0e) ist '2203XXXX|220eXXXX’

USB-Entautorisierungen:

Ein leerer USB-Entautorisierungsstring bedeutet, dass keine USB-Geräte gesperrt sind. Bis zu zehn USB-Entautorisierungsregeln können definiert werden, und jede Regel kann entweder eine bestimmte Hersteller-ID haben (VID) and Product ID (PID) or describe a class of USB devices. Rules are separated by the ‘|’ character.

A VID/PID rule is formatted as 1xxxxyyyy where xxxx is the device’s VID in hexadecimal format and yyyy is the PID in hexadecimal format. Die Regel zum Blockieren eines Geräts mit VID=0x1a2b und PID=0x3c4d lautet '11a2b3c4d'.

Eine Klassenregel kann eine gesamte Geräteklasse verbieten, a single sub-class or a protocol within a sub-class. A class rule uses one of the following forms:

1. USB-Geräteklassen-ID 0xaa nicht erlauben: ’22aaXXXX’

2. USB-Geräte-Unterklasse 0xbb in Geräteklasse 0xaa nicht erlauben: '21aabbXX’

3. USB-Protokoll 0xcc in Unterklasse 0xbb in Klasse 0xaa: '20aabbcc’

Zum Beispiel, die USB-Autorisierungszeichenkette zur Unterbindung von USB-Massenspeichergeräten (Klassen-ID 0x08) '2208XXXX’

Diese Einstellung gilt nur für den Server und nur, wenn der Server in einer Sitzung mit einem Teradici Zero Client ist. Die Nutzung der Geräte wird zwischen den Endpunkten ausgehandelt – Damit ein USB-Gerät in einer PCoIP-Sitzung verwendet werden kann, muss es auf der USB-Autorisierungsliste stehen und darf nicht auf der USB-Deautorisierungsliste enthalten sein.

Wenn deaktiviert oder nicht konfiguriert, Alle Geräte sind erlaubt und keine sind verboten. Wenn konfiguriert, ist die Standardeinstellung, dass alle Geräte erlaubt und keine verboten sind; andernfalls werden die Autorisierungs- und Deautorisierungszeichenfolgen wie oben beschrieben interpretiert.

Konfigurieren Sie den TCP-Port, an den der PCoIP-Server gebunden ist und auf dem er hört

Diese Richtlinie legt den TCP-Serverport fest, an den Software-PCoIP-Hosts gebunden sind.

Der TCP-Portwert legt den Basis-TCP-Port fest, an den der Server zu binden versucht. Der TCP-Portbereichswert bestimmt, wie viele zusätzliche Ports versucht werden sollen, wenn der Basisport nicht verfügbar ist. Der Bereich erstreckt sich von (Basisport) An (Basisport + Portbereich). Die Portspanne muss zwischen 0 und 10.

Diese Einstellung gilt nur für den Server.

Wenn deaktiviert oder nicht konfiguriert, der Basis-TCP-Port ist 50002 für Versionen von View vor View 4.5 (d.h. Ansehen 4.0, 4.0.1 und 4.0.2) und 4172 für View 4.5 und nachfolgende Versionen. Wenn deaktiviert oder nicht konfiguriert, die Portspanne ist 1. Wenn konfiguriert, die Werte für Basisport und Portspanne werden wie oben beschrieben angewendet, mit einem Standard-Basisport von 4172 und einer Standard-Portspanne von 1.

Konfigurieren Sie den UDP-Port, an den der PCoIP-Server gebunden wird und auf dem er lauscht

Diese Richtlinie legt den UDP-Serverport fest, an den Software-PCoIP-Hosts gebunden sind.

Der UDP-Portwert legt den Basis-UDP-Port fest, an den der Server versucht, sich zu binden. Der Wert für die UDP-Portspanne bestimmt, wie viele zusätzliche Ports versucht werden sollen, wenn der Basisport nicht verfügbar ist. Der Bereich erstreckt sich von (Basisport) An (Basisport + Portbereich). Die Portspanne muss zwischen 0 und 10.

Diese Einstellung gilt nur für den Server.

Wenn deaktiviert oder nicht konfiguriert, der Basis-UDP-Port ist 50002 für Versionen von View vor View 4.5 (d.h. Ansehen 4.0, 4.0.1 und 4.0.2) und 4172 für View 4.5 und nachfolgende Versionen. Wenn deaktiviert oder nicht konfiguriert, die Portspanne ist 10. Wenn konfiguriert, die Werte für Basisport und Portspanne werden wie oben beschrieben angewendet, mit einem Standard-Basisport von 4172 und einer Standard-Portspanne von 10.

Konfigurieren Sie den Client-PCoIP-UDP-Port

Diese Richtlinie legt den UDP-Clientport fest, der von Software-PCoIP-Clients verwendet wird, wenn sie versuchen, eine Verbindung zu einem PCoIP-Server herzustellen. Der UDP-Portwert legt den Basis-UDP-Port fest, der versucht werden soll. Der Wert für den UDP-Portbereich bestimmt, wie viele zusätzliche Ports versucht werden sollen, wenn der Basisportversuch nicht erfolgreich ist. Der Bereich erstreckt sich von (Basisport) An (Basisport + Portbereich).

Diese Einstellung gilt nur für den Client.

Wenn deaktiviert oder nicht konfiguriert, der Basisport ist 50002 und der Portbereich ist 64. Wenn konfiguriert, die Werte für Basisport und Portspanne werden wie oben beschrieben angewendet, mit einem Standard-Basisport von 50002 und einer Standard-Portspanne von 64.

PCoIP-virtuelle Kanäle konfigurieren

Diese Richtlinie aktiviert virtuelle Kanäle und steuert, welche virtuellen Kanäle in PCoIP-Sitzungen verwendet werden.

Wenn die Richtlinie aktiviert ist, Damit ein virtueller Kanal in einer PCoIP-Sitzung verwendet werden kann, muss er auf der Autorisierungsliste für virtuelle Kanäle enthalten sein und darf nicht auf der Nicht-Autorisierungsliste für virtuelle Kanäle stehen. Es können maximal 16 virtuelle Kanäle verwendet werden.

Virtuelle Kanalautorisierungen:

Wenn virtuelle Kanäle aktiviert sind, this value can be used to control which virtual channels are allowed. When this value is empty, all virtual channels are allowed. If the value is not empty then a virtual channel must be explicitly included in the authorization list to be allowed. To allow specific virtual channels, enter their names separated by the ‘|’ character. If the channel name contains the ‘|’ oder ” Zeichen, insert a ” before it. Zum Beispiel, enter the virtual channel named ‘awk|wardchannel’ as ‘awk|wardchannel’.

Zum Beispiel, the virtual channel authorization string to allow the mksvchan and vdp_rdpvcbridge virtual channels is ‘mksvchan|vdp_rdpvcbridge’.

Virtual channel unauthorizations:

Wenn virtuelle Kanäle aktiviert sind, this value can be used to control which virtual channels are disallowed. When this variable is empty, no virtual channels are disallowed. To disallow specific virtual channels, enter their names separated by the ‘|’ character. If the channel name contains the ‘|’ oder ” Zeichen, insert a ” before it. Zum Beispiel, um den virtuellen Kanal namens ‚awk‘ zu betreten|wardchannel’ verwenden Sie die Zeichenkette ‚awk‘|wardchannel’.

Als Anwendungsbeispiel, Die Zeichenkette zur Nichtautorisierung eines virtuellen Kanals, um die virtuellen Kanäle mksvchan und vdp_rdpvcbridge zu sperren, lautet ‚mksvchan‘|vdp_rdpvcbridge’.

Die Einstellung für virtuelle Kanäle gilt sowohl für den Server als auch für den Client. Virtuelle Kanäle müssen sowohl auf dem Server als auch auf dem Client aktiviert sein, damit sie verwendet werden können. Damit ein bestimmter virtueller Kanal verwendet werden kann, muss der virtuelle Kanal auf der Autorisierungsliste enthalten sein und darf nicht auf der Nichtautorisierungsliste stehen.

Da die häufigste Verwendung virtueller Kanäle die Implementierung der Zwischenablageverarbeitung ist, gibt es ein separates Kontrollkästchen für die Zwischenablageverarbeitung, das nur für den Server gilt – Das Kontrollkästchen hat keine Wirkung auf einen Client. Um die Verarbeitung der entfernten Zwischenablage zu deaktivieren, aktivieren Sie das Kontrollkästchen “Deaktivieren der Zwischenablageverarbeitung auf dem PCoIP-Host” checkbox.

Wenn die Virtuellen Kanal-Konfigurationseinstellung auf Deaktiviert oder Nicht Konfiguriert gesetzt ist, sind virtuelle Kanäle aktiviert und alle virtuellen Kanäle erlaubt (einschließlich Zwischenablageverarbeitung). Wenn diese Einstellung aktiviert ist, werden die einzelnen Einstellungen wie oben beschrieben angewendet, mit Standardwerten: virtuelle Kanäle aktiviert, alle virtuellen Kanäle erlaubt, einschließlich Zwischenablageverarbeitung.

Konfigurieren der PCoIP-Bildqualitätsstufen

Diese Richtlinie ermöglicht die Steuerung, wie PCoIP Bilder während Phasen der Netzwerküberlastung rendert.

Es gibt drei Einstellungen, die zusammenarbeiten, um eine präzise Steuerung in Netzwerkbandbreiten-beschränkten Umgebungen zu ermöglichen: Minimale Bildqualität, Maximale anfängliche Bildqualität und maximale Bildwiederholrate.

Die Einstellung 'Minimale Bildqualität' ermöglicht ein Gleichgewicht zwischen Bildqualität und Bildrate bei beschränkter Bandbreite. Bei beschränkter Bandbreite, muss ein Kompromiss zwischen Bildqualität und Bildrate gefunden werden – diese Einstellung ermöglicht es, festzulegen, welches Priorität hat.

Der Wert für die minimale Bildqualität liegt im Bereich von 30 und 100 mit einem Standardwert von 50. Ein niedrigerer Wert ermöglicht eine niedrigere Anzeigqualität (mit potenziell höheren Bildraten) und ein höherer Wert ermöglicht eine höhere Bildqualität (mit potenziell niedrigeren Bildraten) wenn die Netzwerkbandbreite eingeschränkt ist. Wenn die Netzwerkbandbreite nicht eingeschränkt ist, wird das PCoIP-Protokoll die maximale Qualität unabhängig von der Einstellung beibehalten. Der Wert der Einstellung muss auf einen Wert gesetzt werden, der kleiner oder gleich dem Wert der maximalen anfänglichen Bildqualität ist.

Die Einstellung Maximum Initial Image Quality kann die vom PCoIP-Protokoll erforderlichen Netzwerkbandbreitenspitzen reduzieren, indem die Anfangsqualität der geänderten Bereiche des Anzeigebildes begrenzt wird. In einem Szenario mit begrenzter Bandbreite, ermöglicht dies die bevorzugte Konfiguration: eine niedrigere Anfangsqualität mit häufigeren Updates oder eine höhere Bildqualität bei selteneren Updates. Der maximale Anfangswert der Bildqualität liegt zwischen 30 und 100 mit einem Standardwert von 90. Ein niedrigerer Wert verringert die Bildqualität der Inhaltsänderungen und senkt den Spitzenbandbreitenanforderung. Eine höhere Einstellung erhöht die Bildqualität der Inhaltsänderungen und erhöht die Spitzenbandbreitenanforderung. Beachten Sie, dass die unveränderten Bildbereiche schrittweise auf verlustfreie Bereiche aufgebaut werden (Perfekt) Qualität unabhängig von der Einstellung. Der Wert der maximalen Anfangsbildqualität muss auf einen Wert gesetzt werden, der größer oder gleich der Mindestbildqualität ist. Der empfohlene maximale Anfangsbildqualitätswert ist 90 oder niedriger, um die verfügbare Netzwerkbandbreite optimal zu nutzen.

Die Einstellung für maximale Bildrate ist ein Mechanismus, um die durchschnittliche Bandbreite pro Benutzer zu steuern, indem die Anzahl der Bildschirmupdates pro Sekunde begrenzt werden. Eine höhere Einstellung für maximale Bildrate kann mehr Bandbreite verbrauchen, aber weniger Jitter liefern (für flüssigere Übergänge bei wechselnden Bildern wie Video); eine niedrigere Einstellung verbraucht weniger Bandbreite, führt aber zu mehr Jitter.

Der maximale Bildratenwert liegt zwischen 1 und 120 Bilder pro Sekunde und hat einen Standardwert von 30 Bilder pro Sekunde.

Diese drei Bildqualitäts-Einstellungen gelten nur für den Soft-Host und haben keine Auswirkungen auf einen Soft-Client.

Wenn diese Richtlinie deaktiviert oder nicht konfiguriert ist, werden die oben angegebenen Standardwerte verwendet. Wenn diese Richtlinie konfiguriert ist, werden die Einstellungswerte wie oben beschrieben angewendet und die oben angegebenen Standardwerte verwendet.

Aktivieren Sie das Verhalten der rechten SHIFT-Taste, wenn ein PCoIP-Client verbunden ist

Diese Richtlinie kann verwendet werden, um die rechte SHIFT-Taste durch die linke SHIFT-Taste zu ersetzen, was es ermöglicht, dass die rechte SHIFT-Taste bei der Verwendung von RDP über PCoIP korrekt funktioniert. Dies kann nützlich sein, wenn RDP innerhalb einer PCoIP-Sitzung verwendet wird.

Diese Richtlinie gilt nur für den Server und hat keine Auswirkungen, wenn sie auf einem Client festgelegt wird.

Wenn diese Richtlinie auf Deaktiviert oder nicht konfiguriert gesetzt ist, wird die Ersetzung nicht durchgeführt. When this policy is Configured/Enabled, the substitution will be performed.

Enable the FIPS 140-2 approved mode of operation

When this policy is configured as Enabled, only FIPS 140-2 approved cryptographic algorithms and protocols are used to establish a remote PCoIP connection. Setting this policy to Enabled overrides any disabling of AES128-GCM encryption.

Diese Richtlinie gilt sowohl für Server als auch für Client. Either endpoint or both may be configured to operate in FIPS mode. If a single endpoint is configured to operate in FIPS mode, this will limit the encryption algorithms which are available for session negotiation.

FIPS mode is available for View 4.5 und nachfolgende Versionen; für Versionen von View vor View 4.5 (d.h. Ansehen 4.0, 4.0.1 und 4.0.2) FIPS mode is not available and configuring this policy will have no effect.

Wenn diese Richtlinie auf Deaktiviert oder nicht konfiguriert gesetzt ist, FIPS mode is not used. When this policy is Configured/Enabled, FIPS mode is used.

Disallow console input behavior when a PCoIP client is connected

Diese Einstellung kann verwendet werden, um die Konsoleneingabe vom Host zu verhindern, wenn ein Client über PCoIP verbunden ist. Dies stellt sicher, dass ein böswilliger Benutzer keine Eingaben lokal am Host vornehmen kann, während eine aktive PCoIP-Remote-Session besteht.

Diese Richtlinie gilt nur für den Server und hat keine Wirkung auf einen Client.

Wenn diese Richtlinie auf Deaktiviert oder Nicht konfiguriert gesetzt ist, wird die Konsoleneingabe erlaubt. When this policy is Configured/Enabled, wird die Konsoleneingabe verboten.

PCoIP-Standardeingabesprache für Benutzer synchronisieren aktivieren

Diese Richtlinie steuert, ob die Standardeingabesprache des Benutzers in der PCoIP-Sitzung mit der Standardeingabesprache des PCoIP-Clientendpunkts synchronisiert wird.

Diese Richtlinie gilt nur für den Server und hat keine Wirkung auf einen Client.

Wenn diese Richtlinie deaktiviert oder nicht konfiguriert ist, Synchronisierung ist nicht erlaubt. Wenn diese Richtlinie auf Konfiguriert/Aktiviert gesetzt ist, ist die Synchronisierung erlaubt.

Alternative Taste für das Senden der Secure Attention Sequence verwenden

Mit dieser Einstellung kann anstelle der Einfügen-Taste eine alternative Taste für das Senden einer Secure Attention Sequence festgelegt werden (SAS). Mit dieser Einstellung kann die Tastenkombination Strg-Alt-Einfügen in Gastbetriebssystemen beibehalten werden, die von einem PCoIP-Desktop aus gestartet werden. Zum Beispiel, Ein Benutzer kann einen vSphere-Client von einem PCoIP-Desktop aus starten und auf einer virtuellen Maschine im vCenter Server eine Konsole öffnen. Wenn die Strg-Alt-Einfügen-Kombination im Gastbetriebssystem der virtuellen Maschine des vCenter Servers verwendet wird, wird eine Strg-Alt-Entf SAS an die virtuelle Maschine gesendet. Mit dieser Einstellung wird Strg-Alt-<Alternative Taste> verwendet, um eine Strg-Alt-Entf SAS an den PCoIP-Desktop zu senden.

Diese Einstellung gilt nur für den Server und hat keine Auswirkungen auf einen Client.

Wenn diese Richtlinie auf Deaktiviert oder Nicht konfiguriert gesetzt ist, Ctrl-Alt-Ins will be used as the SAS. When this policy is set to Configured/Enabled, a drop-down menu must be used to specify the alternate key desired – the setting value cannot be left unspecified.

Disable sending CAD when users press Ctrl+Alt+Del

When this policy is enabled, users must press Ctrl+Alt+Insert instead of Ctrl+Alt+Del to send a Secure Attention Sequence (SAS) to the desktop during a PCoIP session. This setting might be enabled if users are confused when they press Ctrl+Alt+Del to lock the client endpoint and an SAS is sent to both the host and the guest.

Diese Einstellung gilt nur für den Server und hat keine Auswirkungen auf einen Client.

When this policy is not configured or is disabled, users can press Ctrl+Alt+Del or Ctrl+Alt+Insert to send an SAS to the desktop.