Utilisation d’Ettercap

Les techniques de reniflage deviennent de plus en plus populaires chaque jour, Arp-Spoof, Usurpation de DNS, L’homme au milieu, etc, Mais nombreux sont ceux qui croient qu’ils sont réservés aux gourous du réseau, Et jusqu’à récemment, c’était comme ça, mais en cela comme en tout, au fil du temps, Internet a permis de développer rapidement des outils qui rendent ce qui était jusque-là très complexe, Maintenant, c’est un truc d’enfant (Je ne sais pas si c’est bon ou mauvais).

Dans ce texte, je vais essayer d’expliquer (au-dessus) Comment utiliser le programme “Ettercap“.

J’ai choisi le “Ettercap” mis à part le fait que je le considère comme l’un des meilleurs outils que vous puissiez trouver pour intercepter les connexions, parce que je pense qu’après que FOOL l’ait fait 3 Grands manuels sur le sujet (Réseaux et renifleurs, Parodie d’arp, Raison d’être et pratique, Manuel sur la technique “L’homme au milieu” ), À quel sujet “Moebius” rédiger un article sur le “Dsniff” (pour Linux), Publié dans le magazine “hackxcrack” Nº11, et que “Vic_Thor” expliquer comment utiliser le “Caïn” (Windows) Pour intercepter le trafic réseau à l’aide de l’empoisonnement ARP (HTTP://www.freewebs.com/victhor/hxc/FAQ/faq2.pdf ) Je pense que c’est au tour de la “Ettercap” et comme ça fait longtemps que je n’ai pas fait un texte de ce genre… C’est mon tour 🙂

Je sais que beaucoup d’entre vous ont peur de linux, Mais vous savez que tôt ou tard, il faudra oser, Et quel meilleur moment que celui-ci?, Pourquoi ettercap fonctionne sous Linux, bien que si vous préférez continuer à y penser, vous pouvez également l’installer sur Windows, Avec l’aide du Cygwin, Mais nous en reparlerons plus tard.

Ces sujets peuvent être très techniques, Mais comme toujours, Et pour que tout le monde puisse comprendre, Je ne vais pas entrer dans des explications approfondies sur l’ARP, Renifler, topologies de réseau, etc.… J’essaie juste de montrer à quel point une attaque théoriquement avancée pourrait être facile, mais qu’aujourd’hui tout le monde peut faire, Je veux dire, N’importe qui peut représenter un danger pour notre sécurité.

INTRODUCTION:

Avant d’entrer dans le vif du sujet, Présentons quelques petits concepts qui peuvent vous aider à comprendre de quoi il s’agit.

Moyeu/Interrupteur

Il existe de nombreux types de réseaux, Y compris, ceux qui connectent l’équipement via un concentrateur et ceux qui le font via un interrupteur. Supposons que nous ayons un mininet (LAN) avec 3 Équipement, comme celle de nombreux individus, Petites entreprises, etc, Tous les trois connectés à une centrale, Si l’équipe 1 souhaite ouvrir un dossier (ou partager) de l’équipe 2, La demande d’accès à ce dossier quitte l’ordinateur 1, Elle se rend au centre et il l’envoie à l’équipe 2 et 3, mais comme la demande était pour l’équipe 2, le 3 Lorsqu’il le reçoit, il l’ignorera tout simplement, et le 2 le recevra et y répondra, Et avec la réponse, la même chose se reproduira.

Dans cette situation, une personne faisant partie de l’équipe 3 Vous pouvez utiliser un renifleur, et laissez-le écouter, De cette façon, vous pouvez voir toutes les informations que l’équipement est échangé 1 et 2, Parce que vous verrez dans le renifleur tous ces paquets qui n’étaient pas destinés à la, mais pour l’équipe 2.

Si notre mininet avait un interrupteur et non un hub, le fonctionnement serait différent, dans la même situation qu’auparavant, La demande de l’équipe 1 Je sortirais à l’interrupteur, Mais il ne l’enverrait que dans l’équipe 2, puisqu’elle s’adresse à lui (C’est la différence avec le moyeu) , et le 3 Il ne saurait rien. Aujourd’hui le renifleur de l’équipe 3 Ce n’est plus bon à rien.

IP/Mac

Chaque ordinateur connecté à un réseau/internet, A (Au moins) une adresse IP et chaque appareil connecté a une adresse MAC. L’adresse IP est du type X.X.X.X et est utilisée pour distinguer un ordinateur d’un autre lorsqu’ils sont connectés (Une équipe isolée, Je veux dire, sans aucune connexion, il a également une propriété intellectuelle, C’est le 127.0.0.1). L’adresse MAC va “Enregistré” sur chaque appareil de connexion (Cartes réseau, Routeurs, Modems…) et en théorie, il ne devrait pas y avoir de 2 Égaux dans le monde, Jusqu’à récemment, on supposait qu’ils ne pouvaient pas être modifiés et depuis peu de temps, il existe des techniques pour les changer (pas toujours).

Pour que ce soit plus clair, examinons quelques cas: Une équipe indépendante, qui se connecte à Internet via un modem aura l’adresse IP qui lui est attribuée par son FAI et l’adresse MAC fournie par le modem en usine. S’il y a plusieurs ordinateurs connectés à Internet avec un modem-routeur (en multi-positions) L’équipement Internet sera identifié par l’IP attribuée par votre FAI au modem-routeur, le MAC sera celui du modem-routeur, mais parmi eux, ils s’identifieront les uns les autres (et avec le modem-routeur) en utilisant l’IP qui vous a été attribuée par l’administrateur réseau et l’adresse MAC de vos cartes réseau dans le cas des ordinateurs, puisque le modem-routeur a son propre MAC.

Pour l’exemple de notre mininet, Supposons que l’IP de l’ordinateur 1 est 1.1.1.1 celle de l’équipe 2 est 2.2.2.2 et celle de la 3 est 3.3.3.3, et que les adresses MAC de vos cartes réseau sont MAC1, MAC2 et MAC3 respectivement, Cela nous aidera à comprendre le paragraphe suivant.

Usurpation d’Arp

C’est là qu’intervient l’ARP (Protocole de résolution d’adresse). L’ARP fonctionne en envoyant des paquets qui effectuent la requête suivante: “Si votre adresse IP est X.X.X.X, envoyez-moi votre adresse MAC”, Lorsqu’un ordinateur reçoit cette requête, vérifie que l’adresse IP indiquée est la vôtre et si c’est le cas, répond en envoyant votre adresse MAC, et l’équipe qui a formulé la consultation, il mettra en cache la réponse avec l’IP et l’adresse MAC (IP/MAC).

L’important est que ces paquets soient envoyés à tous les ordinateurs du réseau, que le réseau soit connecté via un commutateur ou une centrale.

L’usurpation d’arp fonctionne en envoyant des requêtes et des réponses arp spécialement créées.

De retour dans notre mini-réseau, Si l’équipe 3 ARP répond à l’équipe 1 avec des informations IP/MAC manipulées, peut vous tromper et obtenir que si des informations proviennent de 1 vers 2, il va en fait vers 3, Et c’est ainsi que nous avons retrouvé l’équipe 3 peut intercepter toutes les communications entre 1 et 2 même si le réseau dispose d’un commutateur.

Nous l’avons dit un peu plus haut “Réponses ARP spécialement conçues”, Que contiendraient ces réponses ?? simplement, L’équipe 3 construirait une réponse dans laquelle le contenu IP/MAC serait 2.2.2.2/MAC3 (Bien sûr, en réalité, c’est plus compliqué, mais je pense que l’opération est claire), et l’envoyer à l’équipe 1, Par exemple, De cette façon, cette réponse est sauvegardée dans le cache de 1, Et il croira que l’IP 2.2.2.2 il correspond à MAC3 au lieu de MAC2 ( c’est ce qu’on appelle l’intoxication ARP).

ETTERCAP

Qu’est-ce que c’est?

Selon ses auteurs:

“Ettercap est un renifleur/intercepteur/enregistreur pour les réseaux LAN avec commutateurs, qui prend en charge la dissection active et passive de nombreux protocoles (même crypté) et comprend de nombreuses fonctionnalités pour l’analyse du réseau et de l’hôte (hôte).

Parmi ses fonctions, Les plus remarquables sont les suivants:

*Injection de caractères dans une connexion établie par émulation de commandes ou de réponses pendant que la connexion est active.

*Prise en charge de SSH1: Il peut intercepter les utilisateurs et les mots de passe même dans les connexions “Sûr” avec SSH.

*Prise en charge de HTTPS: Intercepter les connexions à l’aide de http SSL (Soi-disant sûr) même s’ils sont définis par le biais d’un proxy.

*Intercepter le trafic distant à l’aide d’un tunnel GRE: Si la connexion est établie via un tunnel GRE avec un routeur Cisco, peut l’intercepter et créer une attaque “L’homme au milieu”.

*”L’homme au milieu” Contre les tunnels PPTP (Protocole de tunnellisation point à point).

Prise en charge des plug-ins.

Liste des plugins:

Collecteur de mots de passe dans : TELNET, FTP, POP, RLOGIN, SSH1, ICQ, SMB, MySQL, HTTP, NNTP, X11, NAPSTER, IRC, DÉCHIRER, BGP, CHAUSSETTES 5, IMAP 4, VNC, LDAP, NFS, SNMP, DEMI-VIE, TREMBLER 3, MSN, YMSG.

Filtrage et remplacement des paquets.

Empreinte digitale du système d’exploitation: Je veux dire, Détection à distance du système d’exploitation.

Tuer les connexions.

LAN Scanner: Hôtes, Ports ouverts, services…

Rechercher d’autres intoxications sur le même réseau.

Vol de port (Vol de port): Il s’agit d’une nouvelle méthode de reniflage dans les réseaux de commutation, pas d’intoxication ARP”.

Cette information est tirée du site officiel d’Ettercap et nous donne une idée de la puissance de cet outil.

Installation de Linux:

L’installation est très simple, La version dont je vais parler à partir de maintenant est la 0.6.b, Tout d’abord, nous téléchargeons le fichier depuis le site officiel

http://ettercap.sourceforge.net/index.php?s=download

(Il y a aussi des rpm, Mais je ne les recommande pas, Parce qu’ils ne sont pas livrés avec tous les plugins qui viennent avec le fichier tar, Du moins ce que j’ai essayé)

Une fois téléchargé, On le décompresse:

tar -zxvf ettercap-0.6.b.tar.gz

Allons dans le dossier où il a été décompressé:

Cooldown ettercap-0.6.b

et nous commençons:

./Poser

Si tout se passe bien, nous avons plusieurs options de fabrication, Je vous recommande de tout installer, pour cela mettre:

Faites complete_install

et il est déjà installé.

Si vous envisagez d’utiliser les options SSH1 ou HTTPS, les bibliothèques OpenSSL sont requises ( HTTP://www.openssl.org ) Si vous ne les avez pas déjà installés

Installation sur Windows:

Comme la plupart des programmes conçus pour Linux, il est possible de les exécuter sous Windows grâce au cygwin (HTTP://cygwin.com/setup.exe).

Mais il existe également une distribution spécifique pour Windows, Vous pouvez le télécharger à partir de:

http://sourceforge.net/projects/ettercap/

Si vous préférez installer le paquet Linux sur Windows, vous avez de la chance, le paquet contient un fichier appelé README. WIN32 dans lequel il explique en détail les étapes que vous devez suivre.

Utilisation de l’Ettercap:

Avant de commencer avec l’Ettercap, nous devons configurer notre système pour accepter tous les paquets qu’il détecte, pour cela, Nous ouvrons un terminal et écrivons:

ÉCHO 1 > /proc/sys/net/IPv4/ip_forward

pour vérifier si le ip_forward est 1 Ou 0 (Activé ou désactivé) Nous pouvons utiliser cette commande:

cat /proc/sys/net/ipv4/ip_forward

et la réponse devrait être un 1.

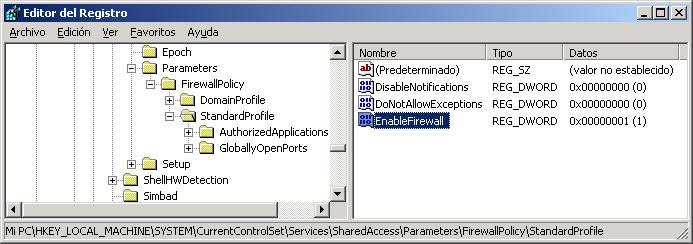

Pour faire la même chose dans Windows, nous devons aller dans le registre, à la chaîne:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

et dans la valeur IPEnableRouter, nous mettons un 1 au lieu d’un 0.

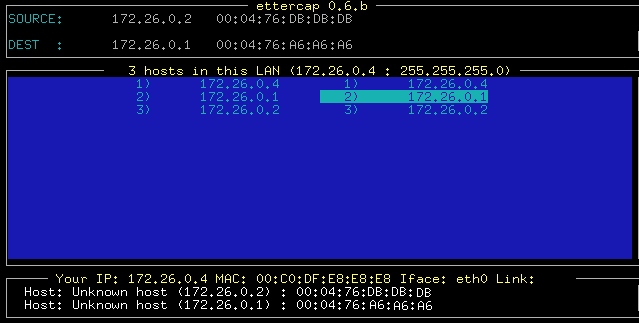

Maintenant que le ip_forward activé et que l’Ettercap est installé, Nous l’exécutons dans un terminal (avec des dimensions supérieures à 80×25) Et nous voyons que la première chose qu’il fait est de rechercher tous les équipements de notre réseau, Quand il se termine, un écran apparaît dans lequel apparaissent deux colonnes avec les adresses IP dans les contradas de notre réseau, Dans la colonne de gauche, sélectionnez (Déplacer les curseurs et appuyer sur Entrée) L’équipe “origine” Que voulez-vous espionner ?, et à droite, l’équipe “destin”, Pour que nous nous comprenions les uns les autres, Supposons que sur le réseau sur lequel je me trouve, il y a un commutateur qui connecte la passerelle (172.26.0.1) avec le reste des équipes, Au moment des captures, il y a 2 Équipements allumés 172.26.0.2 et le 172.26.0.4.

Mon équipe est la 172.26.0.4 et je vais essayer d’intercepter toutes les informations que l’équipe échange 172.26.0.2 avec internet, Je veux dire, celui qui envoie et reçoit de la 172.26.0.1 via un interrupteur, Je sélectionne donc dans la première colonne l’équipe 172.26.0.2 et dans le second, le 172.26.0.1, Voici ce que nous allons voir:

Si nous appuyons sur F1, nous verrons le menu d’aide (Tous les menus ont leur propre aide, et vous pouvez toujours y accéder en appuyant sur F1):

Nous voyons qu’il y a 3 Modes de reniflage:

Empoisonnement ARP -> en appuyant sur 'a’ ou 'A’

Renifler les adresses IP -> Appuyez sur sur’ O’S’

Reniflage MAC -> Appuyer sur 'm’ o 'M’

Dans notre cas, nous allons appuyer sur 'a', Mais il y a des choses plus intéressantes, Pour accéder aux plugins, vous devez appuyer sur 'p’ ou 'P’ , Pour connaître le système d’exploitation des ordinateurs sur le réseau, nous allons appuyer sur 'f’ ou 'F', Nous pouvons également modifier les en-têtes des paquets en appuyant sur 'X'’ ou 'X', etc… Quoi qu’il en soit, c’est à vous de décider.

Activons les plugins que nous voulons utiliser, Pour ce faire, appuyez sur 'Q’ (Démissionner) pour quitter l’aide et appuyez maintenant sur le 'P', C’est le menu que nous voyons:

Si nous descendons avec le curseur, nous voyons que nous avons 34 Plugins installés (Nous les avons parce que lors de l’installation, nous mettons 'make complete_install’ et cela inclut les plugins), Je ne vais pas les expliquer un par un, parce que chacun a une définition suffisamment descriptive, Et parce que beaucoup d’autres verront sans doute le jour.

Le choix des plugins à utiliser dépend des besoins de chaque cas, mais attention car certaines sont des attaques DOS et peuvent être dangereuses, pour l’intégrité du réseau LAN.

Avec le curseur, vous vous déplacez dans la liste et pour sélectionner celui que vous souhaitez activer, vous appuyez sur 'Entrée', le plugin sera marqué d’un 'A'.

Certains sont marqués d’un « E », Ceux-ci sont exécutés de manière indépendante, Je veux dire, ne sont pas sélectionnés, Ils s’exécutent lorsque vous appuyez sur « Entrée ».

Si vous avez des doutes, Pour tester, Sélectionnez ceux qui mettent '…mot de passe…’ 😉

Dans cet exemple, j’active ce qui suit: H13_giant2, H20_dwarf, H30_thief (C’est plus que ce dont j’ai besoin pour intercepter des mots de passe et des e-mails)

Pour voir à partir de la ligne de commande quels plugins vous avez installés, tapez dans un terminal: 'ettercap -Np list’ et pour en exécuter un spécifique 'ettercap -Np nombre_del_pluging host'.

Il y a beaucoup plus à savoir sur les plugins, pour ce faire, lisez le fichier 'README. PLUGINS', et si vous avez des questions sur l’utilisation de plugins, Chacun d’entre eux se trouve dans un dossier dont le nom se trouve dans le dossier 'plugins', et certains avec leur HOWTO correspondant.

Je sors du menu des plugins (En appuyant sur 'Q') et je commence à capturer, dans ce cas, en raison de l’interrupteur qui appuie sur 'a’ (Empoisonnement ARP), Et c’est ce que vous voyez:

Nous voyons que l’état de chaque communication établie est détaillé (ACTIF, FERMÉ, TUÉ…) et le type ou le protocole (HTTP, Domaine…)

En haut, nous voyons les informations sur la session que nous avons configurée, Dans ce cas, les filtres sont désactivés (Filtre: DE) et la capture des mots de passe (Dissecteur actif: SUR) et le type de reniflement est ARP.

Nous pouvons ouvrir de l’aide (F1) pour voir tout ce que nous pouvons faire.

Appuyer sur « Entrée »’ Sur n’importe quelle ligne, nous pouvons renifler la connexion sélectionnée, s’il est actif (ACTIF) Nous allons voir comment dans la case de gauche apparaît ce qui a été envoyé par l’équipe cible et dans la case de droite ce qui a été envoyé de l’ordinateur distant à l’équipe cible.

Voici la capture d’écran:

Et dois-je y trouver les mots de passe? Non, L’Ettercap est très astucieux, et facilite le travail, Révéler le nom d’utilisateur et le mot de passe qu’il trouve, en bas de la fenêtre, lorsque nous sélectionnons la connexion sur laquelle ils se trouvent.

Par exemple, Il s’agit de la capture du mot de passe Hotmail lorsque quelqu’un se connecte à votre messagerie via le web:

Comme vous pouvez le voir ci-dessous, l’utilisateur est visible, le pass et l’URL où ils ont été utilisés. Notez que la connexion est https (Théoriquement sûr).

Bien que tout n’est pas si beau, il s’agit de la capture d’un identifiant MSN:

Comme vous pouvez le voir, il ne nous donne pas le mot de passe en clair (Logiquement), mais… Et le vol de séances? Mmmmm, Je ne sais pas, je ne sais pas, Eh bien, c’est un long sujet, Arrêtez-vous à nouveau 🙂

De toute façon, Quand vous êtes fatigué, Vous appuyez sur 'l’ o 'L’ et tous les mots de passe capturés sont enregistrés dans un journal.

Puits, Je pense qu’à titre d’exemple, c’est suffisant, Il reste beaucoup de choses à voir, par exemple les captures POP, FTP, TELNET, IRC … , édition manuelle des en-têtes des paquets envoyés, Filtres (qui vous permettent de capturer et de modifier des chaînes “sur l’aile”, etc… Mais c’est à vous de décider.

Comme vous pouvez le voir, Tout ce texte, Plus qu’un manuel, est une présentation, Contact, Ou appelez-le comme vous voulez, J’espère qu’au moins cela a servi à élargir un peu les connaissances de certains d’entre eux sur ces techniques qui sont actuellement utilisées.