VPN de Microsoft Windows 2003 avec certificats EAP

Dans la présente procédure, la connexion VPN entre le client et le serveur de routage sera sécurisée. Nous utiliserons deux modes de connexion, l’une via le nom d’utilisateur/mot de passe de l’annuaire Ativo et l’autre via l’utilisation de certificats (PAE).

CONFIGURATION DU SERVEUR:

La première chose à faire est de créer un groupe dans l’Active Directory, nous l’utiliserons pour donner des autorisations à vos membres qui se connectent avec le VPN.

Il s’agira d’un groupe de sécurité que nous appellerons 'GrupoVPN'.

Fin.

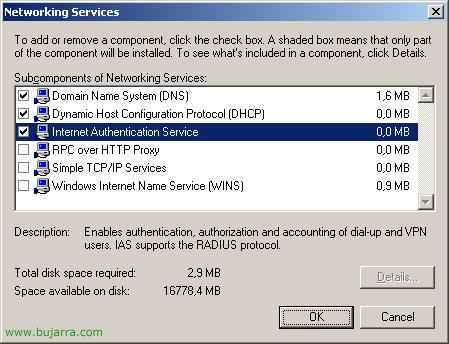

Nous devons maintenant installer le serveur IAS (Service d’authentification Internet) pour le connecter au serveur VPN, et effectuez l’appel RADIUS. Pour ce faire, nous allons dans le Panneau de configuration > Ajouter ou supprimer des programmes > Composants Windows > Et nous entrons dans « Services réseau ».

Nous vérifions 'Service d’authentification Internet’ et cliquez sur OK pour l’installer.

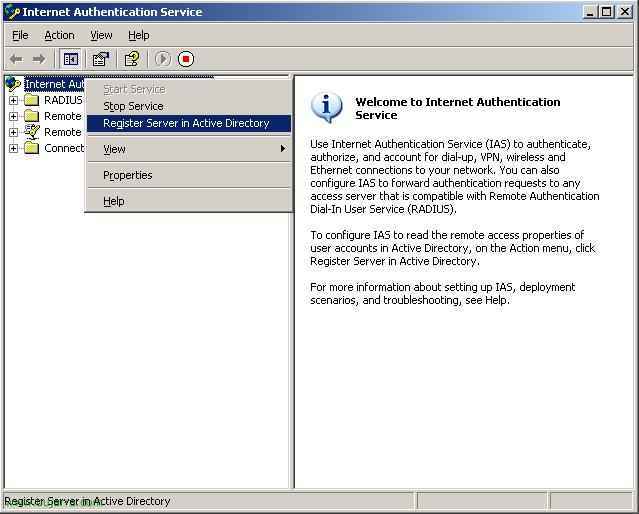

Ouvrez la console qui se trouvera dans les outils d’administration > Service d’authentification Internet. Nous devons enregistrer l’IAS dans l’Active Directory (D.A.), pour cela, au-dessus de notre serveur IAS, clic droit > « Inscrivez-vous au D.A. ».

D’accord.

D’accord.

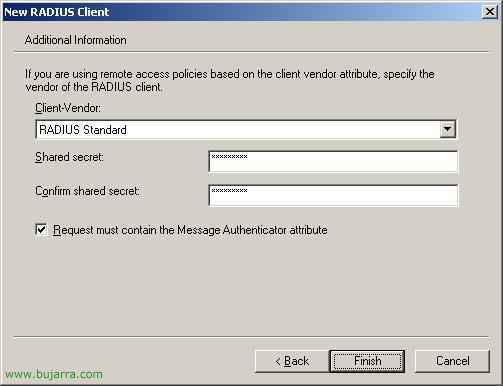

Une fois autorisé à opérer dans notre D.A. nous devons créer un client RADIUS, quel sera le serveur VPN (qui doit déjà être installé, autrement, voir le chapitre sur la configuration du serveur VPN – ICI). Nous créons le client contextuel dans 'Clients RADIUS’ et « Nouveau client RADIUS »’

Nous devons entrer le nom du serveur VPN qui peut être celui où l’IAS est installé, nous saisissons votre nom et votre adresse IP. Suivant.

Nous avons mis un secret pour que l’IAS et le Serveur VPN aient en commun.

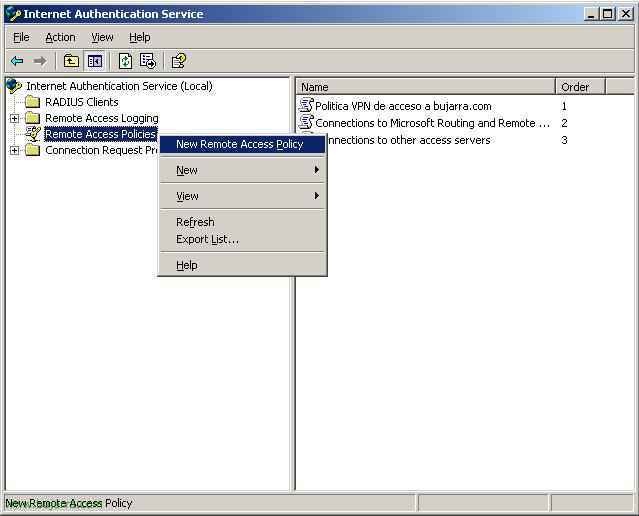

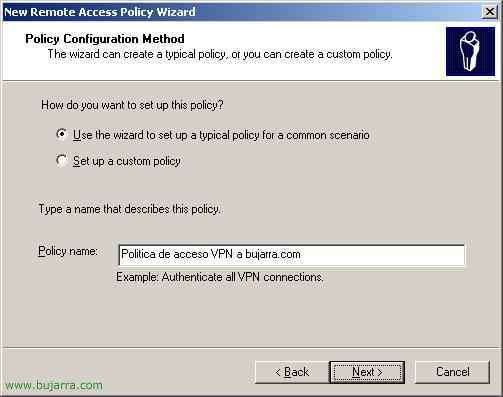

Nous devons maintenant créer une politique d’accès de groupe créée précédemment.

Suivant.

Nous lui donnons un nom pour l’identifier.

VPN et Next.

Sélectionnez le groupe que nous avons créé au début. Et nous cliquons sur Suivant.

Sélectionnez le groupe que nous avons créé au début. Et nous cliquons sur Suivant.

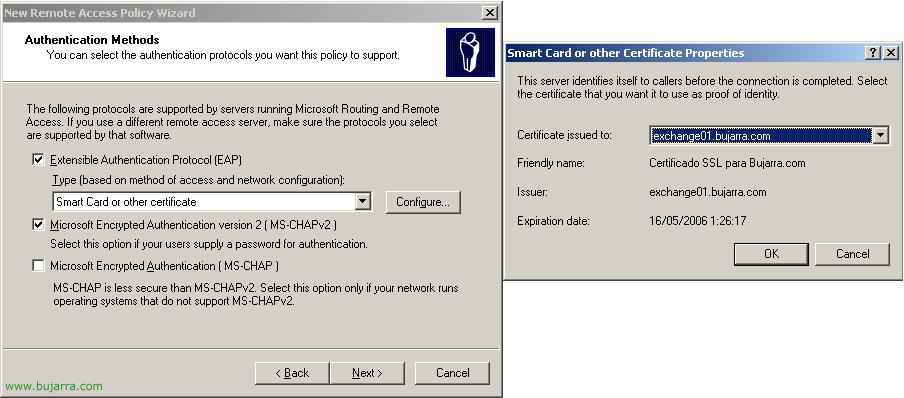

Nous sélectionnons EAP (avec certificats ou carte à puce) et cliquez sur 'Configurer…’, nous sélectionnons le certificat que nous avons créé dans le chapitre sur la mise en place de la sécurité à l’OWA (ICI) et vérifiez la vérification MS-CHAP2 (est facultatif).

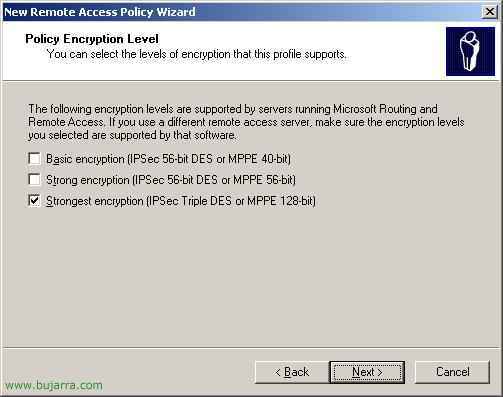

Cryptage le plus fort, Suivant.

Fin.

Ouvrez la console de configuration du serveur VPN, dans Outils administratifs > Routage et accès à distance. Entrez les propriétés du serveur.

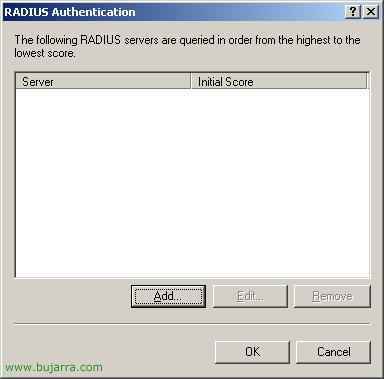

Onglet Sécurité > Sélectionnez Authentification RADIUS et cliquez sur « Configurer ».…’

Cliquez sur 'Ajouter’

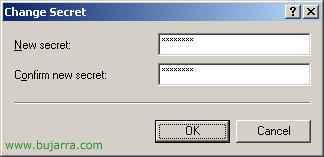

Sélectionnez le nom du serveur IAS (qui, comme je l’ai déjà dit, peut être le même que le serveur VPN). Il faut maintenant entrer le secret qui a été configuré dans l’IAS en cliquant sur 'Modifier'.

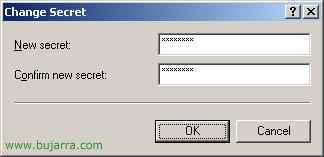

Nous avons mis le secret qui a été mis dans l’IAS et Ok.

Retour dans les propriétés du serveur VPN, dans l’onglet Sécurité > Dans Fournisseur de compte, nous entrons 'Comptabilité RADIUS’ et cliquez sur 'Configurer…’

Ajouter…

Ici, c’est le même qu’avant, nous entrons le nom du serveur IAS et nous entrons le secret commun que l’IAS et le serveur VPN ont, dans 'Modifier…’.

Le secret que célèbre et Ok.

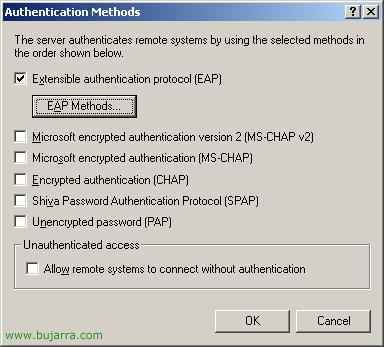

Cliquez maintenant sur 'Méthodes d’authentification'…’

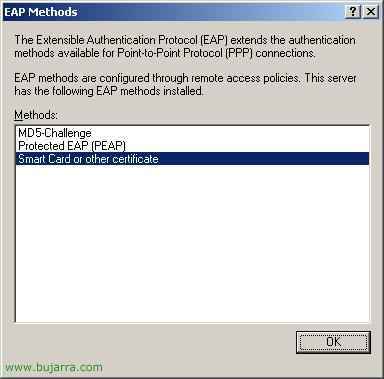

Nous sélectionnons EAP et éventuellement MS-CHAP2, cliquez sur 'Méthodes EAP'…’

Sélectionnez « Carte à puce ou autre certificat ».…’ et nous acceptons toutes les fenêtres.

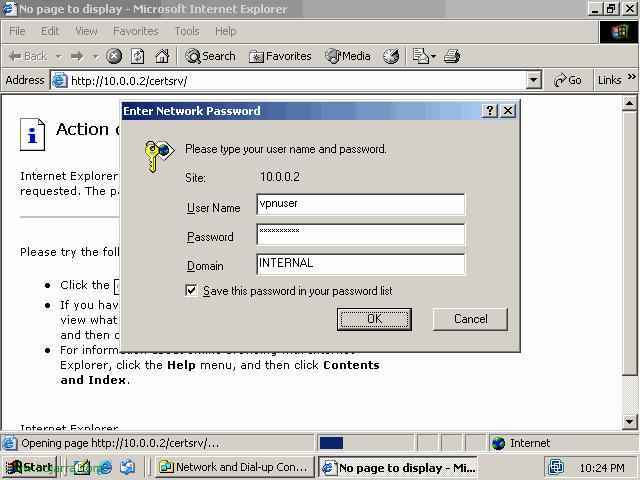

Il ne reste plus qu’à générer le certificat pour chaque utilisateur que nous souhaitons connecter au VPN, pour ce faire, nous ouvrirons le navigateur et nous connecterons à notre serveur C.A. HTTP://Servidorca/CertsrV. L’important ici est de se connecter avec l’utilisateur en question, nous ne pouvons donc pas être connectés en tant qu’administrateur dans Windows, sinon il prendra les informations d’identification de ce. Ou bien en modifiant les propriétés du site 'certsrv’ dans l’IIS, le type d’authentification afin qu’il nous demande toujours un nom d’utilisateur et un mot de passe et ainsi se connecter avec l’utilisateur qui nous intéresse.

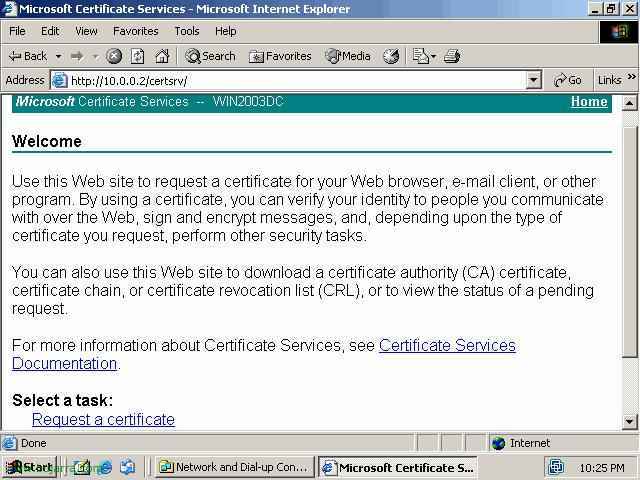

Cliquez sur 'Demander un certificat'.

Cliquez maintenant sur « Certificat d’utilisateur »’

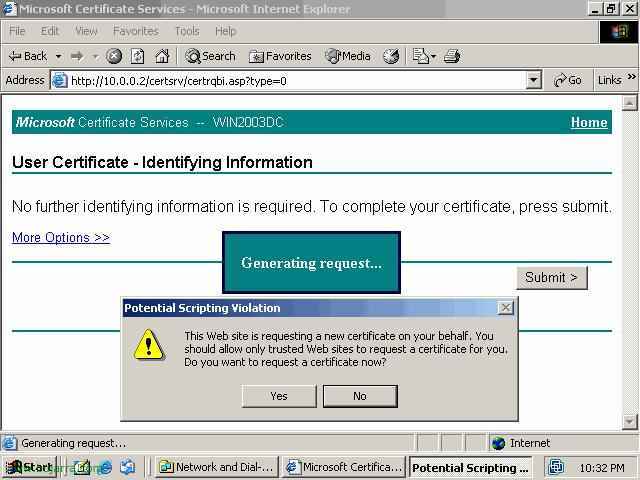

Cliquez sur le bouton « Soumettre ».’ et nous obtiendrons un message d’avertissement indiquant que nous confirmerons la demande de certificat en disant Oui dans le message.

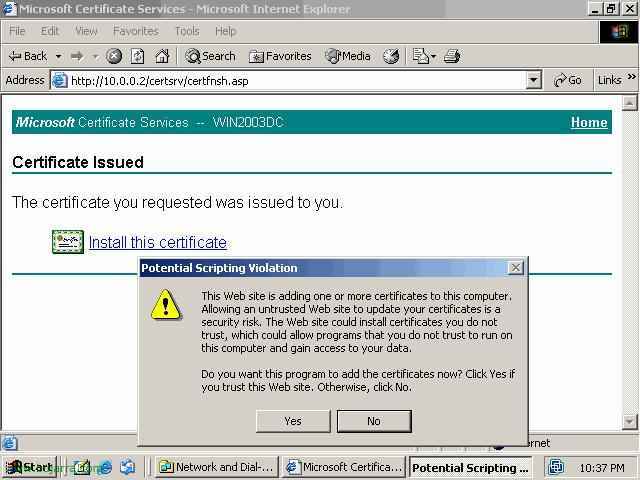

Le site Web s’ouvrira avec le certificat généré, ce que nous devons faire maintenant est de cliquer sur le lien 'Installer ce certificat'’ et nous dirons Oui pour que le certificat soit installé sur ce PC. Si nous voulons utiliser le certificat sur un autre PC (Quelque chose de logique) nous devons l’exporter à partir des options Internet dans le panneau de configuration.

PARAMÈTRES DU CLIENT:

C’est la partie qui reste maintenant, Ce serait uniquement à faire sur les postes qui veulent se connecter au serveur.

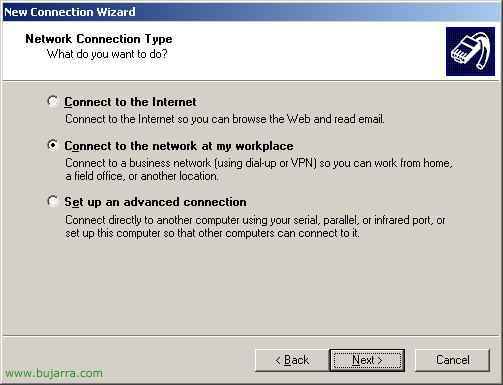

Allons dans le 'Panneau de configuration’ puis « Connexions réseau », Nous créons une nouvelle connexion, Cet assistant va sortir, nous cliquons sur SUIVANT.

« Me connecter à mon lieu de travail’ et 'Suivant’

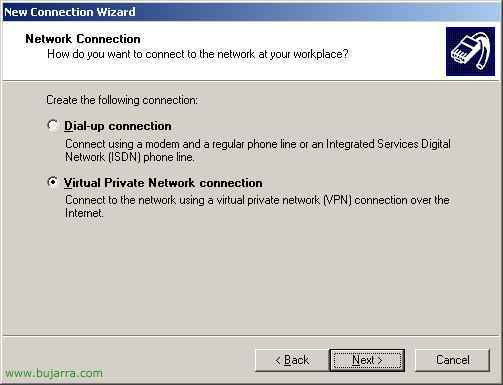

'Connexion au réseau privé virtuel (VPN)’ et 'Next'.

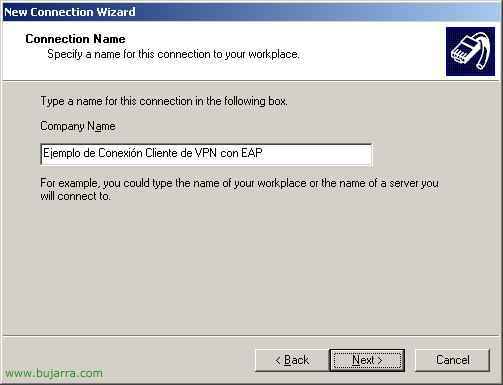

Nous donnons un nom à la connexion VPN et cliquons sur « Suivant ».

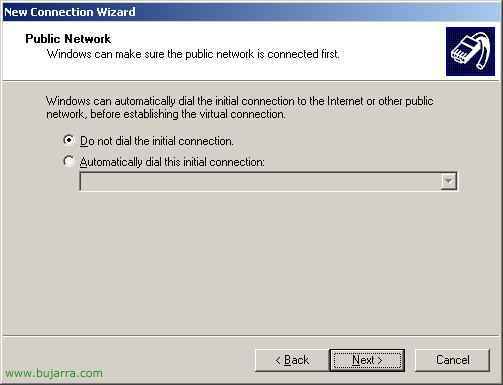

C’est déjà en fonction de la connexion de chacun. Dans mon cas, ne pas marquer une connexion avant. 'Suivant'.

Le nom du serveur auquel nous allons nous connecter ou l’adresse IP, Il s’agit généralement d’un nom public.

« Pour mon usage seulement’ et 'Suivant’

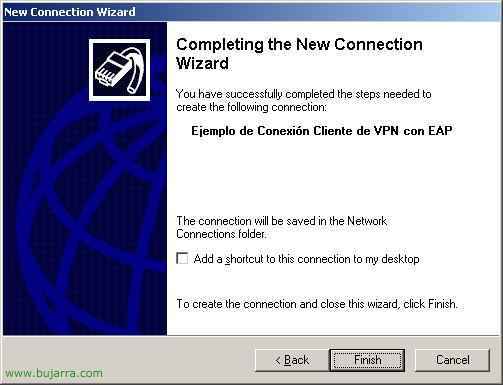

« Terminer’

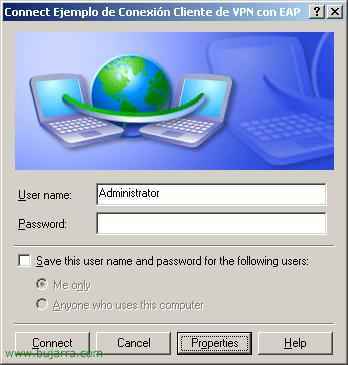

Entrons dans les propriétés de la connexion VPN que nous venons de créer.

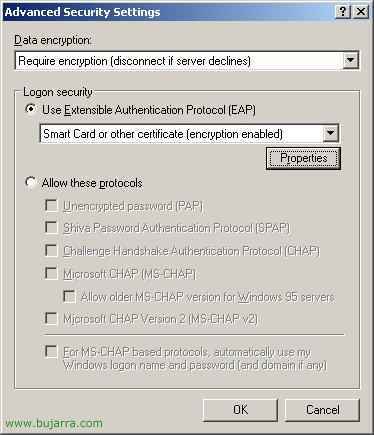

Allons dans l’onglet « Sécurité », nous avons marqué le combo 'Avancé’ et cliquez sur le bouton 'Propriétés'.

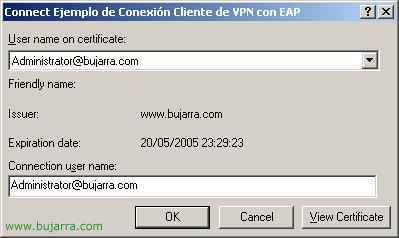

Sélectionnez « Utiliser le protocole EAP »’ et sélectionnez « Carte à puce ou autre certificat’ et cliquez sur le bouton 'Propriétés'.

La deuxième option 'Utiliser un certificat de cet ordinateur', Nous marquons le chèque. Nous nous connectons aux serveurs suivants, que nous y mettrons le serveur de l’autorité de certification, et vérifiez le certificat ci-dessous. Si le certificat est créé avec un autre nom d’utilisateur, nous vérifierons la vérification 'Utiliser un nom d’utilisateur différent pour la connexion'.

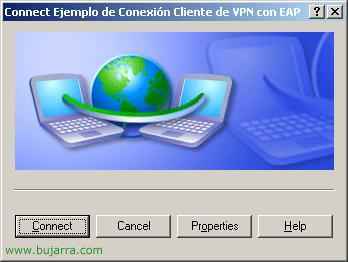

Cliquez sur 'Connecter'.

'D’accord'. Et nous nous connections.