vShield Endpoint mit Trend Micro Deep Security

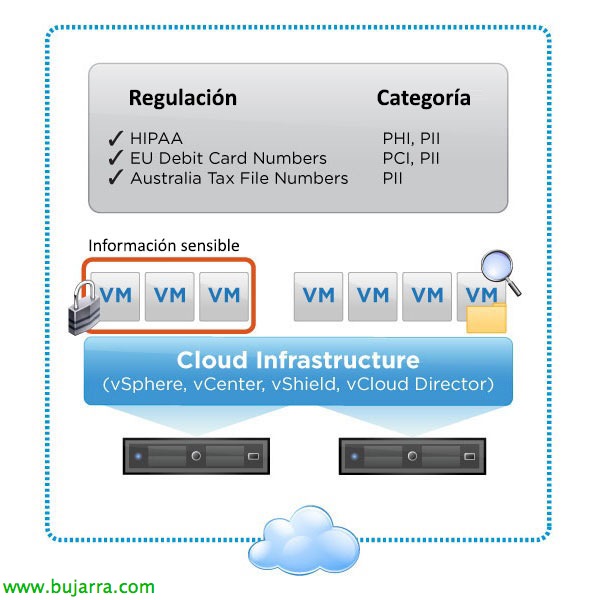

In diesem Dokument sehen wir uns die Bereitstellung von vShield Endpoint mit Deep Security Antivirus von Trend Micro an, Wie wir bereits wissen, Mit vShield Endpoint werden wir in der Lage sein, zu vermeiden, dass auf jeder virtuellen Maschine (gehostet auf unserer vSphere-Infrastruktur) von Antiviren-/Antimalware-Software, Damit werden wir in der Lage sein, unsere VDI-Umgebungen weiter zu optimieren, indem wir nicht so viele AVs wie MVs haben, Die Verarbeitung dieser Payload wird nur einmal von unserem Hypervisor ausgeführt.

vShield Endpoint descarga del procesamiento de cada agente (de antivirus o antimalware) de cada máquinas virtual a un appliance de seguridad dedicado en cada host ESXi (proporcionado por partners de VMware), dando esa seguridad a nivel de hypervisor y descargando notablemente la carga de cada MV y host. Se instala como módulo y se distribuye como dicho appliance de terceros, en cada host ESXi.

Este será el esquema final que se montará, en este documento usaremos la versión 8.0 de Deep Security que es compatible con ESXi 5.0 Aktualisieren 1, software que necesitaremos disponer:

Deep Security Manager: Manager-Windows-8.0.1448.x64.exe o Manager-Windows-8.0.1448.i386.exe

Deep Security Agent: Agent-Windows-8.0.0-1201.i386.msi o Agent-Windows-8.0.0-1201.x86_64.msi

Deep Security Notifier [wahlfrei]: Notifier-Windows-8.0.0-1201.i386.msi

Deep Security Relay [wahlfrei]: Relay-Windows-8.0.0-1201.i386.msi o Relay-Windows-8.0.0-1201.x86_64.msi

Deep Security Virtual Appliance: Appliance-ESX-8.0.0-1199.x86_64.zip

Deep Security Filter Driver: FilterDriver-ESX_5.0-8.0.0-1189.x86_64.zip

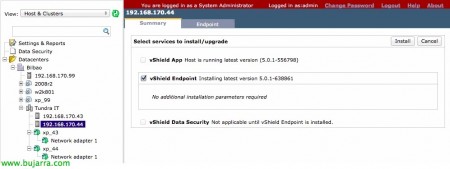

Gestartet, desde la consola de administración de vShield Manager desplegaremos a cada host el módulo desde la vista de ‘Hosts & Clusters’ > Rechenzentrum > Cluster > Gastgeber, desde la pestaña ‘Summary’ en vShield EndPoint “Install”,

Seleccionamos ‘vShield Endpoint’ & “Installieren”,

… Wir warten, während Sie installieren & carga el módulo…

OKAY.

En una máquina nueva desplegaremos Trend Micro Deep Security Manager, que será el encargado de gestionar nuestra infraestructura Deep Security, además de bajarse las últimas definiciones y desplegarlas en cada host. Comenzamos con su instalación,

Wir akzeptieren die Lizenzvereinbarung & “Nächster”,

Wählen Sie den Installationspfad aus, por defecto en ‘%ProgramFiles%Trend MicroDeep Security Manager’, “Nächster”,

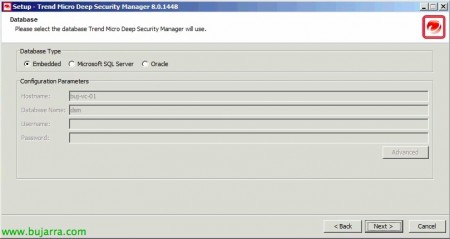

Seleccionamos el formato de BD que queremos generar, podrá ser embebida (Apache Derby), Microsoft SQL Server u Oracle, “Nächster”,

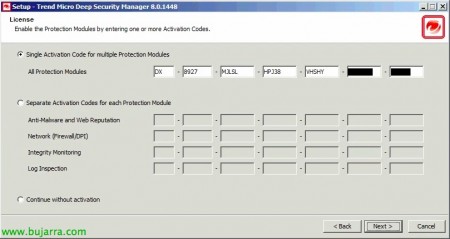

Introducimos el código de activación de Trend Micro que nos permitirá ejecutar distintos módulos, “Nächster”,

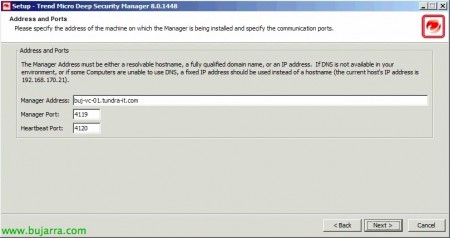

Introducimos el nombre FQDN de host donde instalaremos el Manager, así como el puerto predeterminado de gestión (4119TCP) o el de heartbeat (4120TCP), “Nächster”,

Especificamos una contraseña para ‘MasterAdmin’,

Markieren “Automatically Update Components” & “Automatically Check for new Software” para crear unas tareas programadas donde nos actualizará en todo momento todos los componentes de Trend Micro, así como los motores de definiciones, etc…

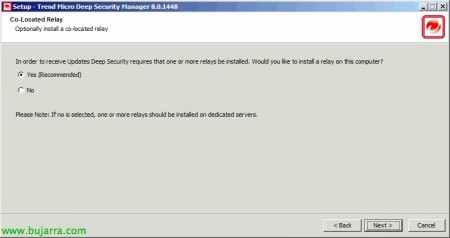

Podremos instalar en este mismo equipo el servicio de relay que será quien se conecte directamente a Trend Micro

Active Update para descargar las actualizaciones, en caso contrario podremos instalarlo en otro equipo, “Nächster”,

Si habilitamos Trend Micro Smart Feedback enviaremos informes de nuestro malware a Smart Protection Network para su análisis/registro, “Nächster”,

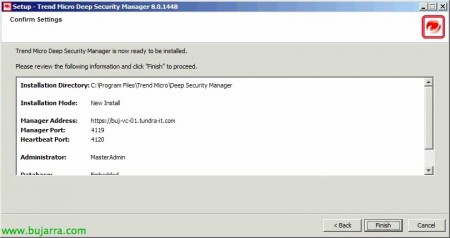

Confirmamos los datos & Gedrückt “Beenden” So starten Sie die Installation,

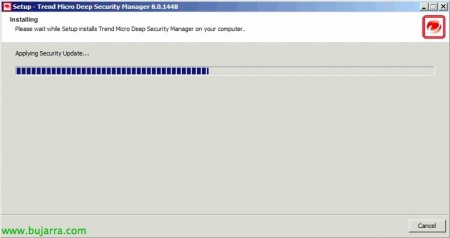

…

Dejamos marcado el check para poder gestionar de forma inmediata Deep Security, “Beenden”,

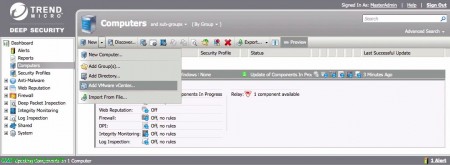

Se nos abrirá un navegador o lo abrimos a: https://DEEP_SECURITY_MANAGER:4119, nos autenticamos como ‘MasterAdmin’ y la contraseña que establecimos anteriormente,

Lo primero será agregar a nuestro servidor vCenter desde el ‘Dashboard’ > ‘Computers’ > ‘New’ > ‘Add VMware vCenter…’

En el asistente web indicamos la dirección IP/hostname de nuestro vCenter, seinen Port, Wir geben einen Namen an & Eine Beschreibung, así como un usuario administrador y su password, “Nächster”,

Indicamos igualmente los datos de nuestro vShield Manager, indicaremos su dirección IP/hostname y los credenciales, “Nächster”,

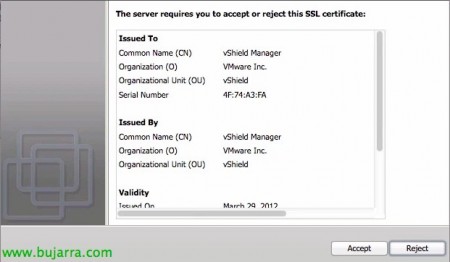

Nos presentará el certificado de vShield Manager, Wir klicken auf “Annehmen” para confiar en él.

Nos presentará el certificado de VMware vCenter, Wir klicken auf “Annehmen” para confiar en él.

Confirmamos que los datos de nuestro vCenter son correctos & “Beenden”,

… esperamos mientras se agregan los hosts y máquinas virtuales a la vista…

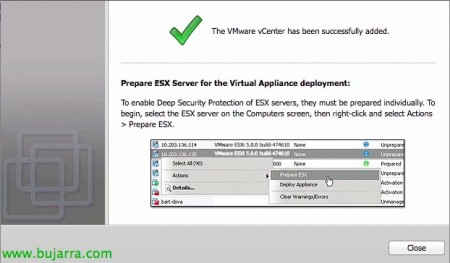

Fertig, vCenter agregado, “Schließen”.

Lo siguiente será preparar los hosts ESXi de nuestra organización con el filter driver para interceptar todo el tráfico I/O de nuestras MV’s y poder analizarlo, desde la vista principal, ‘Computers’ > ‘vCenter’ > ‘Hosts and Clusters’ > ‘Datacenter’ > ‘Cluster’, seleccionaremos cada host y sobre él: ‘Actions’ > “Prepare ESX…”,

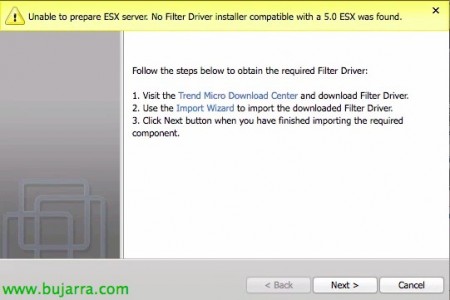

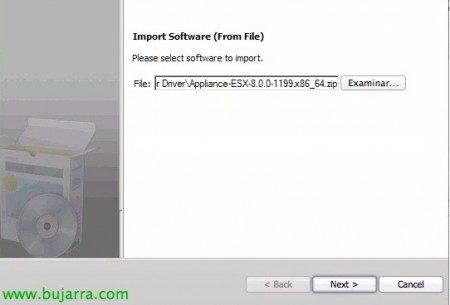

Si es la primera vez que lo ejecutamos, nos dirá que no disponemos del Filter Driver y que tendremos que importarlo, Anklicken “Import Wizard”,

Este nuevo asistente nos permitirá importar el software, lo buscamos desde “Untersuchen” & “Nächster”,

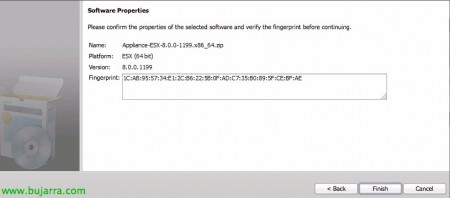

Confirmamos que es el componente correcto & “Beenden”,

Nicht schlecht, de vuelta en el anterior asistente, ya podremos continuar con la preparación de nuestros hosts ESXi, con este desplegaremos el componente necesario, “Nächster”,

Brunnen, antes de comenzar, tendremos que tener en cuenta que nuestro host se pondrá en modo mantenimiento, se instalará el Filter Driver y posteriormente se reiniciará, así que cuidado con las MV’s de producción. “Beenden”,

Was ich gesagt habe, primero se apagarán/moverán las MV’s para ser colocado en modo mantenimiento,

… instalará…

… y se reiniciará.

Fertig, servidor correcto! Ahora queda desplegarle el appliance Deep Security, also wählen wir die erste Option “Deploy a Deep Security Virtual Appliance now” & “Nächster”,

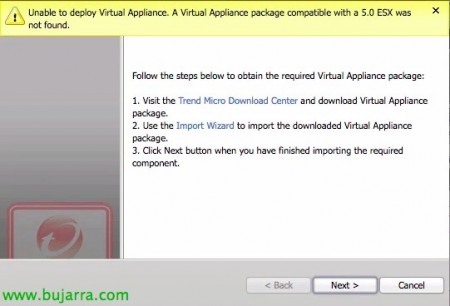

Al igual que no nos encontró el Filter Driver, esta vez deberemos importar el appliance virtual, por lo que pulsamos en “Import Wizard”,

Wir wählen aus “Untersuchen” el appliance & “Nächster”,

Confirmamos que es el software correcto & “Beenden” para cerrar el asistente de importación,

Okay, finalmente podremos comenzar con el despliegue del vapp de Trend Micro, “Nächster”

Indicamos un nombre al virtual appliance para VMware, un datastore donde lo almacenaremos, su carpeta y su red de gestión, “Nächster”,

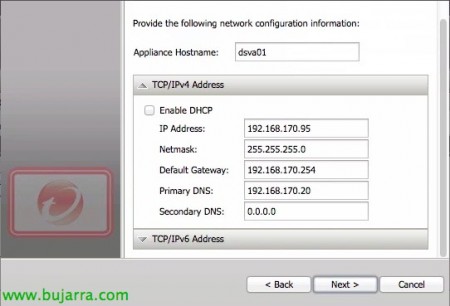

Introducimos el hostname para el vapp, asignaremos su red por DHCP o podremos especificarle una configuración manual, “Nächster”,

Seleccionaremos si queremos disco Thin o Thick & “Beenden” para comenzar si despliegue,

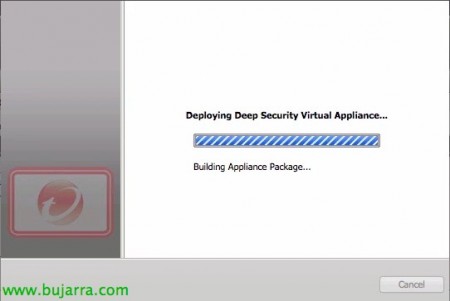

… esperamos mientras se crea la MV & configura…

OKAY, aceptamos el certificado de nuestro host,

… esperamos mientras se desplega el virtual appliance…

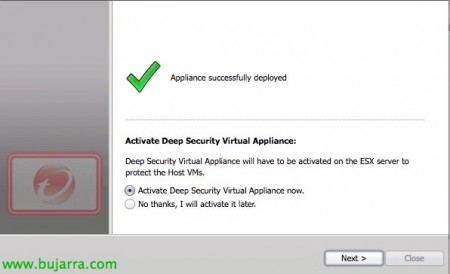

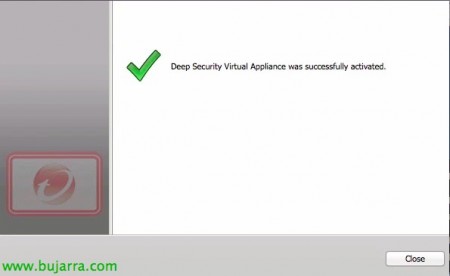

Anklicken “Activate Deep Security Virtual Appliance now” & “Nächster”,

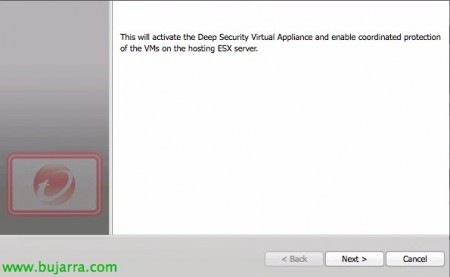

“Nächster”,

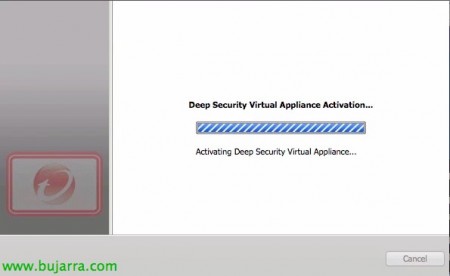

Bien activaremos el virtual appliance al que le tendremos que asignar un perfíl de seguridad, en este caso tendrá que ser ‘Deep Security Virtual Appliance’ & “Nächster”,

…

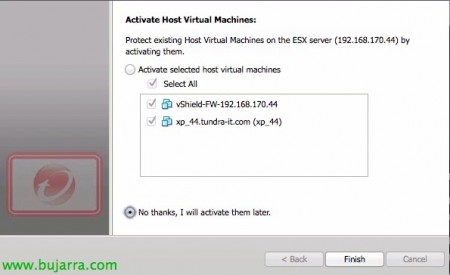

Y marcamos si queremos activar de forma inmediata las MV’s que ejecuta el host, Wir werden markieren “No thanks, I will activate them later”, ya que no tenemos prisa.

Fertig, Anklicken “Schließen”.

Nicht schlecht, ahora sobre las máquinas que queramos proteger con este appliance, desde la vista de ‘Virtual Machines’ > ‘Datacenter’, buscamos la MV que nos interese, und klicken Sie mit der rechten Maustaste > ‘Actions’ > ‘Activate/Reactivate’, con esto activaremos dicha MV para que sea analizada por el appliance de Trend Micro.

Deberemos asociarla un perfíl de seguridad, así que botón derecho > ‘Actions’ > ‘Assign Security Profile…’

Seleccionaremos el perfíl de seguridad existente de su sistema operativo & “OKAY”,

Veremos como ya tenemos la máquina protegida, en caso de no ver reflejados los cambios, la reactivaremos de nuevo.

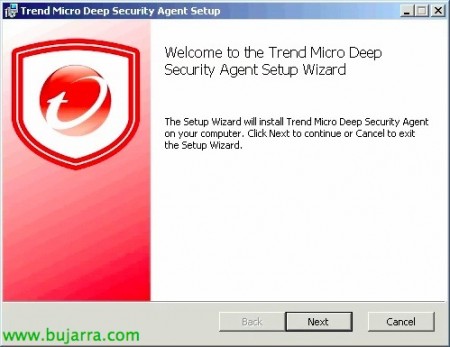

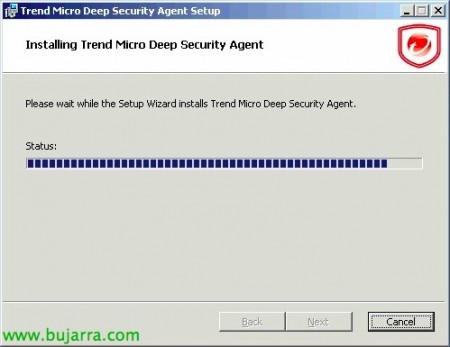

Instalaremos adicionalmente el agente de Trend Micro en cada máquina virtual, bien de una forma manual como es este el caso, o de forma automatizada con el despliegue de software mediante alguna política del Directorio Activo. Ejecutamos pues el instalador de Trend Micro Deep Security Agent & “Nächster”,

“Ich akzeptiere die Bedingungen in der Lizenzvereinbarung” & “Nächster”,

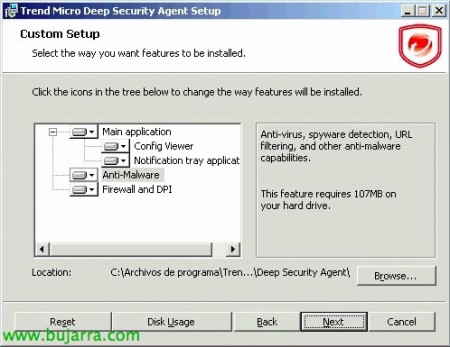

Seleccionaremos todos los componentes que queremos, en mi caso haré una instalación completa para detectar virus, Spyware, filtrado de URLs, anti-malware…

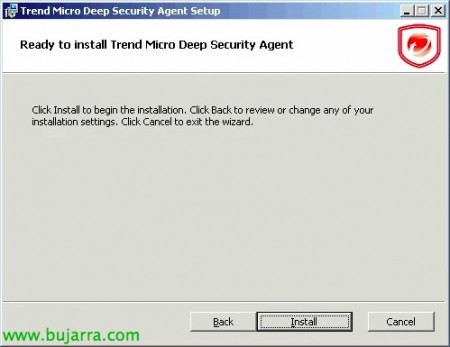

Und das ist es, Anklicken “Installieren” para comenzar con la instalación del agente en cada MV a proteger,

… Warten Sie einige Sekunden…

& Fertig.

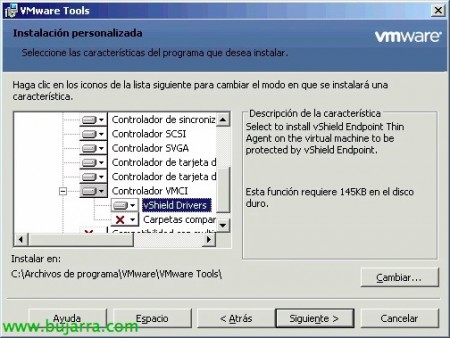

Nicht schlecht, lo siguiente será instalar el vShield Endpoint Thin Agent en las máquinas virtuales que serán protegidas por vShield Endpoint, ahora ya viene perfectamente integrado dentro de las VMware Tools, por lo que podremos customizar la instalación y marcar ‘vShield Drivers’ zu installieren. Deberemos reiniciar la MV posteriormente.

Sería necesario disponer del patch ESXi500-201109401-BG en los hosts ESXi 5 oder ESX410-201107001 en los ESX 4.1, que nos permitirá disponer de las VMware Tools actualizadas, podríamos bajarnos las tools además de su repositorio.

Podremos actualizar las Tools en las MV’s de distintas formas, manuell (Upgrade der interaktiven Tools), de forma semi automática (Automatic Tools Upgrade) o de forma totalmente automatizada ejecutando bien en línea de comandos o mediante una GPO: PATH_TOOLSsetup.exe /S /v “/qn REBOOT=R ADDLOCAL=VMCI, REMOVE=Hgfs”

Por ejemplo si disponemos del parche bajado ESXi500-201109001.zip, Wir entpacken es, podremos encontrar los binarios de las Tools en: ESXi500-201109001vib20tools-lightVMware_locker_tools-light_5.0.0-0.3.XXXXX.Xtoolstools-light.tgz*.iso

Podremos confirmar cómo ahora a parte de disponer la protección de ‘Appliance’ tenemos también la del ‘Agent’, veremos qué funcionalidades tenems habilitadas (que dependerá de la plantilla aplicada: Anti-Malware, Web Reputation, Firewall, DPI, Integrity Monitoring o Log Inspection).

Podremos hacer en la máquina un testeo para confirmar que funciona mismamente navegando a la web de Eicar y veremos cómo no podremos descargar el fichero de ‘test’.

Así mismo la propia consola nos advertirá de todo lo que detecte!