Konfigurieren von Access Gateway in NetScaler

Brunnen, Sobald unser NetScaler grundlegend konfiguriert ist,, werden wir die Funktion des Access Gateway implementieren, die uns sicheren Zugang zu unseren Citrix XenApp-Anwendungen oder XenDesktop-Desktop von extern zu unseren Nutzern über jedes Gerät bieten wird,. In diesem Dokument werden wir sehen, wie wir eine Weboberfläche unseres internen Netzwerks über den CAG des NetScaler veröffentlichen und über das Web sowie über den Citrix Receiver darauf zugreifen,!

Im Vorheriges Dokument Wir haben bereits gesehen, wie wir unser NetScaler grundlegend konfigurieren,, indem wir die gleichen Schritte fortsetzen,…

Zuerst müssen wir einen LDAP-Server hinzufügen, gegen den der CAG die Benutzer unseres Active Directory validieren wird,, hierfür: “Zugangstor” > “Politik” > Authentifizierung” > “LDAP (Englisch)” > Wimper “Diener” > “Hinzufügen…”

Wir fügen den Namen des Servers hinzu,, geben seine IP-Adresse an,, Typ, “INSERAT”, in “Basis DN (Standort der Benutzer)” Wir legen den DN-Pfad fest, wo wir unsere Benutzer haben, Es wird die Basis unserer Benutzer sein, In meinem Fall gebe ich den gesamten Baum der Domäne an (‘dc=dominio, dc=eso’) und ich werde später weiter filtern. In “Administrator-Bind-DN” Wir geben den Pfad unseres Benutzers an, mit dem wir die Konten validieren, In meinem Fall wird es sein: ‘cn=UsuarioLDAP, cn=Users, dc=Domäne, dc=eso’) neben seinem Passwort in “Administrator-Passwort” und wir bestätigen es. In “Server-Anmeldebezeichnungsattribut”: ‘samAccountName’. In “Suchfilter” Wir können filtern und ausschließlich die Mitglieder einer Gruppe validieren, Wenn sie nicht zu dieser Gruppe gehören, werden wir sie nicht validieren, In meinem Fall: ‘memberOf=cn=Usuarios Portal, ou=Gruppen, ou=Tundra IT, dc=Domäne, dc=eso’. In “Gruppenattribut” Anzeigen: ‘memberOf’. In “Unterattributsname”: ‘CN’. Wenn wir möchten, dass die Benutzer ihre Passwörter ändern können, en vez de LDAP usaremos LDAPS cambiando el puerto ‘389’ por ‘636’, y en ‘Security Type’ en vez de ‘PLAINTEXT’ irá ‘SSL’ y marcamos el check ‘Allow user change password’. Fertig! “Schaffen”!

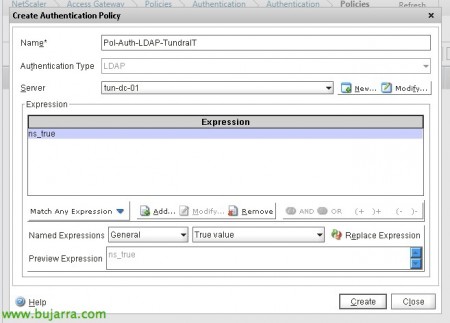

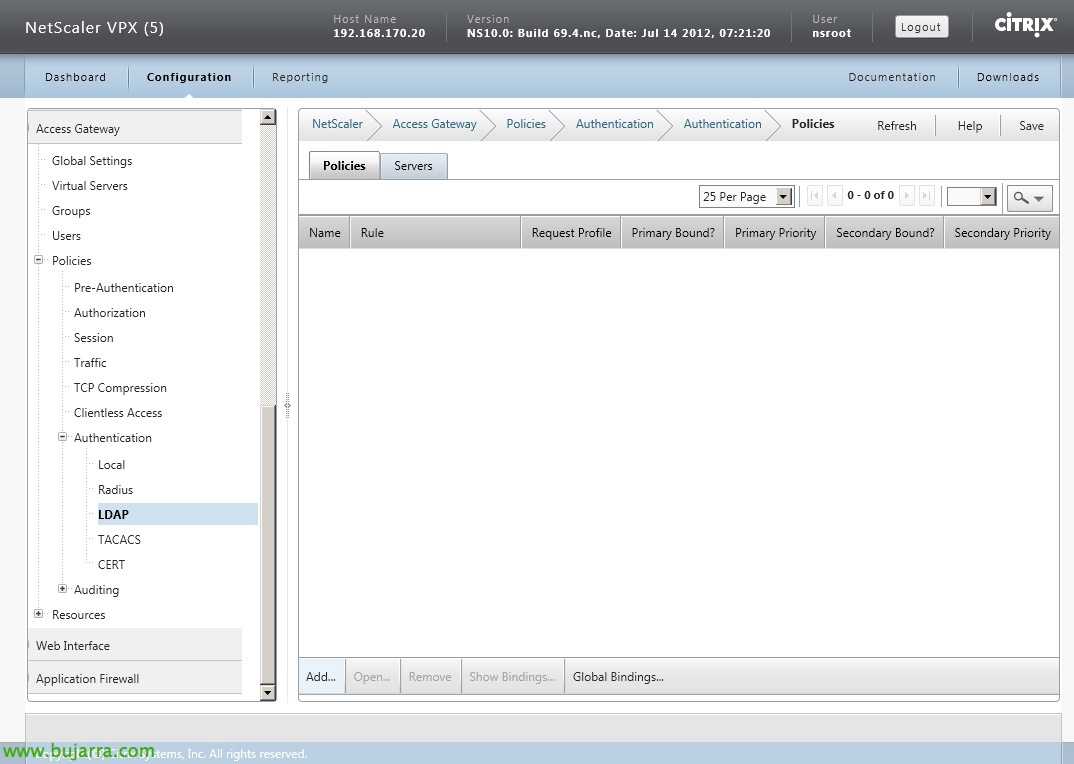

Nicht schlecht, ahora crearemos una política de autenticación para este servidor: “Zugangstor” > “Politik” > Authentifizierung” > “LDAP (Englisch)” > Wimper “Politik” > “Hinzufügen…”. Wir geben ihm einen Namen, seleccionamos el servidor que acabamos de definir y le asignamos una expresión ‘True value’. “Schaffen” Und das ist es!

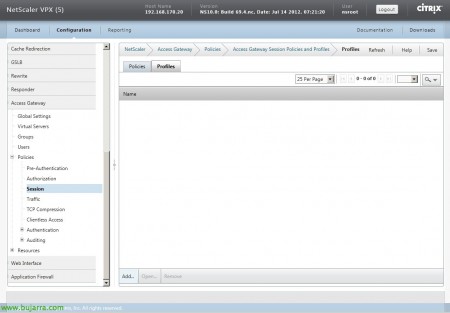

El siguiente paso será configurar un perfíl de sesión desde “Zugangstor” > “Politik” > “Sitzung” > Wimper “Profile” > “Hinzufügen...”

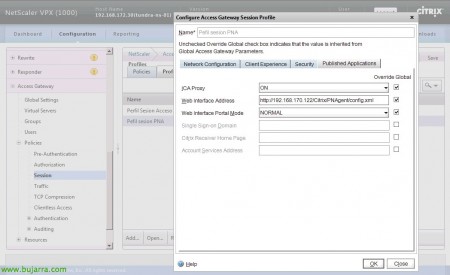

Wir geben ihm einen Namen, am “Sicherheit” confirmamos que “Default Authoritation Action” esté en ‘ALLOW’,

Am “Veröffentlichte Anwendungen” Wir ermöglichen “ICA-Proxy” para que se comporte como un CSG, indicamos la URL del “Web Interface Address” que en este caso yo lo tengo en una máquina virtual de la red (en otros futuros documentos veremos como es muy sencillo el desplegar un WI en el propio NetScaler). Indicamos además que “Web Interface Portal Mode” en 'NORMAL’ und in “Single Sign-on Domain” indicaremos el dominio de nuestra red para evitar que los usuarios tengan que meterlo.

Letzte, am “Kundenerfahrung” confirmaremos que “Clientloser Zugriff” esté en 'ALLOW’ para evitar que se tenga que utilizar el cliente o plugin de Access Gateway, Und das ist es! “Schaffen”.

Nicht schlecht, ahora configuramos un perfíl de sesión desde “Zugangstor” > “Politik” > “Sitzung’ > Pestaña 'Policies’ & Add...’

Wir geben der Politik einen Namen, le asociamos el perfíl que acabamos de crear y le añadimos una expresión 'True value’ & “Schaffen”.

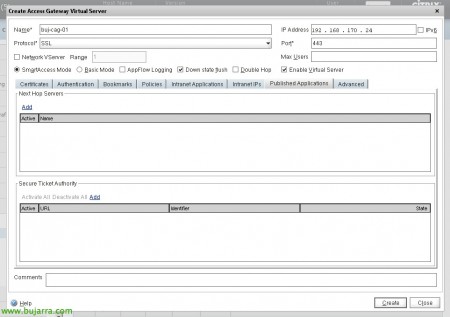

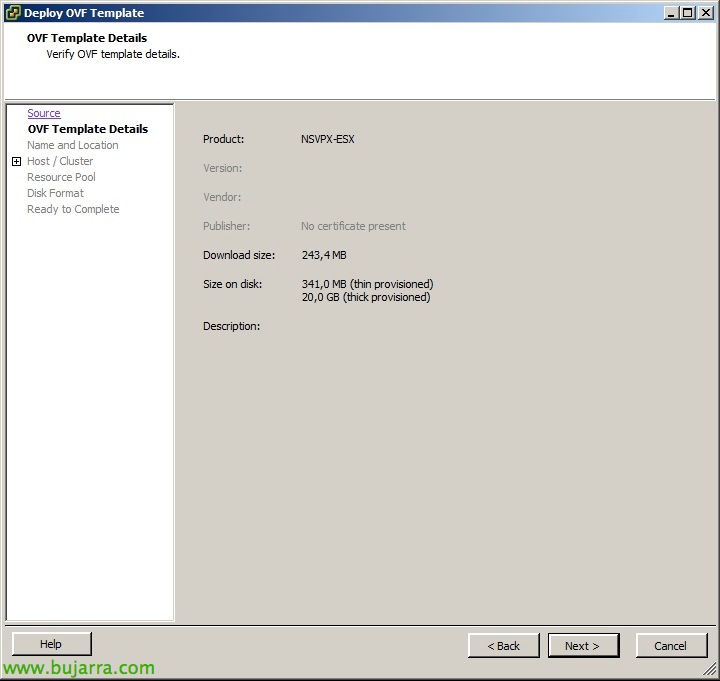

Nicht schlecht, ahora vamos a crear nuestro servidor de Access Gateway, seit “Zugangstor” > “Virtuelle Server” > “Hinzufügen…”

Wir geben Ihnen einen Namen, le establecemos una dirección IP, debemos agregarle el certificado que queremos que presente, lo habremos instalado anteriormente, Also “Hinzufügen >”.

Am “Authentifizierung” le añadiremos como autenticación primaria la política que hemos creado antes.

Am “Veröffentlichte Anwendungen”, deberemos agregar los STA de nuestra red, en ‘Secure Ticket Authority’ Gedrückt “Hinzufügen…”

E introducimos los STA, que en mi caso al ser un entorno XA serán los propios servidores, si disponemos de XD serán los propios controllers, los introducimos en el formato: 'http://DIRECCIÓN_IP:PUERTO_XML/scripts/ctxsta.dll’ & “Schaffen”.

Deberemos confirmar que salen con estado ‘UP’. Si no llegamos, habría que confirmar que somos capaces de llegar con la NIP/MIP del NetScaler a las IP’s de los XenApp mediante PING + XML. A parte de 1494tcp o 2598tcp del NS a los propios XA, si tenemos ICA o HDX en modo normal o si habremos habilitado la fiabilidad de sesión. “OKAY”.

Podremos asignar la política de sesión que hemos creado anteriormente al Virtual Server de CAG (desde su pestaña “Politik” > “Sitzung”) o crear un grupo (seit “Access Groups” > “Gruppen” > “Hinzufügen…”) y asignarle esta política de sesión, esto será ideal si queremos aplicar unos perfiles a distintos tipos de usuarios, en función a qué grupos pertenezcan.

Luego confirmamos que tenemos el virtual server de Access Gateway levantado,

Y guardamos la configuración!

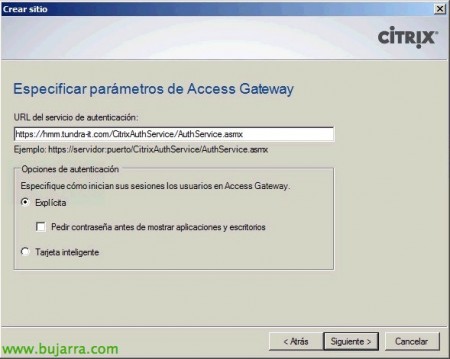

Necesitaremos un Web Interface instalado, donde crearemos un sitio Web, indicaremos que la autenticación se realiza “En Access Gateway”,

La URL del servicio de autenticación será la URL pública de acceso de nuestros clientes: "https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’ (modificaremos el host para que ataque al CAG, bueno así lo suelo hacer).

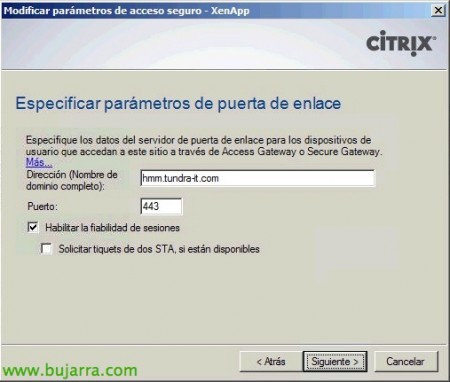

Außerdem, una vez creado el sitio, configuraremos el “Acceso Seguro”,

Indicando ‘Directa con Gateway’ bien para todas las redes o bien excluyendo el rango IP de la LAN,

Y por último indicaremos el nombre de conexión externa, habilitaremos fiabilidad de sesiones si es necesario.

Permitiendo conexiones de dispositivos móviles tipo iPad, Mit dem iPhone (Englisch…

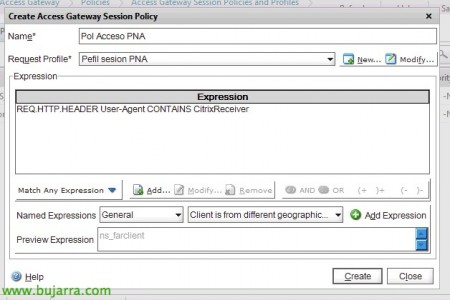

Deberemos crear un perfil de sesión idéntico a como lo hicimos con la parte web, pero ahora cambiaremos el “Web Interface Address” a la ruta del fichero XML de nuestro sitio de servicios: “HTTP (Englisch)://DIRECCIÓN_IP_WI/Citrix/PNAgent/config.xml”

Crearemos además la política y asociamos su perfíl, añadiremos la siguiente expresión: 'REQ. HTTP. HEADER User-Agent CONTAINS CitrixReceiver’ para leer la cabecera de la conexión, y si viene desde un Citrix Receiver le mandaremos a dicho sitio!

Y añadimos por último esta política en el virtual server del CAG, am “Politik” > “Sitzung”, la añadimos con menos prioridad que la del acceso normal al portal web.