Herstellen einer Verbindung mit Active Directory mit Citrix Access Gateway mithilfe von RADIUS

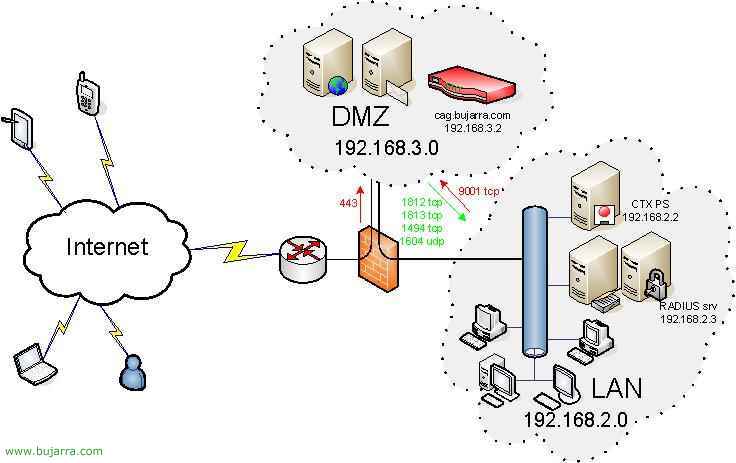

Si en vez de usar usar usar usuarios locales con Citrix Access Gateway lo que queremos es aprovechar nuestro Directorio Activo de Windows, nuestros usuarios del dominio para validarnos a la hora de conectarnos desde el exterior, debemos instalar en un servidor de nuestra red el servicio de IAS (Internet-Authentifizierungsdienst), konfigurieren und im CAG angeben, dass es so sein soll. Achtung, wenn sich der CAG in der DMZ befindet, müssen wir die RADIUS-Ports zum IAS-Server weiterleiten, die sind 1812 Und die 1813, beide TCP.

Brunnen, lo primero de todo en un servidor de nuestra red es instalar el servicio de IAS, hierfür, Wir installieren es von “Panel de Control” > “Hinzufügen oder Entfernen von Programmen” > “Hinzufügen oder Entfernen von Windows-Komponenten” > Anklicken “Servicios de red” y después en el botón de “Details…” para poder seleccionar el componente “Internet-Authentifizierungsdienst”, lo marcamos y aceptamos todo para instalarlo.

Nach der Installation, Wir öffnen es, desde las “Verwaltung”, Auswählen “Internet-Authentifizierungsdienst”,

Lo primero de todo es crear el cliente, que será el CAG, hierfür, von der Konsole aus, Briefumschlag “RADIUS-Kunden” Mit Rechtsklick Auswählen “Nuevo cliente RADIUS”,

Le indicamos un nombre descriptivo cualquiera que sirva para que nosotros le podamos identificar; y le ponemos la dirección IP del CAG o el nombre completo DNS del CAG, “Folgende”,

In “Cliente proveedor” Auswählen “RADIUS Standard”, y aquí es donde le indicaremos cual será el secreto para que se puedan validar entre el IAS y el CAG, este secreto posteriormente será el que le indiquemos al CAG, “Ende”,

Ahora debemos indicar una directiva para el CAG, Wir werden “Directivas de acceso remoto”, con el botón derecho y seleccionamos “Nueva directiva de acceso remoto”,

“Folgende”,

Seleccionamos la segunda opción “Configurar una directiva personalizada” y le indicamos un nombre descriptivo, usaremos la directiva para indicar quien sí se puede conectar usando el CAG, “Folgende”,

Anklicken “Hinzufügen…”

Seleccionamos al final “Windows-Groups” und klicken Sie auf “Hinzufügen…”

Anklicken “Hinzufügen…” para seleccionar los grupos de Windows, del DA que queremos que se puedan conectar al CAG,

Escribimos el nombre del grupo donde tenemos metidos los usuarios que queremos que se conecten a la VPN, en mi caso en mi D.A. he creado un grupo llamado “UsuariosCAG” donde meteré a todos los que les quiera dar acceso. Seleccionamos los grupos que nos interese y pulsamos en “Annehmen”,

Comprobamos que salen nuestros grupos y pulsamos sobre “Annehmen”,

“Folgende”,

Auswählen “Conceder permiso de acceso remoto” para dar acceso a this grupo de usuarios a la conexión, “Folgende”,

Anklicken “Editar perfil…”,

Am “Authentifizierung” debemos desmarcar los dos primeros checks “Autenticación cifrada de Microsoft versión 2 (MS-CHAP v2)” und “Autenticación cifrada de Microsoft (MS-CHAP)”; y marcamos los otros dos checks “Autenticación cifrada (CHAP)” und “Autenticación sin cifrado (BREI, SPAP)”,

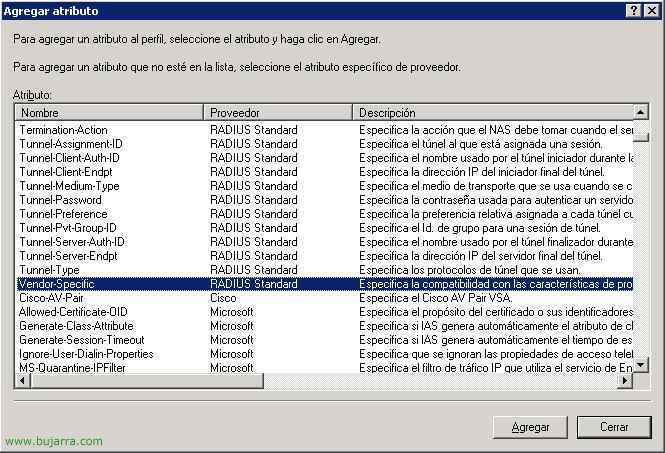

Am “Erweiterte Optionen” borramos lo que haya seleccionandolas y pulsando sobre “Entfernen”; y después pulsamos sobre “Hinzufügen…”,

Seleccionamos el atributo “Vendor-Specific” und klicken Sie auf “Hinzufügen”,

Anklicken “Hinzufügen”,

In “Seleccionar de la lista” Anzeigen “RADIUS Standard” y debajo, debemos indicar que “Sí cumple” la norma RADIUS RFC, Anklicken “Configurar atributo…”

Debemos agregar el “Valor del atributo” con el siguiente dato: “CTXSUserGroups=” (Keine Anführungszeichen) seguido del nombre del grupo de usuarios del dominio de Windows que hemos agregado anteriormente, en mi caso era UsuariosCAG, así que quedaría de la siguiente forma: CTXSUserGroups=UsuariosCAG. Si por alguna razón tenemos más de un grupo, los separaremos con punto y coma (;), Annehmen,

Annehmen,

Wir weisen darauf hin, dass “Nein”,

Und jetzt können wir weitermachen, Anklicken “Folgende”,

Wir überprüfen, dass alles in Ordnung ist, und schließen ab,

Wir sehen, dass die von uns erstellte Richtlinie als höchste Priorität mit Reihenfolge bleibt 1. Wir haben den Windows-Teil abgeschlossen, Hier gibt es nichts Weiteres zu konfigurieren, Jetzt wird alles über die Verwaltungskonsole des CAG erfolgen.

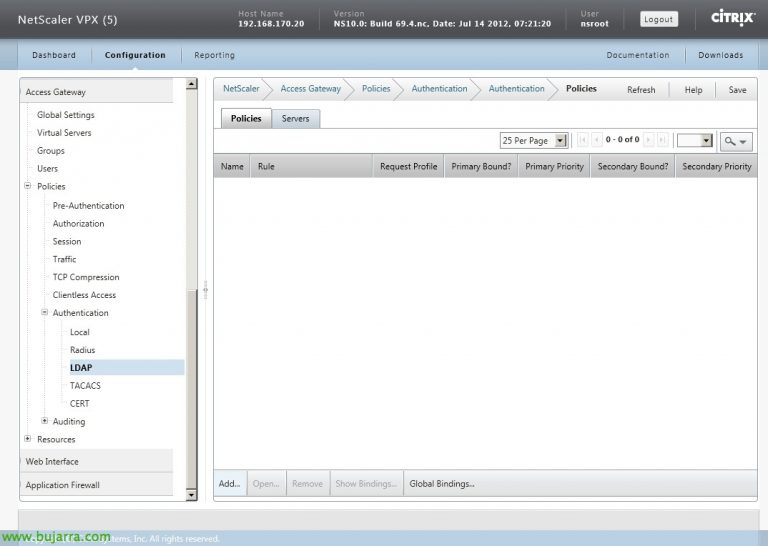

Wir öffnen die Konsole zur Verwaltung des CAG, “Access Gateway Administration Tool”, gehen wir zum Tab von “Authentifizierung”, Wir können beide Authentifizierungen belassen, die der lokalen Benutzer und eine neue für die RADIUS-Benutzer erstellen, Jedenfalls, In diesem Beispiel, Ich werde nur RADIUS-Benutzer akzeptieren, also werde ich die standardmäßig mitgelieferte Authentifizierung löschen, Zu diesem Zweck wird von “Aktion” > Anklicken “Standardbereich entfernen”,

“Ja”,

Jetzt in “Einen Authentifizierungsbereich hinzufügen” Wir geben einen Namen an “Vorgabe” und klicken Sie auf “Hinzufügen”,

Wir wählen den Authentifizierungstyp “RADIUS-Authentifizierung” und klicken Sie auf “OKAY”,

Wir müssen dem CAG den RADIUS-Server mitteilen, dafür in “Einstellungen des primären RADIUS-Servers” in “IP-Adresse” pondremos la dirección IP del servidor RADIUS, Der Standardport ist der 1812, y ahora debemos poner el secreto que habíamos creado anteriormente en el servidor RADIUS a la hora de crear el cliente RADIUS. Anklicken “Senden” So speichern Sie Ihre Änderungen. Si por alguna razón tenemos otro servidor RADIUS lo indicaremos debajo, en el servidor secundario.

“OKAY”

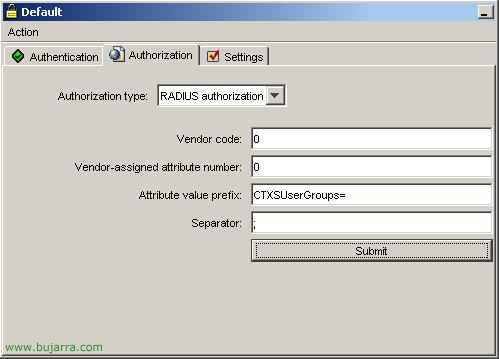

Y comprobamos que en la pestaña de “Ermächtigung” todo esté igual que en la imagen superior:

“Vendor code” = 0

“Vendor-assigned attribute number” = 0

“Attribute value prefix” = CTXSUserGroups=

“Separator” = ;

Anklicken “Senden”,

“OKAY”, no habría que hacer nada más, ahora probar a conectarse desde el exterior para comprobar que todo está bien.

Para comprobar cualquier evento lo veremos en el servidor RADIUS, im “Visor de Sucesos”, te indicará quién se conecta correctamente o quién se ha querido conectar y no ha ha podido.

Está sería la configuración final del CAG en la DMZ apuntando al servidor RADIUS:

Von der Internet-FW-Seite sollten wir ausschließlich den Port 443 tcp zum CAG öffnen, damit die Clients die Client-Software herunterladen und sich mit dem VPN verbinden können. Von dem LAN-Netzwerk zum DMZ-Netzwerk sollten wir ausschließlich den Port öffnen 9001 TCP AL CAG, um es remote mit den Administration Tools verwalten zu können. Und vom DMZ-Netzwerk zum LAN-Netzwerk sollten wir die Ports öffnen, die uns interessieren, Wenn wir RADIUS verwenden, werden wir den 1812 TCP und den 1813 TCP zum IAS-Server umleiten. Das 1494 TCP (oder die 2598 TCP, wenn wir “Session Reability”) zum Citrix-Server und wenn uns der 1604 TCP interessiert, wenn vom Citrix-Client (PN oder PNA) das Browsing gemacht wird, um die Citrix-Community zu suchen.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0