Zwei-Faktor-Authentifizierung in Citrix mit PINsafe und NetScaler

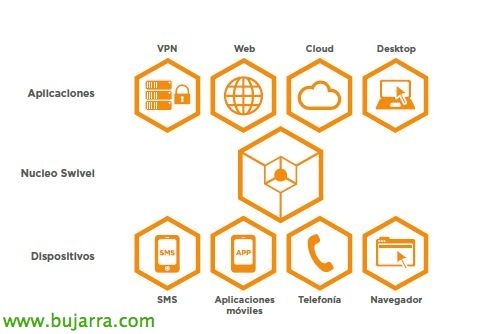

In diesem Dokument werden wir uns mit dem Einsatz des großartigen PINsafe-Produkts von Swivel Secure befassen, wo wir Benutzer, die gegen unsere Citrix-Plattform arbeiten, zwingen werden, eine doppelte Authentifizierung durchzuführen und sich mit ihrer Active Directory-Authentifizierung zu validieren, zusätzlich zur Eingabe eines OTC-Codes basierend auf ihrer PIN, damit sie nicht vor einem Keylogger auf unsere Plattform zugreifen und versuchen können, die Zugänge zu sichern mehr!!

Vor dieser Bereitstellung, Wir müssen die PINsafe-Appliance bereits in unserer Umgebung konfiguriert haben., Wir können uns auf diese früheren Dokumente stützen, in denen Wir haben die Appliance bereitgestellt Oder wir sind geritten Eigene Einrichtung (Auge, dass wir ein Fan von Microsoft sind, wir können es auch unter Windows mounten! Wir haben zuerst Apache Tomcat installiert, Herunterladen PINsafe und wir legten die Datei 'pinsafe.war’ im Verzeichnis 'webapps'); abgesehen von der anfänglichen grundlegenden Konfiguration. Wir fahren nun mit der Konfiguration eines RADIUS-Servers auf der Appliance fort, Wir erlauben den Zugriff auf den NS, damit er validiert werden kann, und wir führen alle anderen Konfigurationen auf dem NetScaler durch!

Greifen Sie auf die PINsafe-Appliance zu, Wir werden “RADIUS” > “Server”, und wir werden markieren “Server aktiviert” An “JA” So aktivieren Sie den RADIUS-Server.

Später, in “RADIUS” > “NAS” Wir müssen ein neues NAS erstellen, um den Zugriff auf den NetScaler zu ermöglichen, Hinzufügen eines Namens oder einer Kennung, Wir fügen auch die IP der PIN hinzu (Netscaler-IP) Und schließlich werden wir ein Geheimnis angeben, um es später zwischen beiden Geräten zu verwenden, “Anwenden”,

Nicht schlecht, In unserem NetScaler müssen wir einen Server und eine RADIUS-Authentifizierungsrichtlinie erstellen, die wir später mit unserem Access Gateway Enterprise verknüpfen werden. Um dies zu tun,, innerhalb “Zugangstor” > “Politik” > “Authentifizierung” > “RADIUS” > “Diener” > “Hinzufügen…”

Wir erstellen den RADIUS-Server, gegen den wir diese zweite Authentifizierung validieren, Wir geben einen Namen und die IP der PINsafe-Appliance zusätzlich zu dem Geheimnis an, das wir beim Generieren des NAS in der Appliance registriert haben. “Schaffen”,

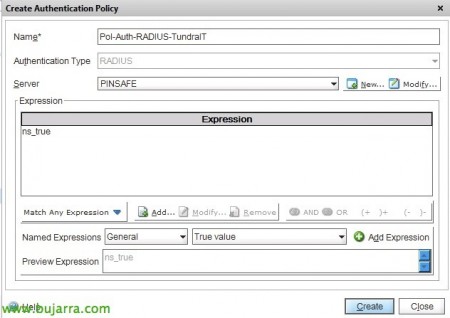

Wir definieren die Richtlinie, von der aus sie angewendet werden soll “Politik” > “Hinzufügen…”,

Wir geben der Police einen Namen, Wir haben den RADIUS-Server hinzugefügt, den wir gerade erstellt haben, und fügen den Ausdruck "ns_true’ zu "Wahrer Wert".

Wir bearbeiten unseren Access Gateway Virtual Server und müssen die neu erstellte Richtlinie als sekundäre Richtlinie hinzufügen, hierfür, in “Authentifizierung” > “Sekunde…” und wir werden die Richtlinie hinzufügen, mit der der PINsafe RADIUS angegriffen wird. “OKAY”.

Jetzt geht es weiter, Zuerst werden wir die Dateien herunterladen, um die Oberfläche unseres CAG zu bearbeiten und die Änderungen einführen zu können, , um die Schaltfläche zum Anzeigen des Bildes anzuzeigen. Wir werden berücksichtigen, dass wir Zugriff von außerhalb der Organisation auf den PINsafe-Server benötigen, im Grunde, wenn wir Single Channel Images verwenden, wie z.B. das TURing-Bild, das PINpad, Wir können jederzeit testen, indem wir auf die folgende URL zugreifen: "https://URL_PINSAFE_SERVER:8080/pinsafe/SCImage?Benutzername=Testy'.

Brunnen, Wir laden die Vorlagendateien herunter, Wir wählen je nach Version unseres CAGEE diejenigen aus, die wir benötigen:- Für CAGEE 8.x bis 9.1 – HIER.

– Für CAGEE 9.2 – HIER.

– Für CAGEE 9.3 – HIER.

– Für CAGEE 10.x – HIER.

Wir bearbeiten die Datei “pinsafe.js” und ändern Sie den Parameter 'sURL'’ auf die korrekte und öffentliche URL unserer PINsafe-Appliance.

Wir werden zuvor ein Backup der Dateien unseres NetScalers erstellen, Wir greifen per Kitt oder vor Ort auf Ihre Schale zu’ und:

cd /netscaler/ns_gui/vpn

cp index.html index.html.bak

cd /netscaler/ns_gui/vpn/resources

mkdir bak

cp *.xml bak

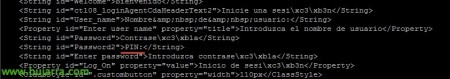

Folgendes, besteht darin, in unserer Sprachvorlage den Code zu ändern, den wir den Benutzern zur Verfügung stellen möchten, anstelle von 'Passwort' 2:’ wir könnten 'OTC':’ oder "PIN":’ um den Einstieg für unsere Nutzer intuitiver zu gestalten, Wir greifen auf '/netscaler/ns_gui/vpn/resources' zu., Wir werden unsere Sprachdatei bearbeiten, Es reicht mir, 'es.xml' zu bearbeiten.

Wir suchen nach folgenden Einträgen und setzen den Text, der uns interessiert:

<Zeichenkette id="Passwort">AD-Passwort</Schnur> <Zeichenkette id="Passwort2">OTC:</Schnur>

Wir kopieren die neu heruntergeladenen Dateien (index.html und pinsafe.js) A'/NetScaler/ns_gui/VPN/’

So machen Sie die Änderungen in NetScaler dauerhaft, damit sie beim Neustart nicht verloren gehen, Wir müssen zuerst, Kopieren Sie die geänderten Dateien (index.html, pinsafe.js und in meinem Fall die es.xml) auf ein nichtflüchtiges Appliance-Volume, Zum Beispiel nach /var; Und dann bearbeiten wir '/nsconfig/rc.netscaler’ Hinzufügen der erforderlichen Befehle, damit es nach dem Neustart kopiert werden soll!

Wir bestätigen und sehen, wie wir auf das Access Gateway-Portal zugreifen, und wir haben das zweite Feld zur Eingabe des OTC-Codes, den wir jedes Mal basierend auf unserer PIN generieren! Wie Sie sich vorstellen können, ist dies der Anfang der Verbesserung jeder Lösung, Natürlich könnten wir den Code auch per SMS versenden, Post, PINsafe Mobile App… Ich erinnere Sie daran, dass es sich um ein Produkt handelt, das die erste 5 Kostenlose Lizenzen, zum Ausprobieren oder Demo-Umgebungen, und später mit dem Hinzufügen von Lizenzen, mehr Benutzer werden über PINsafe und doppelte Authentifizierung teilnehmen!!!

Wenn wir weitere Informationen benötigen, Hier sind einige offizielle Dokumente:- Swivel Secure PINsafe mit CAGEE 10.x

– Swivel Secure PINsafe mit CAGEE 9.x

– Swivel Secure PINsafe mit CAGEE 8.x