CAG-Konfiguration und -Verwaltung – Citrix Access Gateway

En este procedimiento se explica cómo configurar un dispositivo Citrix Access Gateway que nos permita conectarnos a nuestra VPN usando este dispositivo. Si no tenemos fisicamente el hardware, podemos crearnos una máquina virtual de CAG para realizar pruebas, nunca para uso final – HIER.

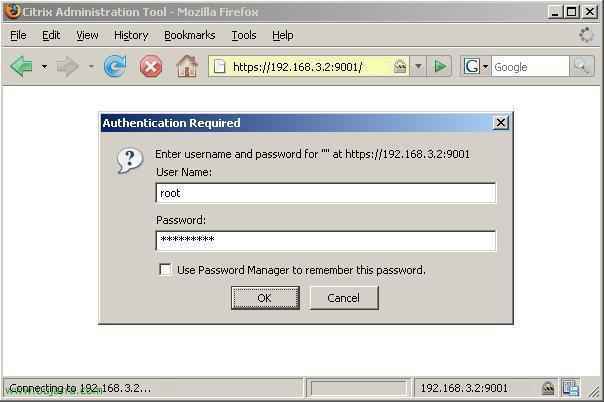

Lo primero de todo una vez instalado es conectarnos al dispositivo con un navegador, si no hemos cambiado su dirección IP, la que trae siempre cómo predeterminada es la 10.20.30.40, entramos y se la cambiamos, suponiendo que eso está configurado, abrimos un navegador a su IP por HTTPS y al puerto 9001. Pedirá usuario y contraseña, si no se la hemos cambiado el usuario por defecto es “wurzel” y la contraseña “rootadmin”.

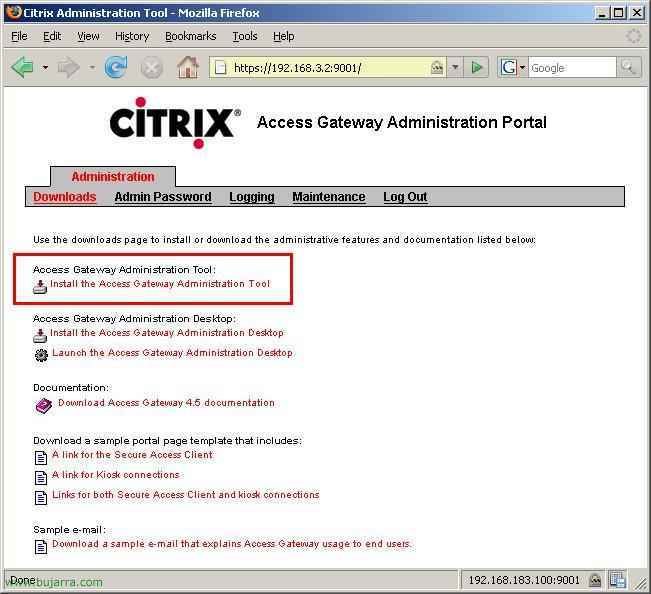

Zuallererst, necesario es instalarnos la consola de administración, si no la tenemos la bajamos pulsando en el link “Installieren Sie das Access Gateway Administration Tool”. Wir laden den Installer herunter und führen ihn aus, um mit der Installation zu beginnen.

Es beginnt mit einem Assistenten zur Installation des Access Gateway Administration Tools 4.5, “Nächster”

Wir akzeptieren die Lizenz “Ich akzeptiere die Bedingungen der Lizenzvereinbarung” & “Nächster”

Wir geben den Benutzer und die Organisation an, Fortsetzen “Nächster”,

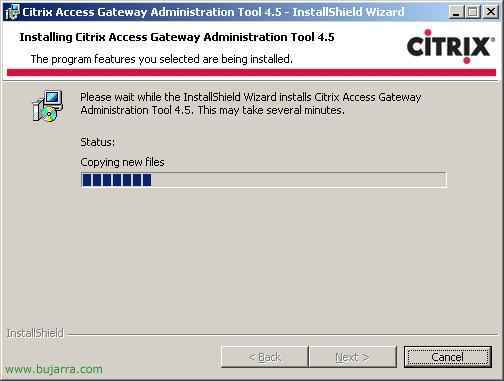

“Installieren” um die Installation zu starten,

…

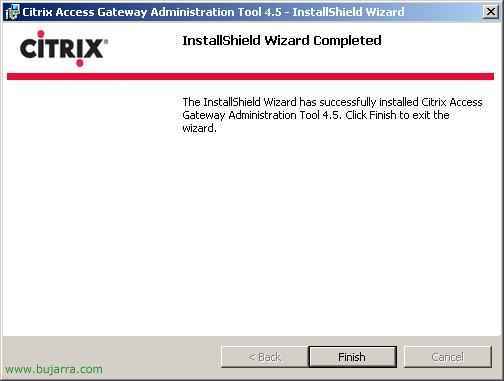

Nach wenigen Sekunden ist es bereits installiert, “Beenden”,

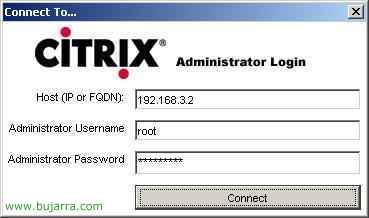

Jetzt, Wir führen es aus, indem wir auf das Desktop-Symbol klicken “Access Gateway Administration Tool 4.5”

Wir geben die IP-Adresse des Geräts ein, mit dem wir uns verbinden möchten, um es zu verwalten, unser CAG, der Benutzername und das Passwort, Anklicken “Verbinden”,

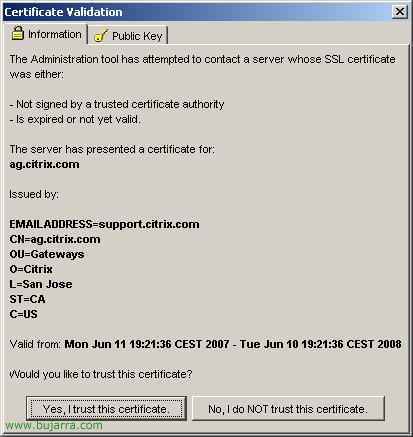

Wenn wir uns zum ersten Mal verbinden, wird uns gefragt, ob wir dem Zertifikat vertrauen möchten, Anklicken “Ja, Ich vertraue diesem Zertifikat”

Wenn wir dem Zertifikat für immer vertrauen möchten, “Ja”,

Vom “Access Gateway Cluster” wir haben mehrere interessante Optionen, um es zu konfigurieren, zuerst innen, gehen wir zum Tab von “Allgemeine Netzwerkanpassungen”. Zuerst richten wir die DMZ ein, wir geben an, wie viele wir haben, wenn es eine einfache Konfiguration ist, ist es normal, eine DMZ zu haben, und wir konfigurieren die beiden Netzwerkschnittstellen, die uns interessieren, wenn wir nur eine davon benötigen, Wir werden markieren “Verwenden Sie nur Schnittstelle 0” oder wenn uns beide interessieren, dann “Verwenden Sie beide Schnittstellen”. Wir überprüfen, ob die Netzwerkkonfiguration korrekt ist (IP-Adresse, Subnetzmaske Standardgateway-IP-Adresse…) und wir geben den Namen an, den dieser CAG von außen haben wird “Externer FQDN” mit dem vollständigen Namen.

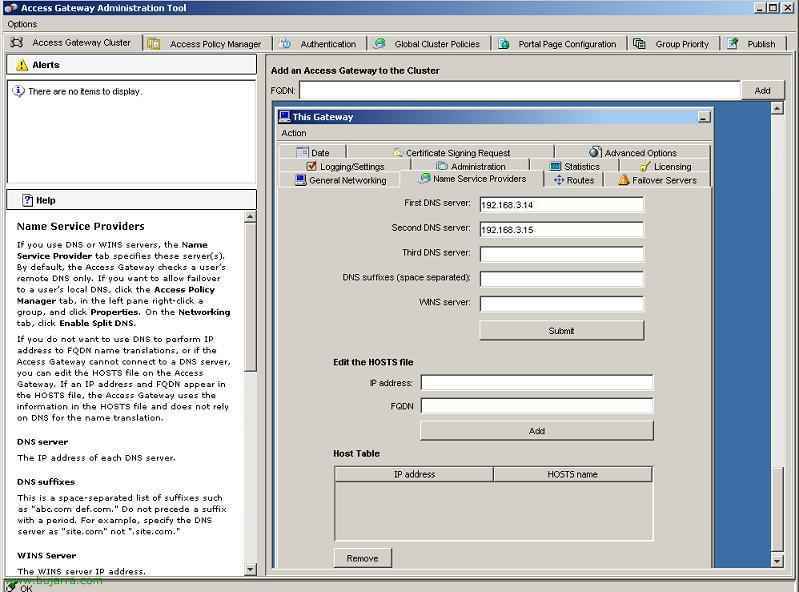

Am “Namensdienstanbieter” wir geben die DNS-Server ein, die die DNS-Namen für dieses Gerät auflösen.

Der Tab “Zulassung” wird verwendet, um die Lizenzen zu konfigurieren, ob dieses Gerät ein Lizenzserver sein wird (wenn es das erste ist, wird es das sein) Wir markieren die erste Option “Verwenden Sie dieses Gerät als den Lizenzserver” und klicken Sie auf “Blättern…” um es zu installieren., danach drücken wir auf “Senden”. Wenn wir bereits ein CAG-Lizenzservergerät haben, können wir uns mit ihm verbinden, indem wir die zweite Option wählen “Verwende ein anderes Appliance als den Lizenzserver”.

Um die Änderungen zu übernehmen, muss der CAG neu gestartet werden, es zeigt uns, wie man es macht. “Annehmen”.

Um das Appliance neu zu starten oder auszuschalten, gehen wir zu “Access Gateway Cluster”, im “Verwaltung”, drücken “Neustarten” oder “Herunterfahren”.

Es wird um Bestätigung gebeten und es wird mit “Neustarten”.

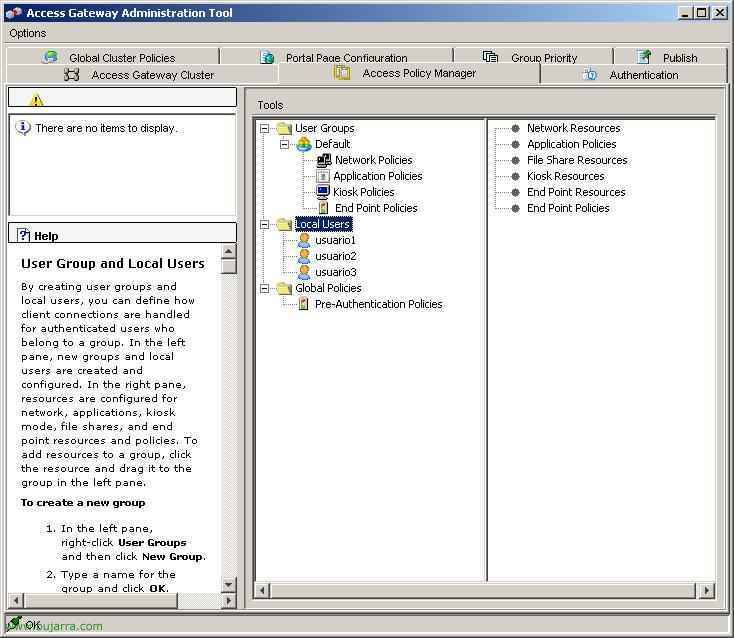

Nicht schlecht, jetzt erklären wir, wie man lokale Benutzer erstellt, damit wir uns mit der VPN mit dem CAG verbinden können. Auge, wir müssen sie nicht verwenden, wir können das Active Directory von Windows benutzen und uns mit RADIUS verbinden – HIER, oder auf andere Weisen. Das ist die einfache, wir erstellen einige Benutzerkonten, die wir dann unseren Endbenutzern geben, damit sie sich damit verbinden können. Um diese Benutzer zu erstellen, Gehen wir zur Registerkarte “Access Policy Manager” und mit der rechten Maustaste auf “Lokale Benutzer” Auswählen “Neuer Benutzer”.

Wir geben den Benutzernamen ein “Benutzername” und weisen ihm ein Passwort zu, Anklicken “OKAY”.

Hier können wir die Benutzerkonten sehen, die wir haben, in “Lokale Benutzer”,

Wenn wir möchten, dass beim Verbinden eines Benutzers mit unserem VPN über den CAG nicht der gesamte Verkehr über unser Netzwerk geleitet wird, müssen wir eine Option aktivieren, die genannt wird “Split Tunneling”, zum Beispiel, wenn sie im Internet surfen möchten, während sie mit dem VPN verbunden sind und nicht möchten, dass der gesamte Internetverkehr über das VPN geleitet wird. Um dies zu tun,, gehen wir zum Tab “Globale Cluster-Richtlinien” und aktivieren das Kontrollkästchen von “Split Tunneling aktivieren”. Darüber hinaus “Zugängliche Netzwerke” hier geben wir an, mit welchen Netzwerkverbindungen sie sich verbinden, wenn sie sich am CAG anmelden, wir können so viele hinzufügen, wie wir möchten, getrennt durch ; oder Enter. Sogar anstatt ein Netzwerk einzugeben, können wir nur einen Host eingeben, und so könnten sie nur in dieses und nicht in die anderen im Netzwerk eintreten. Wenn wir es fertig konfiguriert haben, speichern wir die Änderungen mit “Senden”.

“OKAY”

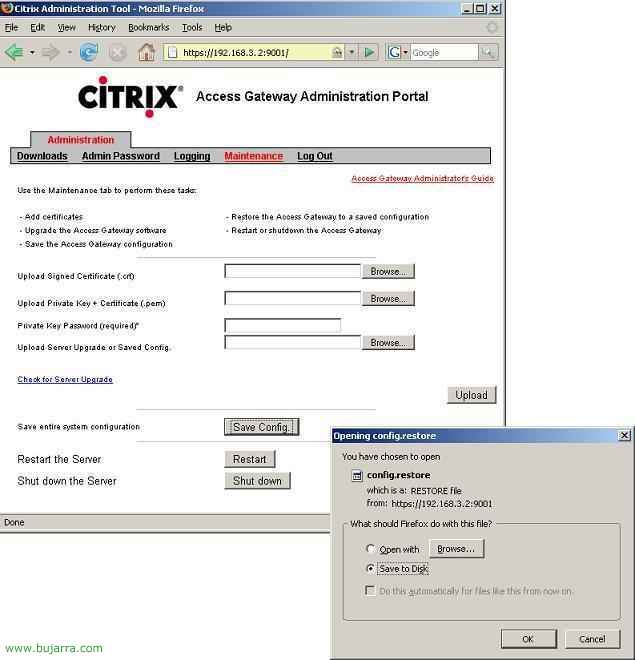

Wenn wir ein Backup unserer Konfiguration speichern wollen, verbinden wir uns mit einem Browser per HTTPS und dem Port 9001, wir authentifizieren uns und klicken dann auf den Tab “Instandhaltung”, und einfach durch Klicken auf “Gesamte Systemkonfiguration speichern” > “Konfiguration speichern.” wird uns eine Datei namens “config.restore” auf unserem PC speichern. Wir werden das Backup an einem sicheren Ort aufbewahren und falls wir jemals alles wiederherstellen müssen, einfach den CAG formatieren und diese Konfiguration erneut hochladen, seit “Serverupgrade oder gespeicherte Konfiguration hochladen.” die Datei mit der Schaltfläche suchen “Blättern…”

Wenn wir ein Zertifikat anfordern wollen, um mit SSL zu arbeiten, y que sea un certificado auténtico para nuestro nombre de CAG público, que demuestre quienes somos y no le de problemas a los usuarios diciendo que no somos de confianza. Desde la consola de “Access Gateway Administration Tool”, in “Access Gateway Cluster”, am “Anforderung zum Signieren von Zertifikaten”, rellenamos los datos que nos indica para solicitar un certificado y obtener el CSR que posteriormente mandaremos a una entidad emisora de certificados (WECHSELSTROM), Klicken Sie dazu auf “Generate Request”.

Nos guardará en nuestro PC el fichero CSR llamado “myserver.csr” & “Retten”,

“Annehmen”

Si editamos el fichero con un bloc de notas, necesitaremos la clave para solicitar un certificado.

Por ejemplo yo ahora para el ejemplo usare un certificado temporal gratuito de rapidssl.com, si rellenamos todos los pasos en este es donde debemos pegar el CSR (Certificate signing request).

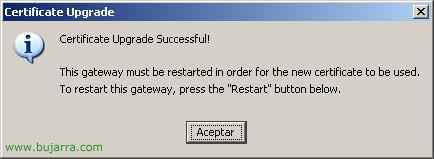

Una vez que tenemos ya el certificado, um es in das CAG zu integrieren, wäre es von der Konsole von “Access Gateway Administration Tool”, in “Access Gateway Cluster” am “Verwaltung”, in “Laden Sie ein .crt-Zertifikat hoch” mit einem Klick auf “Blättern…” Wir wählen es aus.

Wir suchen es auf unserem PC und klicken auf “Offen”.

“Annehmen”, das Zertifikat ist installiert.

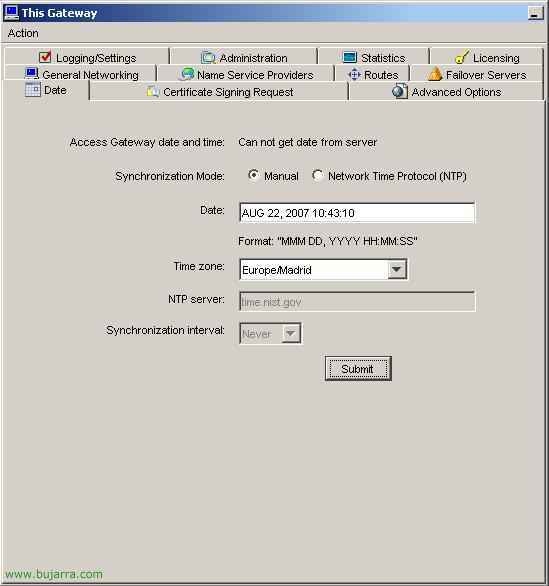

Um die Uhrzeit und das Datum im CAG einzustellen, von der Konsole von “Access Gateway Administration Tool”, in “Access Gateway Cluster” am “Datum”, wählen wir den Synchronisierungsmodus aus “Manuell” es sei denn, wir haben einen Zeitserver im Netzwerk, und geben das Datum und die Uhrzeit im Feld ein von “Datum” mit dem Format, das uns angegeben wird “MMM DD, YYYY HH:MM:SS”, wenn es richtig ist, Anklicken “Senden”.

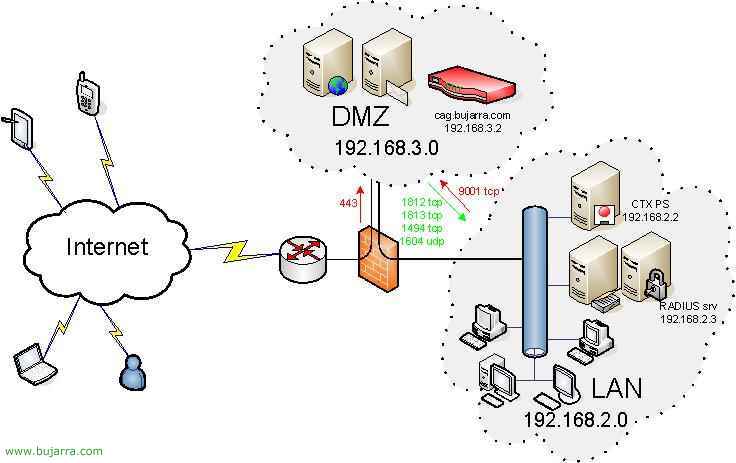

Das wäre die Endkonfiguration des CAG in der DMZ:

Von der Internet-FW-Seite sollten wir ausschließlich den Port 443 tcp zum CAG öffnen, damit die Clients die Client-Software herunterladen und sich mit dem VPN verbinden können. Von dem LAN-Netzwerk zum DMZ-Netzwerk sollten wir ausschließlich den Port öffnen 9001 TCP AL CAG, um es remote mit den Administration Tools verwalten zu können. Und vom DMZ-Netzwerk zum LAN-Netzwerk sollten wir die Ports öffnen, die uns interessieren, Wenn wir RADIUS verwenden, werden wir den 1812 TCP und den 1813 TCP zum IAS-Server umleiten. Das 1494 TCP (oder die 2598 TCP, wenn wir “Session Reability”) zum Citrix-Server und wenn uns der 1604 TCP interessiert, wenn vom Citrix-Client (PN oder PNA) das Browsing gemacht wird, um die Citrix-Community zu suchen.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0