Connexion à Active Directory avec Citrix Access Gateway à l’aide de RADIUS

Si, au lieu d’utiliser des utilisateurs locaux avec Citrix Access Gateway, ce que nous voulons, c’est profiter de notre Windows Active Directory, nos utilisateurs de domaine pour nous valider lors de leur connexion depuis l’étranger, nous devons installer le service IAS sur un serveur de notre réseau (Service d’authentification Internet), configurez-le et indiquez dans le CAG qu’il est ainsi. Attention, si le CAG se trouve dans la DMZ, il faut mapper les ports RADIUS au serveur IAS, Quels sont les 1812 et le 1813, TCP à la fois.

Puits, First of all on a server in our network is to install the IAS service, pour cela, We install it from “Panel de Contrôle” > “Ajouter ou supprimer des programmes” > “Ajouter ou supprimer des composants Windows” > Cliquez sur “Services réseau” And then on the button of “Détails…” To be able to select the component “Service d’authentification Internet”, We check it and accept everything to install it.

Une fois installé, Nous l’ouvrons, de la “Outils administratifs”, Choisir “Service d’authentification Internet”,

First of all is to create the client, Which will be the CAG, pour cela, depuis la console, enveloppe “Clients RADIUS” Avec le clic droit, sélectionnez “New RADIUS client”,

We give it any descriptive name that will help us identify it; And we enter the IP address of the CAG or the full DNS name of the CAG, “Suivant”,

Dans “Client provider” Choisir “Standard RADIUS”, And here is where we will indicate what the secret will be so that the IAS and the CAG can validate each other, This secret will later be the one we provide to the CAG, “Fin”,

Now we must indicate a policy for the CAG, Nous allons “Remote access policies”, Right-click and select “Nouvelle directive d'accès à distance”,

“Suivant”,

Nous sélectionnons la deuxième option “Configurer une directive personnalisée” et nous lui donnons un nom descriptif, nous utiliserons la directive pour indiquer qui peut se connecter en utilisant le CAG, “Suivant”,

Cliquez sur “Ajouter…”

Nous sélectionnons enfin “Groupes Windows” et cliquez sur “Ajouter…”

Cliquez sur “Ajouter…” pour sélectionner les groupes Windows, du DA que nous voulons autoriser à se connecter au CAG,

Nous saisissons le nom du groupe dans lequel nous avons mis les utilisateurs que nous voulons connecter au VPN, dans mon cas dans mon D.A. j'ai créé un groupe appelé “UsuariosCAG” où je mettrai tous ceux à qui je veux donner l'accès. Nous sélectionnons les groupes qui nous intéressent et cliquons sur “Accepter”,

Nous vérifions que nos groupes apparaissent et cliquons sur “Accepter”,

“Suivant”,

Choisir “Accorder l'accès à distance” pour donner accès à ce groupe d'utilisateurs à la connexion, “Suivant”,

Cliquez sur “Modifier le profil…”,

Sur le “Authentification” debemos desmarcar los dos primeros checks “Autenticación cifrada de Microsoft versión 2 (MS-CHAP v2)” et “Autenticación cifrada de Microsoft (MS-CHAP)”; y marcamos los otros dos checks “Autenticación cifrada (CHAP)” et “Autenticación sin cifrado (BOUILLIE, SPAP)”,

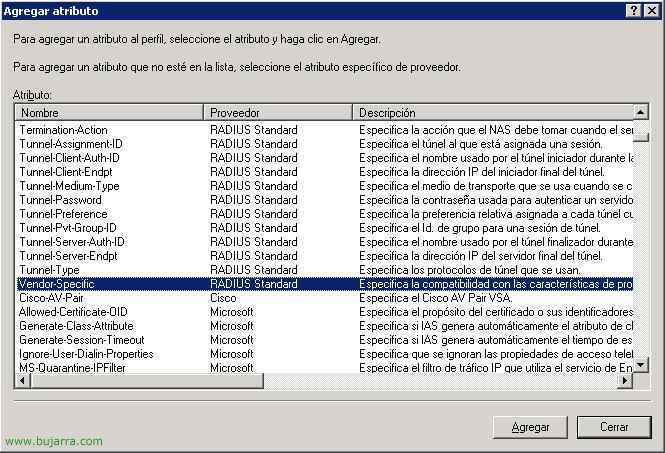

Sur le “Options avancées” borramos lo que haya seleccionandolas y pulsando sobre “Enlever”; y después pulsamos sobre “Ajouter…”,

Seleccionamos el atributo “Vendor-Specific” et cliquez sur “Ajouter”,

Cliquez sur “Ajouter”,

Dans “Seleccionar de la lista” Indiquer “Standard RADIUS” y debajo, debemos indicar que “Sí cumple” la norma RADIUS RFC, Cliquez sur “Configurar atributo…”

Debemos agregar el “Valor del atributo” con el siguiente dato: “CTXSUserGroups=” (Pas de guillemets) seguido del nombre del grupo de usuarios del dominio de Windows que hemos agregado anteriormente, en mi caso era UsuariosCAG, así que quedaría de la siguiente forma: CTXSUserGroups=UsuariosCAG. Si por alguna razón tenemos más de un grupo, los separaremos con punto y coma (;), Accepter,

Accepter,

Nous indiquons que “Non”,

Et maintenant, nous pouvons continuer, Cliquez sur “Suivant”,

Nous vérifions que tout est en ordre et nous terminons,

Nous voyons que la directive que nous avons créée reste la priorité maximale avec l’Ordre 1. Nous avons terminé la partie Windows, Il n’y a plus rien à configurer ici, Maintenant, tout se fera depuis la console d’administration du CAG.

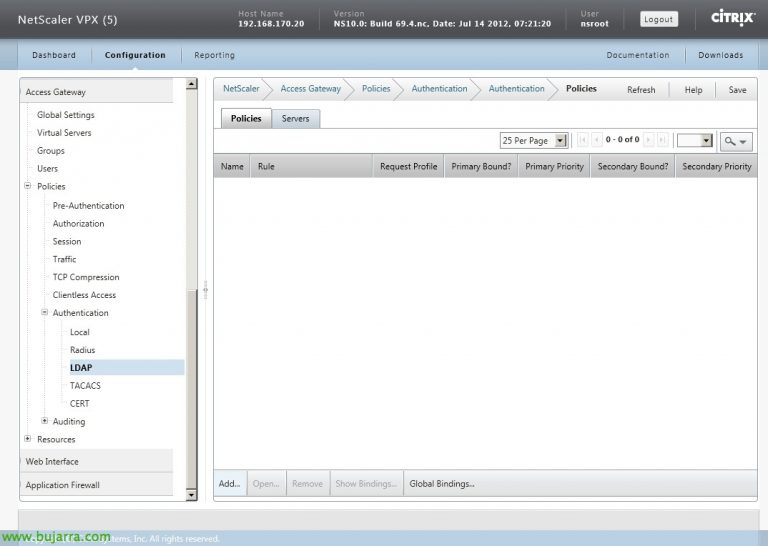

Nous ouvrons la console pour administrer le CAG, “Outil d’administration Access Gateway”, Nous allons à l’onglet de “Authentification”, Nous pouvons laisser les deux authentifications, Celle des utilisateurs locaux et en créer une nouvelle pour les utilisateurs RADIUS, De toute façon, Dans cet exemple, J’accepterai uniquement les utilisateurs RADIUS, donc j’effacerai l’authentification par défaut, À cette fin, à partir de “Action” > Cliquez sur “Supprimer le domaine par défaut”,

“Oui”,

Maintenant dans “Ajouter un domaine d’authentification” Nous indiquerons un nom appelé “Faire défaut” et cliquez sur “Ajouter”,

Nous sélectionnons le type d’authentification “Authentification RADIUS” et cliquez sur “D’ACCORD”,

Nous devons indiquer au CAG quel est le serveur RADIUS, para ello en “Primary RADIUS Server Settings” dans “Adresse IP” pondremos la dirección IP del servidor RADIUS, Le port par défaut est le 1812, y ahora debemos poner el secreto que habíamos creado anteriormente en el servidor RADIUS a la hora de crear el cliente RADIUS. Cliquez sur “Envoyer” pour enregistrer vos modifications. Si por alguna razón tenemos otro servidor RADIUS lo indicaremos debajo, en el servidor secundario.

“D’ACCORD”

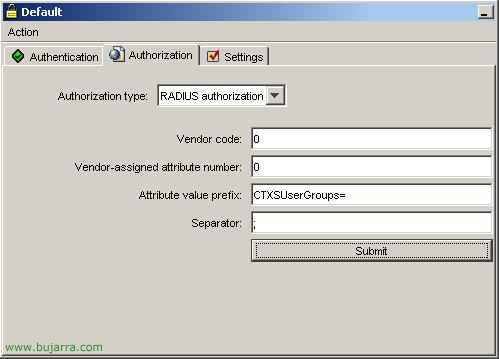

Y comprobamos que en la pestaña de “Autorisation” todo esté igual que en la imagen superior:

“Vendor code” = 0

“Vendor-assigned attribute number” = 0

“Attribute value prefix” = CTXSUserGroups=

“Separator” = ;

Cliquez sur “Envoyer”,

“D’ACCORD”, no habría que hacer nada más, ahora probar a conectarse desde el exterior para comprobar que todo está bien.

Para comprobar cualquier evento lo veremos en el servidor RADIUS, dans le “Visor de Sucesos”, te indicará quién se conecta correctamente o quién se ha querido conectar y no ha podido.

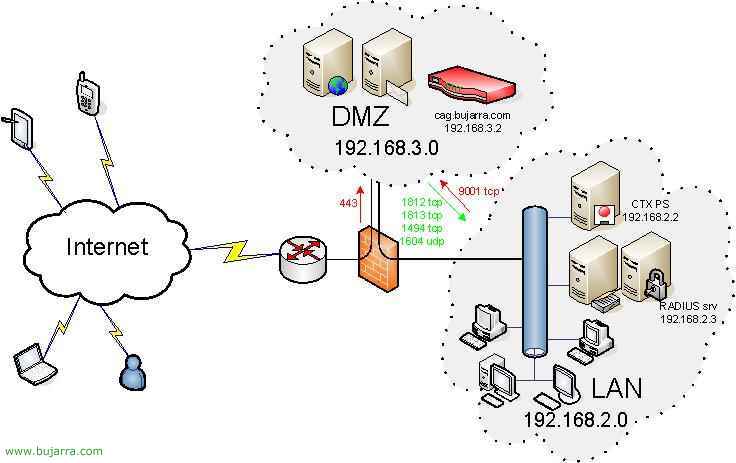

Está sería la configuración final del CAG en la DMZ apuntando al servidor RADIUS:

Desde la parte del FW de internet deberíamos abrir única y exclusivamente el puerto 443 tcp al CAG para que los clientes puedan acceder a descargarse el software cliente y conectarse a la VPN. De la red LAN a la red DMZ deberíamos abrir únicamente el puerto 9001 tcp al CAG para poder administrarlo remotamente con las Administration Tools. Y de la red DMZ a la red LAN deberíamos abrir los puertos que nos interese, si usamos RADIUS redirigiremos el 1812 tcp y el 1813 tcp al servidor IAS. Le 1494 TCP (ou le 2598 tcp si usamos “Session reability”) al servidor citrix y si nos interesa el 1604 tcp para cuando desde el cliente de Citrix (PN o PNA) se haga el browsing para buscar la comunidad Citrix.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0