Citrix Access Gateway VPX Installation und Konfiguration

En este documento veremos el despliegue de un Access Gateway VPX Express, lo veremos en appliance virtual que podremos desplegar en nuestra red virtual, disponiendo así de todas sus ventajas, será la versión 5.0.4, al ser en virtual adquiere las mismas funciones que el modelo 2010 que es el físico. Con Access Gateway VPX podremos permitir el acceso seguro de nuestros usuarios a sus aplicaciones o escritorios Citrix de forma remota.

Zuvor, necesitaremos un Web Interface configurado con un sitio Web, donde indicaremos que la autenticación se realiza en el CAG, la URL de autenticación será la URL pública de acceso de nuestros clientes: "https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’, además configuraremos el ‘Acceso Seguro’ indicando ‘Directa con Gateway’ bien para todas las redes o bien excluyendo el rango IP de la LAN.

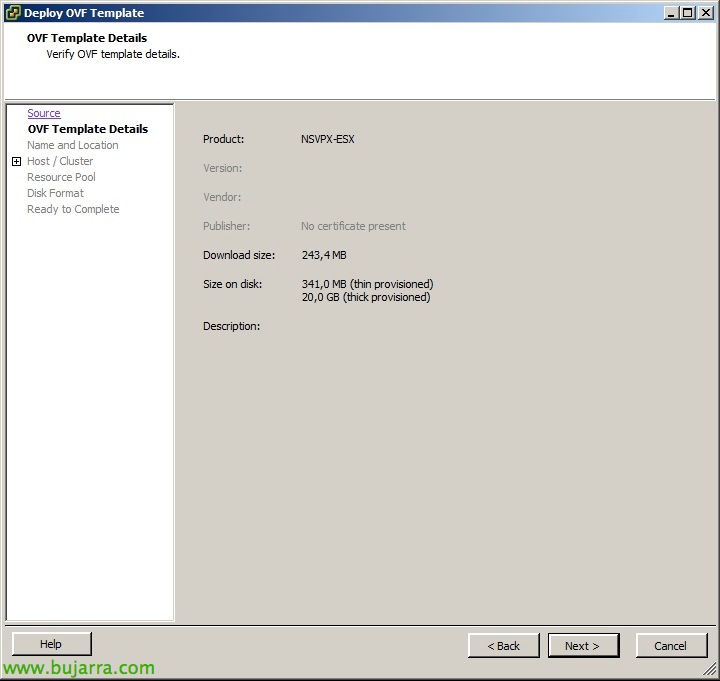

Nos descargamos el appliance virtual de My Citrix para VMware o XenServer y lo importamos en nuestra infraestructura virtual, normalmente lo desplegaremos en la DMZ.

Lo encendemos, nos logueamos en la consola con el usuario ‘admin’ y la contraseña ‘admin’ que viene por defecto. Im Einstellungsmenü, realizaremos una configuración básica, Gedrückt ‘0’.

Configuraremos con ‘1’ das “Internal Management Interface”: eth1

Configuraremos con ‘2’ las redes:

Interface IP/Mask eth0: 192.168.172.21/24 (Vorgabe 10.20.30.40) – Por defecto es la pata ‘external’

Interface IP/Mask eth1 : 192.168.170.21/24 (Vorgabe 10.20.30.50) – Por defecto es la pata ‘internal’

Interface IP/Mask eth2: 0.0.0.0/0 (Vorgabe 0.0.0.0/0)

Interface IP/Mask eth3: 0.0.0.0/0 (Vorgabe 0.0.0.0/0)

Configuraremos con ‘3’ el gateway.

Configuraremos con ‘4’ los servidores DNS.

Configuraremos con ‘5’ los servidores de tiempo NTP.

Aplicar cambios con ‘7’ y se reiniciará el appliance.

Abrimos con un navegador el Access Gateway Management Console: apuntando a la URL: "https://IP_de_la_eth1/lp/adminlogonpoint/’, entramos con el usuario ‘admin’,

Veremos la pestaña de “Monitor” donde veremos una breve información del sistema así como el estado de los servicios; veremos las sesiones activas, resumen de configuración, warnings…

Am “Management”, en el menú de ‘Networking’, confirmamos los datos de red y función de las patas de red.

Descripción del resto de menús:

– ‘Appliance Failover’ para configurar HA entre dos Access Gateway.

– ‘Name Server Provider’ para configurar los parámetros DNS, archivo hosts y sufijos DNS.

– ‘Static Routes’ para configurar las rutas estáticas del appliance.

– ‘Address Pools’ para configurar pools de direccionamiento IP para cuando se conecten los usuarios.

– ‘Deployment Mode’ para configurar el modo del CAG si ‘appliance’ (Vorgabe) o ‘Access Controller’. El software Access Controller se instalaría en una MV y nos permitirá una gestión centralizada de múltiples appliances de CAG, además de un acceso nativo al AD (sin LDAP), escaneos avanzados en endpoint, load balancing de las conexiones de los appliances, adaptative access control (für (des)habilitar aplicaciones/escritorios publicados y canales ICA dependiendo del resultado del análisis).

– ‘Password’ para cambiar la clave del usuario admin.

– ‘Date and Time’ donde configuraremos los parámetros de fecha y hora.

– ‘Licensing’ donde configuraremos las licencias, podremos subirlas al appliance o acceder a ellas desde un servidor de licencias remoto.

– ‘Logging’ configuración de los LOG’s, tanto para almacenarlos en local cómo para almacenarlos de forma remota.

En el menú izquierdo de “Zugriffskontrolle”, en ‘Authentication Profiles’ crearemos un perfil de tipo LDAP,

Wir geben ihm einen Namen & Beschreibung.

In “LDAP Servers”, en ‘Server Type’ indicamos ‘Active Directory’ y agregamos los servidores LDAP o LDAPS.

In “Bind Properties” indicamos la ruta del usuario para validar la autenticación en ‘Administrator DN’ con ‘cn=Administrator,cn=users,dc=tundra-it,dc=com’ und Ihr Passwort. En ‘Base DN (Standort der Benutzer)’ indicaremos la ruta donde estarán l0s usuarios que queremos que valide ‘ou=Usuarios,ou=Tundra IT,dc=tundra-it,dc=com’

In “Applications and Desktops” > “XenApp or XenDesktop” hay que meter las IP’s de los servidores XenApp y con fiabilidad de sesión (si es que es lo que hemos configurado a la hora de configurar el acceso seguro en el sitio WI).

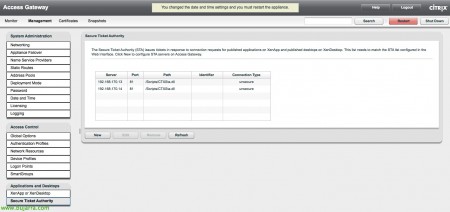

In “Applications and Desktops” > “Secure Ticket Authority” deberemos agregar nuestros servidores STA (bien por rango IP o individualmente) con el puerto XML (seguro o inseguro).

In “Logon Points” crearemos un portal para el acceso de los usuarios, “Neu”,

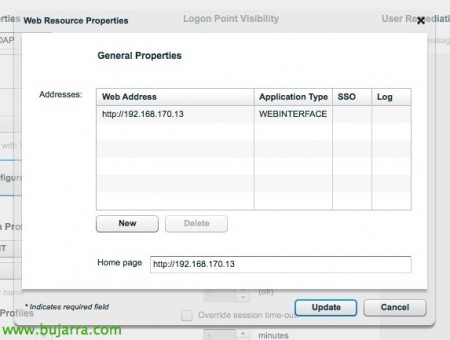

Le indicarmos un nombre, de tipo “Grundlegend”, le asignamos el perfíl de autenticación creado anteriormente para LDAP, Anklicken “Website Configuration”,

Añadimos la dirección del web interface + Single sign-on + Log y definimos la “Home page” a la dirección del web interface.

El resto de menús de “Zugriffskontrolle”:

– ‘Global Options’ > ‘Access Gateway Settings’ tendremos opciones generales del CAG:

+’Allow earlier versions of Access Gateway Plugin’ permitiendo versiones viejas de los clientes.

+ ‘Audit ICA connections’ Para logging.

+ ‘Multi-stream ICA’

+ ‘Encription (RC4)’

+ ‘Query token’

– ‘Global Options’ > ‘Client Options’ tendremos ciertas directivas para aplicar en los clientes:

+ ‘Enable split tunneling: para forzar que todo el tráfico será seguro, ya que pasa por el CAG.

+ ‘Close existing connections’

+ ‘Authenticate after network interruption’: Habilitado por defecto.

+ ‘Authenticate after system resume’: Habilitado por defecto.

+ ‘Enable split DNS’, lo mismo pero para el tráfico DNS.

+ ‘Single sign-on with Windows’

– ‘Global Options’ > ‘TIme-Out Options’ configuraremos los parámetros de tiempos de caducidad:

+ ‘User inactivity’ por defecto 30min.

+ ‘Network inactivity’ por defecto 30min.

+ ‘Session time-out’ Por defecto 30min.

– ‘Global Options’ > ‘Citrix Receiver Options’:

+ ‘Ticket time duration’ 100 Nachschlag.

– ‘Network Resources’ para configurar permisos dependiendo de la red, habilitandoles log, habilitandoles protocolos tcp/udp o icmp o rangos de puertos.

– ‘Devices Profiles’ para identificar equipos que tengan un S.O. en concreto, un archivo, un proceso o una entrada en el registro… para dejarle conectarse o no.

Im “Pestaña Certificates”, deberemos importar nuestro certificado .pfx y marcarlo como activo o bien hacer uno nuevo. Später, deberemos importar el .cer (en base64) de nuestra entidad de certificados. Seleccionamos el certificado para CAG y lo unimos a la cadena de certificados desde “Add to Chain” al de nuestra CA.