Anfordern von Clientzertifikaten für Citrix Access mit NetScaler

In diesem Dokument, Wir werden sehen, wie Sie über die Citrix NetScaler-Appliance konfigurieren, dass auf Clientcomputern ein Zertifikat lokal installiert sein muss (Sie könnten es auch auf einem USB-Stick haben) damit sie auf das Citrix-Portal zugreifen können, zu Ihren Anwendungen; Ohne das Zertifikat würden sie nicht einmal das Unternehmensportal sehen.

Dies ist eine zusätzliche Ergänzung, um unsere Umgebungen weiter zu sichern, Wir werden in der Lage sein, unseren Benutzern Zertifikate zu geben, indem wir sie von unserer Zertifizierungsstelle generieren, und wir werden in der Lage sein, sie bei Bedarf zu widerrufen, Zu diesem Zeitpunkt wäre der Benutzer ohne gültiges Zertifikat nicht in der Lage, das Citrix-Webportal zu betreten, ist ein Access Gateway, das gegen ein StoreFront- oder Webinterface verwendet wird.

Nicht schlecht, an unserer Klimaanlage, die wir bereits installiert haben, Wir müssen ein Backup erstellen, hierfür “Zertifizierung Authotity” > “Alle Aufgaben” > “Sichern der Zertifizierungsstelle…”

Wir markieren, dass Sie mindestens den privaten Schlüssel exportieren “Privater Schlüssel und CA-Zertifikat” und wir speichern es in einem Verzeichnis, das wir zu diesem Zweck erstellen.

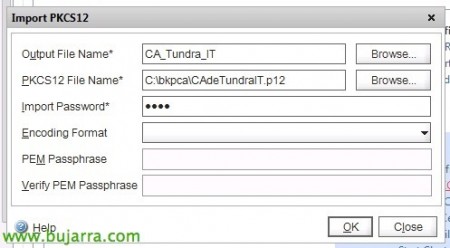

Nicht schlecht, bereits im Night Stalker, Wir werden “SSL-Verbindung” > “PKCS#12 importieren”,

In 'PKCS12 Dateiname’ Wir müssen die .p12-Datei auswählen, die das Backup der CA erstellt hat; Seien Sie vorsichtig mit Leerzeichen, Unnötig zu erwähnen, dass in einem Night Stalker, Nein? 😉

Wir geben Ihnen einen Namen in 'Name der Ausgabedatei'’ und wir vergeben das Passwort, das wir beim Sichern der Zertifizierungsstelle festgelegt haben & “OKAY”,

Kehren wir zurück zu “SSL-Verbindung” > “Verwalten von Zertifikaten/Schlüsseln/CSRs” und wir bestätigen, dass wir zwei neue Dateien haben, sowohl das .p12- als auch das importierte CA-Zertifikat, “Schließen”.

In “SSL-Verbindung” > “SSL-Zertifikate” > “Installieren…”

Wir geben dem Zertifikat, das wir installieren werden, einen Namen, etwas, das uns auf unsere Klimaanlage verweist. Unter "Name der Zertifikatsdatei"’ und in 'Name der Datei mit privatem Schlüssel'’ Wir geben den Pfad der generierten Datei an, wenn wir die PKCS12-Datei importieren. “Installieren” Und wir bestätigen, dass er nicht nur gut geschaffen hat.

Als nächstes müssen die CRLs registriert werden (Liste der Zertifikatssperren) um es später zwingen zu können, zu überprüfen, ob die Zertifikate gültig sind oder nicht. Seit “SSL-Verbindung” > “ZERTIFIKATSPERRLISTE” > “Hinzufügen…”

Wir geben eine "CRL Name’ und eine Datei, Wir wählen das DER-Format, Wählen Sie das CA-Zertifikat aus., Aktivieren Sie 'CRL Auto Refresh aktivieren’ und konfigurieren Sie die Zugriffsmethode gegen die CRL unserer Zertifizierungsstelle, Wir können dies problemlos über HTTP und gegen die URL der .crl-Datei tun, die wir in der Webumgebung der Verwaltung der CA leicht erhalten (die Leerzeichen der URL können mit ' ' eingegeben werden, Wenn wir) & "Hafen’ zum 80 was normalerweise am normalsten ist (Seien Sie auch vorsichtig mit den Firewall-Regeln, die wir möglicherweise benötigen, wenn sich die NS in der DMZ und die CA im Servernetzwerk befindet). Wir markieren 'Intervall’ An “JETZT” um die Überprüfung zu erzwingen und zu prüfen, ob das, was Sie eingegeben haben, korrekt ist oder nicht. “Schaffen”,

Und das ist es! bestätigen wir, dass wir in 'Gültigkeitsstatus’ wir haben 'Gültig'!

Wenn in 'Tagen bis zum Ablauf’ Wir haben etwas anderes als '1', Wir müssen das CRL-Veröffentlichungsintervall in unserer Zertifizierungsstelle ändern. Wir gehen zur Zertifizierungsstelle, Klicken Sie mit der rechten Maustaste auf "Widerrufene Zertifikate".’ > Eigenschaften > im Reiter 'Parameter für die Veröffentlichung von Sperrlisten', Wir haben das Intervall geändert auf 1 Tag/Uhrzeit & Wir machen keine Unterschiede. Wir werden es mit einem rechten Button auf "Widerrufene Zertifikate" aktualisieren.’ > "Alle Aufgaben’ > 'Veröffentlichen'.

Wenn es richtig ist, Wir ändern die CRL und planen die Prüfung gegen die CRL, es sei denn, sie erfolgt täglich und vor dem Eintritt der Mitarbeiter, so dass alle Zertifikate, die am Vortag widerrufen wurden, ungültig sind und ihnen der Zugriff verweigert wird.

Okay, in der CAG zu verlangen, dass der Client zuvor über ein gültiges Clientzertifikat verfügen muss, Wir wählen in “Zugangstor” > “Virtuelle Server” > “Offen…” unsere AG.

Wir wählen das Zertifikat unserer CA aus, Anklicken “Hinzufügen” > “Als CA” So fügen Sie es dem Portal hinzu.

Beim Check-in geben wir “CRL obligatorisch” und wir richten uns ein in “SSL Paramet…” dass es obligatorisch ist,.

Wir müssen markieren “Client-Authentifizierung” und wir werden sagen, ob das Client-Zertifikat "Obligatorisch" ist’ u 'Fakultativ', Das Normale wird sein, es zu verlangen. “OKAY”. Im Prinzip sind wir mit dem NetScaler schon fertig. Auge! Wenn zum Zeitpunkt des Ausführens der folgenden Schritte, Wir haben die Zertifikate gut bereitgestellt und können nicht auf das CAG-Portal zugreifen, Die Website ist leer und in der URL sehen wir "agesso.jsp’ gibt an, dass entweder das Webinterface oder StoreFront keine Verbindung mit der CAG herstellen und die Authentifizierung an die Clients zurückgeben kann, da die CAG Zertifikate verlangt und die WI oder SF nicht über diese verfügt, Es könnte schnell gelöst werden, indem die CAG des NS dupliziert wird, aber ohne die Anforderung eines Zertifikats, und das WI oder SF wird damit verbunden (Ändern der Hosts-Datei).

Wenn unsere Zertifizierungsstelle unter Windows arbeitet 2003 Standardmäßig können wir die Änderung von Zertifikatsvorlagen nicht verwenden, da sie für die Enterprise-Version generiert werden. Wir müssten die Zertifikate generieren, indem wir auf die Zertifikatsanforderungsseite zugreifen (HTTP (Englisch)://CA_SERVER/certsrv), Generieren einer erweiterten Zertifikatsanforderung auf unserer Zertifizierungsstelle, wobei wir im Vorlagentyp "Benutzer" auswählen.’ und das Format der Anwendung wird im PKCS10-Format sein, Einmal generiert, Wir exportieren das Zertifikat mit einem privaten Schlüssel und benennen es mit dem Namen um, an dem wir interessiert sind, um es für den entsprechenden Benutzer zu installieren.

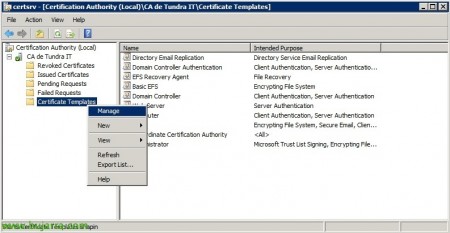

Wenn unsere Zertifizierungsstelle unter Windows arbeitet 2003 Enterprise oder Windows 2008 oder höher, In diesen Versionen würde die Zertifizierungsstelle akzeptieren, die Vorlagen zu ändern, damit wir unsere Zertifikatsvorlagen nach Belieben generieren können. Also, Öffnen Sie die Konsole der Zertifizierungsstelle. > “Zertifikat-Vorlagen” > “Verwalten”.

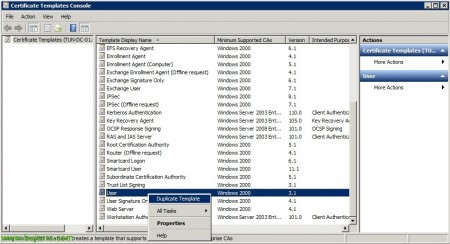

Wir verdoppeln die “Benutzer”,

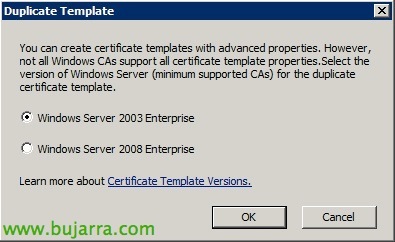

Auswählen “Windows-Server 2003 Unternehmen” & “OKAY”

Als erstes müssen Sie der Vorlage einen Namen geben, damit Citrix-Administratoren sie beim Generieren von Zertifikaten für Benutzer korrekt zuordnen können. Zusätzlich zu einem Gültigkeitszeitraum.

In diesem Fall handelt es sich um Vorlagen, die wir später manuell ausfüllen, keine DA-Integration, So wird in der “Name des Betreffs” Anzeigen “Angebot in der Anfrage” und wir werden es mit jedem Zertifikat vervollständigen. Am “Anforderungen an die Ausstellung” o Anforderungen an die Ausstellung, Wir könnten ein Häkchen markieren und dass jedes Zertifikat, das angefordert wird, vom Administrator genehmigt werden muss, und sie wird erst dann gültig sein, wenn dies geschieht (aus dem CMM des AC sollte akzeptiert werden).

Sobald die Vorlage erstellt wurde, müssen wir sie in die Zertifizierungsstelle integrieren, hierfür, seit “Zertifikat-Vorlagen” > “Neu” > “Auszustellende Zertifikatvorlage”.

Wir wählen das neu erstellte Template aus & “OKAY”,

Anfordern von Zertifikaten für Benutzer,

Dies wäre der Abschnitt, den wir so oft wiederholen sollten, wie Benutzer, die von außen Zugriff auf die Organisation haben, Wir müssen ein Zertifikat pro Benutzer generieren, Was ist das Ideal?, aber nicht zwingend erforderlich, Da der Benutzer über ein Kennwort verfügt, kann er das Zertifikat nicht exportieren oder zumindest nicht auf andere Computer importieren, ohne das Kennwort zu kennen; Und wenn wir es widerrufen, betreffen wir nur diesen Benutzer und nicht alle..

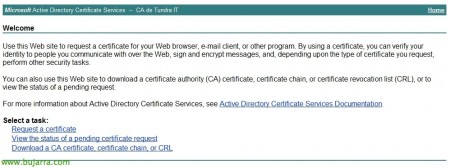

Wir öffnen http://CA_SERVER/certsrv, Wir validieren uns als Administrator, Anklicken “Anfordern eines Zertifikats”,

“Erweiterte Zertifikatsanforderung”

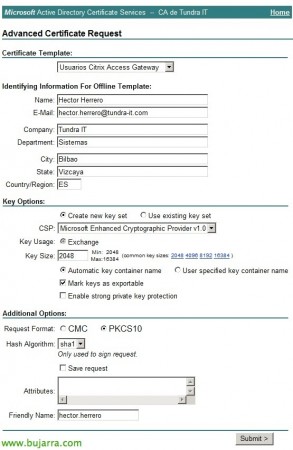

“Erstellen und Übermitteln einer Anforderung an diese Zertifizierungsstelle”,

In “Zertifikat-Vorlage” Wir wählen die neu generierte Vorlage aus, und nachdem wir ausgewählt haben, dass wir die Daten manuell eingeben, Jetzt müssen wir sie abschließen, Wir geben die Details jedes Benutzers an; Denken Sie daran, PKCS10 als Format auszuwählen, mindestens 2048 Bit Schlüssel & “Senden”,

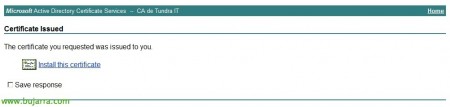

Wie wir der Website vertrauen, Das ActiveX-Plugin wurde ausgeführt, das es uns ermöglicht, dieses Zertifikat zu erstellen und zu installieren, Anklicken “Installieren dieses Zertifikats”!

Sie haben das Zertifikat auf dem Computer installiert, von dem aus Sie es gerade generiert haben, Normal, wird darin bestehen, es zu exportieren (mit privatem Schlüssel & Passwortgeschützt!) und installieren Sie es auf dem Computer des Benutzers. Damit haben wir das bereits ohne gültiges Zertifikat unserer CA erzwungen, Auf das Citrix-Portal unserer Organisation kann nicht zugegriffen werden, sein, um auf Anwendungen zuzugreifen (XenApp (Englisch)) oder Schreibtische (XenDesktop (Englisch)).