Gophisch – Ethisches Phishing in unserem Unternehmen

Heute werden wir ein sehr vollständiges und gleichzeitig einfaches Tool sehen, Ein Open-Source-Tool, das uns bei der Durchführung von Übungen zum Sicherheitsbewusstsein in unserer Organisation unterstützt. Wir werden internes Phishing durchführen, Eine Simulation, die uns helfen wird, das Niveau unserer geliebten Benutzer zu kennen.

Wir können in unserem Unternehmen eine Übung zur Sensibilisierung für das Sicherheitsbewusstsein durchführen, indem wir ethische Phishing-Übungen durchführen, um die Bereitschaft unserer Nutzer zu beurteilen und Schwachstellen zu beheben. Selbstverständlich immer mit Genehmigung und rechtlich.

Sie werden sehen, wie in weniger als 15 Minuten können wir alles fertig haben, Wir werden Gophish verwenden, das uns alles gibt, um den Test durchzuführen. Nicht nur aus dem Versand der E-Mails, Aber wir werden eine sehr komplette Konsole haben: Wir werden Statistiken sehen, Wer hat die E-Mail erhalten?, Wer hat es geöffnet?, wer auf den betrügerischen Link geklickt hat und selbst wenn er die Zugangsdaten eingegeben hat (Wenn wir wollen), Wir konnten sie sehen.

Also, bevor wir weitermachen, Wenn du eine Person bist, die das benutzt, um Böses zu tun, Bitte, Tun Sie es nicht, Wir brauchen keine Menschen wie dich auf diesem Planeten. Wirklich, Lass es dich ansehen, Möglicherweise haben Sie ein psychisches Problem und wenden sich am besten an einen Fachmann.

Dieser Leitfaden richtet sich einzig und allein an uns, um intern die Tests durchzuführen, die uns helfen, die Sicherheit unserer Unternehmen zu verbessern. Das Ende.

Es gibt mehrere Möglichkeiten, Gophish bereitzustellen, In diesem Beitrag werden wir sehen, wie man es mit Docker bereitstellt, Also in 2 Das Protokoll wird fertig sein. Wir laden das Container-Image mit:

Sudo Docker Pull Gophish/Gophish

Und wir haben direkt den Gophish-Container gestartet:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophisch/gophisch

Im vorherigen Befehl sehen wir 2 Häfen, das 3333 wird von Gophish als Admin-Konsole verwendet, Von dort aus können wir Administratoren die Phishing-Kampagnen definieren. Und zusätzlich, In der 80tcp (dass ich es mir selbst im 82tcp zuordne) Gophish wird betrügerische Websites bereitstellen, die wir über diesen Port simulieren möchten, los, zu dem der Benutzer gelangt, indem er auf den Link klickt.

Wichtig, In den Container-Protokollen sehen wir das Passwort des Benutzers 'admin’ was wird das sein, mit dem wir eintreten, um Gophish zu verwalten, Also haben wir sie konsultiert:

sudo docker logs gophish -f ... Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Bitte melden Sie sich mit dem Benutzernamen admin und dem Passwort af5cj3ccd1e705e8 an." Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Erstellen neuer selbstsignierter Zertifikate für die Administrationsoberfläche" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Hintergrund-Worker erfolgreich gestartet - Warten auf Kampagnen" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Starten des IMAP-Monitor-Managers" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Starten des Phishing-Servers unter http://0.0.0.0:80" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Neuen IMAP-Monitor für den Benutzeradministrator starten" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="TLS-Zertifikatsgenerierung abgeschlossen" Zeit="2023-09-28Nr. S20:53:10Z" level=info msg="Starten des Admin-Servers bei https://0.0.0.0:3333"

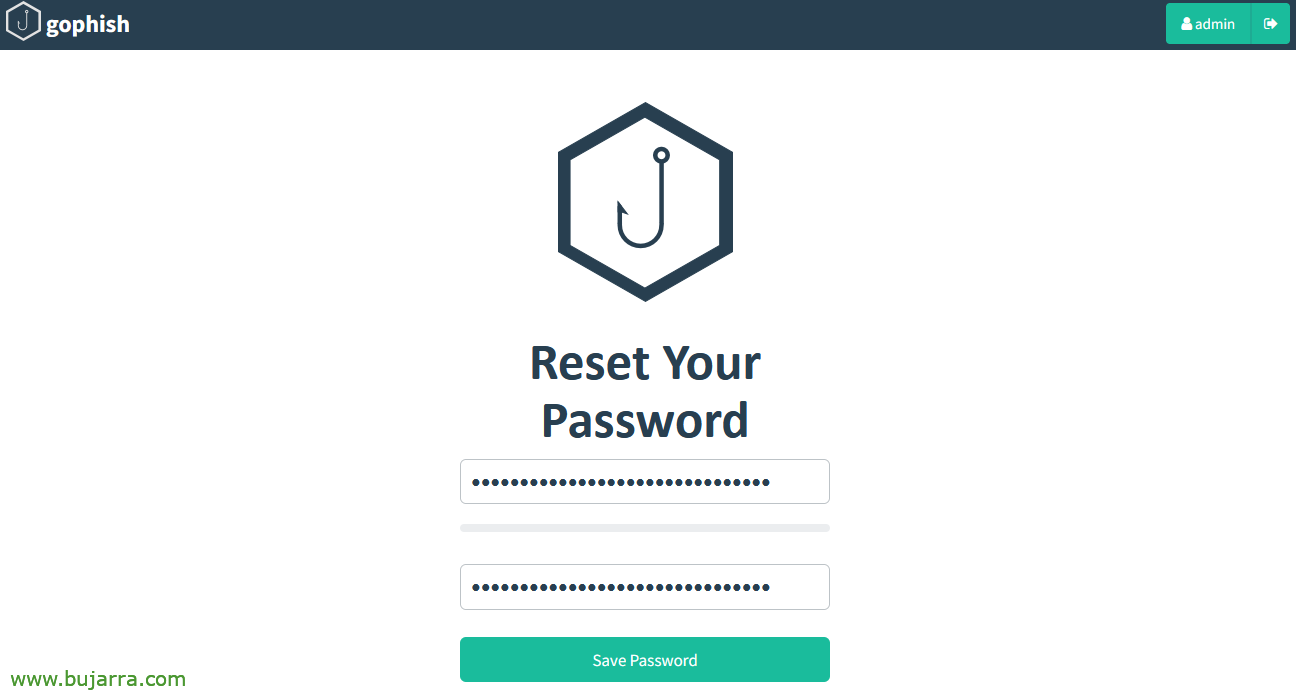

Also bist du fertig, Wir müssen nur HTTPS eingeben://DIRECCION_IP_DOCKER:3333 um auf die Gophish-Verwaltung zuzugreifen,

Melden wir uns einmal an, Es wird uns zwingen, das Passwort von 'admin' zu ändern, Wir setzen ein, was wir wollen.

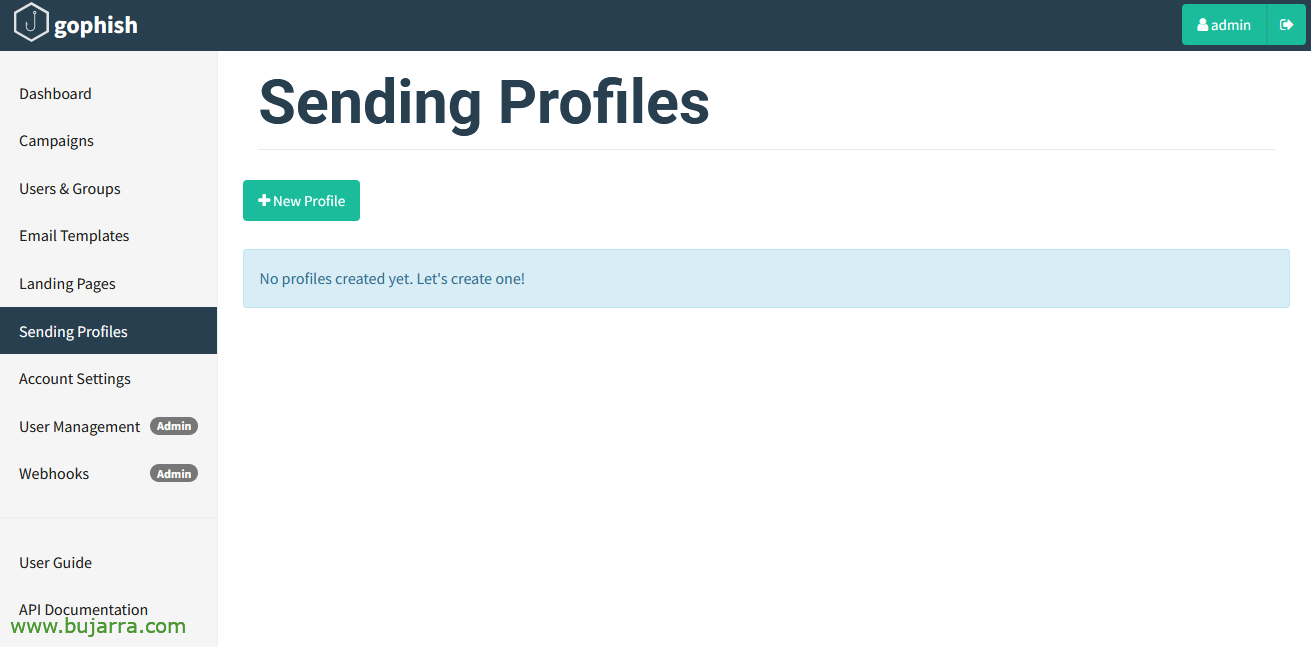

Und los geht's!!! Wir beginnen zunächst mit der Einrichtung eines Versandprofils, Das ist, Von welchem Mailserver werden wir die E-Mails versenden?. Also klicken wir auf “Senden von Profilen” > “Neues Profil”,

Damit wir die Übung verstehen, die wir in diesem Beitrag machen werden, Wir werden ethisches Phishing gegen ein Unternehmen namens Open Services IT durchführen (Hier arbeite ich), und ich werde mich dumm stellen und davon ausgehen, dass wir KEINE Anmeldeinformationen von dieser Firma haben, um E-Mails von @openservices.eus zu senden (das wäre sein öffentliches Eigentum). Also habe ich eine weitere E-Mail eingerichtet, Zum Beispiel eine persönliche, die nichts damit zu tun hat, Wir werden @bujarra.com, Von hier aus senden wir die E-Mails, Aber keine Sorge, die Nutzer werden es nicht herausfinden.

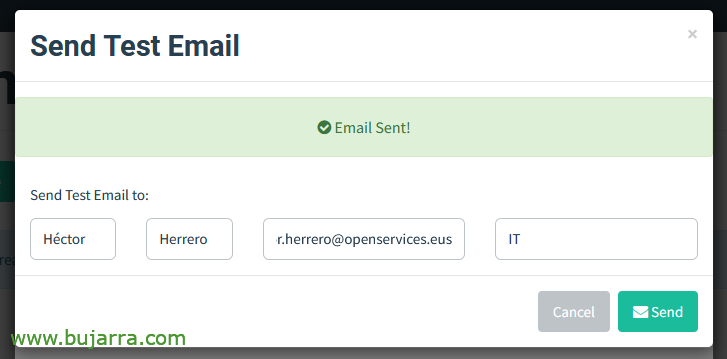

Geben Sie die E-Mail-Details ein und klicken Sie auf “Test-E-Mail senden” , um es zu validieren,

Wir senden eine Test-E-Mail, und wir werden sehen, dass wir den Teil der Post begleichen.

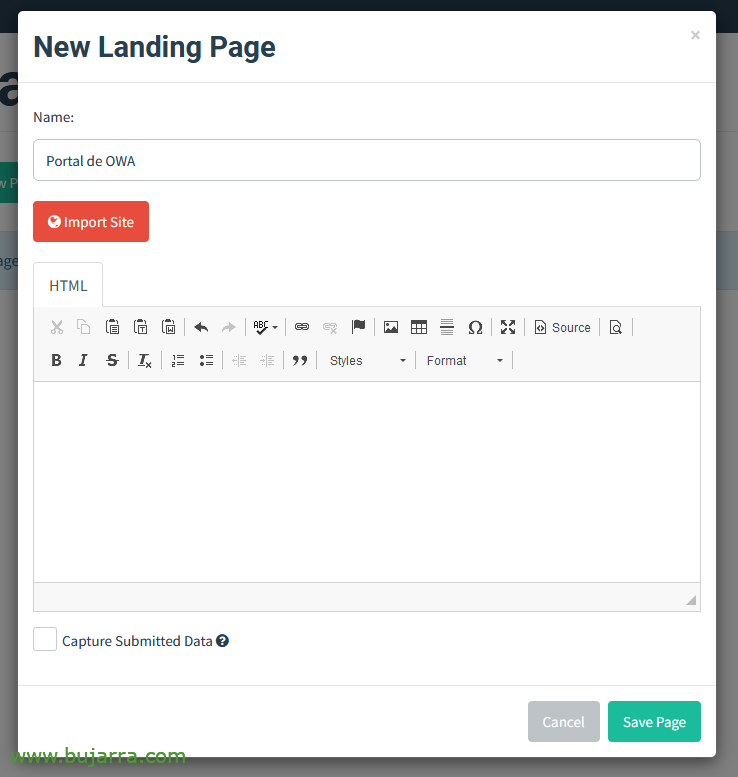

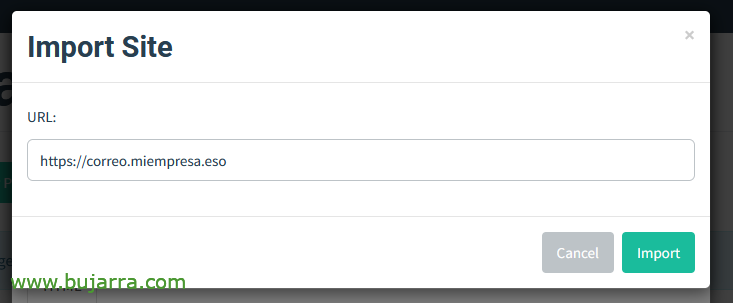

Als Nächstes erstellen wir die Seite, auf die wir die Benutzer führen; In der Übung, die wir durchführen, werde ich die E-Mail-Website des Unternehmens simulieren, von dem wir wissen, dass es Microsoft Exchange verwendet und OWA hat, Also erstellen wir das, Wir werden “Zielseiten” > “Neue Seite”,

Du wirst ausflippen, Sie werden sehen, wie einfach es ist… Wir geben ihm einen Namen, z.B. 'OWA Portal'. Aber wie duplizieren wir die OWA-Website?? Kinderleicht, Geben Sie es an “Standort importieren”…

Wir geben die URL der Website ein, die wir kopieren/klonen möchten, Dies ist die OWA des Unternehmens und wir klicken auf “Importieren”,

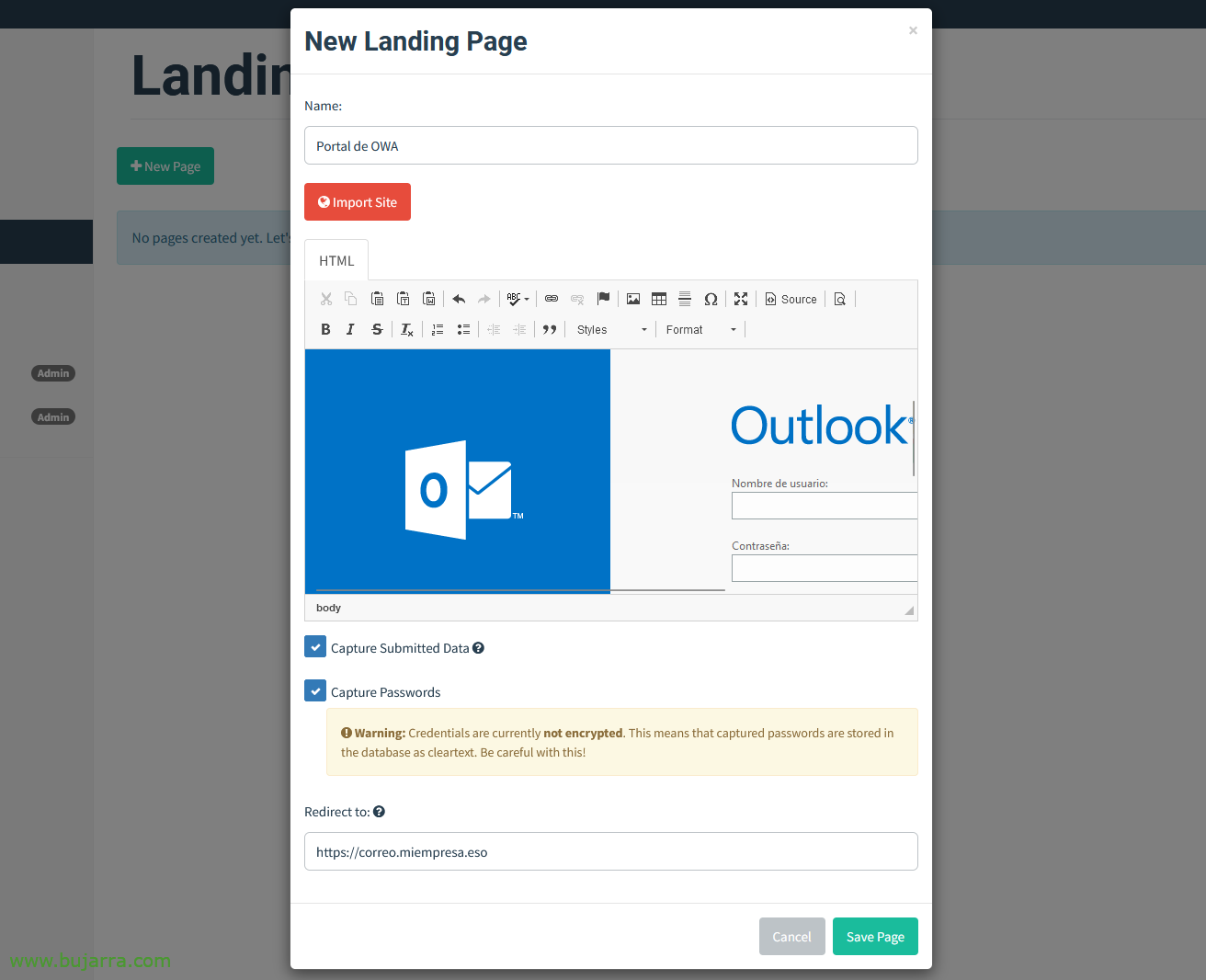

Tachan!!! den HTML-Code kopiert und genau, Die Zitronenbirne… Wir können beide Prüfungen überprüfen, um alle Daten zu erfassen, die sie schreiben, sowie das Passwort, falls wir interessiert waren.

Diese Website wird also diejenige sein, die den Benutzern angezeigt wird und wenn sie ihre Anmeldeinformationen eingeben… Gophish leitet sie dann an den richtigen Ort weiter. Die Benutzer werden nicht wissen, was passiert ist, wenn sie sich beim Passwort vertippt haben, Wenn der Browser aktualisiert wird… So wird in der “Weiterleitung zu” Wir werden die gute URL einfügen, Wohin geht es als nächstes?.

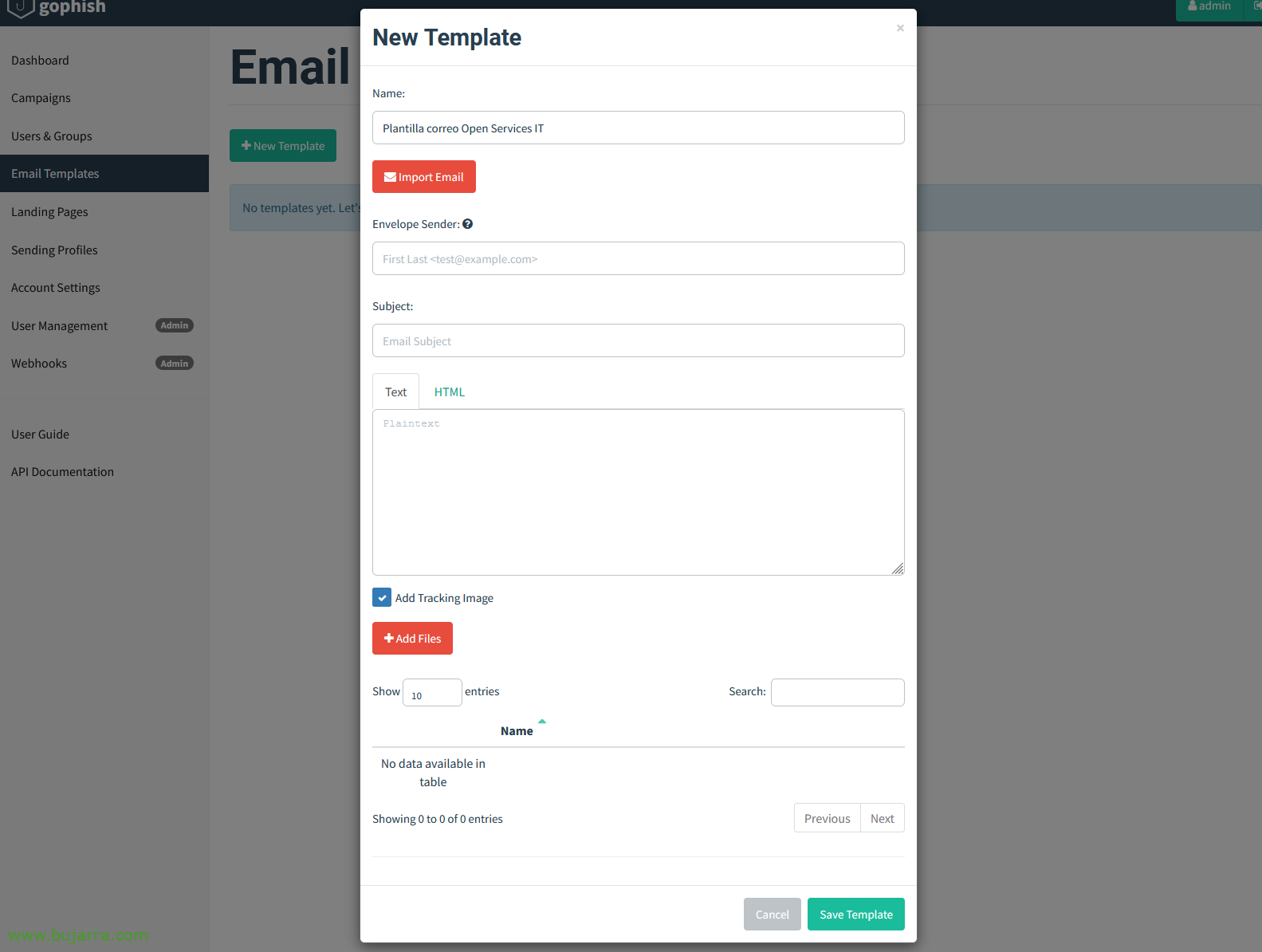

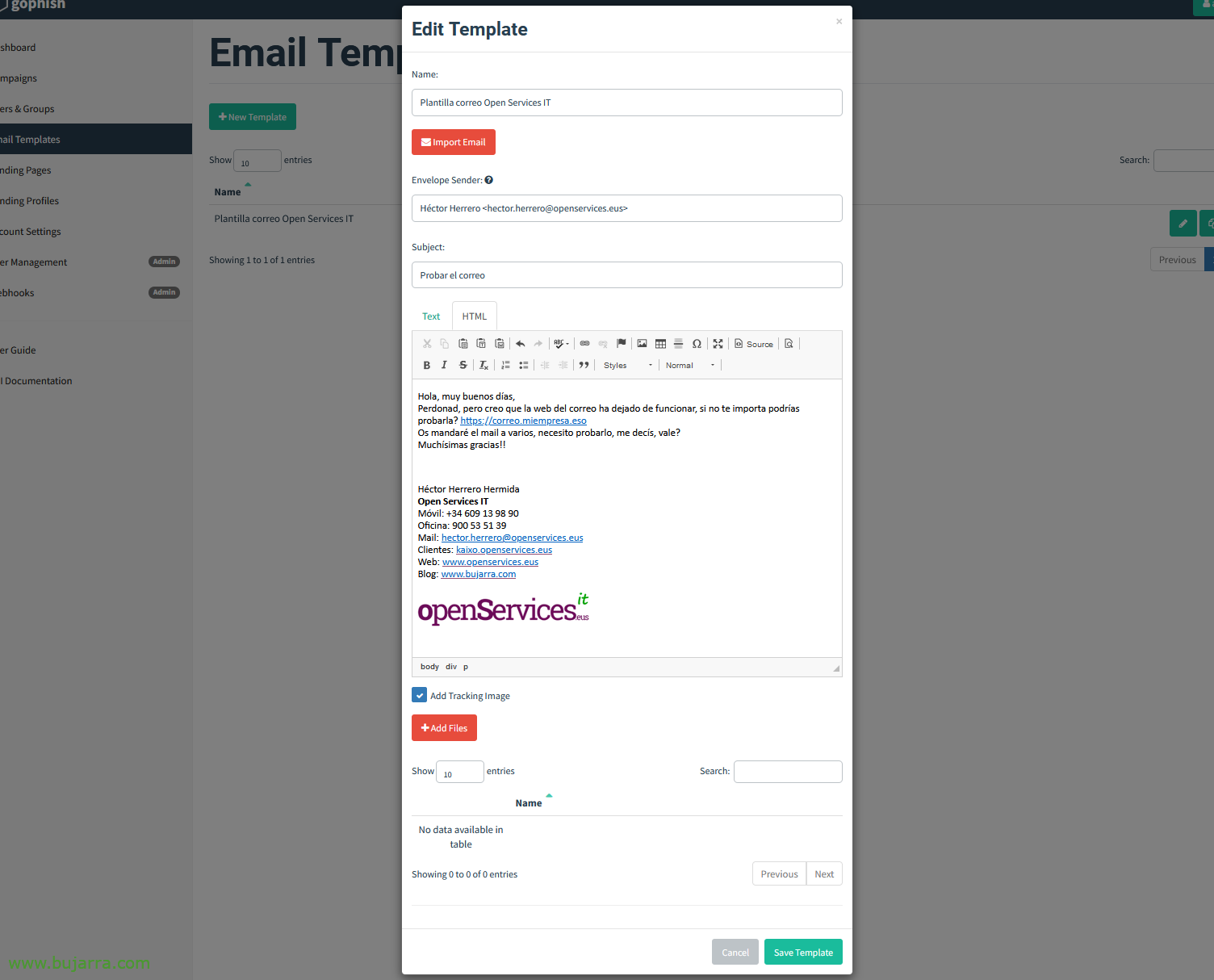

Als nächstes wird die E-Mail-Vorlage erstellt, Das heißt, Was wird per E-Mail an die Benutzer gesendet?. Mit dem Format des Unternehmens, Springbrunnen, Unterschrift… Wir werden “E-Mail-Vorlagen” > “Neue Vorlage”,

Wir geben Ihnen einen Namen, z.B. 'Open Services IT Email Template', und um das gleiche Format wie eine E-Mail zu kopieren, klicken Sie auf “E-Mail importieren”,

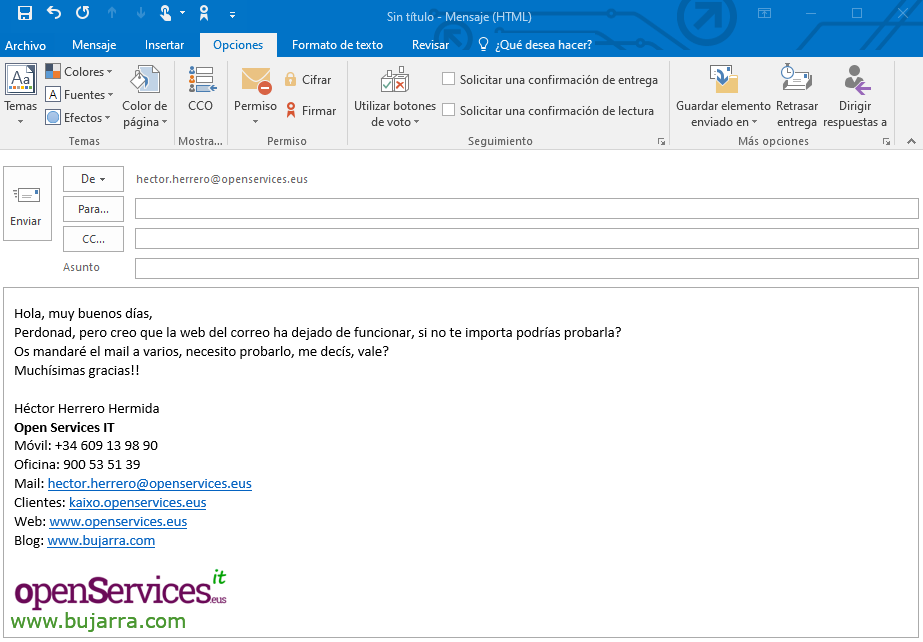

Wir nehmen eine E-Mail mit dem Format, das das Unternehmen normalerweise per E-Mail versendet, Wir kopieren seine Unterschrift, Das Logo… Wir können jetzt einen Text schreiben… Speichern Sie die E-Mail und kopieren Sie den Code im HTML-Format.

Gesamt, dass in der Spalte "E-Mail importieren"’ Fügen Sie den HTML-Code ein, der diese Vorlagen-E-Mail generiert hat, Anklicken “Importieren”,

Wieder Tachán! Wir haben bereits die E-Mail-Vorlage, die wir senden werden, mit einem Text in etwa so, damit die Nutzer anbeißen, Ich werde ihnen Vertrauen geben und sie bitten, zu versuchen, die Post einzugeben, Ich denke, es funktioniert nicht. Aber natürlich funktioniert es!!!

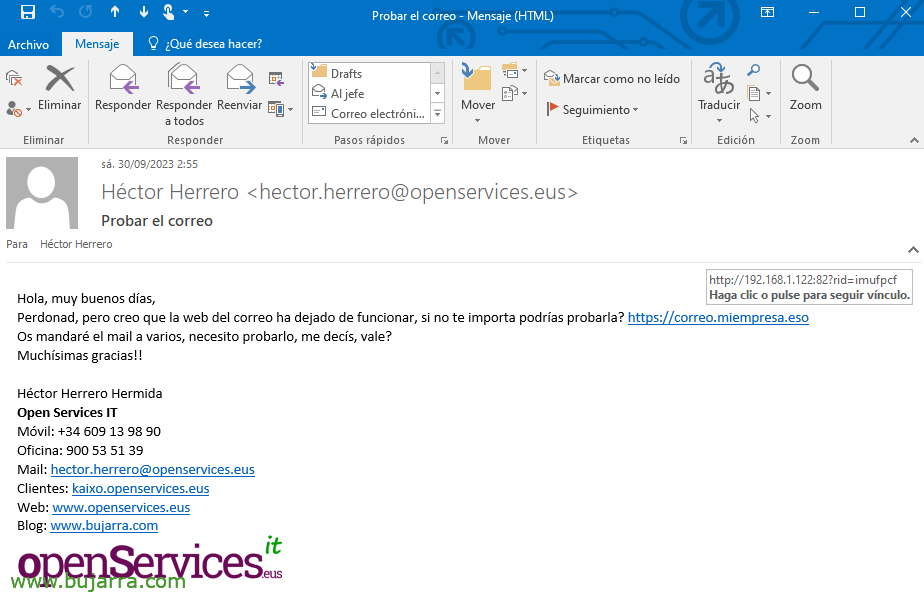

Wir geben einen Betreff für die E-Mail an und SEHR wichtig, in 'Umschlag Absender’ Wir können den Namen und die E-Mail-Adresse des Absenders fälschen, Selbst wenn wir die E-Mail von @bujarra.com senden, können wir ihnen dort mitteilen, dass der Absender von @openservices.eus stammt, und der Benutzer wird es nicht herausfinden, Matrosen-Stoff…

Gesamt, In der E-Mail haben wir die Unternehmens-URL eingefügt, auf die sie klicken müssten…

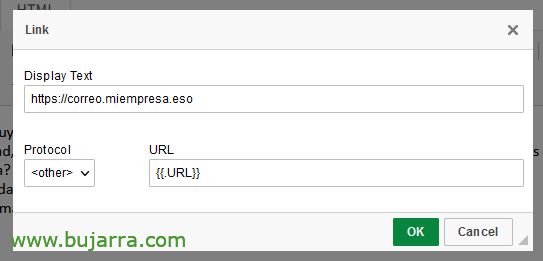

… und wir haben einen Link erstellt, aber zu unserer Gophish-Seite!!! Zum Beispiel, Hallöchen, Im Protokoll haben wir "<andere>’ und in die URL setzen wir das {{URL (Englisch)}}, also wird Gophish die bösartige 😉 URL einfügen Sie haben mehr Variablen in Ihrem Offizielle Website Falls Sie die E-Mail anpassen möchten, und wir nennen den Benutzer beim Namen, etc…

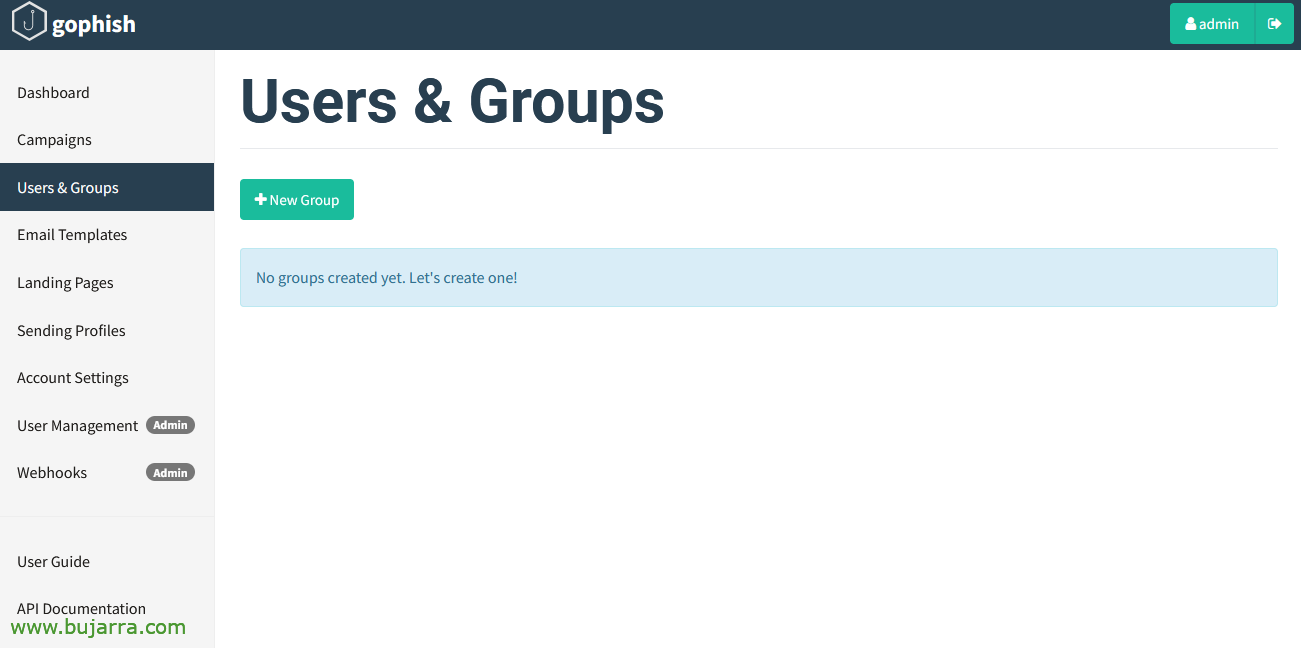

Und nichts, Jetzt müssen wir nur noch sagen, an wen wir die E-Mails senden werden, in “Benutzer & Gruppen” Wir werden in der Lage sein, unsere erste Gruppe zu registrieren und mehrere Benutzer hinzuzufügen, um sie zu testen… Anklicken “Neue Gruppe”,

Wir fügen Benutzer manuell hinzu oder importieren sie aus einer CSV-Datei, Wir werden diesen Nutzern unseren ersten Test zukommen lassen. Der Name, Familienname, Mail oder Position sind Variablen, mit denen Sie spielen können, wenn Sie interessiert sind.

Und wir sind bereit, unsere erste Kampagne zu erstellen!!! “Feldzüge” > “Neue Kampagne”,

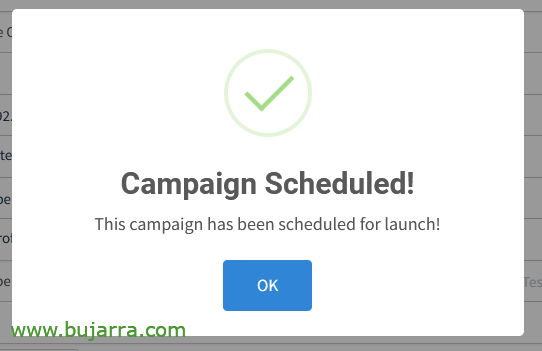

Die Kampagne ist nichts anderes, als dass wir alle Teile des Puzzles zusammenfügen, wo wir die E-Mail-Vorlage angeben, die wir verwenden werden, Die Website-Vorlage, die wir verwenden, Die URL ist die URL des Gophish-Webportals, In meinem Fall ist es mit Port 82tcp, Der Standardwert wäre 80TCP, und das Normalste wäre, keine internen IP-Adressen zu verwenden, Wenn nicht, ein FQDN, der extern und intern aufgelöst wird. Wir geben das Veröffentlichungsdatum und das E-Mail-Profil an, das wir verwenden werden. Sowie an welche Gruppe wir das Phishing senden werden.. Wir geben “Kampagne starten”…

Ja! Wir sind super sicher, “Abschießen”,

Und “OKAY”, Kampagne gestartet!!! Die Motoren wurden in Betrieb genommen!! Jetzt heißt es, auf die Ergebnisse zu warten…

Der Benutzer erhält diese E-Mail, wo es heißt, dass es von einer Person im Unternehmen stammt (Auch wenn der Mailserver nichts damit zu tun hat), mit diesem Text, dass, wenn Sie sich den Link ansehen, egal wie oft sie einen Text lesen, Die URL wird anders sein…. Und wenn sie einen Einstich machen…

Wenn sie klicken, würde ich sie hierher bringen… Schauen Sie sich die URL an… Glauben Sie, dass die Benutzer es bemerken werden?? Ich kenne Rick nicht… gesamt, Darüber hinaus beschließen sie, ihre Anmeldeinformationen einzugeben…

Brunnen… Wenn sie die Anmeldeinformationen eingeben… Sie werden auf die E-Mail-Website des Unternehmens weitergeleitet, Und sie werden nicht realisiert haben, was passiert ist… Erzählen… Aber ich habe die Zugangsdaten bereits eingegeben?? Hallöchen? und von hier an ist es uns egal… Schauen Sie sich jetzt die URL an, sie befinden sich auf der Unternehmenswebsite…

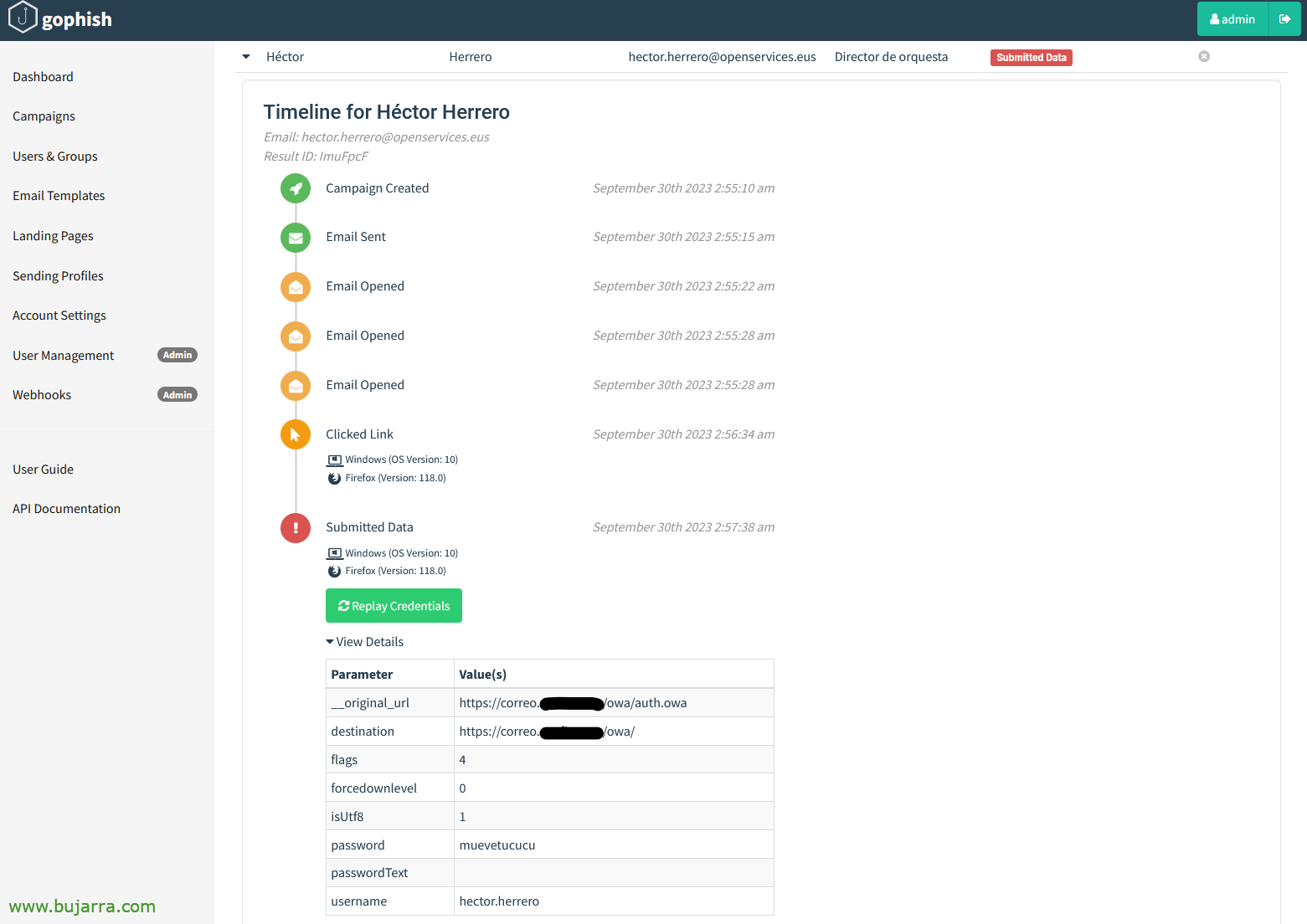

Nicht schlecht, Und was würden wir sehen? Nun, abgesehen von einer globalen Zusammenfassung für den Fall, dass wir mehrere Kampagnen gestartet haben, Wir werden auch einen speziellen für diese Übung haben. Wir können sehen, wie viele E-Mails versendet wurden, wurden geöffnet, Benutzer haben auf den Link geklickt, Benutzer, die Daten übermittelt haben… oder sogar, wenn es jemand bemerkt und als böse gemeldet hat…

In den Details werden wir in der Lage sein, durch jeden Benutzer zu navigieren… und wissen, was er getan hat…. In diesem Fall hat der Benutzer die E-Mail erhalten und danach 3 Zeiten, in denen er es sieht, scheint es, als hätte er sich entschieden und auf den Link geklickt… und noch schlimmer… Er hat sein Beglaubigungsschreiben eingegeben… Oh oh… Benutzer zur Umerziehung!!!

Brunnen, Sie haben gesehen, wie einfach es ist, Einfach und für die ganze Familie können wir eine kostenlose und quelloffene ethische Phishing-Lösung implementieren, mit dem wir auch einen Bericht erstellen können, den wir im Management lehren, um die Ausbildung zu fördern, Die Verwendung sicherer Methoden, etc…

Wie gewöhnlich, Ich schicke dir eine Umarmung, Habt eine SEHR gute Woche und wie gesagt, Bitte, diejenigen, die diese Tools in betrügerischer Absicht verwenden werden.. Lassen Sie sich auch von ihnen aufklären!