Installation, Konfigurieren und Verwalten von Symantec EndPoint Protection

In diesem Dokument wird beschrieben, welches Produkt ab Januar auf dem neuesten Stand ist ’08 Symantec auf einem Antivirenprogramm für Unternehmen. Es ist der Ersatz für die 10.2, unter der Annahme, dass es sich um die Symantec Corporate Edition-Version handelt 11. Hier sehen wir, wie die Serverkomponente installiert wird, Wie wir Antivirus für Clients bereitstellen, wie wir sie mit Richtlinien konfigurieren und wie wir den gesamten AV-Serverstatus sichern.

Installieren des Symantec Endpoint Antivirus-Servers – HIER

Konfigurieren und Verwenden von Symantec Endpoint Protection Manager – HIER

Verwenden des Assistenten für die Migration und Verteilung von Antivirus-Clients – HIER

Sicherung und Wiederherstellung von Datenbanken – HIER

Installieren des Symantec Endpoint Antivirus-Servers,

Beschreibt die Installation eines einzelnen Endpunktservers in Ihrer Organisation.

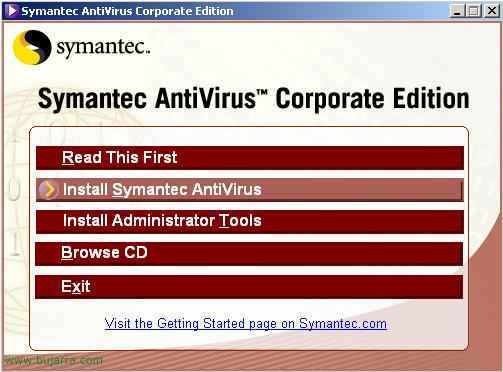

Wenn wir die Symantec Endpoint Protection-CD, Wir müssen auswählen “Installieren von Symantec Endpoint Protection” So installieren Sie den Antivirus-Client manuell. Oder direkt für das, was uns interessiert, So installieren Sie den Antivirenserver. Bevor wir Ihre Voraussetzungen installieren müssen: IIS (IIS).

Wir wählen die erste Option, “Installieren von Symantec Endpoint Protection Manager” So installieren Sie den Server und die Verwaltungskonsole,

Wir erhalten einen Installationsassistenten für den Symantec Endpoint Protection Manager, Anklicken “Nächster”,

Wir akzeptieren die Lizenzvereinbarung & “Nächster”,

Wählen Sie das Installationsverzeichnis des Antivirus-Servers aus, Der Standardpfad lautet: “C:Symantec Endpoint Protection Manager-ProgrammdateienSymantec” & “Nächster”,

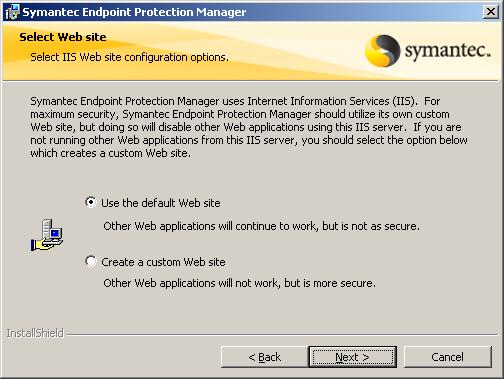

Fragen Sie uns, welche IIS-Website Sie verwenden sollen, Wenn es sich um die Standardwebsite handelt, die wir haben, oder wenn wir eine Website zu diesem Zweck erstellen. Wenn wir bereits eine Website gehostet haben und diese weiterhin pflegen möchten, müssen wir eine Website in IIS für Endpunkt erstellen. Es wird empfohlen, “Verwenden der Standardwebsite”, Fortsetzen “Nächster”,

Bereit für die Installation des AV-Servers, “Installieren”,

… Wir warten, während Sie installieren…

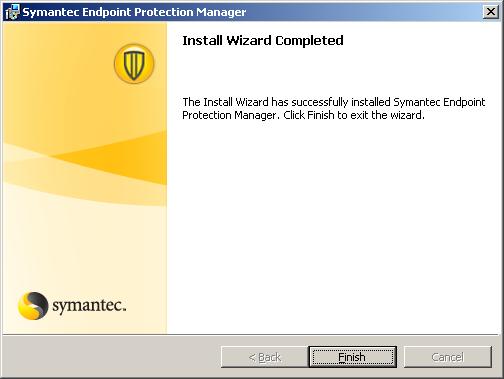

Einfache Installation, Jetzt drücken wir “Beenden” So starten Sie einen Serverkonfigurations-Assistenten.

Nicht schlecht, ob es sich um den ersten Server in unserem Netzwerk handelt, Auswählen “Meine erste Website installieren” So installieren Sie den ersten Server. Wenn wir bereits einen Server im Netzwerk haben, Wir können einen zweiten Antivirus-Server im Netzwerk installieren, so dass die Anfragen zwischen den beiden von “Installieren eines Management-Servers an einem vorhandenen Standort”. Wir prüfen die erste Option und “Nächster”,

Wir geben den Namen des Servers ein, auf dem wir die Serverkomponenten installieren möchten, In meinem Fall führe ich die Installation lokal durch, Wir wählen den Port aus, Der Standardwert ist 8443TCP und der Installationspfad für die Daten. “Nächster”,

Wir geben den Namen des Standorts für die Organisation der VA an, etwas Beschreibendes, damit wir, wenn wir es sehen, wissen, worum es geht. “Nächster”,

Wir müssen ein Passwort erstellen, wenn wir Daten wiederherstellen müssen oder damit die Verbindung zwischen dem Server und den Clients verschlüsselt werden soll, “Nächster”,

Wir müssen die Daten in einer Datenbank speichern, Wir haben zwei Möglichkeiten: Die erste, Wenn unsere Organisation klein ist, können wir eine Datenbank verwenden, die Endpoint mitbringt “Eingebettete Datenbank” und der Assistent installiert es für uns. Oder wir können einen SQL-Server verwenden, den wir im Netzwerk haben, um es darauf zu speichern, Es ist die zuverlässigste Option, wenn wir eine haben können, Markierung “Microsoft SQL Server”. In diesem Fall entscheide ich mich für die erste Option, “Nächster”,

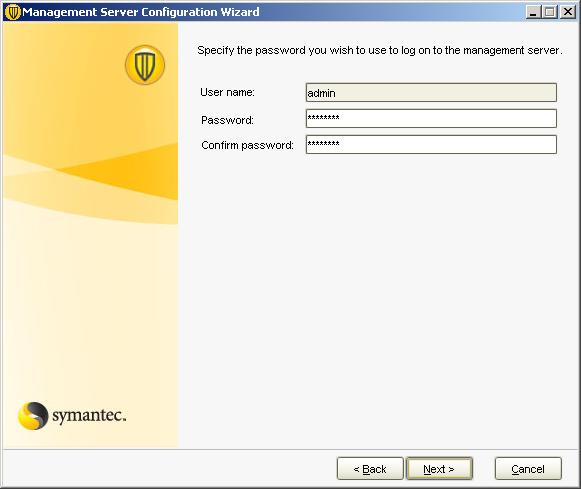

Wir müssen ein Passwort für den Benutzer 'admin' eingeben.’ So stellen Sie eine Verbindung zur Verwaltungskonsole her. “Nächster”,

… Wir warten, während die Datenbank erstellt wird…

Nicht schlecht, Es bestätigt bereits, dass der Administrationsserver perfekt konfiguriert wurde. Nun werden wir gefragt, ob wir den Migrations- und Verteilungsassistenten jetzt ausführen möchten, Das werde ich sagen “Nein” da ich es vorziehe, den Server zuerst gut zu konfigurieren, Später migrieren und verteilen. “Beenden”.

Konfigurieren und Verwenden von Symantec Endpoint Protection Manager,

In diesem Teil wird erläutert, wie Sie die Symantec Corporate Antivirus-Verwaltungskonsole konfigurieren und verwenden, sowie Konfiguration über Richtlinien und Anzeige von Berichten.

Nicht schlecht, Öffnen Sie zunächst die Symantec Endpoint Protection Manager-Verwaltungskonsole mit der entsprechenden Konsole: “Symantec Endpoint Protection Manager-Konsole”, Es wird uns nach einem Benutzer fragen, wird 'admin’ mit dem Passwort, das wir bei der Installation für Sie festgelegt haben. Wir werden uns über den Port mit dem AV-Server verbinden 8443 mit einem Klick auf “Einloggen”.

Dies ist der Hauptaspekt der Konsole aus dem “Heim”, Von hier aus werden wir den Zustand mehrerer Aspekte sehen, wie unsere Infektionen in Positionen und die Arbeit, die in ihnen geleistet wurde,, Die Risiken, die wir hatten, wenn wir Computer ohne Antivirus oder mit Problemen haben…

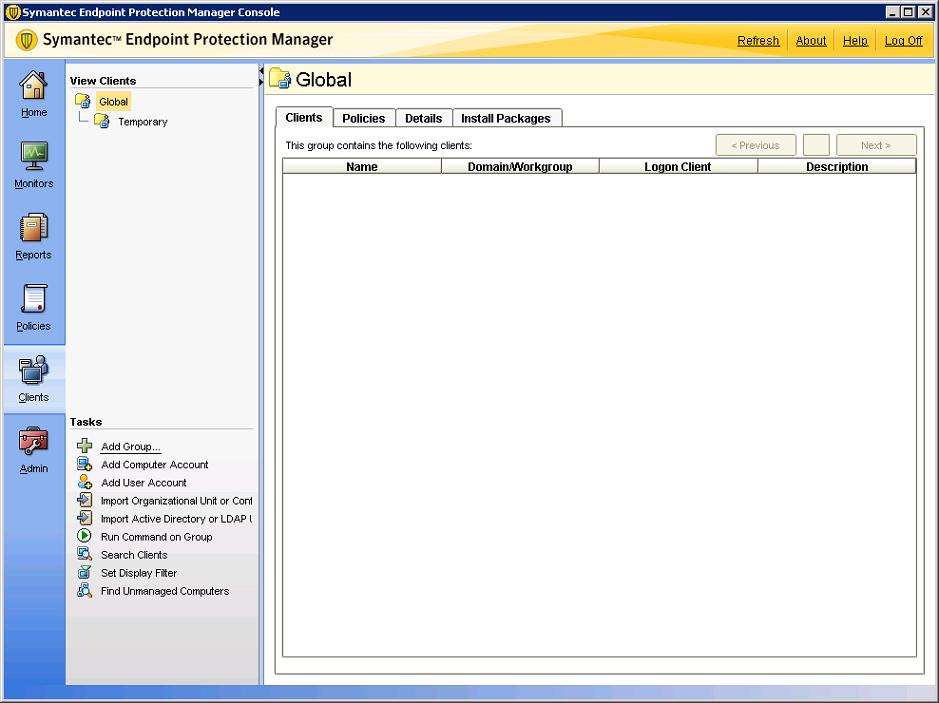

Das erste, was wir tun müssen, ist, eine Gruppe zu bilden, um unsere Stände zu organisieren, vom “Klienten” Anklicken “Gruppe hinzufügen…”

Wir geben einen Namen für die Gruppe an, in die wir die Positionen meiner Organisation eingeben und dann einige Antivirus-Richtlinien/-Richtlinien auf sie anwenden, Antispyware, Firewall… “OKAY”

Wenn wir “Klienten” und unsere Gruppe in “Pakete installieren” Wir können eine Art von Installation für unsere Kunden hinzufügen, rechte Taste und “Hinzufügen…”

Hier können wir das Paket auswählen, das wir installieren möchten, und welche Funktionen wir davon installieren werden, Wenn die Installation abgeschlossen ist…

Und wir können die Benutzer auch mit einer Nachricht über die Installation informieren, seit “Benachrichtigen”,

Am “Administrator” im linken Bereich, in “Administratoren” Wir haben diejenigen, die die Administratoren der Endpoint-Konsole sind, Wir können einige weitere Administratoren erstellen, die wir anderen Personen in unserer Organisation zur Verfügung stellen, um uns bei der Verwaltung des Tools zu helfen.

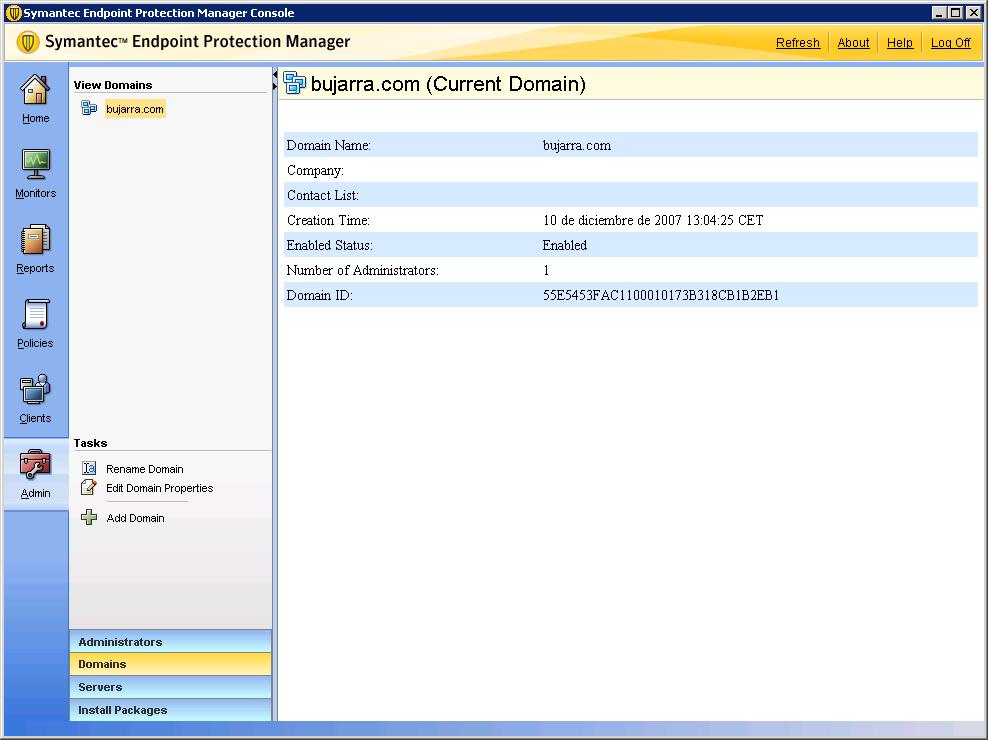

Am “Administrator” im “Domänen”, Wir haben die Domänen, für die dieser Endpunkt konfiguriert ist.

Wir befinden uns immer noch in der “Administrator” Im Teil von “Diener” ist der Ort, an dem wir die Server unserer Website oder Organisation sehen werden, Hier können wir Standortoptionen konfigurieren oder einen weiteren Replikationsserver hinzufügen, um die Last zu verteilen.

In “Administrator” > “Pakete installieren” > “Client-Installationspakete” Hier sehen wir alle Pakete, die wir an unsere Kunden verteilen können, Ich habe derzeit zwei, die standardmäßig geliefert werden, Wir können hier aber neue oder direkt aktualisierte Pakete hinzufügen, um sie später zu verteilen.

In “Administrator” > “Pakete installieren” > “Einstellungen für die Client-Installation” Hier werden wir mehrere Optionen für die Antivirus-Clients konfigurieren, Wir haben eine Standardeinstellung namens “Standardeinstellungen für die Clientinstallation”, aber ich werde eine neue erstellen, um alle Optionen zu sehen, und ich werde diejenigen auswählen, die mich für meine Organisation am meisten interessieren “Hinzufügen von Clientinstallationseinstellungen…”

Wir geben ihm einen Namen und wenden ihn dann auf die BUJARRA-Gruppe an. Wir wählen die Art der Installation aus, damit die Benutzer nicht bemerken, dass es sich um eine unbeaufsichtigte Installation handelt. Wir können markieren, dass der Beitrag zurückgesetzt wird, sobald die Installation abgeschlossen ist. Wir können das Installationsverzeichnis auswählen, Ich belasse es bei der Standardeinstellung. Wenn wir das Installationsprotokoll aktivieren möchten und wenn ja, in welcher Datei, Und vor allem, wenn wir daran interessiert sind, Programmverknüpfungen im Startmenü zu erstellen. “OKAY”.

In “Administrator” > “Installieren von Paketen” Wir haben “Feature-Sets für Client-Installationen” Welche Dinge werden auf den Client-PCs installiert, wenn wir den Antivirus-Client verteilen, In meinem Fall erstelle ich einen neuen Typ aus “Hinzufügen von Clientinstallationsfunktionen…”

Von hier aus wähle ich die Art der Installation für meine Clients aus, Wir geben ihm einen Namen und wenden ihn dann auf unsere zuvor erstellte Gruppe an, in meinem Fall namens BUJARRA. Wir geben an, was wir haben möchten, In meinem Fall “Viren- und Spyware-Schutz”, “Antivirus-E-Mail-Schutz” und nur der von uns verwendete Client, der “Microsoft Outlook-Scanner”, Da wir die anderen E-Mail-Clients nicht verwenden, werde ich sie nicht installieren. Er markierte auch die “Proaktiver Schutz vor Bedrohungen” > “Proaktiver Bedrohungs-Scan” oder auch Proaktive Bedrohungsanalyse genannt, Es zeigt Bewertungen an, die auf gutem und schlechtem Verhalten von "unbekannten" Anwendungen basieren, Es ist in der Lage, das Verhalten von Anwendungen und Kommunikation zu analysieren, um Angriffe zu erkennen und zu blockieren, bevor sie auftreten, ohne dass Signaturdateien verwendet werden müssen. Aber ich werde kein Tor schießen “Schutz vor Netzwerkbedrohungen” Warum interessiere ich mich nicht primär für meinen Fall?, Ähnlich wie oben, aber für Netzwerkressourcen, Browser, Suche nach Bedrohungen im Netzwerk, Eine weitere Schutzstufe, “OKAY”.

Nicht schlecht, Jetzt werden wir einen ziemlich interessanten Teil sehen, der, Was ist die Richtlinienkonfiguration?, Wir können so viele erstellen, wie wir wollen und von der Art, die uns interessiert, Dann werden wir sie auf die Gruppen von Teams anwenden, an denen wir interessiert sind, Ich werde von jedem Typ einen erstellen, um alle seine Möglichkeiten zu sehen, und dann werde ich sie meiner Gruppe BUJARRA zuweisen. Zuerst werden wir also “Politik” > “Antivirus und Spyware” und erstellen Sie ein neues in “Add-and-Antivirus- und Antispyware-Richtlinie…”

Wir haben mehrere Abschnitte zu konfigurieren, In der ersten “Überblick” Wir geben den Namen und die Beschreibung der Richtlinie an und geben an, ob wir sie aktivieren möchten oder nicht, und welcher Gruppe wir es zuordnen werden, so können wir unsere Gruppe bereits zu Global (alle) oder keine.

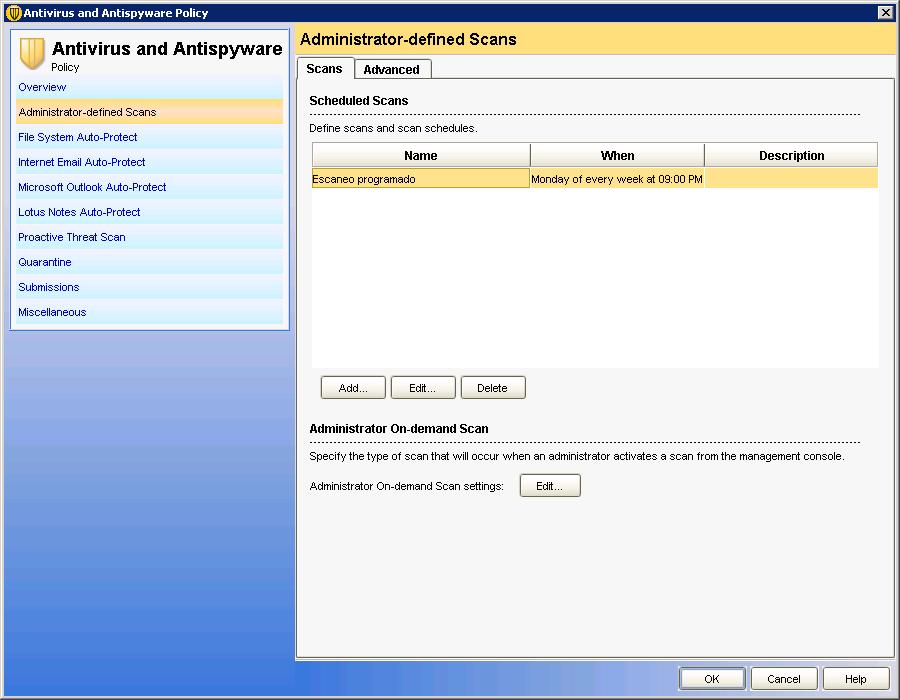

In “Vom Administrator definierte Scans” Wir können geplante Scans an den Stationen planen, für die diese Richtlinie gilt.

In “Dateisystem Auto-Protect” ist die Echtzeit-Analyse der Dateien, wenn wir möchten, dass es jederzeit aktiviert ist, Wir können es mit dem Vorhängeschloss verschließen, Konfigurieren Sie, welche Art von Dateien gescannt und welche ausgeschlossen werden sollen.

In “Automatischer Schutz von Internet-E-Mails” Wir werden generische E-Mail-Scans aktivieren, Angabe, ob es aktiviert ist oder nicht und welche Art von Dateien.

In “Microsoft Outlook Auto-Protect” Wir werden denjenigen aktivieren, der diese Komponente installiert hat, wenn wir sie zwingen wollen, sie zu verwenden, Von hier aus konfigurieren wir Ihre Scan-Optionen, ob es aktiviert ist oder nicht, Wenn alle Dateien gescannt werden, einschließlich Tablets und bis zu welchem Level…

In “Lotus Notes Auto-Protect” Wie der vorherige, aber für einen anderen E-Mail-Client und um diesen oder den vorherigen zu konfigurieren, ist es klar, dass die Komponente installiert werden muss, Wenn nicht, funktioniert das nicht.

In “Proaktiver Bedrohungs-Scan” Wenn wir diese Komponente auf den Clients installiert haben, wenn wir sie für die Suche nach Würmern/Trojanern auf Computern aktivieren möchten, sowie Keylogger und andere.

In “Quarantäne” Hier konfigurieren wir, wenn ein Virus entdeckt wird, den wir mit ihm durchführen werden, ob es in den lokalen Quarentena-Ordner des Benutzers verschoben werden soll oder was zu tun ist, Da oben haben wir die Möglichkeiten.

In “Unterwerfungen” Hier aktivieren oder deaktivieren wir das Senden von Informationen über das, was in den Beiträgen passiert, an den Server.

In “Verschiedenes” Wir haben verschiedene Konfigurationen über das Windows-Sicherheitscenter und seine Integration, so dass es Benachrichtigungen ausgibt oder nicht, unter anderem, sowie Protokolle oder Benachrichtigungen aktivieren. Wir geben “OKAY” um es aufzubewahren.

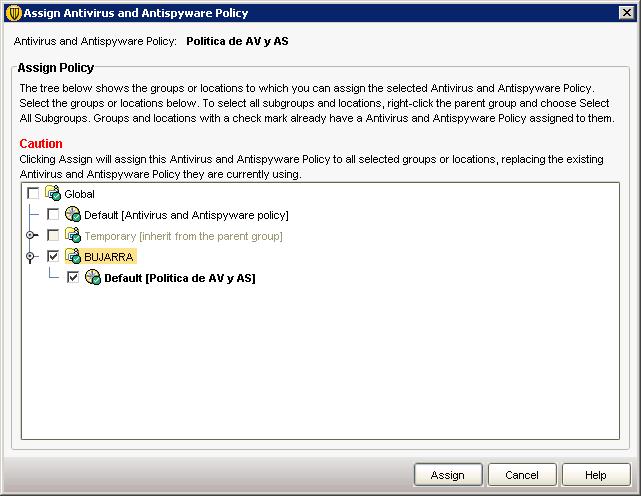

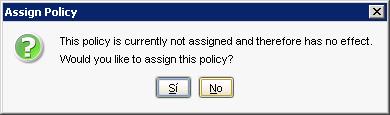

Nun werden wir gefragt, ob wir daran interessiert sind, die soeben erstellte Richtlinie zuzuweisen, Wenn wir es keiner Gruppe zuweisen, können wir es später tun, Aber wenn nicht, Die Änderungen, die wir hier vorgenommen haben, werden auf niemanden angewendet, In meinem Fall würde ich sagen, “Ja”.

Nicht schlecht, Beim Zuweisen einer Richtlinie, Wir müssen angeben, welcher Gruppe wir es zuweisen werden, Also haben wir eine ausgewählt, Wir markieren das Häkchen auf Ihrer Seite und “Zuweisen”.

Wir haben mehr Richtlinien, In diesem Fall sind die der “Firewall”, Wir erstellen eine neue aus “Hinzufügen einer Firewallrichtlinie”,

Wir geben Ihnen einen Namen in “Name der Richtlinie” und einer Beschreibung. Natürlich ermöglichen wir es durch Wählen “Aktivieren dieser Richtlinie”,

Im “Regeln” Hier können wir Regeln für die Firewall erstellen, die wir konfigurieren möchten. Zuerst werden wir sehen, ob sie aktiviert sind oder nicht, dann sein Name, Strenge, Anwendung betreffen würde, wenn sie insbesondere. Oder das Gleiche gilt für den Host, Wir können es so einstellen, dass es in einem Zeitbereich liegt, sowie die Dienste/Ports, an denen wir interessiert sind, sie auf die Regel anzuwenden, wenn wir ihnen verbieten wollen, mit einem bestimmten Port auf dem PC in uns einzudringen, welcher Adapter wird angewendet auf, Wenn wir es mit dem Bildschirmschoner aktivieren möchten, Wenn die Regel das Blockieren oder Zulassen ist, und natürlich, wenn wir uns anmelden möchten.

In “Intelligente Filterung des Datenverkehrs” Wir können allgemeinen Datenverkehr in einem Netzwerk ermöglichen, z. B. DNS-Abfragen (“SmartDNS aktivieren”) / GEWINNT(“Aktivieren von Smart WINS”), oder DHCP-Verkehr(“Smart DHCP aktivieren”).

Am “Traffic- und Stealth-Einstellungen” Wir können andere Optionen zur Filterung des Datenverkehrs konfigurieren, Aktivieren des NetBIOS-Datenverkehrs, oder Reverse-DNS, AntiMAC-Spoofing… Wir geben “OKAY” um es aufzubewahren.

“Ja” , um es einem vorhandenen Pool zuzuweisen.

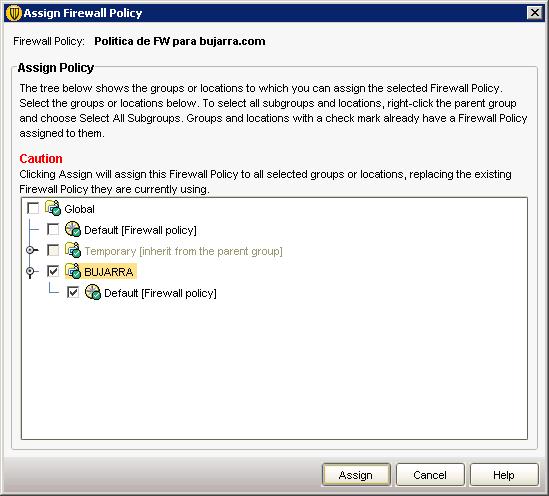

Wir markieren die Gruppe, auf die wir die FW-Richtlinie anwenden möchten und “Zuweisen”,

Wir erstellen eine Intrusion Prevention-Richtlinie von “Intrusion Prevention” > “Hinzufügen einer Intrusion Prevention-Richtlinie…”

In “Überblick” Wir geben Ihnen einen Namen & Beschreibung, Wir ermöglichen es,

In “Einstellungen” Hier werden wir es in die Lage versetzen, Angriffe auf das Netzwerk automatisch zu erkennen und zu blockieren (“Intrusion Prevention aktivieren”). Sowie DoS-Angriffe (“Aktivieren der Denial-of-Service-Erkennung”) oder Port-Scans (“Aktivieren der Port-Scan-Erkennung”). Wir können ausschließen, wenn wir an bestimmten Computern interessiert sind, so dass diese Richtlinie nicht für sie gilt. Und selbst wenn wir daran interessiert sind, können wir die IP blockieren, von der aus der Angriff ausgeführt wird, Markierung “Automatisches Blockieren der IP-Adresse eines Angreifers” und geben Sie die Anzahl der Sekunden an, die wir es blockieren möchten.

In “Ausnahmen” Wir können eine anpassen, von der wir denken, dass sie nicht sein sollte, seit “Hinzufügen…”, Wir erfassen die Anweisung von “OKAY”.

Wir wenden die Richtlinie jetzt an, wenn wir daran interessiert sind, seit “Ja”

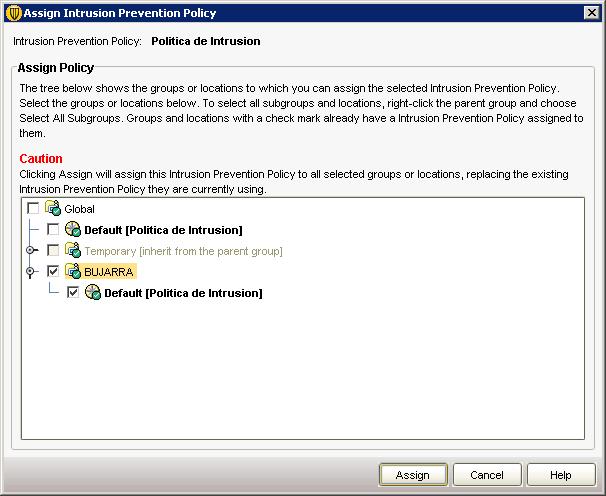

Wir markieren die Gruppe von Computern, auf die wir diese Intrusion Prevention-Richtlinie anwenden möchten (IPS) und “Zuweisen”,

Richtlinien können auch die Verwendung von Apps und Geräten steuern, seit “Anwendungs- und Gerätesteuerung” > “Hinzufügen einer Richtlinie für die Anwendungs- und Gerätesteuerung…”

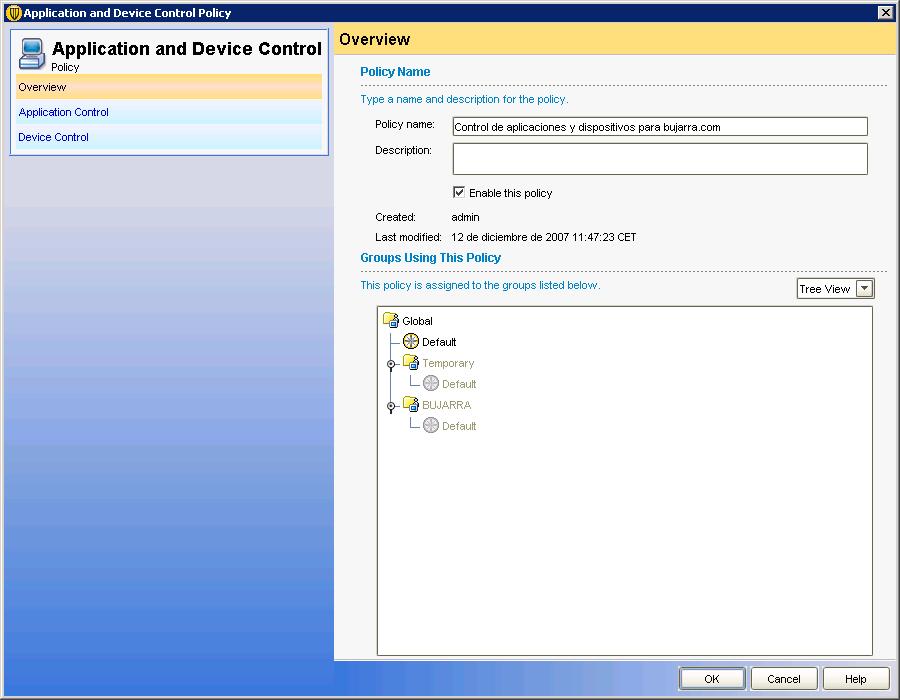

Wie in den vorherigen geben wir den Namen der Police an…

Na hier (“Anwendungskontrolle”) Wir können die Anwendungen blockieren, die uns interessieren, oder bearbeiten Sie direkt einige vorhandene, So sperren Sie alle externen Laufwerke und machen sie schreibgeschützt, oder dass keine externe Laufwerkssoftware ausgeführt wird… Oder wir können selbst eine Anwendung hinzufügen und den Typ angeben, den wir haben möchten, wenn auch nur von Tests (Test) oder direkt für die Produktion, zusätzlich zur Generierung eines LOGs.

In “Gerätesteuerung” Wir können verschiedene Hardware-Geräte anpassen, um einige Regeln für sie zu erstellen, So verbieten Sie USB-Geräte direkt… “OKAY” um es aufzubewahren.

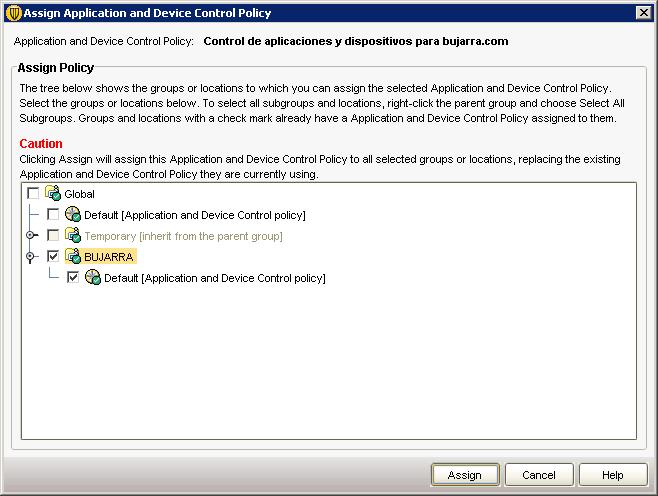

Befolgen wir die Anweisung, “Ja”

Wir geben die Gruppe an, in der wir die Richtlinie anwenden müssen… und “Zuweisen”,

Mehr, Wir können eine Richtlinie einrichten, um Live-Update-Updates anzupassen, mit einem Klick auf “LiveUpdate (Englisch)” und erstellen Sie eine neue Richtlinie in “Hinzufügen einer LiveUpdate-Einstellungsrichtlinie…”

Wie alle vorherigen, Wir geben einen Namen an, Beschreibung und wir ermöglichen es,

In “Server-Einstellungen” Hier können wir konfigurieren, wer der LiveUpdate-Server ist, wenn wir einen in unserem Netzwerk haben oder unser Lieferant uns sagt, welchen wir verwenden sollen.

In “Zeitplan” Hier werden wir den Zeitplan festlegen, mit dem wir die Positionen aktualisieren möchten, für die diese Richtlinie gilt.

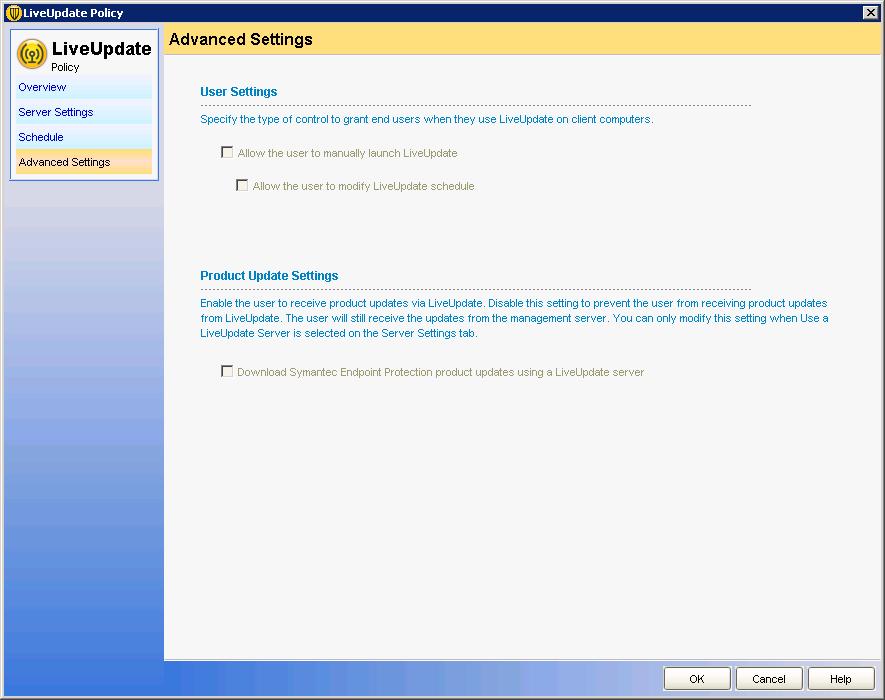

In “Erweiterte Einstellungen” Wir können anpassen, ob wir möchten, dass Benutzer ihre Signaturaktualisierungen in den Beiträgen unabhängig vom Server aktualisieren. “OKAY”

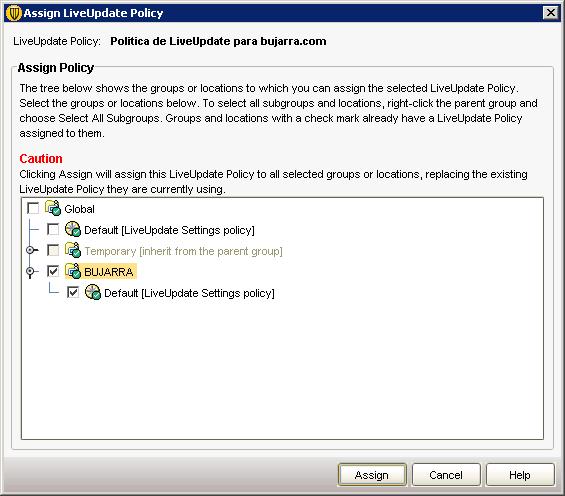

Wir setzen die LiveUpdate-Updaterichtlinie durch… “Ja”,

Wir geben die Gruppe von Geräten an, auf die wir angewendet werden möchten, und “Zuweisen”,

Und die letzte Art von Richtlinien, die wir konfigurieren können, ist die Ausnahmerichtlinie, seit “Zentralisierte Ausnahmen” in “Hinzufügen einer zentralisierten Ausnahme”. Von hier aus können wir verschiedene Ausnahmen für Verzeichnisse oder Dateien aktivieren.

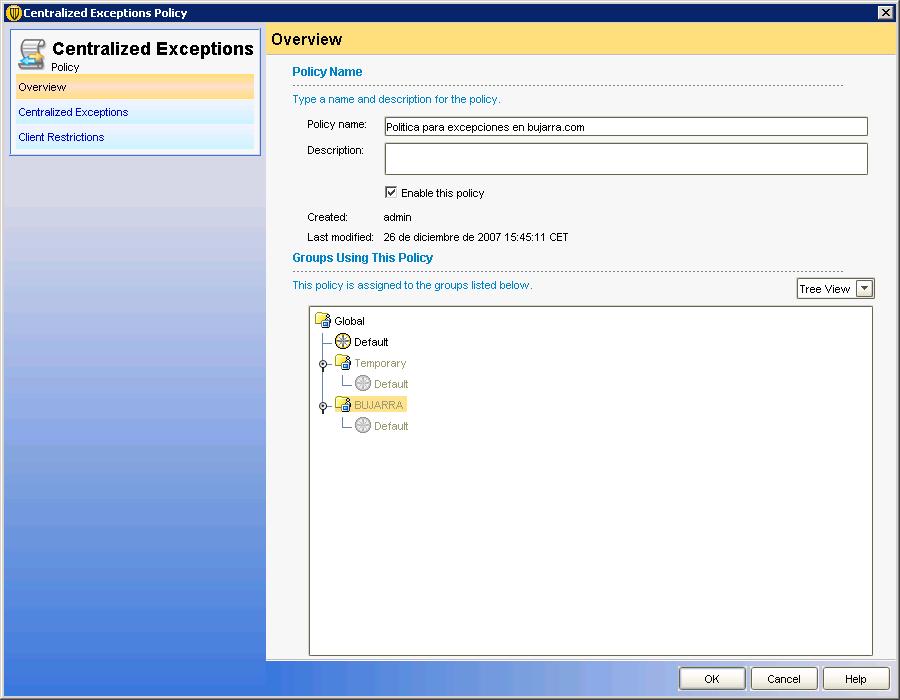

Wie alle vorherigen, Wir geben einen Namen an, eine Beschreibung und aktivieren Sie die Richtlinie für die Verwendung.

In “Zentralisierte Ausnahmen” Wir können verschiedene Arten von Dateien oder Verzeichnissen hinzufügen, so dass sie von der Überprüfung durch das Antivirus ausgeschlossen sind, sowie Datei- oder Verzeichnisvariablen angeben.

In “Client-Einschränkungen” Wir können anpassen, ob wir möchten, dass Benutzer ihre eigenen Ausschlüsse hinzufügen können, und wenn ja, welche sie ausschließen können. “OKAY” um es aufzubewahren.

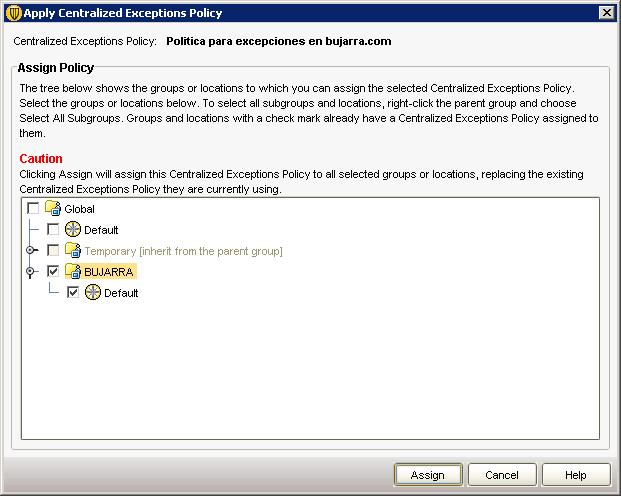

Wir weisen darauf hin, dass “Ja” So weisen Sie die Richtlinie zu.

Wir weisen die Ausschlussrichtlinie der Gruppe zu, an der wir interessiert sind, In meinem Fall “BUJARRA” & “Zuweisen”

Bisher ist die Erklärung zur Verwendung der Symantec Endpoint-Konsole abgeschlossen.

Verwenden des Assistenten für die Migration und Verteilung von Antivirus-Clients,

In diesem Teil werden wir sehen, wie wir unsere Antivirus-Clients von einer alten Version auf diese migrieren können., oder verteilen Sie den Antivirus-Client direkt auf Computern in unserem Netzwerk.

Für all das, Es gibt die “Assistent für Migration und Bereitstellung”, Wir öffnen es,

Ein Assistent springt heraus und erzählt uns von den Möglichkeiten, die das bietet, oder migrieren Sie die Versionen der Clients oder neue Installationen in ihnen. “Nächster”,

Wir wählen aus, was uns interessiert, Wenn Sie den Antivirus-Client in unserem Netzwerk verteilen “Bereitstellen des Clients” durch eine saubere, neue Installation. Oder migrieren Sie alte Versionen von “Migrieren von einer früheren Version von Symantec Antivirus”. “Nächster”,

Wenn wir sie in eine bestimmte neue Gruppe migrieren möchten. Ich habe sie mit einem vorhandenen Client in einer Gruppe installiert (“Auswählen eines vorhandenen Clientinstallationspakets für die Bereitstellung”) da wir bei BUJARRA schon einmal ein AV-Paket erstellt und konfiguriert haben. “Beenden”,

Wir wählen unseren zu installierenden AV-Client aus, das AV-Paket und die maximale Anzahl gleichzeitiger Installationen, “Folgende”,

Es untersucht unsere Domäne und zeigt uns alle Geräte, die sich darin befinden, Mit einem Klick auf “Hinzufügen >” für diejenigen unter uns, die an der Installation des AV-Clients interessiert sind & “Ende”,

… Wir warten, während Sie kopieren und installieren…

Nicht schlecht, Anklicken “Schließen”, sind bereits installiert.

Wir können ein Installationsprotokoll sehen, wenn wir an der Installation interessiert sind.

Wir haben jedoch eine andere Möglichkeit, Antivirus-Clients in unserer Organisation zu verteilen, von der Konsole aus, Wenn wir “Klienten” > “Nicht verwaltete Computer suchen” Es wird nach Computern in einem IP-Bereich gesucht, auf denen der AV-Client nicht installiert ist.

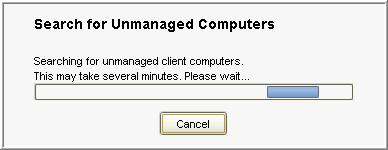

Wir wählen einen IP-Bereich aus, um ohne den Antivirus-Client nach Computern zu suchen, und geben einen Benutzer mit Berechtigungen ein, um ihn auf ihnen zu installieren, Anklicken “Jetzt suchen” So suchen Sie nach Geräten…

… Wir warten, während Sie nach Geräten ohne AV suchen…

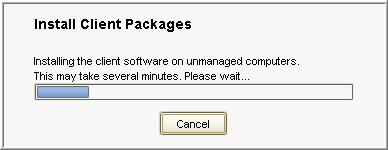

Es wird uns eine Liste von Computern ohne den Antiviren-Client angezeigt, Nun können wir das Paket auswählen, das wir für Sie installieren werden, Die Installationskonfigurationen und -funktionen, die wir zuvor konfiguriert haben, sowie in welcher Gruppe sie abgelegt werden sollen, damit die Richtlinien auf sie angewendet werden, Anklicken “Installation starten” zur Installation in der ausgewählten.

Und jetzt müssen Sie nur noch darauf warten, dass der Antivirus-Client auf Computern ohne ihn installiert ist.

Sicherung und Wiederherstellung von Datenbanken,

Und schließlich werden wir sehen, wie wir Backups der Symantec Endpoint-Datenbank erstellen können, falls die Datenbank zu einem bestimmten Zeitpunkt beschädigt ist oder der Server direkt ausfällt.

Hierfür, Wir haben eine Konsole namens: “Sicherung und Wiederherstellung von Datenbanken”,

Wenn wir dieses Tool hätten, Sobald wir uns in diesem Menü befinden, sehen wir direkt die Operationen, die wir ausführen können, Lassen Sie uns zurückgehen, Anklicken “Sicherung”.

Wir sind sicher, dass wir eine Kopie anfertigen werden: “Ja”,

… Wir warten, während Sie die Daten exportieren…

“OKAY”, Bestätigt, dass die DB bereits kopiert wurde.

Damit haben wir die wichtigsten neuen Funktionen dieses völlig neuen Antivirenprogramms gesehen, das Symantec mitbringt, So installieren Sie den Server, Konfigurieren, Führen Sie Backups durch, Aktualisieren, Lassen Sie es gut verwalten und wie Sie unsere Organisationsbeiträge mit dem Antivirus-Client pflegen.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0