Installieren und Konfigurieren von Microsoft Forefront TMG für den sicheren OWA-Zugriff

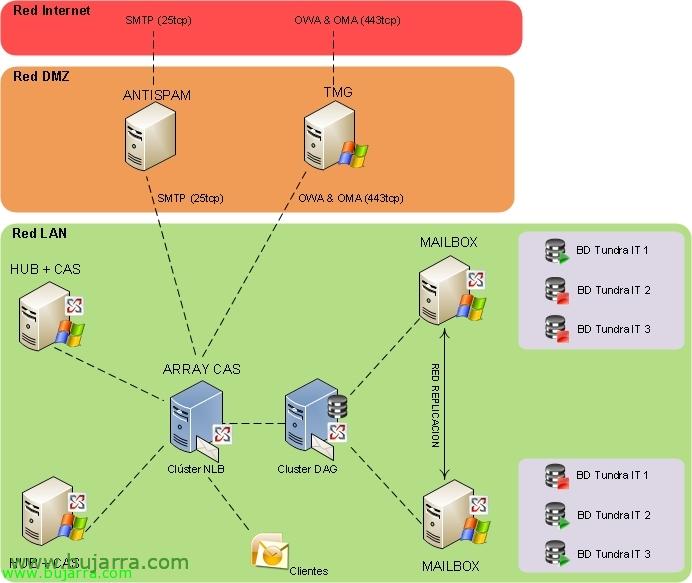

In diesem Dokument sehen wir uns eine der häufigsten Installationen beim Bereitstellen einer Microsoft Exchange Server-Installation an 2010 Stellen Sie sicher, dass Sie über einen OWA-Zugang von außen Konnektivität herstellen (oder die notwendigen Dienstleistungen) über einen TMG-Host im DMZ-Netzwerk. Wir führen die Installation von Microsoft Forefront TMG durch (Gateway für das Bedrohungsmanagement) Ein alter ISA-Server auf einem DMZ-Computer, der nur über HTTPS über das Internet verbunden wird, und der Server stellt nur eine Verbindung mit dem Exchange-Server mit der Rolle HUB her (oder CAS-Array).

In diesem Dokument sehen wir eine typische Situation, Wir haben bereits eine DMZ und werden darin einen Host einführen, auf dem wir Microsoft Forefront Threat Management Gateway installieren werden 2010 Mit einem Ethernet-Bein, in dem Anfragen von außen eingehen (Internet-Netzwerk) Und er wird nach innen ziehen (LAN). Dieses Dokument ermöglicht OWA-Verbindungen (Outlook Web App) von außen und wir werden sie auf das Array umleiten, das wir von den Client Access-Servern haben (CAS NLB mit niedrigem Array), Wenn wir keinen Cluster dieses Typs haben, leiten wir ihn an unseren Exchange-Server mit der Clientzugriffsrolle weiter.

Installieren von Microsoft Forefront TMG 2010,

Wir haben ein Team in der DMZ bereit, zu dem wir einfach Windows installiert und einen Computernamen festgelegt haben, IP-Adresse des DMZ-Bereichs (ohne Konfiguration von DNS's, Nicht einmal, um die Kontrolle zu übernehmen, mit den Einträgen in der Spalte "Hosts’ Entsprechend…). Einführung in die Microsoft Forefront Threat Management Gateway-DVD 2010 und in der Authorun wählen wir “Ausführen des Vorbereitungstools”

Ein Zauberer beginnt damit, die lokalen Geräte mit allen notwendigen Anforderungen vorzubereiten und für uns zu installieren, “Folgende”,

“Ich akzeptiere die Lizenzbedingungen” & “Folgende”

Wir markieren die erste Option “Forefront TMG Services und Verwaltung” & “Folgende”,

… Das heißt, wir warten ein paar Minuten, während es die notwendigen Funktionen installiert und konfiguriert…

Auswählen “Starten des Forefront TMG-Installations-Assistenten” & “Ende”,

Und der TMG-Installationsassistent wird gestartet, “Folgende”,

“Ich stimme den Bedingungen der Lizenzvereinbarung zu” & “Folgende”,

Wir geben die notwendigen Daten an, sowie die Seriennummer, “Folgende”,

Wählen Sie den Installationspfad aus (default %ProgramFiles%Microsoft Forefront Threat Management Gateway), “Folgende”,

Wir werden an dieser Stelle angeben, welcher IP-Bereich zum "internen Netzwerk" gehört., Gedrückt “Hinzufügen…”

Wir fügen hinzu, was uns interessiert, oder den dedizierten Adapter oder IP-Bereich der DMZ, hierfür “Intervall hinzufügen…”,

Wir geben die Reichweite der DMZ an, Anfängliche IP bis End-IP, “Annehmen”,

“Annehmen”,

“Folgende”,

Wir müssen berücksichtigen, dass die angegebenen Dienste neu gestartet werden (falls wir sie in der Produktion verwenden),

Und bereit, mit der Installation zu beginnen!

… Wir haben lange gewartet…

Und wir werden die neue ISA bereits installiert haben! Wir lassen die Option aktiviert “Starten Sie die Forefront TMG-Verwaltung, wenn der Assistent geschlossen wird” & “Ende”,

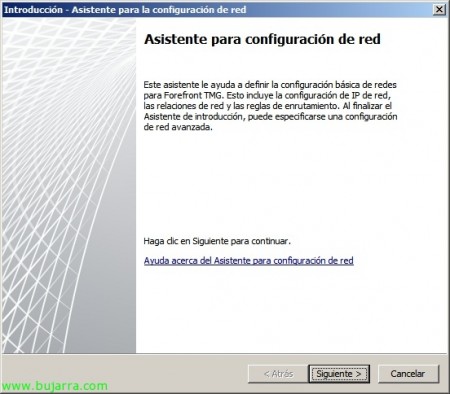

Im Einführungsassistenten konfigurieren wir zunächst die Netzwerkoptionen unseres Computers, Anklicken “Konfigurieren von Netzwerkoptionen”,

“Folgende”,

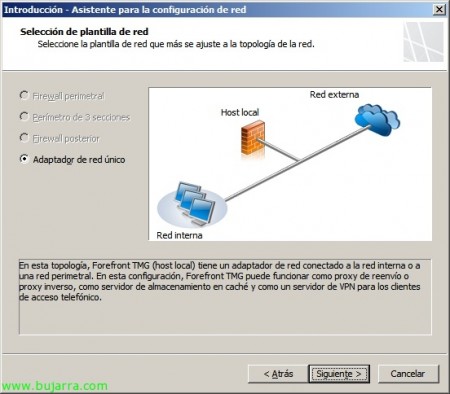

In meiner jetzigen Situation habe ich ein Netzbein, so dass ich nur auswählen kann “Einzelner Netzwerkadapter”, Die anderen Optionen könnten in verschiedenen Situationen oder für andere Zwecke verwendet werden, in meinem Fall werde ich einfach die sichere Übertragung von externen Anschlüssen in den Innenraum durchführen, um OWA zu verwenden, Outlook Überall… “Folgende”,

Es zeigt uns den Netzwerkadapter des Computers mit seiner Netzwerkkonfiguration, Wir prüfen, ob es korrekt ist “Folgende”,

Fertig, Wir bestätigen mit “Ende”,

Okay, “Konfigurieren von Systemoptionen”

Kurzer Assistent, um einige Serveroptionen zu ändern, wenn wir dies für notwendig erachten,

Wir prüfen, ob alles korrekt ist & “Folgende”,

“Ende”,

Zum Schluss noch mit dem Assistenten “Definieren von Bereitstellungsoptionen”,

“Folgende”,

Wir müssen angeben “Verwenden des Microsoft Update-Diensts zum Suchen nach Updates” um das Forefront TMG auf dem neuesten Stand zu halten, “Folgende”,

Wir konfigurieren TMG-Lizenzierungs- und Update-Probleme, “Folgende”,

Wenn wir am Verbesserungs- und Erfahrungsprogramm teilnehmen möchten… “Nein” & “Folgende”,

Wenn wir Berichte zur Nutzung von Microsoft-Malware senden möchten, etc… “Nichts” & “Folgende”,

Endlich, fertig “Ende”,

Wir schließen den Assistenten, Wenn wir möchten, können wir den Assistenten für den Webzugriff verwenden und eine Verbindung mit der TMG herstellen, oder wir werden sie später konfigurieren.

Generieren eines Zertifikats für OWA,

Vor der Konfiguration von TMG müssen wir über ein gültiges Zertifikat für die Verwendung von OWA verfügen, Daher benötigen wir von Exchange, um eine Zertifikatsanforderung zu generieren, Generieren Sie dann mit einer gültigen CA das Zertifikat, Importieren Sie es in den Server, auf dem wir die Zertifikatsanforderung gestellt haben, und weisen Sie es dem IIS-Dienst zu. Wir müssen dieses Zertifikat im PFX-Format exportieren (mit privatem Schlüssel) und importieren Sie es in die Geräte, die wir benötigen, Sei es bei anderen Exchange-Servern oder in der TMG selbst, Zu diesem Zweck ist es unerlässlich, dass wir die lokalen Zertifikate jedes Computers und nicht die des Benutzers verwenden; also müssen wir eine MMC öffnen und das Plugin "Zertifikate" hinzufügen’ und "Konto der Heimmannschaft", Von dort aus können wir Zertifikate exportieren/importieren, wir müssen es in 'Persönliches'’ und verfügen offensichtlich über das CA-Zertifikat (Zertifizierungsstelle – Zertifizierungsstelle) unter 'Vertrauenswürdige Stammzertifizierungsstellen'.

Brunnen, Gestartet, über die Exchange-Verwaltungskonsole > “Server-Konfiguration” > “Neues Exchange-Zertifikat…”

Wir geben den Namen des Zertifikats an, “Folgende”,

“Folgende”,

Wir geben die Dienste an, die das Zertifikat haben soll, Dazu müssen wir die Domainnamen angeben, die wir für OWA benötigen, AktivSynchronisierung, Outlook Überall… In meinem Fall wird es immer derselbe Domainname für alles sein, Wir weisen darauf hin & “Folgende”,

Wir bestätigen, dass der Domainname korrekt ist & “Folgende”,

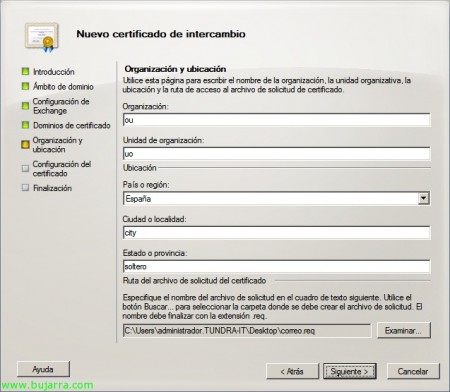

Wir geben die Zertifikatsdaten an: Organisation, Einheit der Organisation, Land oder Region, Stadt oder Gemeinde, Bundesland oder Provinz und wo wir den Zertifikatsantrag abgeben werden. “Folgende”,

“Neu” So generieren Sie die Zertifikatsanforderung,

“Ende”,

Jetzt müssen wir zu einer Zertifizierungsstelle gehen und die Anwendung einreichen, die wir gerade generiert haben, Wir beschaffen ein Zertifikat für einen einsatzbereiten Webserver, wir werden in der Lage sein, öffentliche CAs zu verwenden (empfohlen) oder verwenden Sie die Microsoft CA in unserem Netzwerk.

Sobald wir das Zertifikat generiert haben, importieren wir es, Fahren Sie dort fort, wo wir uns auf demselben Server befanden, auf dem wir die Anfrage gestellt haben, klicken Sie auf das "Zertifikat"’ > “Abschließen der ausstehenden Bewerbung…”

Wir wählen das Zertifikat aus “Untersuchen” & “Vollständig”,

“Ende”,

Sobald wir das Zertifikat korrekt installiert haben (und wir vertrauen auf Ihre Zertifizierungsstelle) Wir müssen es einem Exchange-Dienst zuweisen, in unserem Fall wird es für OWA sein, also werden wir es dem IIS-Dienst zuweisen. Über das Zertifikat > “Zuweisen von Diensten zum Zertifikat…”

Wir geben den Namen des Exchange-Servers an, der betroffen sein wird & “Folgende”

Anzeigen “Internet-Informationsdienste” & “Folgende”,

“Zuweisen”,

Und das ist es!

All dies muss vor der Einrichtung von TMG fertig sein, Sobald wir es haben, was oben gesagt wurde, Wir müssen dieses Zertifikat auf dem TMG-Server installieren (auf dem Team-Konto) und ggf. die Klimaanlage.

Microsoft Forefront TMG-Konfiguration 2010 um Zugang zu OWA zu gewähren,

In diesem Teil des Dokuments werden wir sehen, wie wir die Nutzung von OWA von außen nach innen auf sichere Weise ermöglichen können, Wir öffnen die Forefront TMG-Verwaltungskonsole, Wir werden “Firewall-Richtlinie” > “Veröffentlichen des Exchange-Webclientzugriffs”

Wir geben der Regel einen Namen, “Folgende”,

Wir geben die Version von Exchange an, die wir in der Organisation haben, und überprüfen “Outlook Web Access”, “Folgende”,

“Veröffentlichen einer einzelnen Website oder eines Lastausgleichs” wenn wir einen einzelnen Server mit der Clientzugriffsrolle oder ein CAS-Array haben, “Folgende”,

Wir geben an, wie die TMG eine Verbindung mit dem Clientzugriffsserver herstellen soll, Wir markieren die erste Option “SSL verwenden”, “Folgende”,

Wir geben den internen Namen der Website unserer (Unser CAS), Wenn das TMG nicht namentlich aufgelöst wird, müssen wir die IP-Adresse des Servers angeben, der über OWA verfügt, “Folgende”,

Wir weisen Sie an, Bewerbungen nur für den Public Domain-Namen anzunehmen, mit dem wir von außen darauf zugreifen und ihn eingeben, “Folgende”,

Wir erstellen einen Web-Listener, um anzuzeigen, welche Anfragen wir aus dem Ausland hören werden, “Neu…”,

Wir geben den Namen der Website an & “Folgende”,

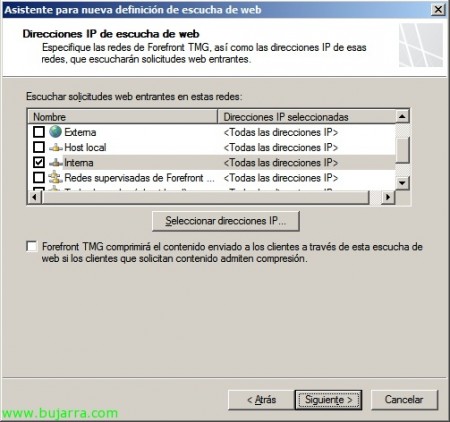

Markieren “Sichere SSL-Verbindungen mit Clients erforderlich” & “Folgende”,

Wir geben das Abhörnetzwerk an, das wir verwenden werden (Da ich in diesem Fall nur einen Ethernet-Adapter habe, wäre es mir egal, also wählen wir "Intern"). “Folgende”,

Wählen Sie das Zertifikat aus, das wir zuvor auf dem Clientzugriffsserver generiert haben “Zertifikat auswählen…”

Wir wählen den einzigen aus, den wir haben werden & “Auswählen”. Wenn wir hier kein Zertifikat bekommen, müssen wir nachsehen, dass wir das Zertifikat auf dem Computerkonto installiert haben, dass wir Ihren privaten Schlüssel haben und dass wir den gesamten Zertifizierungspfad kennen/vertrauen.

Wir geben die Authentifizierung an, die wir benötigen, und die Art und Weise, wie die TMG gegen unsere Domänencontroller validiert wird. (Es hängt davon ab, wie wir diesen Datenverkehr von diesem Gerät zum DC des Netzwerks zulassen müssen), “Folgende”,

Deaktivieren Sie SSO (Einmaliges Anmelden) & “Folgende”,

“Ende”,

Weiter geht es mit der TMG-Regel, “Folgende”,

Wir geben an, dass die Authentifizierung mit dem OWA-Server validiert werden soll, Es wird empfohlen, die "Standardauthentifizierung" zu konfigurieren.’ die im Klartext ist, aber wir haben bereits eine SSL-Sitzung eingerichtet, so dass sie verschlüsselt wird. “Folgende”

Wir müssen daher in den Eigenschaften von 'owa’ Konfigurieren Sie die gleiche Authentifizierungsmethode (in der Exchange-Verwaltungskonsole > “Server-Konfiguration” > “Client-Zugang” > Wimper “Outlook Web App”).

Wir geben die Benutzer an, für die die Regel gelten wird, “Folgende”,

Und wir beenden die Regel mit “Ende”,

Wir wenden die Änderungen im TMG an…

Und wir werden in der Lage sein, von außen zu überprüfen, ob wir die Portzuordnungen haben (auf Firewall-Ebene) wie wir von außen über den TMG-Server sicher auf OWA zugreifen können!

Wir bestätigen, dass das OWA-Portal anzeigt, dass wir durch Microsoft Forefront Threat Management Gateway geschützt sind..