Surveillance de Fortigate avec Telegraf, InfluxDB et Grafana

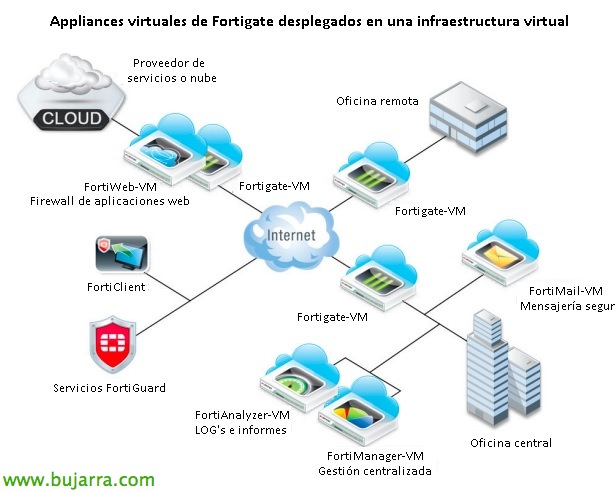

Dans cet article, nous allons essayer de collecter certaines métriques de Fortigate, si nous avons ce fabuleux pare-feu UTM (ou maintenant appelé pare-feu de nouvelle génération) nous pourrons obtenir ces données via SNMP et les visualiser en temps réel, grâce à Telegraf, InfluxDB et Grafana, C’est une excellente chose!