Configuration d’un VPN SSL Fortigate

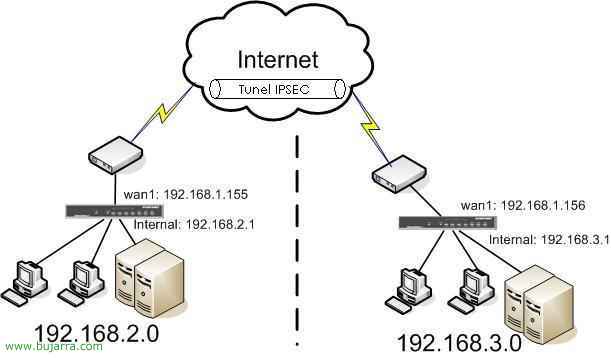

Cette procédure explique comment configurer un VPN à l’aide de SSL pour se connecter à n’importe quel PC à partir d’Internet au réseau local de votre organisation. Tout le trafic serait crypté à l’aide de SSL. Et vous n’avez besoin que d’avoir un navigateur compatible, sans installer de logiciel. Deux parties sont expliquées: