Verwendung von Brutus – Passwort-Knacker

Ausfluss – HIER

Es ist ziemlich schnell und sehr einfach zu handhaben, Die Pässe, die reißen können, sind: HTTP (Englisch) (Grundlegende Authentifizierung), HTTP (Englisch) (HTML-Formular/CGI), POP3, FTP, SMB, Telnet, andere Typen wie z.B. IMAP, NNTP, NetBus usw. . Und diese Version enthält diese Funktionen: Engine für die schrittweise Authentifizierung, 60 Gleichzeitige Verbindungen nach Ziel, Kein Benutzername, Modi mit einem Benutzernamen und mehreren Benutzernamen, Liste der Passwörter, Combo-Liste (Benutzer/Passwort) und konfigurierbare Brute-Force-Modi, Hochgradig konfigurierbare Authentifizierungssequenzen, Nahtloses Importieren und Exportieren von benutzerdefinierten Authentifizierungstypen als BAD-Dateien, In der Lage sein, den SOCKS-Proxy für jede Sitzung zu verwenden, Funktionalität zum Erstellen und Bearbeiten von Benutzernamen- und Passwortlisten, Interpretation von HTML-Formularen für HTML-Formular-/CGI-Authentifizierungstypen, In der Lage sein, die Cracking-Sitzung zu speichern und jederzeit zu ihr zurückzukehren. Systemanforderungen: Fenster 95, Fenster 98, Windows NT 4 o Fenster 2000. 24 MB Arbeitsspeicher, 5Kostenloses MB in Ihrer Festplatte (Festplatte) und klare Internetverbindung. WIE MAN MIT DEM CRACKEN BEGINNT Das erste, was wir tun müssen, ist Brutus AET2 zu öffnen, und ein Fenster wie dieses wird angezeigt:

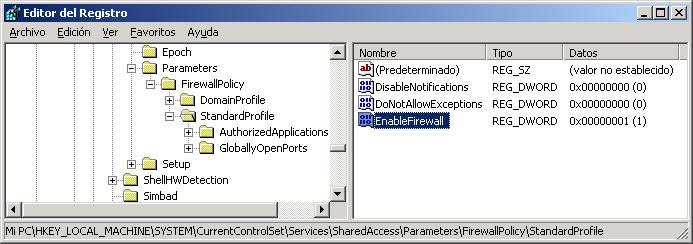

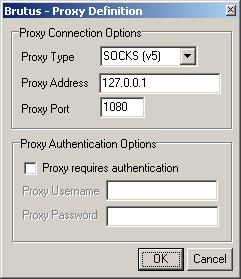

Im Folgenden werde ich erklären, wofür die einzelnen Abschnitte des Programms gedacht sind: In “Datei” Wenn wir darauf klicken, erhalten wir ein abnehmbares Fenster mit mehreren Optionen, Import-Service, die dazu dient, einen Dienst zu importieren, der nicht im Programm enthalten ist, wie z.B.…HTTP (Englisch) (Grundlegende Authentifizierung), HTTP (Englisch) (HTML-Formular/CGI), POP3, FTP, SMB, Telnet, IMAP, NNTP, NetBus usw.. Export-Service, Es wird zum Exportieren verwendet, wenn Sie einen neuen Dienst für das Programm haben. Sitzung laden, Es wird verwendet, um eine Sitzung zu laden, die wir auf halbem Weg verlassen. Save Session wird verwendet, um die Sitzung, die wir gerade ausführen, zu speichern und jederzeit zu ihr zurückkehren zu können, Restore Last wird verwendet, um alles wiederherzustellen, was wir zuvor ausgewählt haben. In “Werkzeuge”, Wir haben einen Wortlistengenerator gefunden, der wie der Name schon sagt, um zu generieren, Verwalten und optimieren Sie Ihre Wortliste (Passwort-Liste). Und ich denke, es gibt wenig zu erklären. In “Ziel” Es wird verwendet, um die Target-Klasse abzulegen, die wir knacken möchten, d. h. die IP, Wenn es sich um HTML handelt, geben wir die URL-Adresse ein und das Programm wandelt sie in IP um., Das Gleiche passiert, wenn wir ein FTP setzen, das wir knacken werden. In “Art” Du wählst die Art der Selbstidentifikation aus, die du knacken wirst, und wir haben vor allem die Arten, die es gibt, bereits gesehen, so dass es überflüssig ist, sie noch einmal zu erklären. In “Hafen”, Sie müssen ihm nicht viel Aufmerksamkeit schenken, da durch Auswahl der Schaltfläche “Art” Was wollen Sie alleine ändern, Wenn Sie Telnet auswählen, wird der Port automatisch eingefügt 23 und so weiter mit allen. Das “Proxy verwenden” besteht darin, beim Cracken SOCKS-Proxys zu verwenden, siehe dieses Bild:

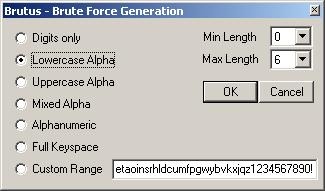

Ich denke, es gibt wenig zu erklären, in “Proxy-Typ” Sie müssen den Typ des Proxys auswählen, In “Proxy-Adresse” die IP oder, falls dies nicht der Fall ist, der Proxy-Host und in “Proxy-Anschluss” die Nummer des Ports, den Sie anschließen werden, und denken Sie daran, dass, Wenn Sie HTTP scannen (Grundlegende Authentifizierung) oder HTTP müssen Sie die 80 oder 8080 und wenn Sie scannen, FTP, Telnet, etc. verwenden Sie einen Proxy-SOCKET oder indem Sie die 1080. In “Authenticacions Optionen” Es gibt mehrere Möglichkeiten, Anfangen: Wenn wir die Usermane des Opfers auch nicht kennen, wenn wir versuchen, HTML zu hacken, Telnet, FTP, etc. Wir können eine Datei verwenden, in der wir mögliche Benutzernamen haben, also lassen wir die Option “Benutzername” aktiviert und auf der Registerkarte “Blättern” Sie durchsuchen Ihre Festplatte nach der Datei mit möglichen Benutzernamen. Wenn Sie aber den Namen des Benutzers kennen, dann aktivieren Sie die Option “Einzelbenutzer”und die Box “Benutzerdatei” wird in “Benutzer-ID” Und dort müssen Sie den Benutzernamen einfügen, den Sie kennen. In “Pass-Modus” Wählen Sie den Dateityp aus, den wir verwenden möchten: “Wortliste” ist die Option, bei der wir eine Datei auswählen, die wir mit möglichen Passwörtern haben, und wir suchen sie auf der Festplatte mit der Schaltfläche “Blättern” und erscheinen in der “Datei übergeben” die vollständige Adresse, an der Sie die Passwords-Datei haben. Sie können auch die Option “Combo-Liste”, Diese Option ermöglicht es uns, dieselbe Liste von Passwörtern zu verwenden, um den Benutzernamen und das Passwort zu erhalten. Die andere Möglichkeit ist “Brachiale Gewalt” dass es keine Dateien mit Passwörtern oder ähnlichem braucht, das heißt, er tut es mit roher Gewalt , Es ist etwas langsamer als die anderen Optionen, da es etwas länger dauert, die Pässe zu finden, Aber es ist effektiver, Wenn Sie die Bereiche der Passwörter konfigurieren möchten, die Sie mit Brute-Force verwenden möchten, drücken Sie die Taste “Bereich” und ein Fenster wie dieses wird angezeigt:

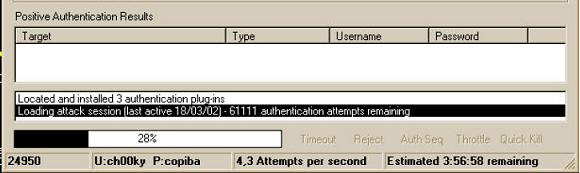

In diesem Fenster können Sie auswählen, welche Art von Passwort Sie per Brute-Force verwenden möchten, Das erste, was Sie tun müssen, ist zu entscheiden, ob Sie mit 0 an die Ziffern, die von den Passwörtern belegt werden, Deshalb werden wir “Min. Länge” und an “Maximale Länge” Und es gibt eine Wahl, wo es anfangen wird, Beispiel: Wenn Sie Min. Länge auswählen 0 und Maximale Länge 6 Nun, es beginnt mit einer einzelnen Ziffer oder einem Buchstaben (seit “An” bis “zzzzzz”) und es werden alle Buchstaben und Symbole durchlaufen, Wenn Sie Min Length (Minimale Länge) auswählen 6 und Maximale Länge 6 Nun, es beginnt mit 6 Ziffern oder Buchstaben (“Aaaaaa” bis “zzzzzzz”) und so weiter mit der Zahl, die Sie wählen. Auf der linken Seite wählen wir dann die Art des Passworts aus, das Sie knacken möchten, ob es sich um Briefe handelt, Zahl, Zahlen und Buchstaben….. Ich erkläre dies weiter unten, “Nur Ziffern” Nur Zahlen trauen sich, die mit Brute-Force nach Pässen sucht, die nur Zahlen enthalten, ob es sich um ein Date handelt, etc. “Kleinbuchstabe Alpha” Diese Option besteht nur aus Kleinbuchstaben, “Alpha aufwecken” Das gleiche wie das vorherige, aber in Großbuchstaben, “Gemischtes Alpha” Ich suchte nach Buchstaben, aber nicht in alphabetischer Reihenfolge, “Alphanumerisch” Zwischen dem Mischen von Zahlen und Buchstaben, “Vollständiger Keyspace” Wie der Name schon sagt, Verwenden Sie alle Tasten auf der Tastatur, Liedtext, Symbole, Zahlen usw.. “Benutzerdefiniertes Sortiment” Alles nutzen, Liedtext, Zahlen, Symbole usw.. “Ergebnisse der positiven Authentifizierung” Hier wird markiert, wie der Fortschritt der Suche nach Passwörtern voranschreitet und welche Passwörter gefunden werden, siehe dieses Beispiel

Und es gibt noch wenig über dieses Programm zu erklären, ich hoffe, dass dieses Handbuch helfen wird, und wenn ich es nicht sehr gut erkläre, werde ich es in zukünftigen Ausgaben 🙂 verbessern