Verwendung von Man In The Middle mit Ettercap – Das MITM – ARP-Vergiftung – ARP-Spoofing – ARP-Vergiftung

In diesem Tutorial wird erklärt, wie man ein bestimmtes Netzwerk oder einen bestimmten Computer ausspioniert, ohne sich physisch zwischen ihn und sein Gateway zu stellen. Ein ideales Szenario ist das Hacken eines drahtlosen Netzwerks, Wir verbinden uns mit dem Netzwerk, als wären wir nur ein weiterer Host, Und wir verwenden diese Technik, um den gesamten Datenverkehr über uns zu leiten, und wir analysieren es mit welcher Software auch immer es ist, oder sogar mit der Ettercap. Dies wäre ein logisches Beispiel dafür, was Man In The Middle ist:

Wir würden uns durch ARP-Vergiftung in die Mitte stellen, Das heißt, den Kunden des Netzwerks oder einem bestimmten Netzwerk mitzuteilen, dass ihr Gateway wir sind, Sie ändern einfach die MAC Ihres Gateways und es würde unsere MAC, Der Switch würde uns also den Datenverkehr senden, und dann gehen wir automatisch ins Internet.

In diesem Verfahren werden wir die kostenlose Software Ettercap verwenden, um dies zu demonstrieren, Wir laden den Client für Windows herunter und installieren ihn, der sehr einfach zu installieren ist. Die offizielle Website: HTTP (Englisch)://ettercap.sourceforge.net und durch HIER eine Windows-Version (oder suchen Sie bei Google!).

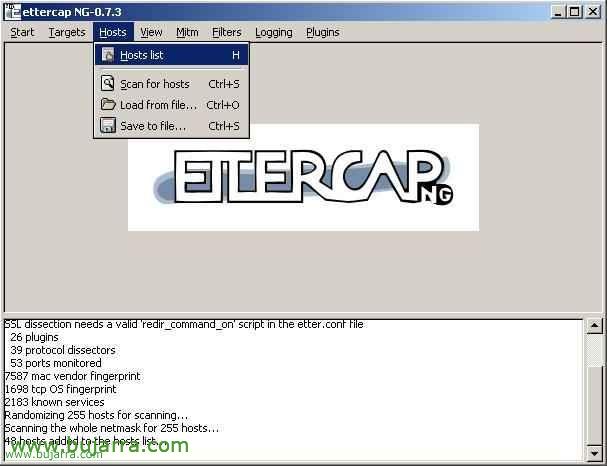

Ich werde die Ettercap NG-Version verwenden-0.7.3, Einmal installiert, öffnen wir es, Wenn wir standardmäßig das Gateway von jemandem sind und wir zwei Netzwerkschnittstellen haben, über die wir unseren Datenverkehr leiten, würden wir die Option auswählen “Bridged Sniffing…” Aber da wir uns selbst in die Mitte stellen werden, Anklicken “Schnüffeln” > “Einheitliches Sniffing…”

Wählen Sie den Netzwerkadapter aus, den wir mit dem Netzwerk verbunden haben, das wir schnupfen möchten, und klicken Sie auf “Annehmen”

Nicht schlecht, Jetzt werden wir sehen, welche Geräte sich im Netzwerk befinden, Dafür scannen wir es “Wirte” > “Nach Hosts suchen”

Wir hoffen, dass Sie im Internet suchen…

Und er erzählt uns, dass er 48 Ausrüstung, Okay, Mal sehen, was sie sind “Wirte” > “Liste der Hosts”

Das erste, was ich normalerweise mache, ist, das Gateway als Destination1 hinzuzufügen, Warum Menschen online gehen, In meinem Fall ist die 192.168.1.202, Ich wähle es aus und drücke auf “Zu Ziel hinzufügen 1”,

Jetzt müssen wir die Maschinen hinzufügen, die wir ausspionieren möchten, In meinem Fall möchte ich nur einen bestimmten sehen, das 192.168.1.203, Ich wähle es aus und drücke auf “Zu Ziel 2 hinzufügen” Und rennen, Aber wenn das, was wir wirklich wollen, ist, das ganze Netzwerk zu schnüffeln, Wir wählen alle bis auf den alten Host aus und fügen sie als Target2 hinzu (oder keine).

Wir fangen an zu schnauben, Es spielt keine Rolle, in welcher Reihenfolge, ob zuerst mit dem Schnauben begonnen oder eine ARP-Vergiftung durchgeführt werden soll, Brunnen “Anfangen” > “Beginnen Sie mit dem Schnüffeln”

Und jetzt machen wir die Vergiftung, Zu diesem Zweck wird von “Mitm” > “Arp-Vergiftung…”

Markieren “Schnüffeln von Remote-Verbindungen” und wir geben “OKAY”

Nun, wie wird das Schnauben und Vergiften aktiviert und wartet darauf, dass die Ettercap unsere Passwörter abfängt?, ABER ACHTUNG! Das würde uns nur diejenigen einfangen, die Klartext sind, als POP3, FTP, Telnet… Dieses Beispiel zeigt, dass mein Opfer über FTP eine Verbindung zu einer IP-Adresse hergestellt hat, Es sagt mir, mit welchem Benutzernamen und Passwort. Perfekt, Wir sehen, dass es funktioniert! Was wir jetzt tun könnten, ist, unsere Vorstellungskraft zu nutzen, um so viele Informationen wie möglich aufzunehmen, wie das Setzen eines Sniffers, der den gesamten Datenverkehr wie die Ätherisch oder die Drahthai… oder wenn wir glauben, dass Sie MSN Messenger verwenden, Wir können sehen, mit wem er spricht MSN Schnüffler… Nutzen Sie Ihre Vorstellungskraft!!!

Dies dient dazu, dass Sie verstehen, was ARP-Vergiftung ist, Mit dem Befehl “Arp -a” Sie können die ARP-Tabellen eines Teams sehen, Zum Beispiel, Wenn ich es auf dem PC des Opfers ausführe, bevor ich es hacke, sehen wir, dass das Gateway, das 192.168.1.202 hat eine zugeordnete MAC-Adresse. Aber sobald er vergiftet ist, ändert sich der MAC und wird der MAC des angreifenden Teams sein, so dass der gesamte Datenverkehr durch sie geleitet wird.

AUGE! Wenn wir fertig sind zu spielen, Wir müssen die Vergiftung stoppen, denn wenn nicht,, Wenn wir unsere Geräte abschalten(Der Angreifer), Das Opfer wird ohne Internetverbindung dastehen, da wir sein Gateway sind. Also “Mitm” > “Stoppen Sie den Mitm-Angriff(s)”.

“OKAY”

Und logischerweise würden wir aufhören zu schnauben, wenn wir fertig sind zu spielen, “Anfangen” > “Schluss mit dem Schnüffeln”.

Nun, dieses Verfahren kann für jede Umgebung verwendet werden, Seien Sie ein Wi-Fi-Netzwerk, Ein LAN… Wir werden dieses Dokument niemals dazu benutzen, Böses zu tun, Schaden anrichten, nur als Kuriosität und Test den Status unseres Netzwerks. Wenn wir vermeiden wollen, auf diese Weise angegriffen zu werden, Wir sollten unsere Verbindungen mit maximaler Sicherheit schützen, Verwenden Sie niemals Klartext-Passwörter, Und wenn es sein sollte, Wir verschlüsseln das Netzwerk mit IPSec – HIER.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0