Verwendung von Ettercap

Schnüffeltechniken werden von Tag zu Tag beliebter, Arp-Spoof, dns-spoof, Mann in der Mitte, etc, Aber es gibt viele, die glauben, dass sie den Gurus des Netzwerks vorbehalten sind, Und bis vor kurzem war es so, aber in diesem, wie in allem,, mit der Zeit, Das Internet hat es möglich gemacht, schnell Werkzeuge zu entwickeln, die das, was vorher sehr komplex war,, Jetzt ist es ein Kinderding (Ich bin mir nicht sicher, ob das gut oder schlecht ist).

In diesem Text werde ich versuchen zu erklären, (über) So verwenden Sie das Programm “Ettercap“.

Ich habe die Option “Ettercap” abgesehen von der Tatsache, dass ich es für eines der besten Tools halte, die man finden kann, um Verbindungen abzufangen, weil ich denke, dass nach FOOL 3 Tolle Handbücher zum Thema (Netzwerke und Sniffer, Arp-Parodie, Begründung und Praxis, Handbuch zur Technik “Mann in der Mitte” ), Über was “Moebius” Schreiben Sie einen Artikel über die “Schnüffeln” (für Linux), Erschienen im Magazin “hackxcrack” Nr. 11, Und das “Vic_Thor” Erklären Sie, wie Sie die “Kain” (Fenster) So fangen Sie Netzwerkverkehr mithilfe von ARP-Poisoning ab (HTTP (Englisch)://www.freewebs.com/victhor/hxc/FAQ/faq2.pdf ) Ich denke, es ist an der Reihe, die “Ettercap” und da es schon lange her ist, dass ich einen Text dieser Art geschrieben habe… Jetzt bin ich an der Reihe 🙂

Ich weiß, dass viele von Ihnen Angst vor Linux haben, Aber du weißt, dass du dich früher oder später trauen musst, Und welcher Zeitpunkt wäre besser geeignet als dieser?, Warum ettercap unter Linux funktioniert, Obwohl, wenn Sie es vorziehen, weiter darüber nachzudenken, Sie können es auch unter Windows installieren, Mit Hilfe des Cygwin, Aber dazu kommen wir später noch.

Diese Themen können sehr technisch sein, Aber wie immer, Und für jeden verständlich, Ich werde nicht in tiefgründige Erklärungen über das ARP gehen, Schnüffeln, Netzwerktopologien usw.… Ich versuche nur zu zeigen, wie einfach ein theoretisch fortgeschrittener Angriff sein kann, die aber heute jeder machen kann, Ich meine, Jeder kann eine Gefahr für unsere Sicherheit darstellen.

EINLEITUNG:

Bevor wir in die ettercap einsteigen, Lassen Sie uns einige kleine Konzepte vorstellen, die Ihnen helfen können zu verstehen, worum es geht.

Hub/Schalter

Es gibt viele Arten von Netzwerken, Einschließlich, Diejenigen, die das Gerät über einen Hub verbinden, und diejenigen, die dies über einen Switch tun. Angenommen, wir haben ein Mininet (LAN) mit 3 Ausrüstung, wie die vieler Individuen, Kleine Unternehmen, etc, Alle drei sind mit einem Hub verbunden, Wenn das Team 1 einen Ordner öffnen möchte (oder teilen) des Teams 2, Die Anforderung, diesen Ordner einzugeben, verlässt den Computer 1, Sie geht zum Hub und wird dort ins Team geschickt 2 und 3, aber da die Anfrage für das Team war 2, das 3 wenn er sie erhält, wird er sie einfach ignorieren, Und die 2 wird es erhalten und antworten, Und mit der Antwort wird das Gleiche wieder passieren.

In dieser Situation, eine Person, die sich im Team befindet 3 Sie können einen Sniffer verwenden, und lassen Sie es lauschen, Auf diese Weise können Sie alle Informationen sehen, die das Gerät ausgetauscht hat 1 und 2, Denn Sie werden im Sniffer all die Pakete sehen, die nicht für die, Aber für das Team 2.

Wenn unser Mininet einen Switch und keinen Hub hätte, wäre die Bedienung anders, in der gleichen Situation wie zuvor, Die Anfrage des Teams 1 Ich ging zum Schalter, Aber er würde sie nur zum Team schicken 2, da es an ihn gerichtet ist (Das ist der Unterschied zur Nabe) , Und die 3 Er würde nichts wissen. Jetzt der Schnüffler des Teams 3 Es ist für nichts mehr gut.

IP/Mac

Jeder Computer, der mit einem Netzwerk/Internet verbunden ist, Hat (Mindestens) eine IP-Adresse und jedes verbindende Gerät hat eine MAC-Adresse. Die IP-Adresse ist vom Typ X.X.X.X und wird verwendet, um einen Computer von einem anderen zu unterscheiden, wenn diese verbunden sind (Ein isoliertes Team, Ich meine, ohne jegliche Verbindung, Es hat auch IP, Es ist die 127.0.0.1). Die MAC-Adresse lautet “Aufgenommen” an jedem angeschlossenen Gerät (Netzwerkkarten, Router, Modems…) und theoretisch sollte es keine 2 Gleich in der Welt, Bis vor kurzem ging man davon aus, dass sie nicht verändert werden können, und seit nicht allzu langer Zeit gibt es Techniken, um sie zu verändern (Nicht immer).

Um es klarer zu machen, schauen wir uns einige Fälle an: Ein unabhängiges Team, die sich über ein Modem mit dem Internet verbindet, wird von seinem ISP und der MAC-Adresse, mit der das Modem ab Werk geliefert wird, mit der IP belegt. Wenn mehrere Computer mit einem Modem-Router mit dem Internet verbunden sind (in mehreren Positionen) Internetgeräte werden durch die IP identifiziert, die Ihr ISP dem Modem-Router zugewiesen hat, die MAC ist die des Modem-Routers, aber unter ihnen werden sie sich gegenseitig identifizieren (und mit dem Modem-Router) unter Verwendung der IP-Adresse, die Ihnen vom Netzwerkadministrator zugewiesen wurde, und der MAC-Adresse Ihrer Netzwerkkarten im Falle von Computern, da der Modem-Router über eine eigene MAC verfügt.

Für das Beispiel unseres Mininets, Nehmen wir an, dass die IP des Computers 1 ist 1.1.1.1 die des Teams 2 ist 2.2.2.2 und die des 3 ist 3.3.3.3, und dass die MAC-Adressen Ihrer Netzwerkkarten MAC1 sind, MAC2 bzw. MAC3, Dies wird uns helfen, den folgenden Absatz zu verstehen.

Arp-Spoofing

Hier kommt das ARP ins Spiel (Protokoll zur Adressauflösung). Das ARP sendet Pakete, die die folgende Abfrage stellen: “Wenn Ihre IP X.X.X.X ist, senden Sie mir Ihre MAC-Adresse”, Wenn ein Computer diese Abfrage empfängt, überprüft, ob die angegebene IP-Adresse Ihnen gehört, und antwortet gegebenenfalls mit Ihrer MAC-Adresse, und das Team, das die Konsultation formuliert hat, Die Antwort wird mit der IP und MAC zwischengespeichert (IP/MAC).

Wichtig ist, dass diese Pakete an alle Computer im Netzwerk gesendet werden, Unabhängig davon, ob das Netzwerk über einen Switch oder einen Hub verbunden ist.

Arp-Spoofing funktioniert, indem speziell erstellte ARP-Abfragen und -Antworten gesendet werden.

Zurück in unserem Mini-Netzwerk, Wenn das Team 3 ARP antwortet dem Team 1 mit manipulierten IP/MAC-Informationen, kann Sie täuschen und das bekommen, wenn irgendwelche Informationen herauskommen 1 nach 2, Es geht tatsächlich in Richtung 3, und so fanden wir das Team wieder 3 kann die gesamte Kommunikation zwischen 1 und 2 Auch wenn das Netzwerk über einen Switch verfügt.

Wir haben oben ein wenig gesagt “Speziell entwickelte ARP-Antworten”, Was würden diese Antworten enthalten?? einfach, Das Team 3 würde eine Antwort erstellen, in der der IP/MAC-Inhalt 2.2.2.2/MAC3 lautet. (Natürlich ist das in der Realität komplizierter, aber ich denke, die Operation ist klar), und senden Sie es an das Team 1, Zum Beispiel, Auf diese Weise wird diese Antwort im Cache von 1, Und er wird glauben, dass das geistige Eigentum 2.2.2.2 es entspricht MAC3 statt MAC2 ( dies wird als ARP-Vergiftung bezeichnet).

ETTERCAP

Was ist es?

Laut den Autoren:

“Ettercap ist ein Sniffer/Interceptor/Logger für LAN-Netzwerke mit Switches, die aktive und passive Dissektion vieler Protokolle unterstützt (auch verschlüsselt) und enthält viele Funktionen für die Netzwerk- und Hostanalyse (Gastgeber).

Zu seinen Funktionen gehören, Die herausragendsten sind die folgenden:

*Einfügen von Zeichen in eine hergestellte Verbindung durch Emulieren von Befehlen oder Antworten, während die Verbindung aktiv ist.

*SSH1-Unterstützung: Es kann Benutzer und Passwörter auch in Verbindungen abfangen “Sicher” mit SSH.

*HTTPS-Unterstützung: Abfangen von Verbindungen mit http SSL (vermeintlich sicher) auch wenn sie über einen Proxy festgelegt werden.

*Abfangen von Remote-Datenverkehr mithilfe eines GRE-Tunnels: Wenn die Verbindung über einen GRE-Tunnel mit einem Cisco Router hergestellt wird, kann es abfangen und einen Angriff starten “Mann in der Mitte”.

*”Mann in der Mitte” Gegen PPTP-Tunnel (Punkt-zu-Punkt-Tunneling-Protokoll).

Plug-in-Unterstützung.

Liste der Plugins:

Kennwortsammler in : TELNET (Englisch), FTP, POP, RLOGIN, SSH1, ICQ, SMB, MySQL (Englisch), HTTP (Englisch), NNTP, X11, NAPSTER, IRC, ZERREIßEN, BGP, SOCKEN 5, IMAP 4, VNC (VNC), LDAP (Englisch), NFS, SNMP, HALBWERTSZEIT, BEBEN 3, MSN, YMSG.

Paketfilterung und -ersetzung.

Fingerabdruck des Betriebssystems: Ich meine, Remote-Erkennung des Betriebssystems.

Verbindungen beenden.

LAN-Scanner: Wirte, Offene Ports, Dienste…

Suchen Sie nach weiteren Vergiftungen im selben Netzwerk.

Port-Diebstahl (Port-Diebstahl): Es handelt sich um eine neue Methode zum Schnüffeln in Switch-Netzwerken, keine ARP-Vergiftung”.

Diese Informationen stammen von der offiziellen Ettercap-Website und geben uns eine Vorstellung davon, wie leistungsfähig dieses Tool ist.

Linux-Installation:

Die Installation ist sehr einfach, Die Version, über die ich von jetzt an sprechen werde, ist 0.6.b, Zuerst laden wir die Datei von der offiziellen Website herunter

http://ettercap.sourceforge.net/index.php?s=download

(Es gibt auch Drehzahlen, Aber ich empfehle sie nicht, Weil sie nicht mit allen Plugins geliefert werden, die mit der tar-Datei geliefert werden, Zumindest das, was ich ausprobiert habe)

Nach dem Herunterladen, Wir dekomprimieren es:

tar -zxvf ettercap-0.6.b.tar.gz

Gehen wir zu dem Ordner, in den es entpackt wurde:

Abklingzeit Ettercap-0.6.b

und wir fangen an:

./Garnitur

Wenn alles gut geht, haben wir mehrere Make-Optionen, Ich empfehle Ihnen, alles zu installieren, Für diesen Put:

Machen Sie complete_install

und es ist bereits installiert.

Wenn Sie die Optionen SSH1 oder HTTPS verwenden möchten, sind die OpenSSL-Bibliotheken erforderlich ( HTTP (Englisch)://www.openssl.org ) Wenn Sie sie noch nicht installiert haben

Installation unter Windows:

Wie die meisten Programme, die für Linux entwickelt wurden, Es ist möglich, sie unter Windows auszuführen, dank cygwin (HTTP (Englisch)://cygwin.com/setup.exe).

Es gibt aber auch eine spezielle Distribution für Windows, Sie können es herunterladen von:

http://sourceforge.net/projects/ettercap/

Wenn Sie es vorziehen, das Linux-Paket unter Windows zu installieren, haben Sie Glück, Das Paket enthält eine Datei mit dem Namen README. WIN32, in dem die Schritte, die Sie befolgen müssen, ausführlich erläutert werden.

Verwendung der Ettercap:

Bevor wir mit dem Ettercap beginnen, müssen wir unser System so konfigurieren, dass es alle Pakete akzeptiert, die es erkennt, hierfür, Wir öffnen ein Terminal und schreiben:

ECHO 1 > /proc/sys/net/ipv4/ip_forward

, um zu überprüfen, ob sich der ip_forward befindet 1 Oder 0 (Ein- oder Ausschalten) Wir können diesen Befehl verwenden:

cat /proc/sys/net/ipv4/ip_forward

und die Antwort sollte lauten 1.

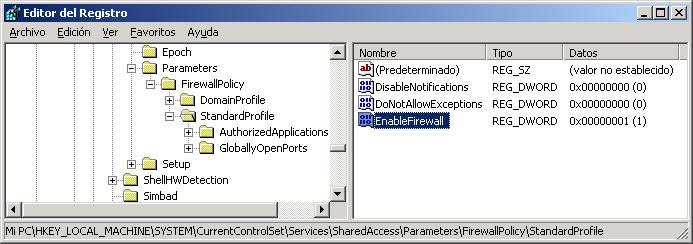

Um dasselbe in Windows zu tun, müssen wir zur Registrierung gehen, zur Kette:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

und in den IPEnableRouter-Wert setzen wir ein 1 anstelle eines 0.

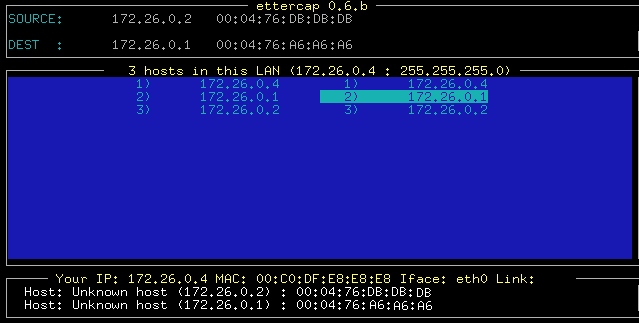

Jetzt, da die ip_forward aktiviert und die Ettercap installiert ist, Wir führen es in einem Terminal aus (mit Abmessungen größer 80×25) Und wir sehen, dass das erste, was es tut, ist, nach allen Geräten in unserem Netzwerk zu suchen, Wenn es endet, Es erscheint ein Bildschirm, in dem zwei Spalten mit den IPs in Contradas in unserem Netzwerk erscheinen, Wählen Sie in der linken Spalte (Verschieben der Cursor und Drücken der Eingabetaste) Das Team “Ursprung” Was möchten Sie ausspionieren?, und rechts das Team “Schicksal”, Damit wir uns verstehen, Nehmen wir an, dass es in dem Netzwerk, in dem ich mich befinde, einen Switch gibt, der das Gateway verbindet (172.26.0.1) mit dem Rest der Teams, Zum Zeitpunkt der Gefangennahme befinden sich 2 Geräte eingeschaltet 172.26.0.2 Und die 172.26.0.4.

Mein Team ist die 172.26.0.4 und ich werde versuchen, alle Informationen abzufangen, die das Team austauscht 172.26.0.2 mit Internet, Ich meine, diejenige, die sendet und von der 172.26.0.1 über Schalter, Also wähle ich in der ersten Spalte das Team aus 172.26.0.2 und im zweiten Fall die 172.26.0.1, Hier ist, was wir sehen werden:

Wenn wir F1 drücken, sehen wir das Hilfemenü (Alle Menüs haben ihre eigene Hilfe, und Sie können jederzeit zugreifen, indem Sie F1 drücken):

Wir sehen, dass es 3 Schnüffel-Modi:

ARP-Vergiftung -> durch Drücken von "a’ oder "Ein’

IPs ausspionieren -> Durch Drücken von 's’ o'S’

MAC-Schnüffeln -> Durch Drücken von 'm’ o 'M’

In unserem Fall drücken wir 'a', Aber es gibt noch interessantere Sachen, Um auf die Plugins zuzugreifen, müssen Sie 'p drücken’ oder 'P’ , Um das Betriebssystem der Computer im Netzwerk herauszufinden, drücken wir 'f’ oder "F", Wir können auch die Kopfzeilen der Pakete bearbeiten, indem wir 'X' drücken’ oder 'X', etc… Wie auch immer, das bleibt Ihnen überlassen.

Aktivieren wir die Plugins, die wir verwenden möchten, Um dies zu tun, drücken Sie 'Q’ (Verlassen) , um die Hilfe zu verlassen, und drücken Sie nun die Taste "P", Dies ist das Menü, das wir sehen:

Wenn wir mit dem Cursor nach unten gehen, sehen wir, dass wir 34 Installierte Plugins (Wir haben sie, weil wir bei der Installation 'make complete_install’ Und dazu gehören auch Plugins), Ich werde sie nicht einzeln erklären, weil jeder eine ausreichend beschreibende Definition hat, Und weil zweifellos noch viele weitere entstehen werden.

Die Wahl der zu verwendenden Plugins hängt von den Bedürfnissen des jeweiligen Falles ab, aber seien Sie vorsichtig, denn bei einigen handelt es sich um DOS-Angriffe, die gefährlich sein können, für die Integrität des LAN-Netzwerks.

Mit dem Cursor bewegen Sie sich durch die Liste und um diejenige auszuwählen, die Sie aktivieren möchten, drücken Sie 'Enter', Das Plugin wird mit einem "A" gekennzeichnet.

Einige sind mit einem "E" gekennzeichnet, Diese werden unabhängig voneinander ausgeführt, Ich meine, sind nicht markiert, Sie werden ausgeführt, wenn Sie die Eingabetaste drücken..

Wenn Sie Zweifel haben, Zum Testen, Wählen Sie diejenigen aus, die '…Passwort…’ 😉

In diesem Beispiel aktiviere ich folgendes: H13_giant2, H20_dwarf, H30_thief (Es ist mehr, als ich brauche, um Passwörter und E-Mails abzufangen)

Um von der Befehlszeile aus zu sehen, welche Plugins Sie installiert haben, geben Sie ein Terminal ein: 'ettercap -Np Liste’ und um einen bestimmten 'ettercap -Np nombre_del_pluging host' auszuführen.

Es gibt noch viel mehr über Plugins zu wissen, Lesen Sie dazu die Datei 'README. PLUGINS", und wenn Sie Fragen zur Verwendung von Plugins haben, Jedes befindet sich in einem Ordner mit seinem Namen im Ordner "plugins", und einige zusammen mit dem entsprechenden HOWTO.

Ich verlasse das Plugins-Menü (Durch Drücken von 'Q') und ich fange an zu fotografieren, In diesem Fall liegt es daran, dass der Schalter 'a’ (ARP-Vergiftung), Und das ist es, was Sie sehen:

Wir sehen, dass der Zustand jeder etablierten Kommunikation detailliert ist (AKTIV, GESCHLOSSEN, GETÖTET…) und die Art oder das Protokoll (HTTP (Englisch), Domäne…)

Oben sehen wir die Informationen über die Sitzung, die wir konfiguriert haben, In diesem Fall sind die Filter deaktiviert (Filter: AUS) und die Erfassung von Passwörtern (Aktiver Dissektor: AUF) und die Art des Schnüffelns ist ARP.

Wir können Hilfe eröffnen (F1) um alles zu sehen, was wir tun können.

Drücken Sie 'Enter'’ Auf jeder Leitung können wir die ausgewählte Verbindung erschnuppern, wenn es aktiv ist (AKTIV) Wir werden sehen, wie im Feld links angezeigt wird, was vom Zielteam gesendet wurde, und im Feld rechts, was vom Remote-Computer an das Zielteam gesendet wurde.

Das ist der Screenshot:

Und muss ich dort die Passwörter finden? Nein, Die Ettercap ist sehr clever, und erleichtert die Arbeit, Offenlegung des gefundenen Benutzernamens und Passworts, am unteren Rand des Fensters, Wenn wir die Verbindung auswählen, auf der sie sich befinden.

Zum Beispiel, Dabei handelt es sich um die Erfassung des Hotmail-Passworts, wenn sich jemand über das Internet mit Ihrer E-Mail verbindet:

Wie Sie unten sehen können, ist der Benutzer sichtbar, der Pass und die URL, unter der sie verwendet wurden. Beachten Sie, dass die Verbindung https ist (theoretisch sicher).

Obwohl nicht alles so schön ist, Dies ist die Erfassung eines MSN-Logins:

Wie Sie sehen können, erhalten wir das Passwort nicht im Klartext (Logisch), aber… Und der Diebstahl von Sitzungen? Mmmmm, Ich weiß es nicht, ich weiß es nicht, Nun, das ist ein langes Thema, Wieder 🙂 anhalten

Jedenfalls, Wenn du müde wirst, Sie drücken 'l’ o 'L’ und alle erfassten Passwörter werden in einem Protokoll gespeichert.

Brunnen, Ich denke, dass es als Beispiel ausreicht, Es gibt noch viel zu sehen, zum Beispiel POP-Aufnahmen, FTP, TELNET (Englisch), IRC … , Manuelles Bearbeiten der Header von gesendeten Paketen, Filter (die es Ihnen ermöglichen, Zeichenfolgen zu erfassen und zu bearbeiten “auf dem Flügel”, etc… Aber das bleibt Ihnen überlassen.

Wie Sie sehen können, Der gesamte Text, Mehr als ein Handbuch, ist eine Präsentation, Kontakt, Oder nennen Sie es, wie Sie wollen, Ich hoffe, dass es zumindest dazu gedient hat, das Wissen einiger von ihnen über diese Techniken, die derzeit verwendet werden, ein wenig zu erweitern.