Citrix NetScaler Gateway mit OTP (Einmal-Passwort)

Brunnen, Ich wollte Ihnen diesen Beitrag schon lange hinterlassen, Hier werden wir sehen, wie Sie eine der großartigen neuen Funktionen von Citrix NetScaler aktivieren können 12, Das ist die Möglichkeit, OTP-Authentifizierungen zu verwenden (Einmal-Passwort) oder Einmalpasswort nativ und ohne auf Dritthersteller angewiesen zu sein!

Von NetScaler 12.0 FR1 und wenn wir die Version haben Enterprise oder Platin, Wir werden die Möglichkeit, die Anforderung eines Zwei-Faktor-OTP-Authentifizierung. Wir werden in der Lage sein, Benutzer mit Ihr mobiles Endgerät und über die Google Authenticator-App müssen sie zusätzlich zu ihrem Passwort einen zufälligen OTP-Schlüssel angeben, um Zugang zu unserem Unternehmensportal zu erhalten, und so stellen wir sicher, dass jeder, den wir wollen, in unser Unternehmen eintritt und kein Benutzer gestohlen Ihr Passwort.

In diesem Dokument sehen wir alle notwendigen Schritte, Wir erstellen auch einen vServer damit die Nutzer erste Registrieren Ihr Gerät (dieses Portal jedes Mal verwenden, wenn sie ein neues Gerät registrieren möchten). Wir werden uns auch die Einstellungen ansehen, die erforderlich sind, um in unserem Tor eine solche OTP-Authentifizierung.

Wir werden berücksichtigen, dass derzeit Citrix Receiver unterstützt dies nicht, aber es wird für den exklusiven Gebrauch sein (Erst einmal) mit Webbrowser, Der Benutzer muss also die Datei Google Authentifikator (Zum Beispiel) und registrieren Sie sich, damit Sie dann regelmäßig auf Ihre Anwendung oder Ihr Desktop-Portal zugreifen können, Validieren Sie mit Ihrem gewohnten Passwort und dem Zufälliger Code generiert die Sie von der App erhalten.

Wichtig, Bevor Sie beginnen, Stellen Sie sicher, dass Sie den Zeitservice haben NTP konfiguriert. Es wird davon ausgegangen, dass Sie bereits über ein ordnungsgemäß konfiguriertes NetScaler Gateway verfügen, das mithilfe eines LDAP-Servers und einer LDAP-Richtlinie für Ihre Domäne validiert wird, Wir werden dies für Benutzer verwenden, um auf das Portal zuzugreifen ‘manageOTP‘ und verwalten ihr Gerät.

LDAP-Authentifizierung

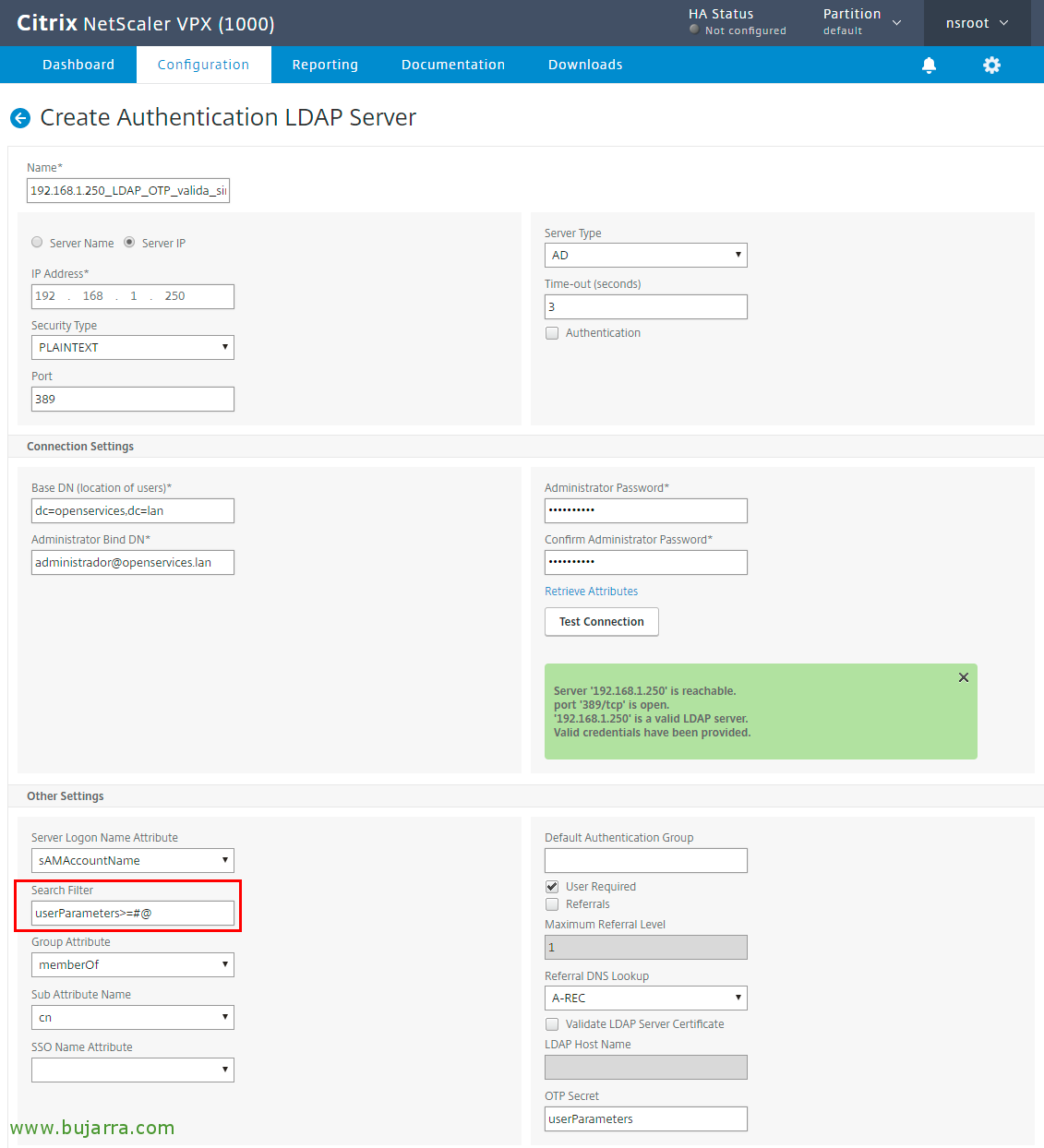

Seit “Sicherheit” > “AAA – Anwendungsdatenverkehr” > “Richtlinien” > “Authentifizierung” > “Erweiterte Richtlinien” > “Aktionen” > “LDAP (Englisch)” > “Hinzufügen…”, Wir erstellen einen neuen LDAP-Server. In meinem Fall werde ich ihn anrufen “192.168.1.250_LDAP_OTP_sin_auth”, Wir füllen die IP- und Portdaten wie gewohnt aus, Wir deaktivieren “Authentifizierung”, in “Administrator-Bind-DN” Wir müssen ein Konto einschließen, das über Berechtigungen zum Ändern des OTP-Attributs in den Konten unseres Active Directory verfügt. Hinzufügen, (von rechts) Das Feld “OTP-Geheimnis” Wir werden festlegen, welches Attribut in den Benutzerkonten verwendet wird, um das OTP-Geheimnis zu speichern (Wir können zum Beispiel userParameters oder diejenige, die uns am besten gefällt). Anklicken “Schaffen” um es zu erstellen.

Nicht schlecht, Wir erstellen einen weiteren LDAP-Server, In diesem Fall rufe ich ihn an “192.168.1.250_LDAP_OTP_valida_sin”, Es wird das gleiche sein wie das vorherige, aber mit einer Änderung im Suchfilter, Wir fügen hinzu Suchfilter Der Wert userParameters>=#@ und klicken Sie auf Schaffen.

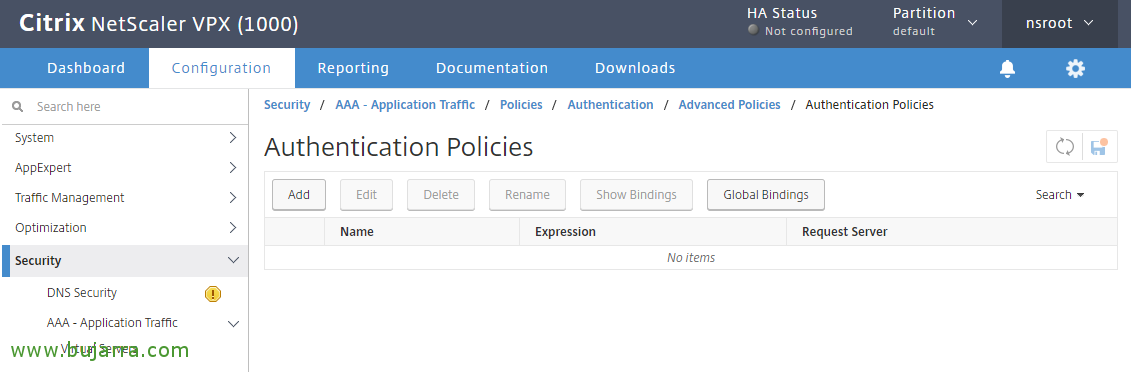

Wir werden “Sicherheit” > “AAA – Anwendungsdatenverkehr” > “Politik” > “Authentifizierung” > “Erweiterte Richtlinien” > “Politik” und klicken Sie auf “Hinzufügen” für Erstellen von Authentifizierungsrichtlinien.

Wir geben an nombre, In meinem Fall “192.168.1.250_LDAP_adv”, in Art der Maßnahme Anzeigen “LDAP (Englisch)”, Wir wählen in Aktion unser regulärer LDAP-Server, die, die wir anfangs schon in unserer Umgebung hatten. In Ausdruck Anzeigen STIMMT & Klicken Sie auf Erstellen!

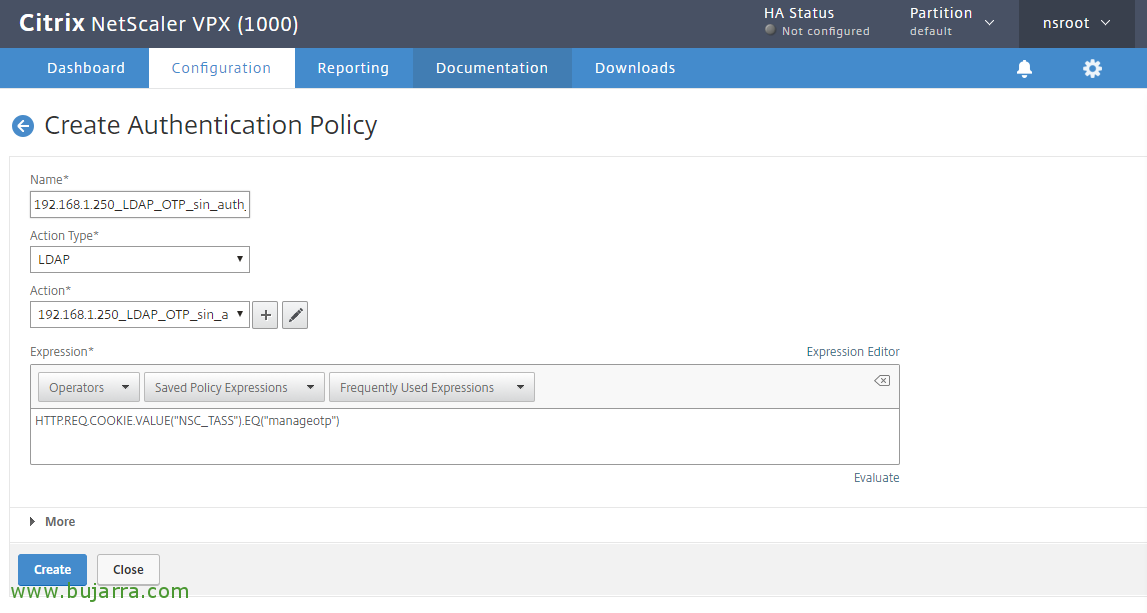

Wir erstellen eine weitere neue Police, Dies wird für die OTP-Verwaltung verwendet, Ich rufe sie an “192.168.1.250_LDAP_OTP_sin_auth_adv”, in Art der Maßnahme Auswählen “LDAP (Englisch)”, in Aktion Wir verknüpfen es mit dem LDAP-Server, der keine Authentifizierung hat und auch nicht über den konfigurierten Filter verfügt, das ist das erste, das wir erstellt haben, In meinem Fall ist es “192.168.1.250_LDAP_OTP_sin_auth”. Und in Ausdruck Anzeigen: HTTP. REQ. KEKS. WERT("NSC_TASS").EQ("manageOTP") und klicken Sie auf Erstellen.

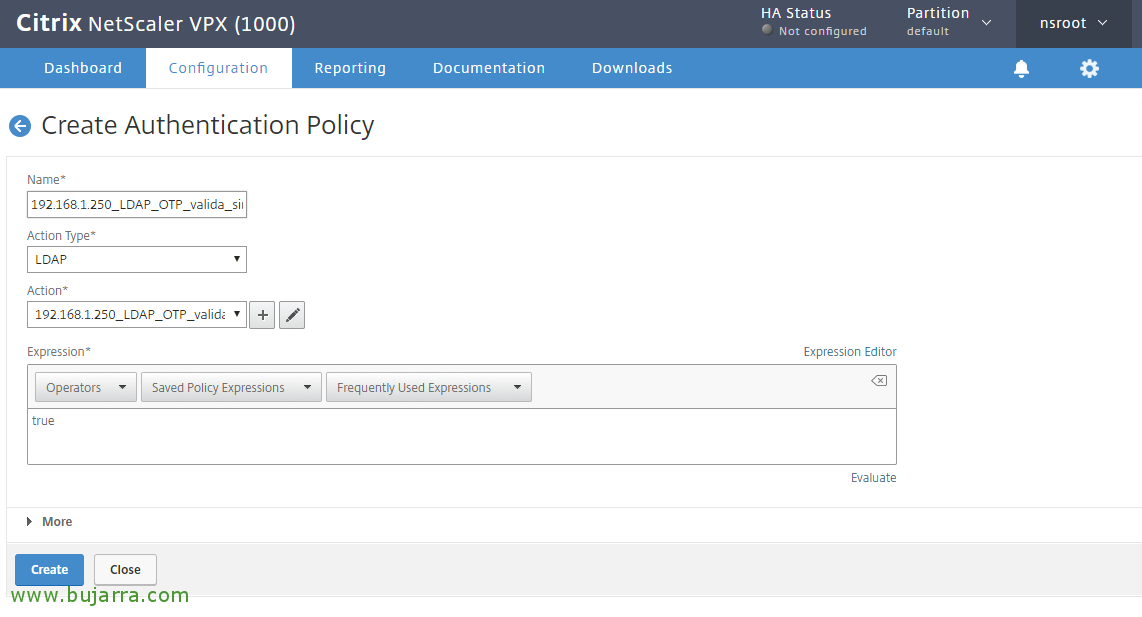

Und Wir erstellen eine letzte neue Police, wird zur Verifizierung verwendet, Ich rufe sie an “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, in Art der Maßnahme Auswählen “LDAP (Englisch)”, in Aktion Wir ordnen den LDAP-Server zu, für den die Authentifizierung nicht aktiviert ist, für die ein OTP-Geheimnis und ein Suchfilter konfiguriert sind, In diesem Fall war es “192.168.1.250_LDAP_OTP_valida_sin”. In Ausdruck Anzeigen STIMMT und klicken Sie auf Erstellen.

Login-Schema,

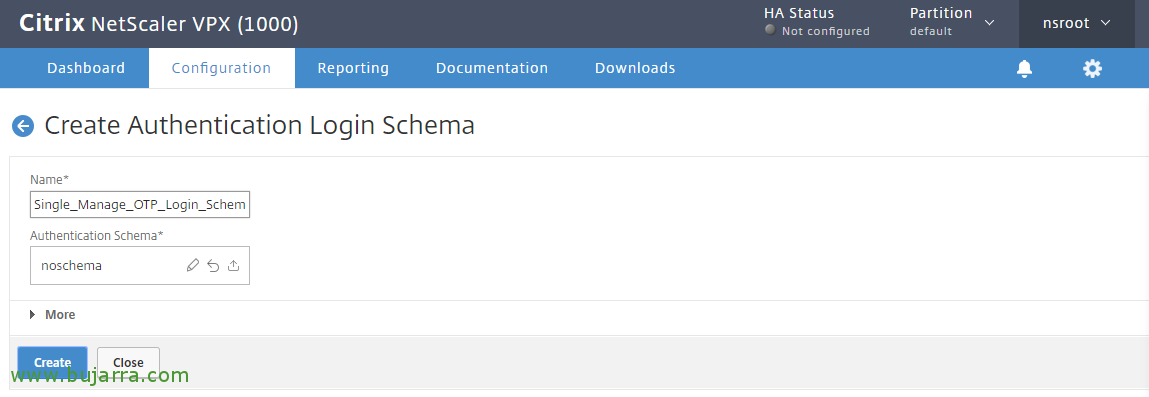

Wir werden “Sicherheit” > “AAA – Anwendungsdatenverkehr” > “Login-Schema” > “Profile” > “Hinzufügen”,

Wir werden hier die Einfaches Faktor-Login-Schema für ManageOTP, Wir geben Ihnen zum Beispiel einen Namen “Single_Manage_OTP_Login_Schema” und in Authentifizierungsschema Wir drücken den Bleistift, um zu bearbeiten,

Wir filtern und suchen nach der Datei SingleAuthManageOTP.xml, und klicken Sie auf “Auswählen” , um dieses Schema auszuwählen, Wir klicken auf “Schaffen”.

Klicken Sie auf Erstellen,

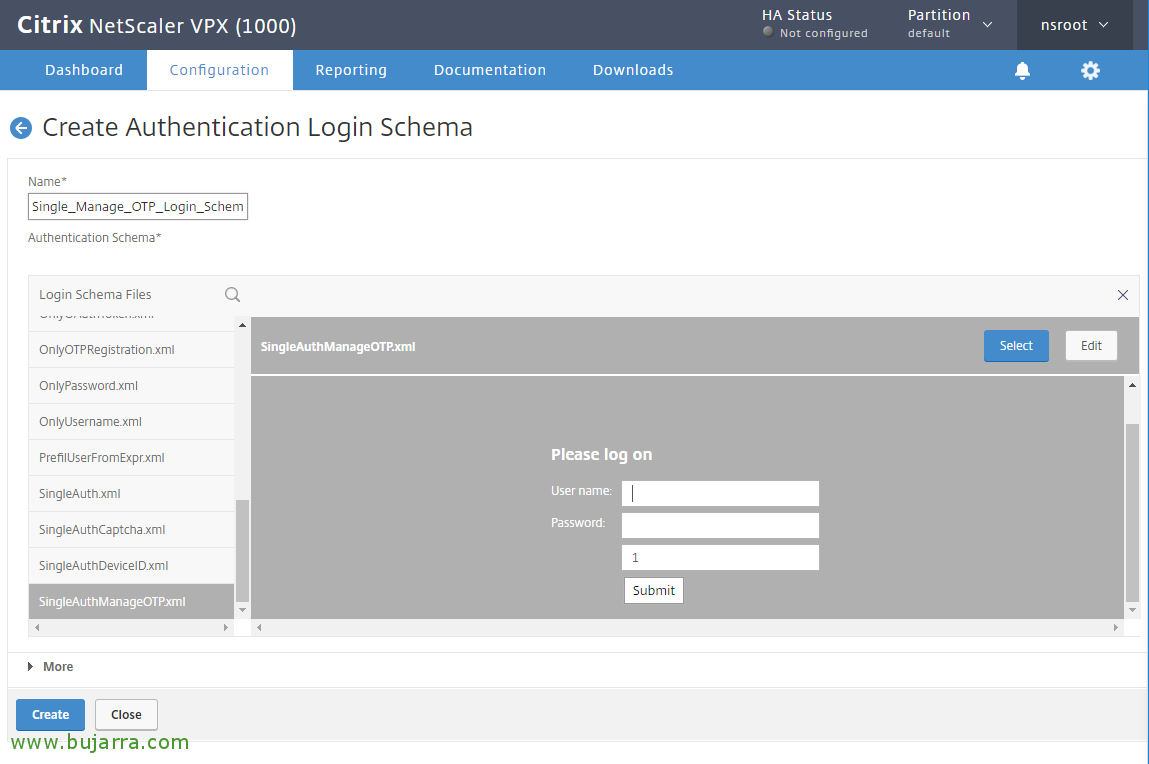

Wir erstellen ein weiteres Login-Schema-Profil, Diesmal für die Zwei-Faktor-Authentifizierung, Wir nennen es, wie wir es für richtig halten, In diesem Fall “Single_Manage_OTP_Login_Schema” und in Authentifizierungsschema Erneutes Bearbeiten,

Und wir gehen auf die gleiche Weise vor, Wir filtern diese Zeit und suchen DualAuth.xml, Anklicken “Auswählen” und in “Schaffen”,

Klicken Sie auf Mehr… Wir fügen hinzu Index der Passwort-Anmeldeinformationen Eins 1 , um das Feld anzugeben, in dem das Kennwort des Benutzers gespeichert ist, Anklicken “Aktivieren von Single Sign-On-Anmeldeinformationen” und in “Schaffen”,

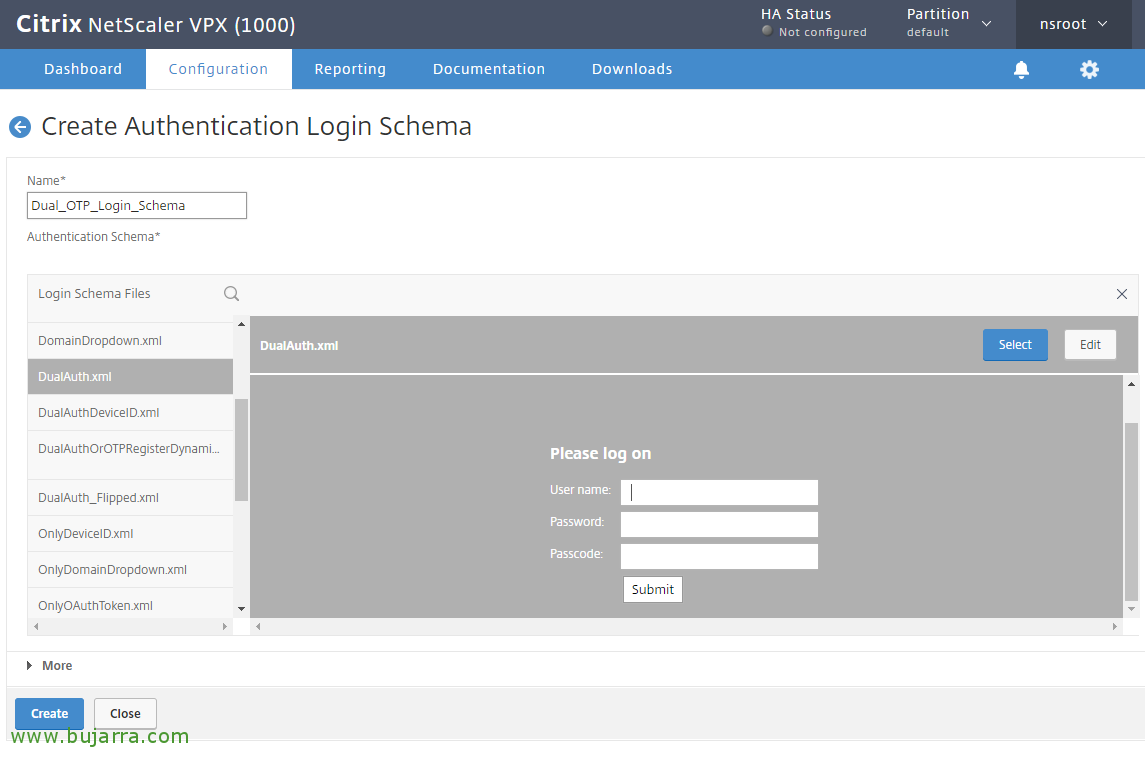

Nicht schlecht, jetzt in der Registerkarte “Politik” Lassen Sie uns Ihre Richtlinien erstellen, Anklicken “Hinzufügen“,

Wir geben der Politik einen Namen (Pej:”Single_Manage_OTP_Login_Sch_Pol”) , das mit dem Profil verknüpft wird, das wir mit dem Einfaches Faktor-Login-Schema, Was war es “Single_Manage_OTP_Login_Schema” und erstellen Sie eine Regel, sodass dieses Portal nur angezeigt wird, wenn der Benutzer auf /manageOTP zugegriffen hat.. Und wenn wir wollen, Wir können auch den lokalen IP-Bereich unseres Netzwerks hinzufügen, so dass sie nur innerhalb unseres Netzwerks registriert werden können (aus den gleichen Sicherheitsgründen), Wir fügen die Regel hinzu:

http.req.cookie.value(“NSC_TASS”).Eq(“manageOTP”) && Kunde. IP. SRC. IN_SUBNET(192.168.1.0/24)

Anklicken “Schaffen”,

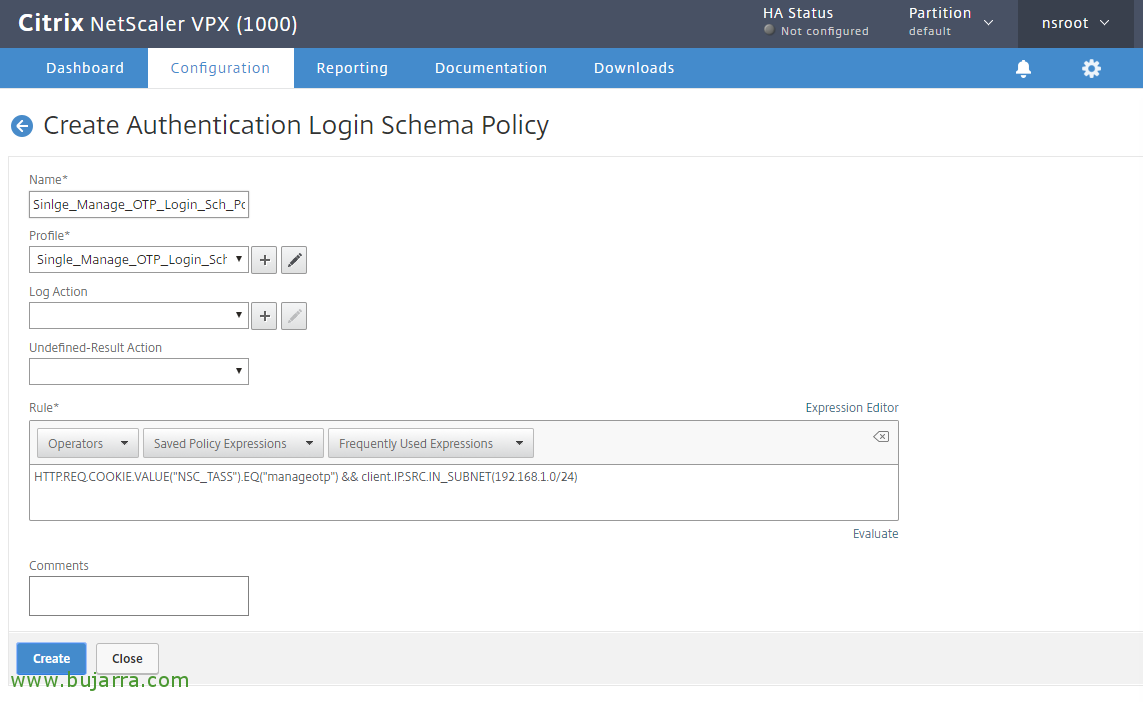

Wir erstellen eine weitere Richtlinie, Diesmal für das Zwei-Faktor-Authentifizierungsprofil, Wir geben ihm einen Namen, Zum Beispiel “Dual_OTP_Login_Sch_Pol” und wählen Sie unser zuvor erstelltes Profil aus, In diesem Beispiel ist es “Dual_OTP_Login_Schema”. In Regel Anzeigen STIMMT und klicken Sie auf Erstellen!

Bezeichnungen für Authentifizierungsrichtlinien,

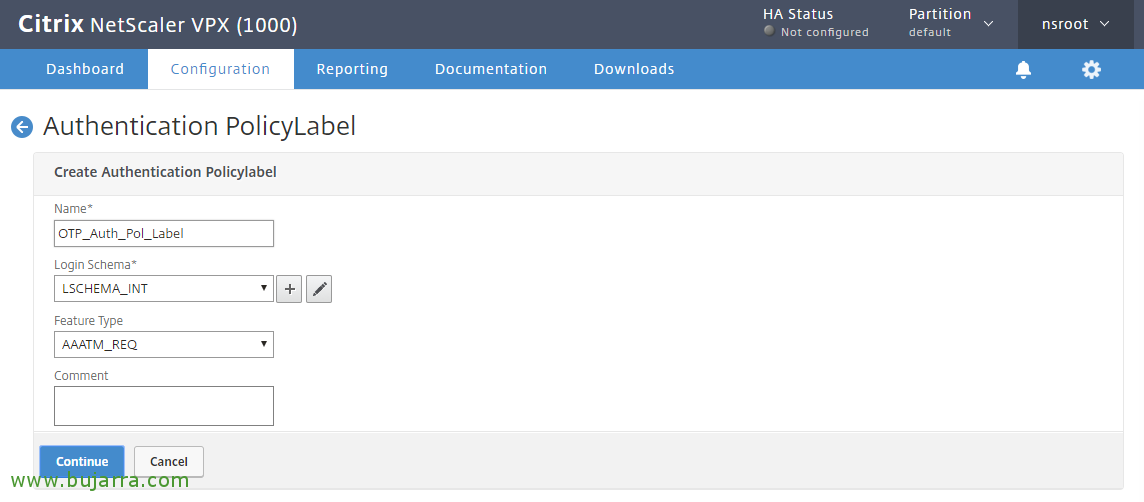

Wir, Gehen wir nun zu “Sicherheit” > “AAA – Anwendungsdatenverkehr” > “Politik” > “Authentifizierung” > “Erweiterte Richtlinien” > “Richtlinien-Bezeichnungen” > Hinzufügen”

Zur Verwendung für die OTP-Verwaltung und -Verifizierung, Wir geben Ihnen einen Namen “OTP_Auth_Pol_Label” und wir verbinden ihn mit Login-Schema Die LSCHEMA_INT, klicken Sie auf Weiter,

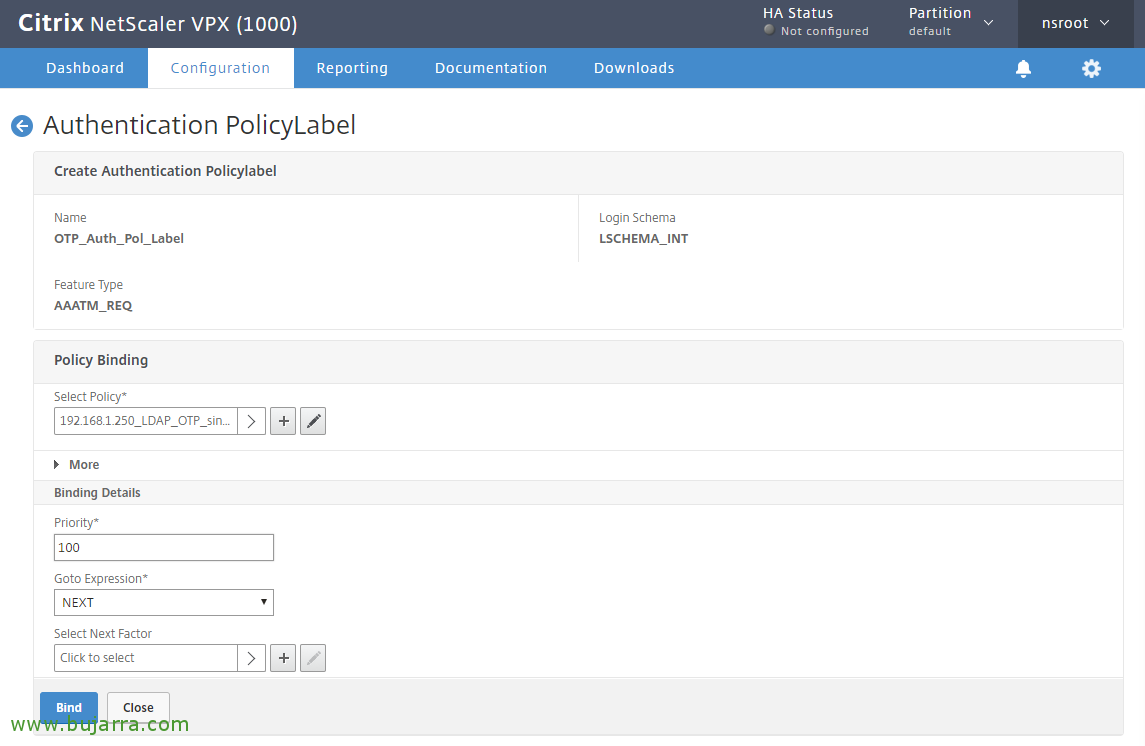

Anklicken Verbindlichkeit der Richtlinie,

Und Wir wählen die Police aus dass ich die Authentifizierung nicht aktiviert hatte und nur das OTP-Geheimnis in meinem Fall hatte, war es “192.168.1.250_LDAP_OTP_sin_auth_adv” und wir geben “Auswählen”,

Anklicken “BINDEN”,

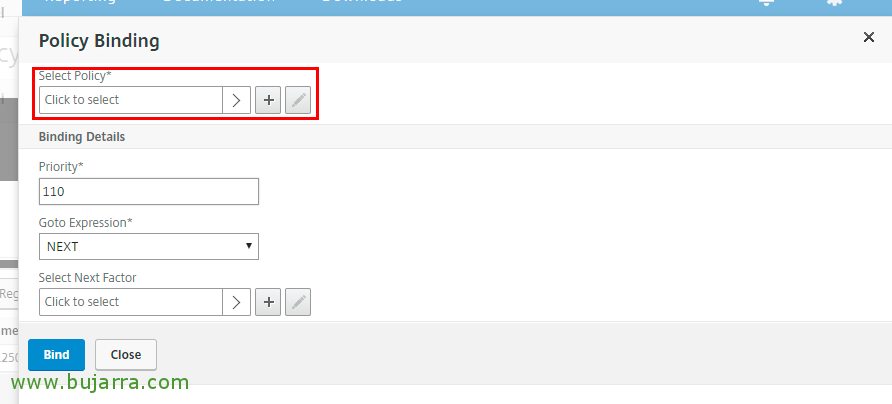

Anklicken “Bindung hinzufügen” für Hinzufügen einer weiteren Richtlinie,

Anklicken Richtlinie auswählen,

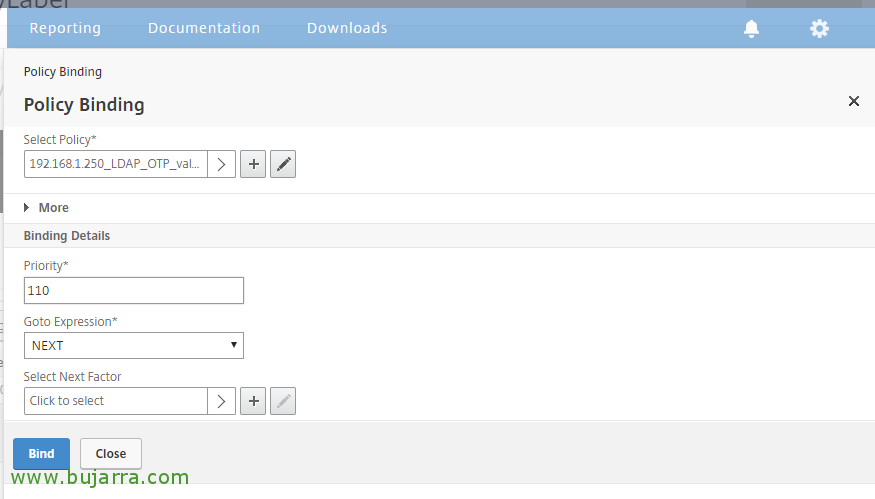

Und wir wählten die Richtlinie aus, die das OTP in meinem Fall überprüft “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, Wir geben “Auswählen”,

Und wir geben Ihnen Weniger Priorität als zur Politik von MAGEOTP, und wir geben “BINDEN”,

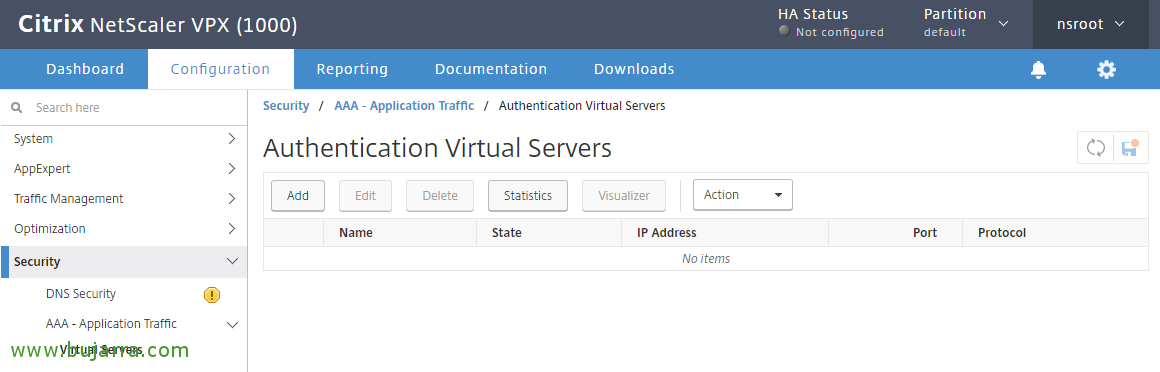

Wir werden “Sicherheit” > “AAA – Anwendungsdatenverkehr”, Wir ermöglichen es > “Virtuelle Server” > “Hinzufügen”,

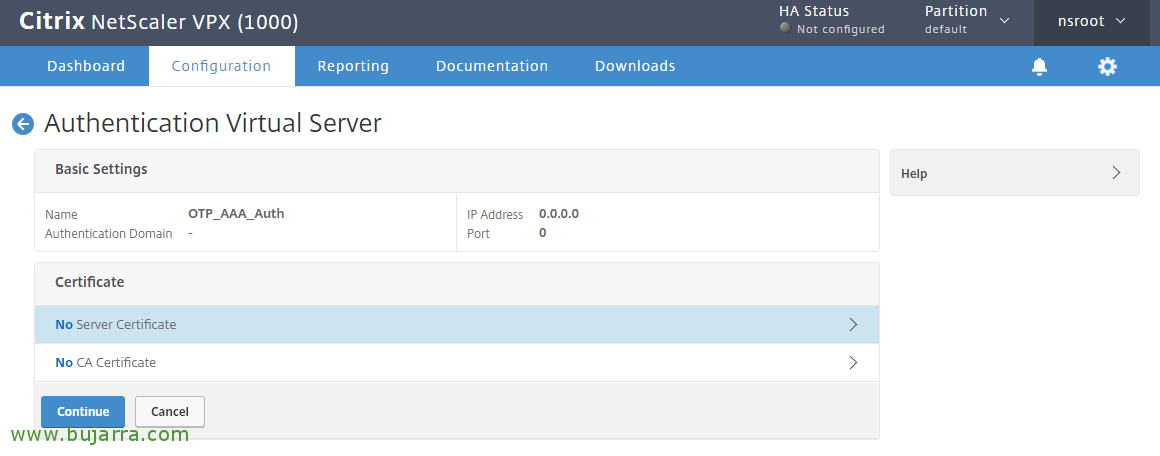

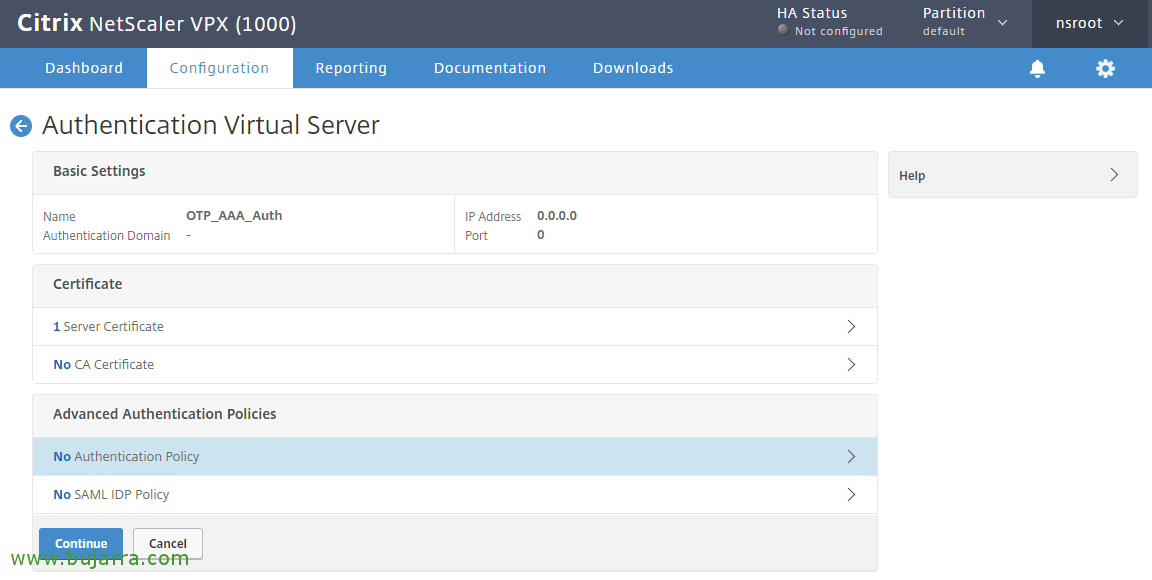

Wir erstellen einen Authentifizierungsserver für OTP, Es muss nicht angesprochen werden, Wir geben in diesem Fall einen Namen an “OTP_AAA_Auth”, in Typ der IP-Adresse Anzeigen “Nicht adressierbar” und klicken Sie auf “OKAY”.

Anklicken “Kein Serverzertifikat”,

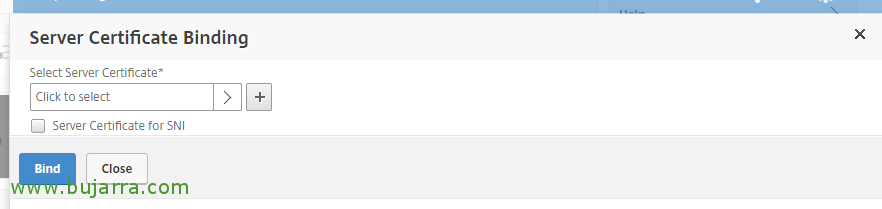

Anklicken “Serverzertifikat auswählen”,

Und wir wählen das Zertifikat, das wir bereits installiert haben und das gültig ist, in meinem Fall eine Wildcard, “Auswählen”,

“BINDEN”,

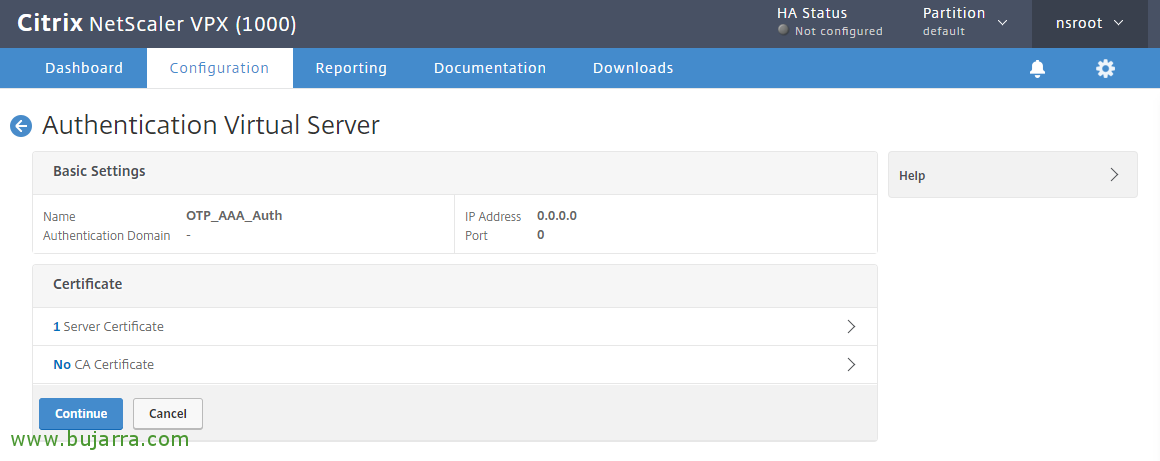

“Fortsetzen”,

Klicken Sie auf die Stelle, an der es angezeigt wird “Keine Authentifizierungsrichtlinie“,

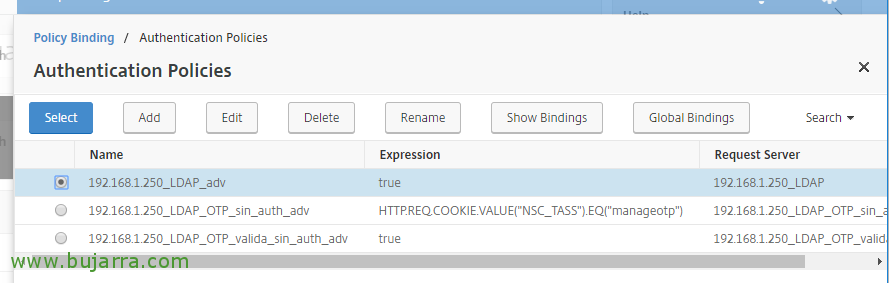

Anklicken “Richtlinie auswählen”,

Und wir wählen unsere übliche LDAP-Authentifizierungsrichtlinie aus, die mit aktivierter Authentifizierung,

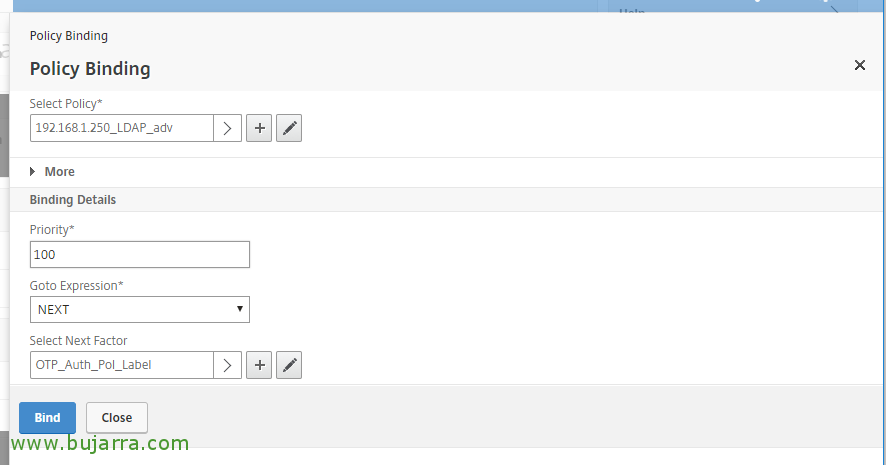

Anklicken “Nächsten Faktor auswählen”,

Und wir wählen das Richtlinienlabel aus, das wir für OTP erstellt haben.

Anklicken “BINDEN”,

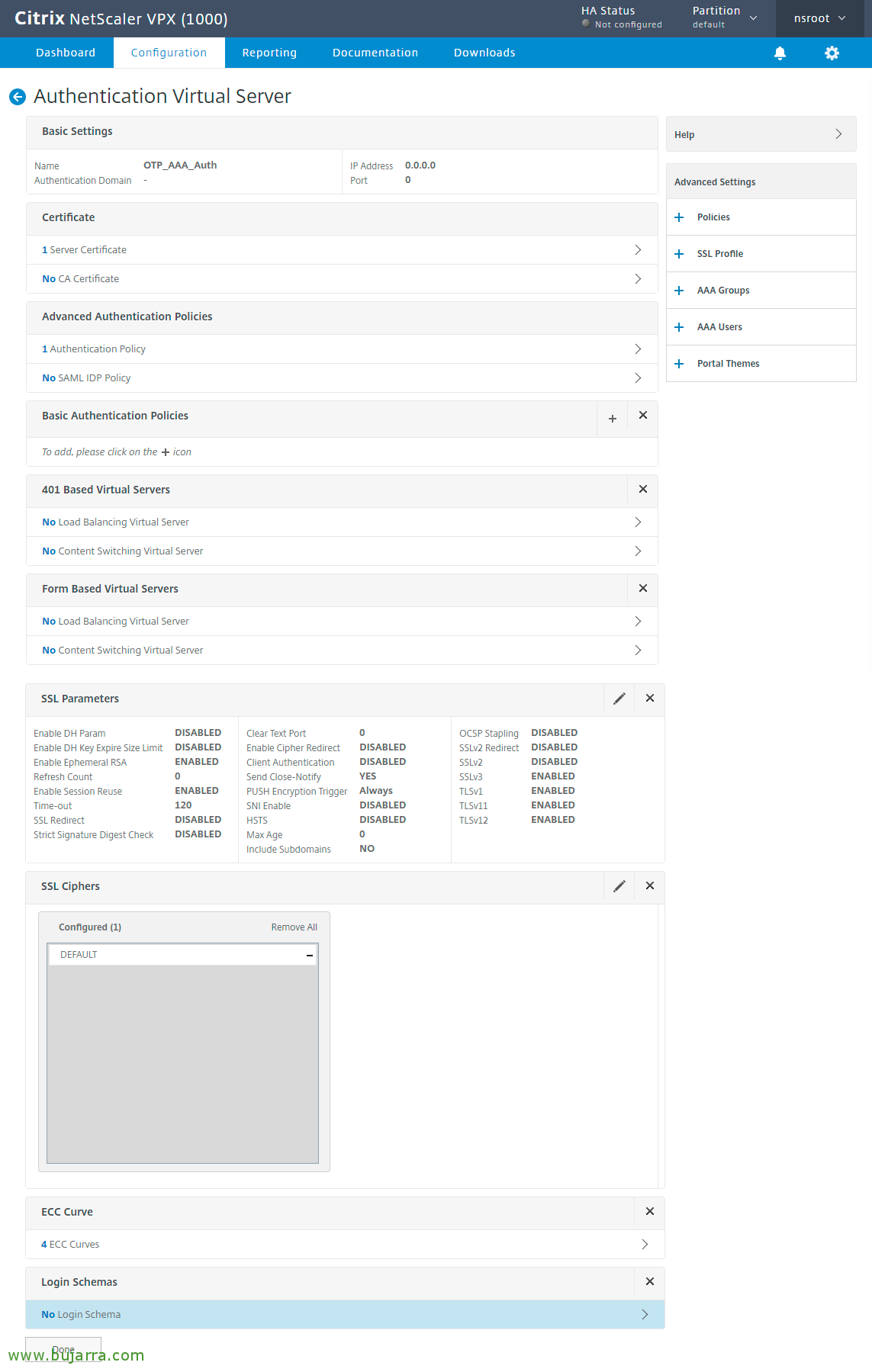

Anklicken “Fortsetzen”,

Wir klicken auf das Symbol Menü auf der rechten Seite in “Login-Schemata” und wir fügen hinzu Einer von “Kein Login-Schema”,

Anklicken “Richtlinie auswählen”,

Und wir wählen unsere Login-Richtlinie aus “Single_Manage_OTP_Login_Sch_Pol” Ein-Faktor, “Auswählen”,

“BINDEN”

Jetzt, Anklicken “Login-Schema” und “Bindung hinzufügen”,

Anklicken “Richtlinie auswählen”,

Und wir wählen den Zwei-Faktor-Faktor aus, der in diesem Beispiel “Dual_OTP_Login_Sch_Pol”, & “Auswählen”,

“BINDEN”,

Im rechten Menü suchen wir nach einem und fügen es hinzu Theme für das Portal seit “Portal-Themen”, Auswählen RfWebUI.

Anklicken “OKAY”.

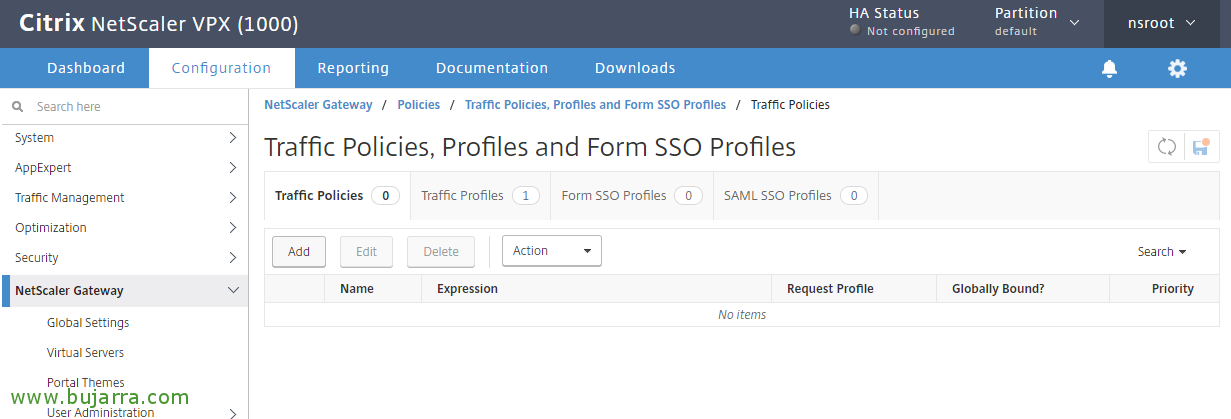

Richtlinien für Datenverkehr,

Wir werden “NetScaler Gateway” > “Politik” > “Verkehr” > “Traffic-Profile” > “Hinzufügen”,

Wir erstellen ein Traffic-Profil für OTP, Wir geben ihm einen Namen, In meinem Fall “OTP_NS_Traffic_Profile”, in SSO-Kennwortausdruck Anzeigen HTTP. REQ. BENUTZER. ATTRIBUT(1) und klicken Sie auf “Schaffen”.

Wir erstellen eine Police aus “Richtlinien für Datenverkehr” > “Hinzufügen”,

Wir geben Ihnen einen Namen “OTP_NS_Traffic_Pol”, Wählen Sie das Profil aus, das wir gerade erstellt haben”OTP_NS_Traffic_Profile”, Anklicken “Zur Standardsyntax wechseln”, we leave als Ausdruck STIMMT und klicken Sie auf “Schaffen”,

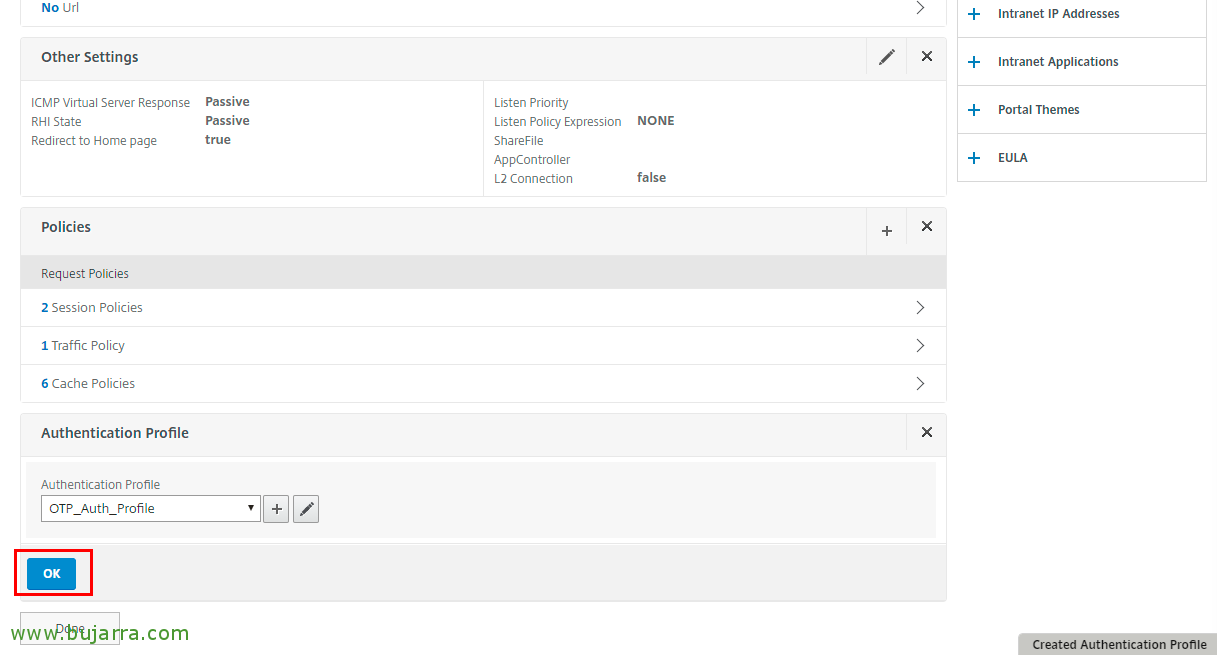

Wir werden Bearbeiten Sie unseren virtuellen NetScaler Gateway-Server, Wir werden “NetScaler Gateway” > “Virtuelle Server” > Wir wählen unsere aus > “Redigieren”. Und wir fügen Richtlinien hinzu!

In “Wählen Sie Richtlinie” Wir wählen aus Typ Verkehr, “Fortsetzen”,

Anklicken “Richtlinie auswählen”,

Wir wählen die neu erstellte Verkehrsrichtlinie aus, Was war es “OTP_NS_Traffic_Pol” & “Auswählen”,

“BINDEN”,

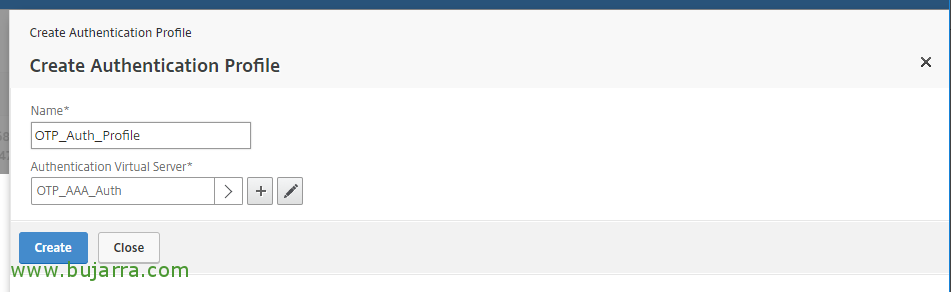

Im Menü auf der rechten Seite fügen wir hinzu das “Authentifizierungsprofil”,

Klicken Sie auf das Mehr als “Authentifizierungsprofil”,

Wir erstellen ein Profil, das wir mit dem von uns erstellten Authentifizierungsserver verknüpfen, Wir geben ihm einen Namen und klicken auf “Virtueller Server für die Authentifizierung”,

Wir wählen den Server aus, Was war es “OTP_AAA_Auth” & “Auswählen”,

Anklicken “Schaffen”,

Anklicken “OKAY”,

Wir fügen dem virtuellen Server auch das Portal-Theme hinzu “Portal-Themen” auf der rechten Seite,

Wir wählen das Portal aus RfWebUI,

“OKAY” und speichern Sie die Einstellungen, Auch wenn du es nicht glaubst… Das wars!!!! Fast nichts…

OTP-Verwaltungsportal,

Als Nutzer, erste, Wir sollten auf unser Unternehmensportal zugreifen, um unser mobiles Gerät zu registrieren, aber das Hinzufügen von /manageotp am Ende der URL, Zum Beispiel: https://citrix.openservices.eus/manageOTP, Der Benutzer muss mit seinen AD-Anmeldeinformationen validiert werden..

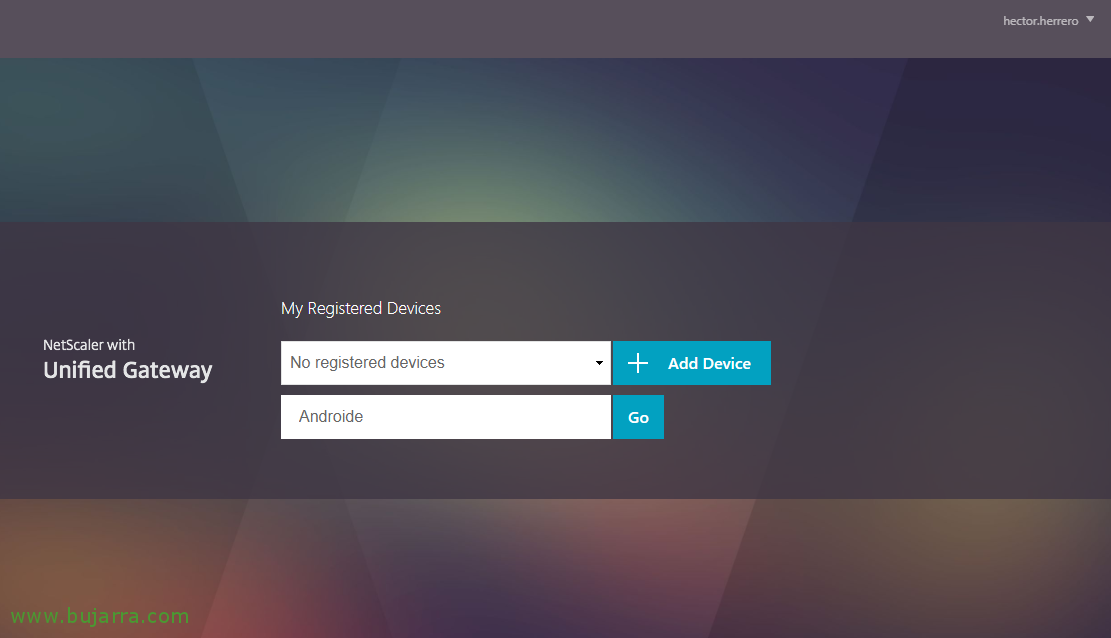

Und von hier aus können Sie ein neues Gerät hinzufügen, das als Token verwendet werden soll, Ich würde ihm einen Namen geben und “Gerät hinzufügen”,

Sie erhalten einen QR-Code, den Sie scannen sollten, um ihn mit Ihrer Google Authenticator-App zu verknüpfen, der sowohl auf Android für generische Geräte als auch auf iOS für iPhone oder iPad verfügbar ist.

Und es wird uns sagen, dass es erfolgreich registriert wurde!

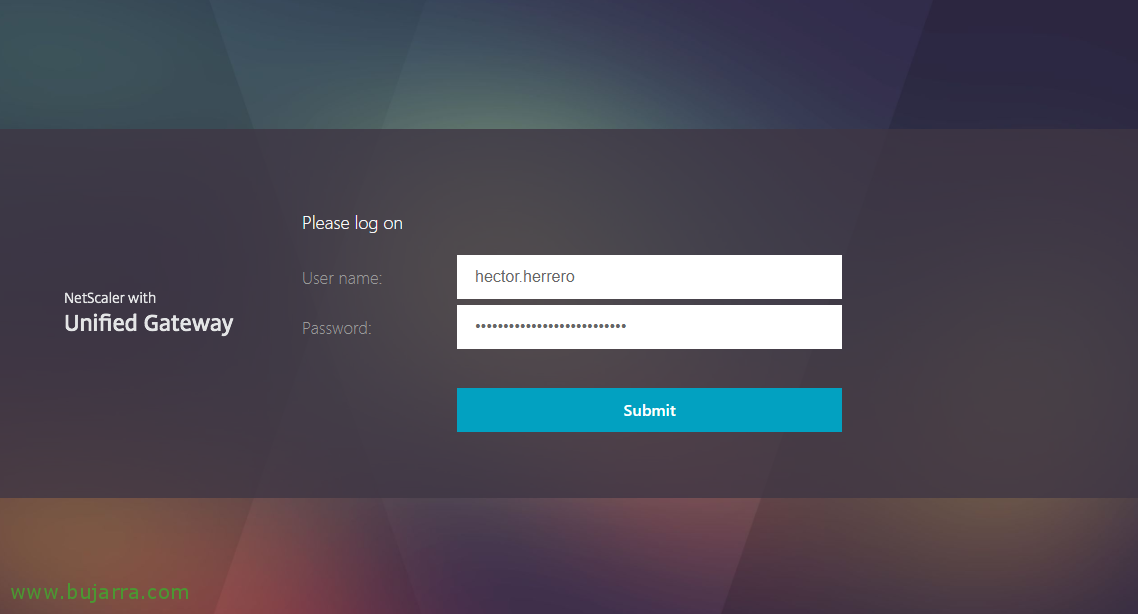

Jetzt kann der Benutzer sein gewohntes Unternehmensportal aufrufen und normal weiterarbeiten, Wenn Sie zugreifen, wie wir sehen, Sie müssen wie gewohnt Ihre Anmeldeinformationen eingeben und dann das OTP oder Einmalpasswort, das Sie vom Handy erhalten.

Und das ist es! Dies wäre ein Screenshot dessen, was der Benutzer sehen würde, Das wäre der Code, der zufällig für Sie generiert wird und den Sie bei Bedarf eingeben müssen. Etwas, das lange einzurichten ist, aber mit großartigen Ergebnissen in Bezug auf viel mehr Sicherheit in unserer Umgebung. Sie werden nie wieder in der Lage sein, die Anmeldeinformationen unserer Benutzer zu stehlen!