Installieren und Konfigurieren von Microsoft Forefront Protection 2010 für Exchange Server

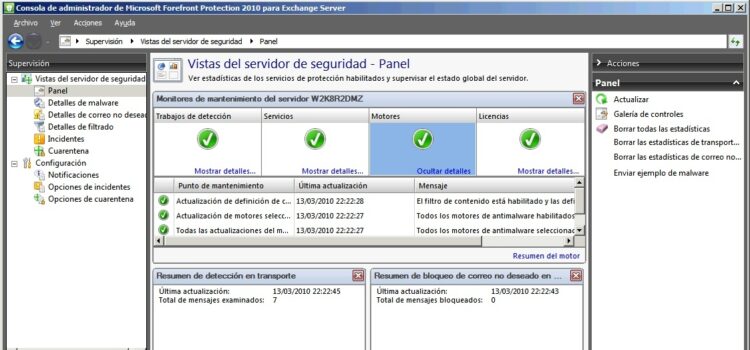

Microsoft Forefront Protection 2010 für Exchange Server (FPE) ist der perimeter-schutzserver für eine Microsoft Exchange-Organisation 2010, wo wir die gesamte Blockierung von eingehenden E-Mails verwalten können, um unerwünschte E-Mails basierend auf den von uns festgelegten Bedingungen abzulehnen (Anti SPAM), da es uns zur Verfügung stellt 5 Anti-Viren-Definitionengine von verschiedenen Herstellern! verhindern wir auch Malware, wir haben die Möglichkeit einer umfangreichen Konfiguration über ein einfach zu verwaltendes Konsoleninterface, außerdem haben wir einen Berichtbereich, der ebenfalls sehr ansprechend ist. Und es besteht die Möglichkeit der Verwaltung mit PowerShell, Natürlich! Dieser Server sollte der sein, der die externe E-Mail empfängt und an unsere Organisation sendet., Idealerweise installieren wir es auf dem Server, der in der DMZ vollständig von unserer Organisation isoliert ist, und auf dem Server mit der Funktion des Edge Transport.