PINsafe – Grundlegendes Setup 2

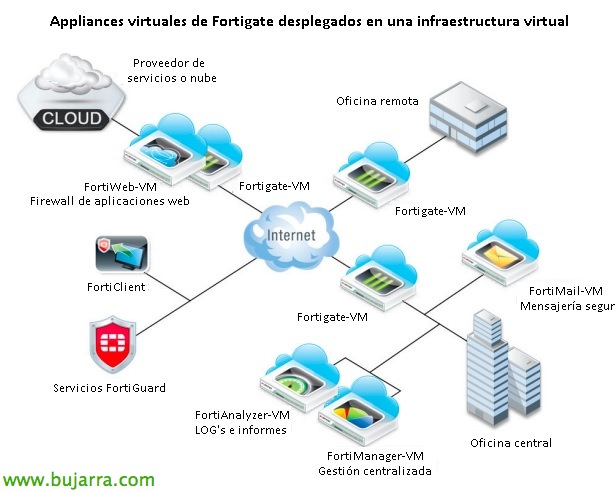

Fortfahren mit den vorherigen Dokumenten zur Bereitstellung der PINsafe-Appliance oder ihrer Installation unter Linux, Wir müssen eine Reihe von Konfigurationen vornehmen, die in den meisten Installationen mehr oder weniger üblich sind, Später werden wir in der Lage sein, verschiedene Dienste unter dieser Konfiguration zu integrieren.

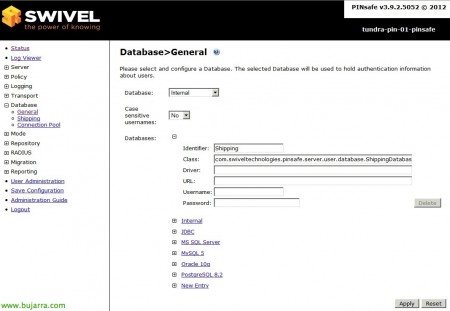

Als erstes müssen Sie den Datenbanktyp in intern ändern, Zu diesem Zweck wird von: “Dabatase” > “Allgemein” > Setzen Sie die DB auf 'Intern’ & “Anwenden”.

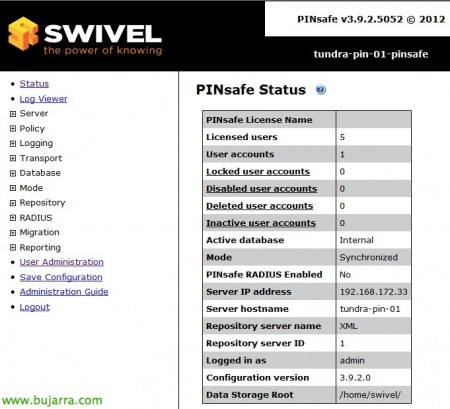

Jetzt, seit “Modus” > “Allgemein” > Wir werden die “Modus” a 'Synchronisiert’ & “Anwenden”,

Definieren wir zunächst ein lokales XML-Benutzerrepository, Später werden wir eine weitere erstellen, die in unsere LDAPs integriert werden soll.

Seit “Aufbewahrungsort” > “Diener” > “Neuer Eintrag” > Wir setzen ihm einen XML-Namen und geben 'XML' ein, “Anwenden”.

Wir synchronisieren nun die Benutzer dieses lokalen Repositorys aus “Benutzerverwaltung”, mit einem Klick auf “Benutzer-Synchronisation”.

Wir bestätigen in “Status” dass das, was wir richtig konfiguriert haben, angezeigt wird.

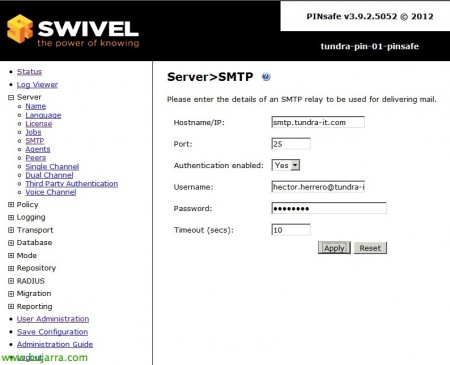

Wir konfigurieren die E-Mail-Parameter von “Server > “SMTP”, Damit werden wir die Benutzer benachrichtigen, dass sie entlassen wurden, denen eine PIN zugewiesen wurde, geändert, oder direkt für Dual Channel.

In unserem Active Directory, Wir werden ein paar Gruppen anmelden, Eine besteht darin, PINsafe-Administratoren einzubinden, und eine andere für die Benutzer, die wir verwenden möchten, Wir schließen auch die Benutzer, an denen wir interessiert sind, in jede Gruppe ein.

Wir erstellen das Benutzer-Repository für unser AD aus “Aufbewahrungsort” > “Diener” > “Neuer Eintrag” Geben Sie Active Directory ein und wir geben ihm einen Namen & “Anwenden”,

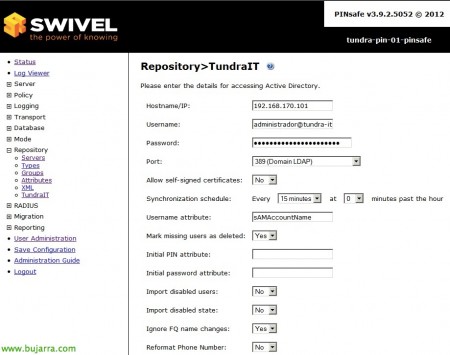

Wir haben es von “Aufbewahrungsort” > “NOMBRE_REPO”. Wir geben den 'Benutzernamen’ mit dem Benutzernamen mit Zugriffsberechtigungen auf unser Active Directory, neben Ihrem Passwort. Wir werden auch in "Hostname/IP’ die IP eines Domain-Controllers und auf dem Port setzen wir LDAP oder LDAPS, je nachdem, was wir haben.

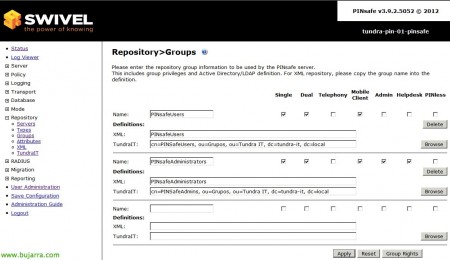

In “Aufbewahrungsort” > “Gruppen” Wir füllen die LDAP-Pfade der Benutzer- und Administratorgruppen, die wir zuvor in unserem Active Directory-Repository erstellt haben, sowie wenn wir an, Wir würden den Namen auf die Gruppe setzen, zum Beispiel:

cn=PINSafeBenutzer, ou=Gruppen, ou=Tundra IT, dc=tundra-it, dc=lokal

cn=PINSafeAdmins, ou=Gruppen, ou=Tundra IT, dc=tundra-it, dc=lokal

In “Transport” > “Allgemein” > “SMTP” Wir richten den E-Mail-Transport zu unseren Benutzern ein, damit die E-Mails korrekt ankommen und von welchem, Zu diesem Zweck geben wir das Attribut an, in dem die E-Mail-Adresse des Benutzers definiert ist (Normalerweise 'E-Mail’ in 'Zielattribut'), Wir werden auch angeben, welche Gruppe von Benutzern die Berechtigung zum Empfangen von Schlüsseln hat ('Strings-Repository-Gruppe') oder Alarme ('Warnungs-Repository-Gruppe').

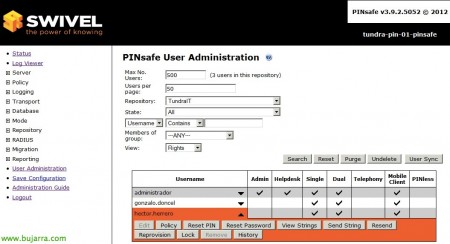

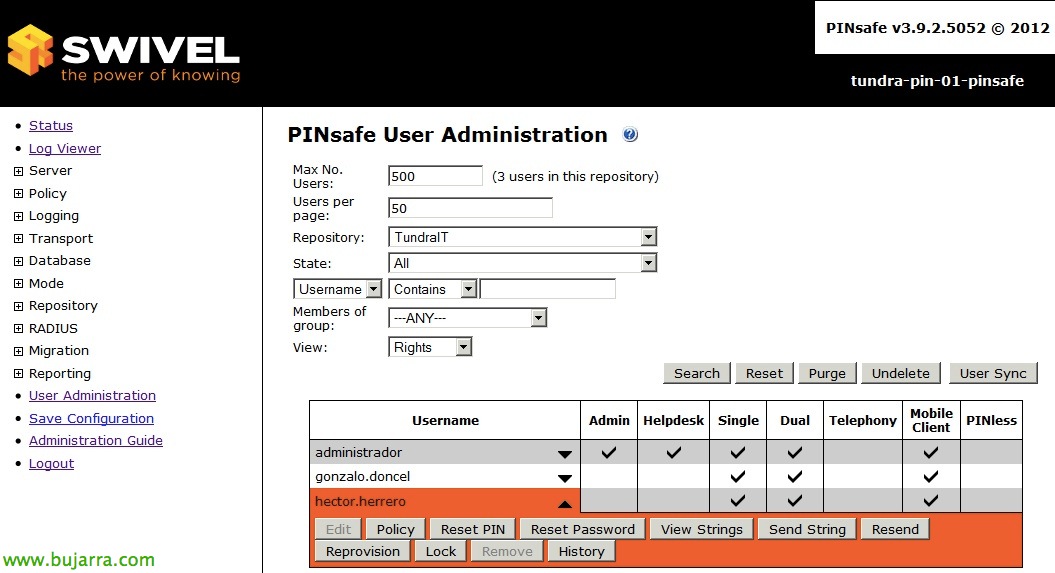

Wir überprüfen, ob es von “Benutzerverwaltung” > Wir haben das Repository in das AD-Repository geändert & Gedrückt “Benutzer-Synchronisation” um zu bestätigen, dass wir unsere Benutzer.

Wenn es richtig ist, Wir haben die Synchronisationszeit mit LDAP von “Aufbewahrungsort” > “REPOSITORIO_AD” > “Zeitplan für die Synchronisierung” während wir interessiert sind, In meinem Fall reicht es mir aus, 15 Protokoll.

Wir richten uns ein in “Server” > “Einkanal” Unsere erste Authentifizierungsmethode, die sich im Feld Sicherheitscode oder Sicherheitszeichenfolge befinden, Wir ermöglichen es Benutzern, dies anzufordern, wenn sie ihren Benutzernamen in das Textfeld für Benutzer eingeben, wenn sie angemeldet sind ('Sitzungsanfragen nach Benutzername zulassen’ = 'Ja'), Wenn wir möchten, dass das Passwort unabhängig vom Benutzernamen eingegeben wird, um zu vermeiden, dass Benutzernamen erraten werden, In der Bilddatei können wir auswählen, dass es ein anderes Bild anstelle des Standardbildes ist, sowie anzugeben, ob wir auch die Verwendung von Groß-/Kleinbuchstaben mit den Zahlen wünschen, um das OTC robuster zu machen. Außerdem, in “Bild-Rendering” Wir können das Bild dynamisch machen und den Inhalt des Security Strings verschieben.

Naja, Nach der Bereitstellung erhalten Benutzer eine E-Mail mit ihrer Standard-PIN, Wir haben “Benutzerverwaltung” Wir werden in der Lage sein, grundlegende Verfahren durchzuführen, wie z. B. das Erstellen einer neuen PIN für Benutzer, Weiter dazu, Entsperren Sie das Konto…