Using the Security Setup Wizard in Windows 2003

El SP1 de Microsoft Windows 2003 It brings a new tool that will help us when securing and configuring our server in security issues. It is a wizard that helps us secure our server by blocking certain parts of the registry, disabling unnecessary services, removing MS applications that are not used and of course it would enable Microsoft's firewall and close ports that are not needed.

Para usarlo, simply, We must go to “Panel de Control” > “Agregar o quitar Programas” > “Add or remove Windows components” > Y deberíamos marcar el componente de “Asistente para configuración de seguridad”, “Following” y metemos el CD para que nos lo instale.

Once installed, podemos acceder a la consola desde las “Administrative tools” > “Asistente para configuración de seguridad”

GOOD, antes de comenzar tenemos que tener claro que tenemos que tener todas las aplicaciones que use nuestro servidor en ejecución. Si es un servidor de FTP, pues el servicio o la aplicación servicio FTP debería de estar en uso para que el asistente vea el puerto 20 and 21 abiertos y en uso; así el asistente no nos los cerrará. “Following”

Si es la primera vez que lo ejecutamos deberíamos de seleccionar la primera opción “Crear una nueva directiva de seguridad” para crear una directiva, que luego la podremos aplicar a más servidores si es que tenemos varios que tienen la misma configuración.

Si queremos obtener la configuración base de algún servidor para aplicarsela al local. Por ejemplo si tenemos varias directivas de seguridad ya aplicadas en algún servidor para aplicarnosla. Metemos el nombre del servidor & “Following”

Esperamos mientras lee las directivas de ese host…

Ok, “Following”

Este proceso nos verá que servicios (Characteristics, funciones y opciones) están corriendo en el servidor, donde deberemos indicar si son correctos o si debemos añadir alguno que no nos detecte. “Following”

Comprobamos los servicios (Functions) que están instalados y habilitamos los que nos interesan, en este caso mi servidor es un servidor web (IIS) y servidor FTP (IIS), así que compruebo todos las funciones que me interesen y que estén habilitadas y las que no interesen se desmarcan. “Following”

In this case, son ciertos servicios que no son aplicaciones servidoras, otherwise, clients, y debemos habilitar los que nos interesen. Por ejemplo para que el Windows Update siga funcionando correctamente, lógicamente el “Cliente de actualización automática” debe estar marcado, así todos los que nos interesen, “Following”,

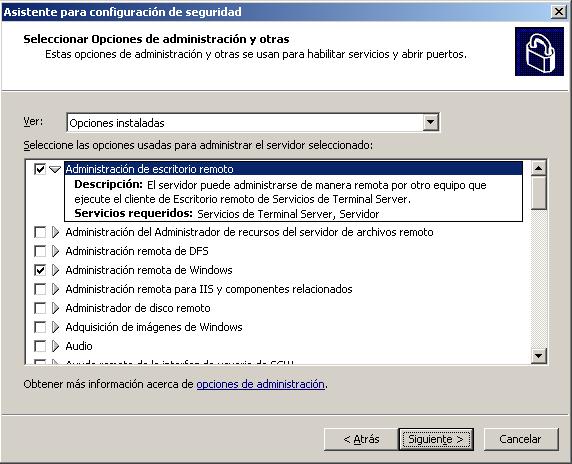

Estas opciones son normalmente para administrar el servidor de forma remota. Si nos interesa alguna la habilitamos, por ejemplo si nos vamos a conectar a este servidor con el cliente RDP para que esté habilitado el “Administración de escritorio remoto”; “Following”

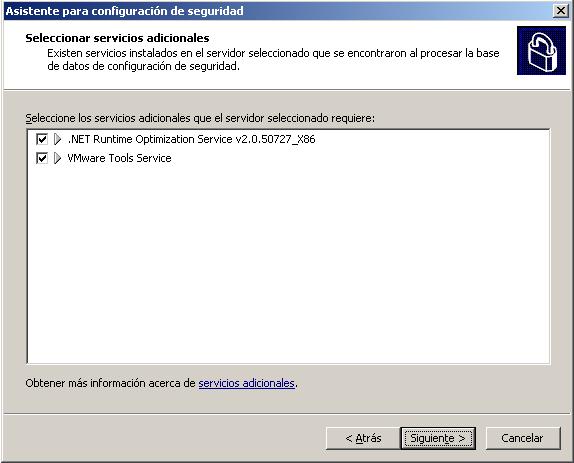

Estos son un resumen de los servicios que no reconoce como de S.O. y debemos habilitar o no para que funcionen después. “Following”,

Todos los servicios que no hemos habilitado tenemos dos opciones, podemos deshabilitarlos todos (un poco agresiva, pero puede ser que sea necesaria) y que no arranquen o dejarlos como están (Manuales o Deshabilitados). Elegimos la opción que nos interese y “Following”

Es un resumen de cómo quedarán los servicios, los que se modificarán. Comprobamos que todo esté OK, “Following”,

Ahora comienza el asistente para seguridad de redes. Será tema de firewall de Windows y uso de IPsec en el servidor. “Following”

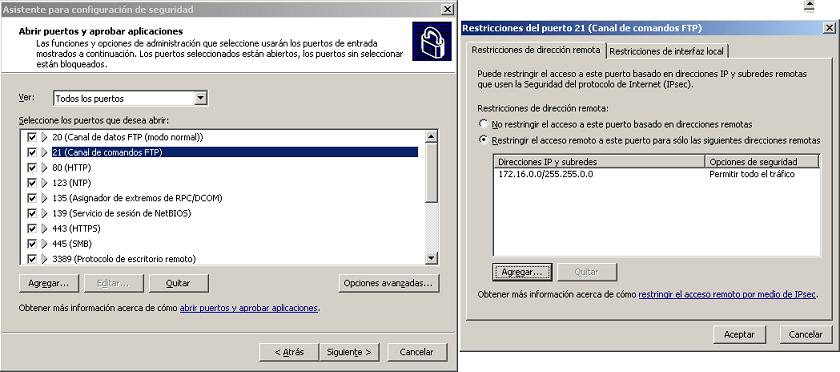

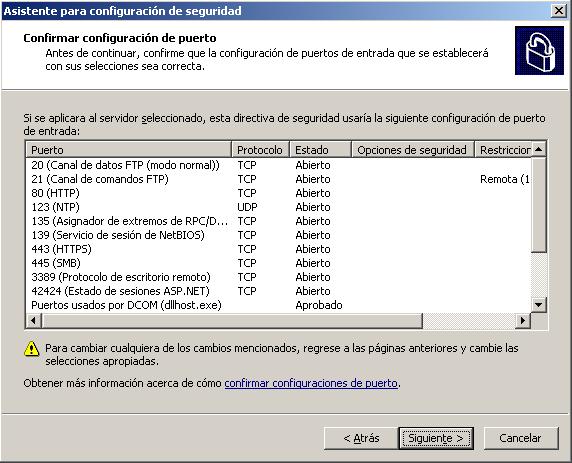

Este asistente nos detecta los puertos que tenemos en uso y por defecto, nos los abrirá. Debemos comprobar que realmente los queremos abiertos o no. Podemos personalizarlos y decir por ejemplo mi servicio de FTP (Port 21) since “Advanced options…” desde que sitios se nos conectarán, en este ejemplo se ve que sólo la red 172.16.0.0/255.255.0.0 They will be able to use FTP, but not the other networks, for greater security.

We check the summary, the ports that are left open and the ones that are closed. “Following”,

For greater security, what it will do now is block more ports. For example, Windows 2003 comes with OS authentication support. which is already vulnerable and these vulnerabilities could be exploited by any “hacker”, “Following” to set it up.

This enables LANManager to sign the network communications of the server, both for files and printers. We check if we meet its requirements “Following”, (the SMB – Server Message Block)

We select the logins that this server will support, if we always log in with a domain account, we will check it, or if it is a local one… Lógicamente si estamos ejecutando este asistente de seguridad es por que no tenemos ningún Windows 9x en la red que almacene las claves en local. “Following”

Marcamos las opciones que cumplamos, espero que ambas y “Following”, es para el tema del LAN Manager…

Este sería el resumen de lo que acabamos de indicarle al asistente, comprobamos que todo está bien y seguimos “Following”,

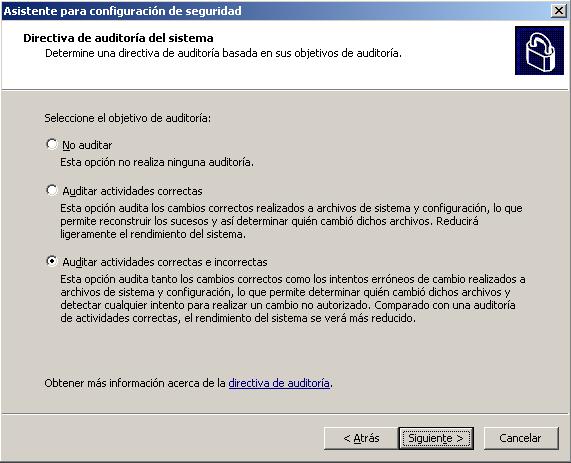

Está será una directiva para auditar acciones en objetos sean correctas o no, ahora lo configuramos si deseamos auditar algo. “Following”. Para ver estos resultados de auditoría sólo se podrá desde el visor de sucesos del servidor.

Marcaremos cómo queremos auditar los objetos, si queremos que sólo nos genere informes de uso correctos en los objetos (por ejemplo un inicio de sesión correcto pero no nos logearía si hay inicios de sesión incorrectos). Personalmente, si se van a usar las auditorias de Windows marcaremos ambas, que audite lo correcto y lo incorrecto que es lo que nos muestra si tenemos algún problema de seguridad en la red, por ejemplo quien intenta borrar un fichero y no puede o si puede, pero quedaría registrado. “Following”,

Por defecto el asistente nos auditaría todos los objetos o “tipos de sucesos”, si no nos interesa alguno en concreto podríamos editar esta plantilla y modificar cierto valos por “Sin auditar”. “Following”

Nos ha detectado que tenemos un IIS, ahora nos pedirá que es lo que usamos de él, del sitio web, para asegurarlo, marcaremos las extensiones de servicio que usamos. Si sólo servidor webs en ASP marcaríamos el primer componente, o si por ejemplo son HTM o HTMLS, no tendríamos que marcar ninguna extensión; o si usamos WebDAV… Lo lógico es que las demás extensiones que no vemos las denegemos marcando “Prohibir las demás extensiones del servicio Web que no se muestran arriba” & “Following”,

More, nos detecta que nuestro IIS tiene los siguientes directorios virtuales, marcaremos los que nos interesen que se puedan acceder, si por ejemplo es un servidor que tiene corriendo el servicio de OWA, marcaríamos el directorio virtual “Exchange”; “Following”,

Lo normal es que los usuarios anonimos no puedan escribir nada en el servidor, We enable it. Y se da por hecho también que si se pretende asegurar un servidor no se usará un sistema de archivos FAT, si no NTFS. “Following”

Un breve resumen de lo que acabamos de configurar, lo comprobamos y si todo está OK, We “Following”,

Ahora podemos guardar la directiva que acabamos de generar, y no tenemos por que aplicarla a este servidor, far from it, otherwise, guardarla y aplicarla a otros servidores usando este mismo asistente, pero al principio no crearíamos una nueva directiva de seguridad, si no abriríamos ya una que tengamos creada. “Following”

La guardamos en algún path, yo donde están todas por defecto, le indicamos un nombre .xml y una descripción de lo que hace esta directiva, que lo tengamos claro a que servidores se podría aplicar. “Following”.

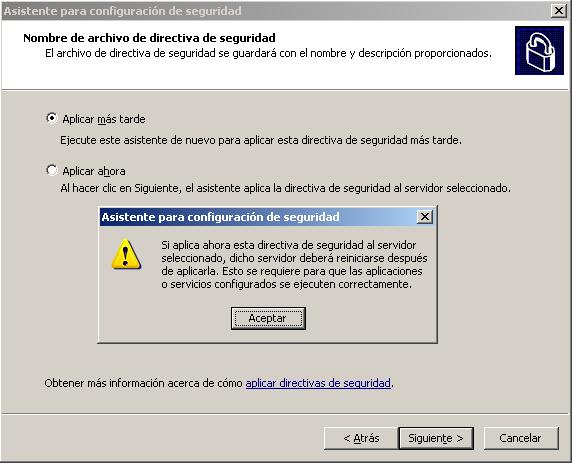

Podemos aplicarla ahora o más tarde (para no aplicarla ahora). In this example, la voy a aplicar ahora que sería lo que sucedería en un servidor “destiny”, frame “Aplicar ahora” and we give “Following”. Nos indica que se debe de reiniciar el servidor para que todos los servicios/funciones/componentes/aplicaciones que se vean afectados se puedan modificar. “Accept”

Esperamos un rato mientras nos aplica la directiva…

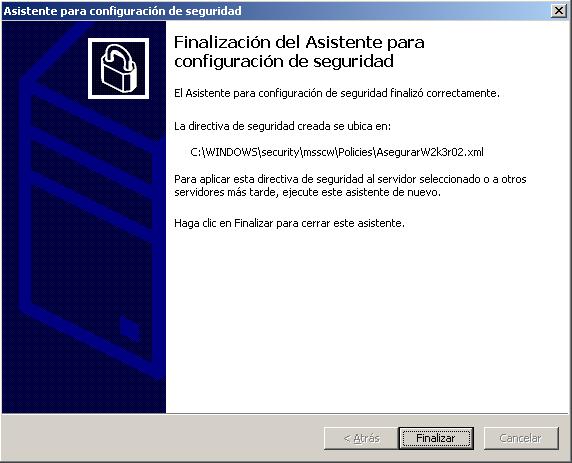

Vale, el asistente nos muestra donde nos guarda la directiva. Si nos la hemos aplicado, ahora deberíamos reiniciar el servidor para comprobar que efectos tenemos en él, si realmente está más capado o no. Una vez reiniciado podríamos intentarle atacar con DoS, o algún escaner de vulnerabilidades para comprobar la mejora. “End”

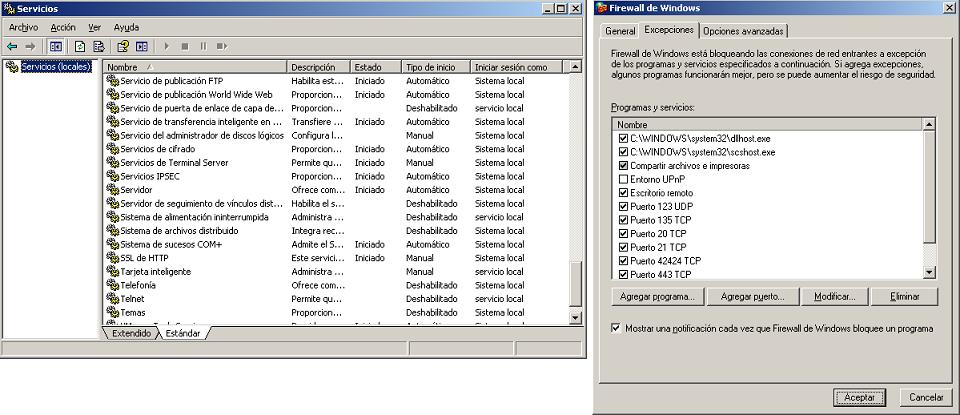

Podemos comprobar que realmente se me han deshabilitado ciertos servicios, o directamente que el Firewall de Windows ya está habilitado con los puertos que le hemos indicado que