PINsafe – Deploying the appliance and basic configuration

One of the products we use the most at Tundra to provide stronger authentication in our customers' environments is the use of PINsafe, from the company Swivel Secure. In this document we will see the deployment of the virtual appliance where PINsafe comes already installed, if we want, we can download the Java binaries and mount them on a Windows or a Linux, as long as you have Tomcat.

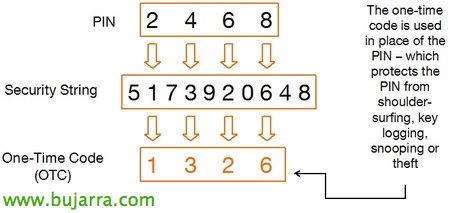

For those who are not familiar with this tool, PINsafe will require two-factor authentication for our users when connecting to our organization. It can be implemented in any web-based application we use, In addition, there are countless possible integrations (See its wiki – All of them documented). Basically, it consists of users having their Active Directory password plus a PIN they choose, When logging into our organization, they will need to enter their username, Their password and the OTC (Which is the code generated randomly depending on their PIN and the generated security string).

Well, The first step is to have the appliance and download it, lo importamos en nuestra infraestructura virtual, este virtual appliance podrá tener el disco duro en modo Thin.

Nos logueamos en consola como ‘admin’ con la contraseña predeterminada ‘lockbox’,

Nada más entrar estaremos en el menú principal, lo primer será configurarle el nombre al appliance, nos vamos al menú 6 ‘Advanced Menu’ > 3 ‘Networking’ > 1 ‘Hostnames’ > 1 ‘Change Single Hostnames’.

The following, será configurar el direccionamiento IP del appliance, from the menu 6 ‘Advanced Menu’ > 3 ‘Networking’ > 2 ‘IPs & Routing’ > 2 ‘Change Appliance IPs’, we indicate the IP address, Netmask, Gateway & reiniciamos la red.

Cambiamos los DNS’s desde el menú: 6 ‘Advanced Menu’ > 3 ‘Networking’ > 4 ‘DNS Servers’ > 1 ‘Change Primary DNS Servers’.

Cambiamos el nombre del dominio local para las búsquedas desde 6 ‘Advanced Menu’ > 3 ‘Networking’ > 4 ‘DNS Servers’ > 3 ‘Change Search Domain’.

Cambiamos el servidor de hora, el NTP desde 6 ‘Advanced Menu’ > 3 ‘Networking’ > 6 ‘NTP Server’ > 1 ‘Change NTP Time Server’ y lo especificamos.

Y por último cambiamos la contraseña al usuario ‘admin’, To do this, we are going to: 6 ‘Advanced Menu’ > 5 ‘Admin menu’ > 4 ‘Change admin password’.

And well, una cosa fundamental, será ponerle el certificado que vaya a tener nuestro sitio público. To do this,, lo más normal es que generemos desde el appliance el CSR, lo enviemos a la CA y lo importemos posteriormente. En el caso de tener ya el certificado (con la clave privada) instalado en alguno de nuestros servidores y querramos traspasarlo a este appliance, haremos los siguientes pasos!!!

Primero lo exportaremos en el servidor d0nde lo tengamos CON la clave privada (con contraseña ‘lockbox’), luego instalaremos KeyStore Explorer en algún equipo. And we click on “Open an existing KeyStore”, abrimos nuestro .pfx.

Seleccionamos el certificado y vamos a “Tools” > “Change Type” > “JKS”,

Botón derecho en el certificado y cambiamos el par de claves desde “Set Password”,

Indicamos la clave ‘lockbox’.

Then, since “Tools” > “Set Password” cambiaremos la del almacén de claves,

Establecemos de nuevo la clave a ‘lockbox’.

GOOD, guardamos el KeyStore con el nombre ‘.keystore’ wherever we want.

Y lo copiamos con cualquier aplicación (por ejemplo WinSCP) al appliance, al directorio ‘/root/swivel/’

Y bastará con reiniciar Tomcat para que coja el nuevo certificado!! A partir de aquí ya podremos comenzar a configurar en base a nuestras necesidades!