Migrate Microsoft Windows Active Directory 2003 to Microsoft Windows 2008

This document will show you how to successfully migrate a Microsoft Windows environment 2000 o Microsoft Windows 2003 to Microsoft Windows 2008. Being the migration of Active Directory 2000 or 2003 a 2008. Active Directory will be migrated to this new version to new domain controllers. Old domain controllers will disappear. So you'll need a new server to install Windows 2008, Make it a domain controller, pass the roles to it and then unpromote the old domain controllers. Finally, the functional level of the domain and the forest will be raised to 'Windows 2008'. The correct steps to follow will be:

Check the Status of Domain Controllers – HERE, (recommended but not mandatory)

Preparing the Active Directory – HERE,

Join an Existing Active Directory – HERE,

Migrating roles – HERE,

Depromotion of old domain controllers – HERE,

Raise functional levels – HERE,

Eye, Before we start, we will have to take into account that we must have backups, both domain controllers and Active Directory in case something goes wrong. We must also take into account all the requirements to update an Active Directory to 2008:

– Current domain does not have to be 'Mixed Mode', if not 'Native Mode'’ or 'Windows' 2003 Server’

– Check HCL (Hardware Compatibility List) of new domain controllers, to be supported by MS Windows 2008 – HERE.

– Windows-based domain controllers 2000 they must have SP4 installed. In the case of Windows 2003 have the SP1.

Check the Status of Domain Controllers,

GOOD, The first thing to do is to To perform before an Active Directory migration is to verify that the AD is working correctly. That we must have the AD well configured, Active Directory Sites and Services, Verify that the replicas are working, that is, GPOs are copied from one site to another, From one domain controller to another, Scripts are replicated in the Sysvol… we don't have dirt in the Active Directory with obsolete objects like non-existent old domain controllers… For the migration to be correct, We must check all this, for this Microsoft provides us with certain tools that will help us. Apart from the always useful Event Viewer that does not have errors.

For example, We have DCDIAG. This utility will help us to make a diagnosis of the domain controllers. This command-line tool analyzes the status of one or all of the domain controllers in a forest and reports any issues to make it easier to resolve the problem. Read more, visit Microsoft's website – HERE. In the example in the image, run the command on a domain controller, in my case in the main one and I will redirect the text output to a TXT text file:

dcdiag.exe > FICHERO_DE_LOG

When we open the generated LOG file we will have a text like the following:

Domain Controller Diagnosis

Performing initial setup:

Done gathering initial info.

Testing server: HXXXXXXXIHXXXXXXX1

Starting test: Connectivity

……………………. HXXXXXXX1 passed test Connectivity

Testing server: HXXXXXXXIHXXXXXXX1

Starting test: Replications

[Replications Check,HXXXXXXX1] A recent replication attempt failed:

From AXXXXX1 to HXXXXXXX1

Naming Context: CN=Schema,CN=Configuration,DC=XXXXXXX,DC=es

The replication generated an error (1722):

RPC server is unavailable.

The failure occurred at 2008-07-15 07:38.25.

The last success occurred at 2008-07-01 18:51.20.

91 failures have occurred since the last success.

[AXXXX01] DsBind() failed with error 1722,

The RPC server is unavailable..

The source remains down. Please check the machine.

[Replications Check,HXXXXXXX1] A recent replication attempt failed:

From MXXXX01 to HXXXXXXX1

Naming Context: CN=Schema,CN=Configuration,DC=XXXXXXX,DC=es

The replication generated an error (1722):

RPC server is unavailable.

The failure occurred at 2008-07-15 07:38.48.

The last success occurred at 2008-07-01 18:51.20.

Eye, It gives me mistakes, we would have to see it, but in my case the errors are because I'm performing a pilot and I have this domain controller next to another isolated one, in the case of the domain that concerns us has 40 domain controllers and I don't have them on my network since it's to make this document. So no problem. 😉

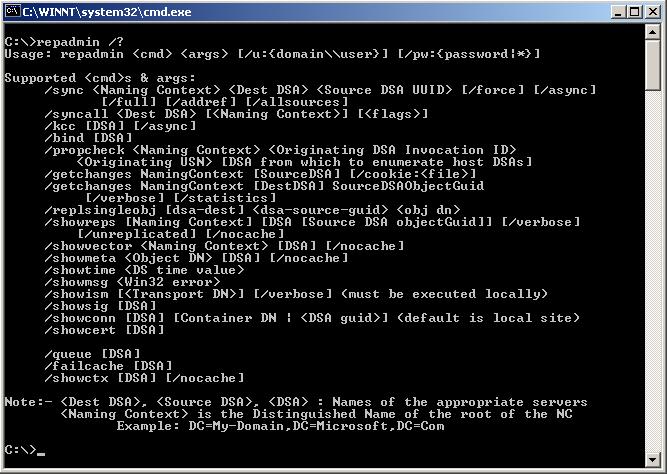

More, we have REPADMIN, with this command we will see the status of the replicas of our Active Directory. Perform replication-related tasks, Including, Manage and modify the replication topology, Force replication events, and display replication metadata and updated vectors. Read more, visit Microsoft's website – HERE.

The point is to verify that replicas between sites and between domain controllers are correct, for this we run REPADMIN in the following format:

repadmin.exe /showreps > FICHERO_DE_LOG

This would be an example of my Active Directory, That I know he's totally corrupted by what I said above, that I lack like some 38 Domain controllers on my network:

HXXXXXXXIHXXXXXXX1

DSA Options : IS_GC

objectGuid : C35F9D05-C11B-4F10-BFC0-022218FE3C31

invocationID: 65DE4042-EFE6-4619-B3C5-11B5FBBCB264F

==== INBOUND NEIGHBORS ======================================

CN=Schema,CN=Configuration,DC=XXXXXXX,DC=es

UXXXXXXIAXXXXX1 via RPC

objectGuid: C14AA802-564C-4667-AA8A-D610AA5C4CD0

Last attempt @ 2008-07-15 07:41.05 failed, result 1722:

RPC server is unavailable.

Last success @ 2008-07-01 18:51.21.

91 consecutive failure(s).

CXXXXXNAXXXXX1 via RPC

objectGuid: D14300DE-A51A-4E8D-A770-DC44B7F029AB

Last attempt @ 2008-07-15 07:41.51 failed, result 1722:

RPC server is unavailable.

Last success @ 2008-07-01 18:51.21.

Other, We have GPOTOOL. This tool or utility is used to check the status of each policy that we have in our Active Directory, we can have replication failures and have the same GPO in different sites with different configurations. This tool will check the status of them.

The command in question is executed as follows:

gpotool.exe > FICHERO_DE_LOG

This would be an example of my GPOTool LOG file: Validating DCs…

Available DCs:

hXXXXXXX1.XXXXXXX.es

Searching for policies…

Found 167 Policies

============================================================

Policy {02506CA9-82F2-4B58-8E6D-1B0B49F81801}

Policy OK

============================================================

Policy {03A44330-75E1-4A8C-8C08-B574E0FCF63C}

Policy OK

============================================================

Policy {05000318-0434-43CE-9C6A-60A07B1EEDE8}

Policy OK

============================================================

Policy {05B4D52D-CA72-4BC4-9DC2-99D184E8F963}

Policy OK

============================================================

Policy {07F58F8E-356A-4CD5-AE37-3461EE2849D4}

Policy OK

============================================================

Policy {0959942F-21A2-4FF0-B84C-1A3748E24815}

Policy OK

============================================================

Policy {097AB751-C12A-4A42-B8BE-26B54190FB12}

Policy OK

============================================================

Policy {09BCAA04-49D8-4434-87ED-820DC2753E1F}

Policy OK

============================================================

…

============================================================

Policy {FF00FDCE-229C-4EFA-B442-4CADE83A49EA}

Policy OK

Policies OK

Preparing the Active Directory,

Tras comprobar que tenemos correcto el Directorio Activo, debemos preparar nuestro Directorio Activo para que soporte controladores de dominio con Microsoft Windows 2008 de sistema operativo. Para ello debemos ejecutar los siguientes comandos y comprobar que finalizan correctamente sin errores.

First of all, en el servidor que tiene el rol de Maestro de Esquema y con un usuario con permisos de Administrador de Empresa, Administrador de Esquema y Administrador de dominio ejecutaremos:

adprep /forestprep

Para continuar pulsamos “C”, pero tendremos en cuenta que todos los controladores de dominio sean como mínimo Windows 2000 SP4,

… esperamos unos minutos mientras nos actualiza el bosque del Directorio activo (en el ejemplo superior me actualizará de la versión 13 que es un bosque 2000, to the version 44 que es un bosque 2008)…

Ok, comprobamos que finaliza correctamente.

Now, debemos preparar si nos interesa el Directorio Activo para poder usar controladores de dominio de lectura, este comando será opcional. Se ejecutará en el servidor con el rol ‘Domain Naming Master’ o RID con nivel de permisos de Administrador de dominio. El comando será:

adprep /rodcprep

Esperamos a que se complete el comando y comprobamos que todo ha sido correctamente realizado.

Ahora preparamos el dominio y añadiremos el parámetro [gpprep] para preparar las directivas o GPO. Este comando se realizará en el Maestro de Infraestructuras con permisos de Administrador de dominio:

adprep /domainprep /gpprep

Esperamos a que se realice completamente el comando y que los resultados sean correctos.

Tendremos que tener en cuenta que si nuestro Directorio Activo es grande y tenemos diferentes sitios con diferentes tiempos de réplica, daremos tiempo a que se replique el Directorio Activo entre comando y comando. Aproximandamente 15 minutos entre cada comando.

Join an Existing Active Directory,

Una vez ya tenemos el Directorio Activo actualizado a la versión Windows 2008 ya podremos crear controladores de dominio con esta versión de Windows. Así que ahora instalamos Windows 2008 en algún servidor siguiendo este procedimiento – HERE. Y le promocionaremos a controlador de dominio en nuestro dominio actual.

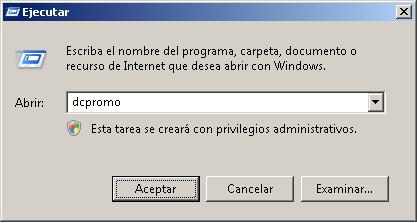

En el servidor 2008 recien instalado, le agregaremos la función de Servicios de dominio de Active Directory mediante el comando ‘dcpromo’ en la opción “Execute” del menú Inicio. And we accept.

… esperamos mientras prepara el asistente de instalación de los servicios de dominio de Directorio Activo…

Comienza el asistente de instalación para crear o unirnos a un dominio, “Following”,

Leemos atentamente y si no tenemos clientes de Windows NT 4.0 o no-Microsoft SMB, Continue, “Following”,

Debemos seleccionar la opción “Bosque existente” and “Add a domain controller to an existing domain”, “Following”,

Indicamos el nombre del dominio al que nos queremos unir como controlador de dominio, indicamos unas credenciales con permisos de unirnos al dominio y “Following”,

Seleccionamos el dominio al que nos uniremos, “Following”,

Nos muestra los sitios que tiene configurados el dominio actual, debemos indicar a que sitio pertenece este controlador de dominio & “Following”,

Indicamos como opción adicional que a este controlador le haremos catálogo global, ya que si vamos a quitar controladores de dominio viejos, necesitamos tener servidores con el rol de CG. Ya que es necesario que los usuarios tengan un servidor que les valide los inicios de sesion. “Following”,

Debemos seleccionar donde guardaremos la BD del directorio activo, así como la base de datos también los archivos de registro de ella y la ubicación de la carpeta Sysvol, sus paths predeterminados son: C:WindowsNTDS y C:WindowsSYSVOL. Si los cambiamos será para aumentar rendimiento en este controlador de dominio, si tiene mucha carga, “Following”,

GOOD, ahora debemos indicar la contraseña del usuario Administrador si necesitamos entrar en el equipo en modo restauración (pulsando F8 al reiniciar), “Following”,

Comprobamos el resumen de la preparación para promocionar ya a este servidor, “Following”,

… esperamos mientras replica todos los objetos a este servidor y configura en el Directorio Activo a este servidor como un controlador de dominio adicional…

GOOD, una vez instalados los servicios del AD pulsamos en “End”,

Debemos reiniciar este servidor, Click on “Reiniciar ahora”,

Una vez que ya tenemos el primer controlador de dominio con Windows 2008, lo que tenemos que hacer es pasarle a él todos los roles del Directorio Activo y así quitar funciones a los servidores antiguos y poder reemplazarlos. It can be done in two ways, Mediate GUI, or through Commands. And there is a third way that would be aggressive in case the Active Directory does not work correctly and we must force the transfer of the functions – HERE. A continuación lo haremos mediante GUI:

Para modificar los roles, We go to the console of “Active Directory Users and Computers” del servidor al que queremos migrar los roles, If possible, otherwise, nos conectamos desde la consola al servidor deseado de la siguiente manera: Sobre el dominio, Right-click “Change the domain controller… “

Seleccionamos el controlador de dominio al que queremos pasarle los roles y aceptamos.

GOOD, ahora comencemos a migrar los roles, for this, sobre el dominio con botón derecho > “Operations Master…”

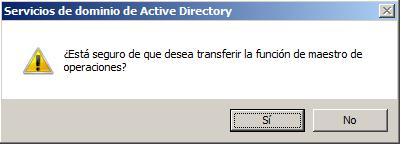

Debemos cambiar las tres opciones, first, from the RID tab, nos muestra cual es el servidor RID actual y a cual lo pasaríamos si pulsamos sobre “Change…”, Is.

Confirm, “Yes”

“Accept”.

Comprobamos que el rol se ha migrado correctamente y ahora cambiamos de pestaña,

Ahora con la siguiente pestaña, that of “Primary Domain Controller”, Click on “Change…”

“Yes”,

“Accept”,

Ya hemos migrado el controlador de dominio principal a nuestro DC Windows 2008,

Y por último el servidor de “Infrastructure”, Click on “Change…”,

Eso pasa por que el controlador de dominio actual también es Catalogo Global, es una configuración no recomendable, en principio no pasa nada en organizaciones pequeñas, pero no recomendable mantenerlo así, así que posteriormente cambiaremos este rol o haremos a otro DC GC, Confirm, “Yes”.

Accept,

Y comprobamos que es cierto y el rol ya está migrado. Cerramos,

Ok, otro rol, ahora el de maestro de operaciones, envelope “Active Directory Domains and Trusts”, tenemos que hacer lo de antes, comprobar que este rol se lo aplicaremos al servidor correcto, así que botón derecho sobre “Active Directory Domains and Trusts” > “Cambiar controlador de dominio de Active Directory…”

Seleccionamos el controlador de dominio al que queremos pasarle el rol y aceptamos,

Pulsamos con el botón derecho en “Active Directory Domains and Trusts” and select “Operations Master…”,

Vale, nos dice que cambiaremos de de un servidor antiguo al 2008 the “Operations Master”, We give “Change…”,

Confirm, “Yes”,

Accept,

Now, abrimos una ventana de MSDOS en uno de los controladores de dominio antiguos, Write “regsvr32 schmmgmt.dll” To migrate the schema server, when you give the “Enter” We will get confirmation, We accept it.

What I said, “Accept”,

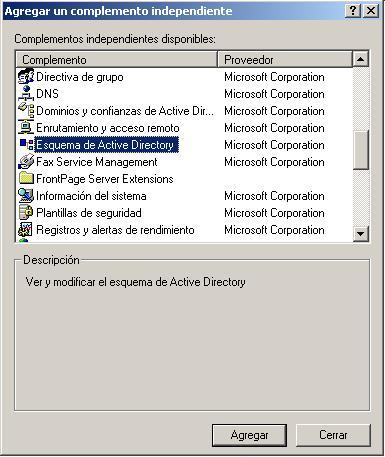

Ahora abrimos una consola MMC (Microsoft Management Console) desde el menú Inicio en “Execute” escribiendo ‘mmc’ y aceptando.

Click on “File” > “Add or remove add-in…”

Click on “Add”,

En los complementos buscamos el “Active Directory Schema” and click on “Add” and then on “Close” and “Accept”,

Primero me tengo que conectar al servidor donde quiero migrar este rol, as before, for this, Right click on “Active Directory Schema” and we choose “Change the domain controller…”

Escribimos el nombre del servidor al que queremos migrar y aceptamos.

Para cambiar el servidor que aloja el esquema, right-click on “Active Directory Schema” and select “Operations Master…”

Same as before, shows us the current server of “Schema Master”, para migrarlo de uno a otro pulsamos sobre “Change…” and accept.

Confirmamos que lo queremos cambiar,

Accept.

Finalmente comprobar que uno de los servidores con Windows 2008 tiene la característica de catálogo global habilitada lo veremos desde la consola de “Sitios y Servicios de Active Directory”, envelope “Sitios y servicios del AD” > “Sites” > on any domain controller, y nos vamos al servidor nuevo a “NTDS Settings” > Right Button > “Properties”,

And just check the “Global Catalog” and accept,

And well, esto no es un rol, pero es algo a tener en cuenta, ya que estamos migrando todo, debemos tener en cuenta que también migraremos el servicio DNS de un servidor a otro, sobre la zona de nuestro dominio y zona inversa debemos marcar la opción de “Allow zone transfers” para que traiga la zona a nuestro nuevo controlador de dominio.

Depromotion of old domain controllers,

Una vez que hemos migrado todos los roles del Directorio Activo ya a nuestro servidor con Windows 2008, procederemos a ir quitando los controladores de dominio obsoletos para sustituirlos si nos interesa con otros nuevos con Windows 2008, for this, los quitaremos de forma limpia, This is, con una despromoción.

Así que en los servidores obsoletos se debe despromocionar mediante el comando ‘dcpromo.exe’ en la opción “Execute” del menú Inicio.

Al ejecutar el DCPROMO en un DC antiguo nos sale el asistente para instalación de Active Directory, debemos pulsar en “Next”,

Tendremos en cuenta que este servidor es un Catálogo Global, así que si queremos despromocionar este tendremos en cuenta que por lo menos otro servidor de la red será Catálogo Global, si no tendremos problemas con los inicios de sesión de los usuarios, ya que sin un GC no se validan los usuarios. Accept.

“Following”,

Introducimos la contraseña que queremos que tenga el administrador local de este equipo, “Following”,

Comprobamos todos los pasos y pulsamos en “Following” para despromocionar este controlador de dominio,

… Wait a few minutes…

“End”, se quitó bien,

Debemos reiniciar este servidor ahora para que los cambios surjan efecto. Click on “Reiniciar ahora”,

Elevar niveles de funcionamiento,

Una vez que ya no tengamos servidores que sean controladores de dominio con sistema operativo Windows 2000 o Windows 2003 en nuestro Directorio Activo, podremos elevar el nivel de funcionamiento tanto del bosque como del dominio, con esto conseguiremos las siguientes ventajas:

|

Nivel funcional del dominio |

Características habilitadas |

Sistemas operativos de controlador de dominio admitidos |

||||||||||||||

|

Windows 2000 native |

Todas las características predeterminadas de Active Directory y las características siguientes:

|

Windows 2000 |

||||||||||||||

|

Windows Server 2003 |

Todas las características predeterminadas de Active Directory, todas las características del nivel funcional de dominio de Windows 2000 nativo y las características siguientes:

|

Windows Server 2003 |

||||||||||||||

|

Windows Server 2008 |

Todas las características predeterminadas de Active Directory, todas las características del nivel funcional de dominio de Windows Server 2003 y las características siguientes:

|

Windows Server 2008 |

Well, para elevar el nivel funcional del dominio, We open the console “Active Directory Domains and Trusts” y sobre el dominio con botón derecho > “Elevar el nivel funcional de dominio…”

Debemos seleccionar el nivel funcional del dominio “Windows Server 2008” and we press “Elevar”,

Accept, eye! a tener en cuenta que esto será irreversible.

Perfect, Accept,

Well, para elevar el nivel funcional de bosque, We open the console “Active Directory Domains and Trusts” and about “Active Directory Domains and Trusts” Right-click > “Elevar el nivel funcional del bosque…”

Debemos seleccionar el nivel funcional del bosque “Windows Server 2008” and we press “Elevar”,

Same as before, aceptamos y tendremos en cuenta que será un proceso que no se podrá revertir.

“Accept” y ya tendríamos un Directorio Activo actualizado a nivel funcional Windows 2008.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0